Вредоносные темы Windows

MoodyСпециально созданные темы и пакеты оформления Windows 10 могут использоваться в атаках Pass-the-Hash для кражи учетных данных у ничего не подозревающих пользователей.

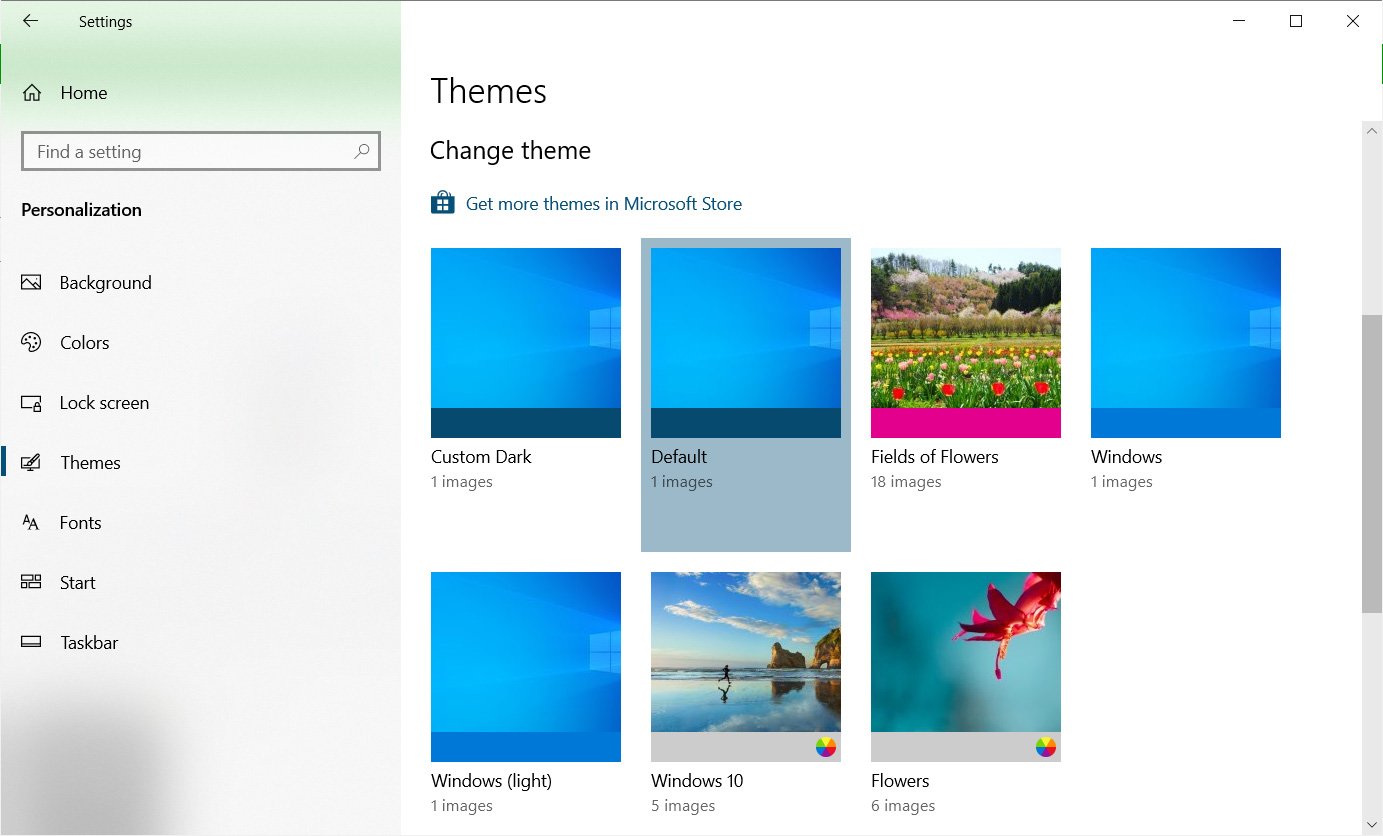

Windows позволяет создавать собственные наборы оформления, содержащие настраиваемые цвета, звуки, курсоры мыши и обои, которые будет использовать операционная система.

Между ними можно переключаться, чтобы изменить внешний вид окружения.

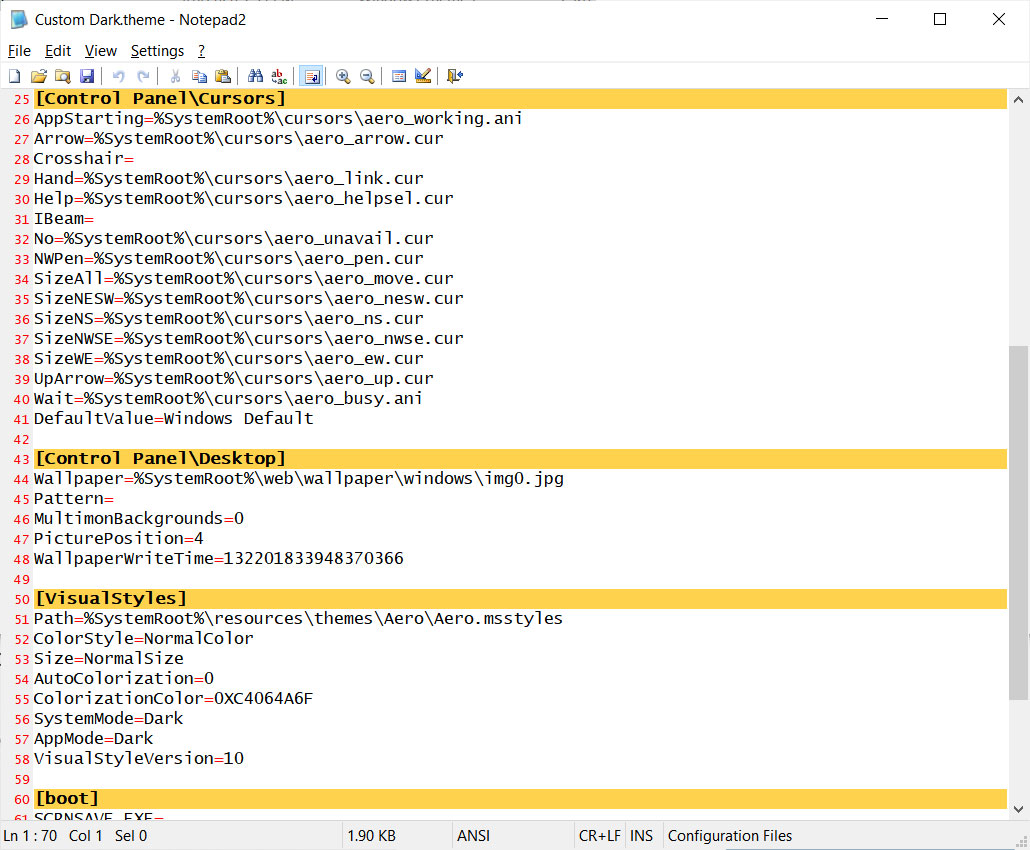

Настройки тем сохраняются в папке %AppData%\Microsoft\Windows\Themes в виде файлов с расширениями .theme, например вот содержимое файла Custom Dark.theme.

Созданными темами можно поделиться с другими пользователями, щелкнув правой кнопкой мыши по одной из них и выбрав «Сохранить тему для общего доступа», в результате чего тема будет упакована в файл .deskthemepack.

Этим пакетом можно поделиться по электронной почте или загрузить на сайт, чтобы, в свою очередь, другие пользователи могли установить тему себе.

Кража паролей Windows

В эти выходные исследователь безопасности Джимми Бэйн (@bohops) обнаружил, что специально созданные темы Windows могут использоваться для выполнения атак Pass-the-Hash.

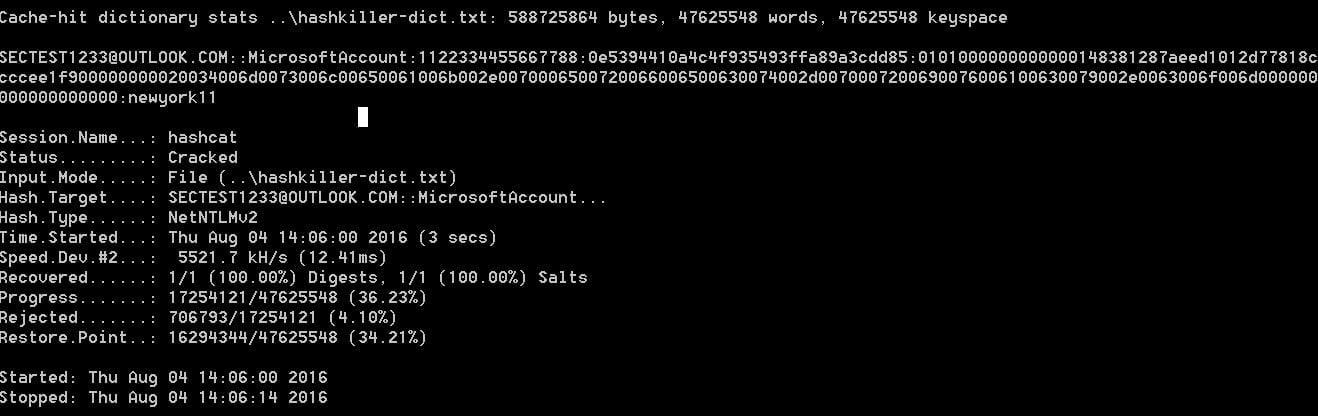

Атаки Pass-the-Hash используются для кражи имен пользователей и хешей паролей, используемых для аутентификации с использованием протокола NTLM или LM, путем обмана конечного пользователя.

При попытке доступа к удаленному ресурсу, Windows автоматически попытается войти в удаленную систему, отправив имя пользователя и NTLM-хэш его пароля.

При атаке Pass-the-Hash, отправленные учетные данные собираются злоумышленниками, которые затем пытаются расшифровать пароль и использовать в последующем этапе атаки.

В тесте, ранее проведенном BleepingComputer, взлом простого пароля занял около 4 секунд!

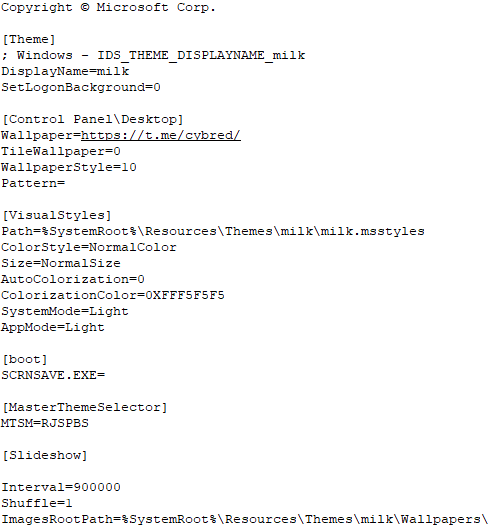

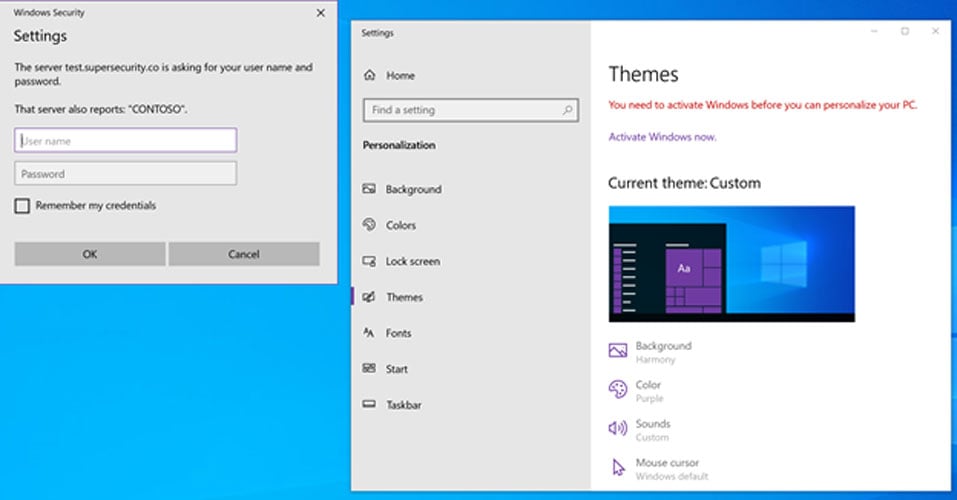

В новом методе, обнаруженном Бэйном, злоумышленник может создать файл .theme и задать в нем настройку обоев рабочего стола, чтобы использовать ресурс, требующий удаленной аутентификации, как показано на рисунке ниже.

Когда Windows попытается получить доступ к ресурсу, требующему удаленной аутентификации, она автоматически попытается войти, отправив NTLM-хэш и имя для входа в учетную запись текущего пользователя.

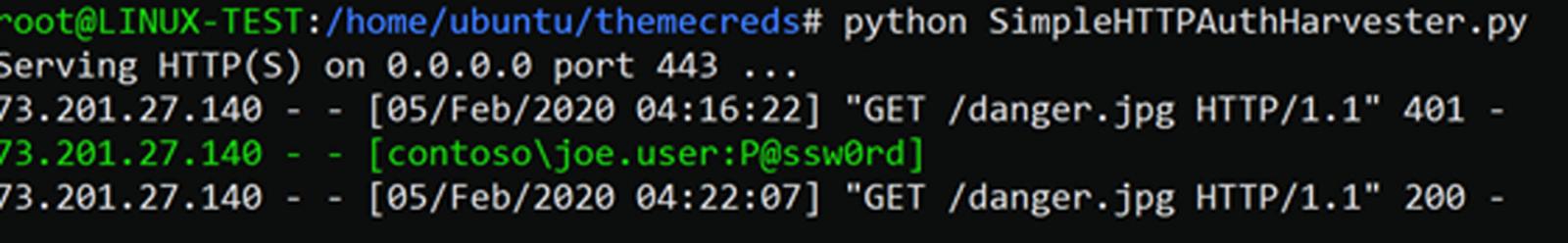

Злоумышленник может принять запрос и перехватить данные при помощи простого сервера на Python.

Поскольку атаки Pass-the-Hash отправляют данные от учетной записи, используемой для входа в Windows (учетная запись Microsoft также может быть перехвачена), такой подход является критическим.

Microsoft придерживается политики замены локальных учетных записей учетными записями Microsoft, злоумышленники могут использовать эту атаку для легкого доступа ко множеству удаленных сервисов, предлагаемых Microsoft.

Могут быть затронуты данные электронной почты, Azure или получен доступ к корпоративной сети.

Бейн заявил, что сообщил об этой атаке Microsoft ранее в этом году, но ему сказали, что она не будет исправлена, поскольку это «особенность по замыслу».

Защита от вредоносных файлов тем

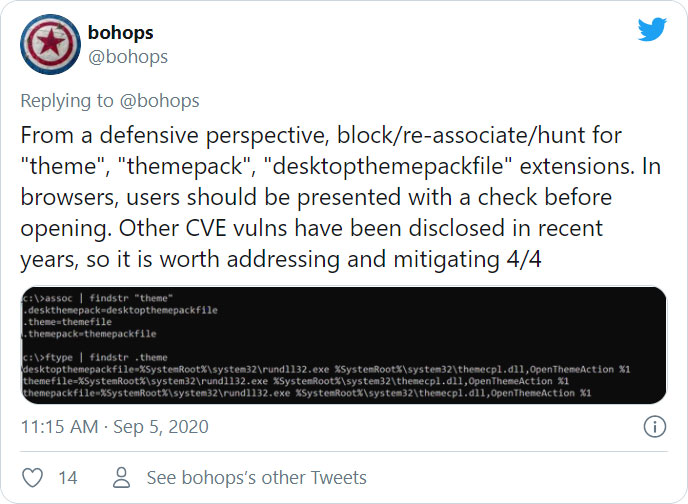

Для защиты от вредоносных тем Бэйн советует заблокировать или связать расширения .theme, .themepack и .desktopthemepackfile с другой программой.

Замена программы по умолчанию нарушит процесс импорта сторонних тем, поэтому используйте ее только в том случае, если вам не нужно переключаться между оформлением.

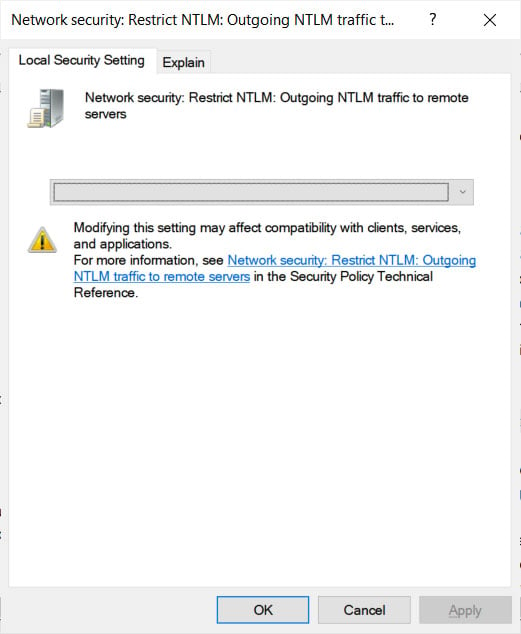

Пользователи Windows также могут настроить групповую политику с именем «Сетевая безопасность: ограничения NTLM: исходящий трафик NTLM к удаленным серверам», установив для нее значение «Запретить все», чтобы учетные данные NTLM не отправлялись на удаленные узлы.

Обратите внимание, что настройка этого параметра может вызвать проблемы в корпоративной среде, использующей общие удаленные ресурсы.

Для получения более подробной информации о том, как включить эту политику, а также о значении реестра для пользователей Windows 10 Home, вы можете прочитать нашу специальную статью «Понимание уязвимости утечки учетных данных Windows и способы ее предотвращения».

Переведено и адаптировано специально для @cybred.