Сравнение Proxy, SSH и VPN

Vektor T13

"Данная статья написана с точки зрения работы Антифрод систем, в её основе лежит анализ теневого рынка сетевых ресурсов. Информация в этой статье не рассматривается с точки зрения информационной безопасности и идеальных лабораторных условий."

Не так давно я отметил пятилетний юбилей своей публичной деятельности, за это время многое поменялось и в системах защиты и в системах обхода систем защиты, но одна вещь так и не изменилась, извечный спор:

"Что лучше? Прокси? ВПН? SSH туннель?"

Cколько людей - столько и мнений. Форумы, чаты, различные сообщества - все они время от времени получают такой холивар на пару сотен или даже тысяч сообщений.

В июле 2020 года я создал свободное, некоммерческое комьюнити, а именно телеграмм-чат и как, мой дорогой читатель, ты смог догадаться, спор о том:

"С чего лучше работать?" продолжился и в этом телеграмм чате. Я решил изучить этот вопрос и наконец-то найти на него ответ, однако некоторые моменты, которые я выявил повергли меня в шок...

Проблема №1

Итак, для начала я отследил причину конфликта, и в большинстве случаев она одна и та-же.

Начинается все примерно так:

Какой-то новичек, задает простой вопрос, сам по себе вопрос глупый, при том, что у меня в заголовке чата есть большая подборка прокси сервисов и каждый раз, когда человек регистрируется в чате - ему приходит приветственное сообщение со всеми полезными ссылками и в том числе с списком прокси серверов и плюс ко всему это сообщение именное - а значит незаметить его невозможно.

Но не смотря на это новичек задает вопрос

"Парни, подскажите дешевый прокси сервис, приватный, с домашними айпи и всеми другими ништяками."

Такой вопрос вызывает всегда бурную реакцию, ведь некоторые любят "клевать" новичков, но на общий флуд можно не обращать внимания, суть в другом.

В чате сразу образуется два человека

Первый - Начинает серьезный хейт новичка

Второй - Защищает новичка и говорит хейтеру, что такие сервисы есть

Первый - Хейтер начинает оперировать техническими терминами

Второй - Защитник начинает все нападки хейтера отражать и тоже оперирует техническими терминами

Такая дискуссия продолжается некоторое время (в чатах быстрее, на форумах дольше)

После чего хейтер принимает поражение и просит сообщить ему что-же это за чудо сервис, ну а защитник говорит "Не хочу рекламить", "Не хочу чтобы убили сервис", "Найди свой", но в конце концов пишет:

"Отпиши в личку - скину ссылку, в общий чат не буду."

Спектакль окончен. Занавес.

Я думаю, мой дорогой читатель ты уже понял суть этого развода, но я все-же дам свои комментарии.

Новичок, хейтер и защитник - все это один и тот же человек.

Новичёк является поводом для дискуссии и привлекает внимание тупым вопросом.

Хейтер оперируя техническими терминами вызывает доверие публики т.к. он в начале как раз и представляет публику (А публика не верит в такие чудо сервисы - поэтому публика на стороне хейтера)

Защитник же делает скрытую рекламу, и якобы "побеждает" умного, технически подкованного хейтера и таким образом подсознательно побеждает публику.

Плюсом к этому является мнимая закрытость и приватность сервиса - а запретный плод сладок.

Ну и конечно защитник под уговорами хейтера сдается и пишет заветное "Отпиши в личку - скину ссылку, здесь не буду". Вот тут и начинается сбор средств.

Пользователи чата, которые были свидетелями этого конфликта начинают судорожно стучатся Защитнику в личку и тот любезно делится ссылкой на чудо сервис, где регистрация стоит всего 50-70 долларов ну и совершенно случайно сейчас даже акция идет, и он промокод может выдать - вот повезло ведь! А диалог в личке это уже контактная продажа.

Ну в дальше можно не быть семи пядей во лбу, чтобы посчитать сколько человек постучится Защитнику в личку и сколько купят этот чудо прокси сервис. Счет пользователей обычно составляет 2-3% от онлайна чата. Ну и диалог на форуме и в чате останется еще очень долго и будет приносить свои плоды.

Вот такой вот простой метод развода недавно пытались организовать в моем телеграмм-чате, однако волшебный OSINT бот @telesint_bot помог выявить всю троицу по их общим группам и единому сценарию. Пусть эти аккаунты и ушли в бан в моем телеграмм-чате, но на их место прийдут другие и развод начнется заново, можно сказать, что это не развод а нечестная реклама - но это уже каждый сам для себя решит.

Проблема №2

После того, как я понял первую причину конфликта:

"С чего лучше работать?" - а именно нечестных на руку владельцев прокси сервисов, можно было идти дальше.

Я проанализировал чат и выявил три основные мнения:

1. Proxy лучше всего

2. SSH туннели лучше всего

3. VPN лучше всего

4. Группа детей Солнца - но о них позже

Я начал писать пользователям в личку с стороннего телеграмм аккаунта и задавал вопросы - "С какими сервисами работаешь?" и в таком духе и после краткого диалога я выявил причину номер 2!

Приведу реальные цитаты диалогов:

Vektor T13 - "Привет, с какими сервисами работаешь? Что юзаешь - Прокси, ВПН или Туннели?"

Пользователь 1 - "С амазоном. На проксях"

Vektor T13 - "Привет, с какими сервисами работаешь? Что юзаешь - Прокси, ВПН или Туннели?"

Пользователь 2 - "Я со старзами работаю, впн использую"

Vektor T13 - "Привет, с какими сервисами работаешь? Что юзаешь - Прокси, ВПН или Туннели?"

Пользователь 3 - "АдВордс. Люксы (прокси)"

Vektor T13 - "Привет, с какими сервисами работаешь? Что юзаешь - Прокси, ВПН или Туннели?"

Дитя солнца 1 - "Я работаю на eBay. Я использую HTTP прокси."

Проблема номер 2 на лицо - в дискуссиях нет четкого определения против какой именно Антифрод системы работает человек, есть только общий вопрос, и при проведении четкого опроса например "Кто работает с Google AdWords" ответы по используемому проксификатору на 90% будут совпадать и так в каждой из категорий.

Проблема №3

Проблема номер 3 была обнаружена путем наблюдения за чатом - мало кто разбирается в технических подробностях тех сетевых ресурсов, которые использует и фактически проверка этих ресурсов ограничивается лишь проверкой ip на каком-нибудь сайте чекере. Однако это всеравно что взять на тест-драйв Волгу, Феррари и Белаз и судить их основываясь на количестве колес, цвете и наличии шайтан-воды которую нужно залить в бензобак.

Обычно вопросы касающиеся разницы между видами прокси, ВПНов и тому подобные всегда отправляют в Google - мол там ты найдешь ответы на все вопросы, однако я проверил и таких ответов а именно детального сравнения я не нашел, поэтому именно на Проблеме номер 3 я решил заострить свое внимание и разобрать ее от А до Я, итак приступим...

Зачем нужны проксификаторы?

Как можно догадаться - основной целью, ради которой мы используем Проксификаторы, является изменение IP адреса.

Чтобы создать новую личность и выглядеть в глазах систем защиты новым человеком мы должны сменить IP и многие на этом и останавливаются, однако те ресурсы, которые нам помогают сменить IP, могут нам и навредить.

Пользователи часто путают понятия "Анонимность" и "Безопасность" и в следствии неправильного использования сетевых ресурсов наблюдается "Эффект страуса"

Пользователь думает, что он сменил IP и теперь его никто не узнает, но в это же время у него наблюдаются утечки его реального IP адреса сразу в нескольких местах - тоесть хоть голова и в земле а жопа всеравно снаружи (Кстати страусы голову в землю не прячут, это тоже миф) именно по причине неправильного использования сетевых ресурсов и происходит деанонимизация пользователя Антифрод системами.

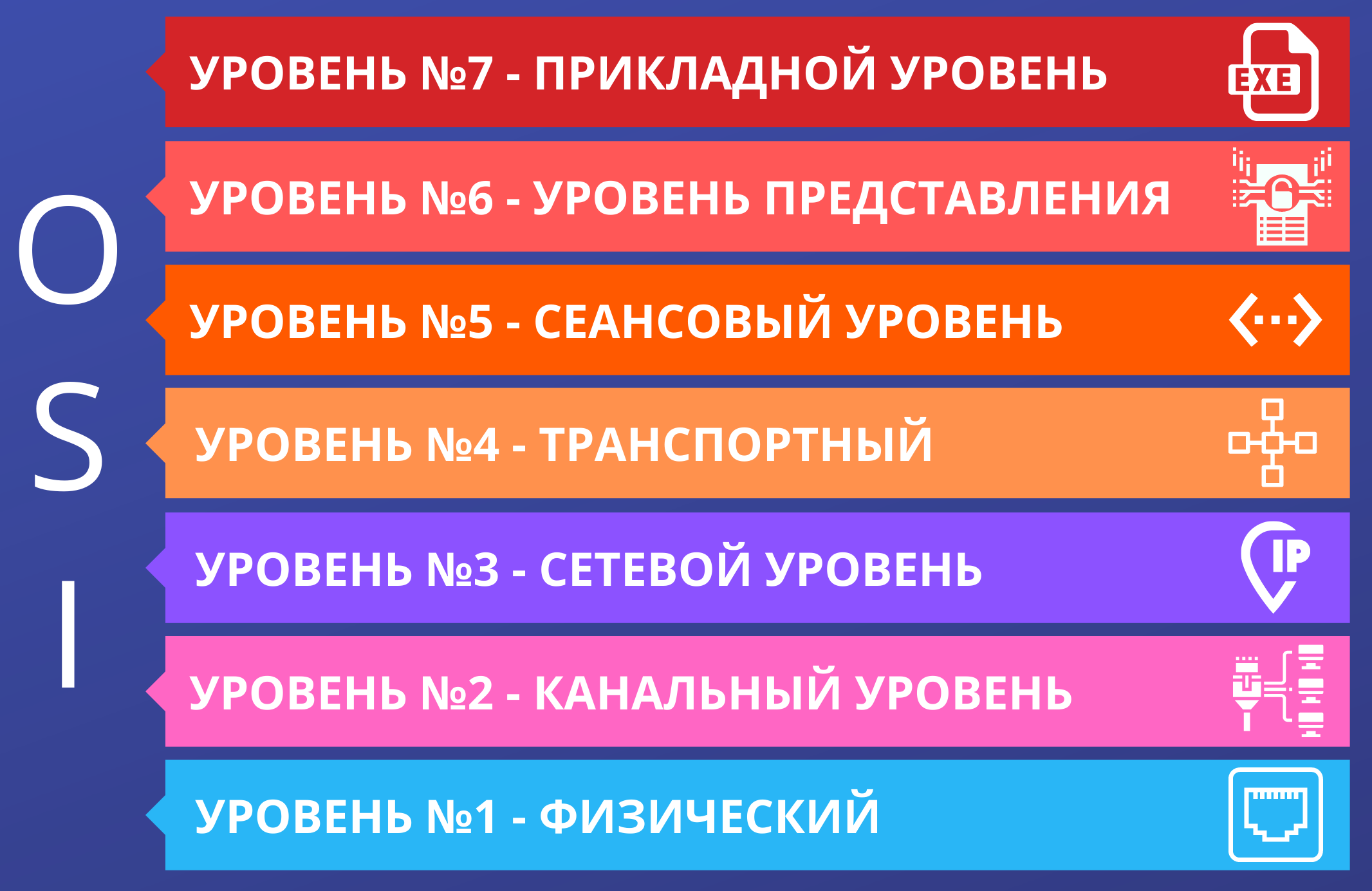

Первое с чего необходимо начать - это с фундамента, нам нужно определить какие именно сетевые ресурсы нам необходимы, и в этом нам поможет Модель OSI, уоторую мы можем увидеть на рисунке ниже.

Как мы видимм есть целых 7 основных этапов нашего с вами сетевого соединения, и каждый из этих этапов (дальше - уровни) характеризуется различным уровнем прав, доступа и арихитектуры, где

Уровень №1 - является самым низким,

Уровень № 7 самым высоким.

И в зависимости от того, на каком из уровнев мы работаем и будет зависеть наш выбор Проксификатора, потому что в некоторых случаях нам хватит всего навсего прокси в браузере (Уровень 7) а иногда прийдется опустится ниже, например при проксификации всей операционной системы с помощью ВПН (Уровень 2)

Какие ресурсы принято использовать для изменения IP адреса при обходе Антифрод систем?

Proxy сервера

Proxy сервера (Прокси) - сервер посредник - он получает наши пакеты при соединении и "носит" их от нас к нашему целевому веб ресурсу.

Прокси может быть настроен на сервере, домашнем ПК, роутере, телефоне, кофеварке и практически любом другом доступном сетевом ресурсе.

Прокси бывают нескольких видов:

CGI - или по-другому web прокси. Это веб страница, на которой вам предлагается ввести адрес сайта и он откроется в этой же странице с другим IP. Браузерный вариант.

HTTP - Простой прокси для HTTP запросов. Бесполезное решение в нашем случае.

Ко всему прочему HTTP делятся еще на три условные группы:

Прозрачные прокси - Сообщат всем веб ресурсам ваш реальный IP. Пример - заголовок x-forwarded-for. Бесполезно.

Анонимные прокси - Скроют ваш IP, но сообщат о том, что используется прокси. Бесполезно.

Элитные прокси - Скроют ваш IP, не сообщат о том, что используется прокси, ну и на этом все. Бесполезно.

HTTPS - Тот же бесполезный для нас прокси HTTP но уже +S - а это значит, что он поддерживает шифрование, тоесть у нас будут проксифицироватся вебстранички https - формы аторизации, ввод и передача чувствительной информации и т.д. Но этот прокси всеравно издалека виден Антифрод системам, плюс ко всему еще и может модифицировать наши пакеты.

Socks 4 - Первый пригодный для работы протокол Прокси. Пытается скрыть проксификацию, не модифицирует пакеты и в целом неплох, но имеет свои минусы.

Socks 5 - Практически идеальный вариант, то же что и Socks 4, но добавилась так нам нужная поддержка UDP протокола, и соответвенно возможность подмены DNS и IPv6.

ShadowSocks - Китайское опенсорс изобретение, которое по функционалу лидирует среди всех конкурентов. Идеал.

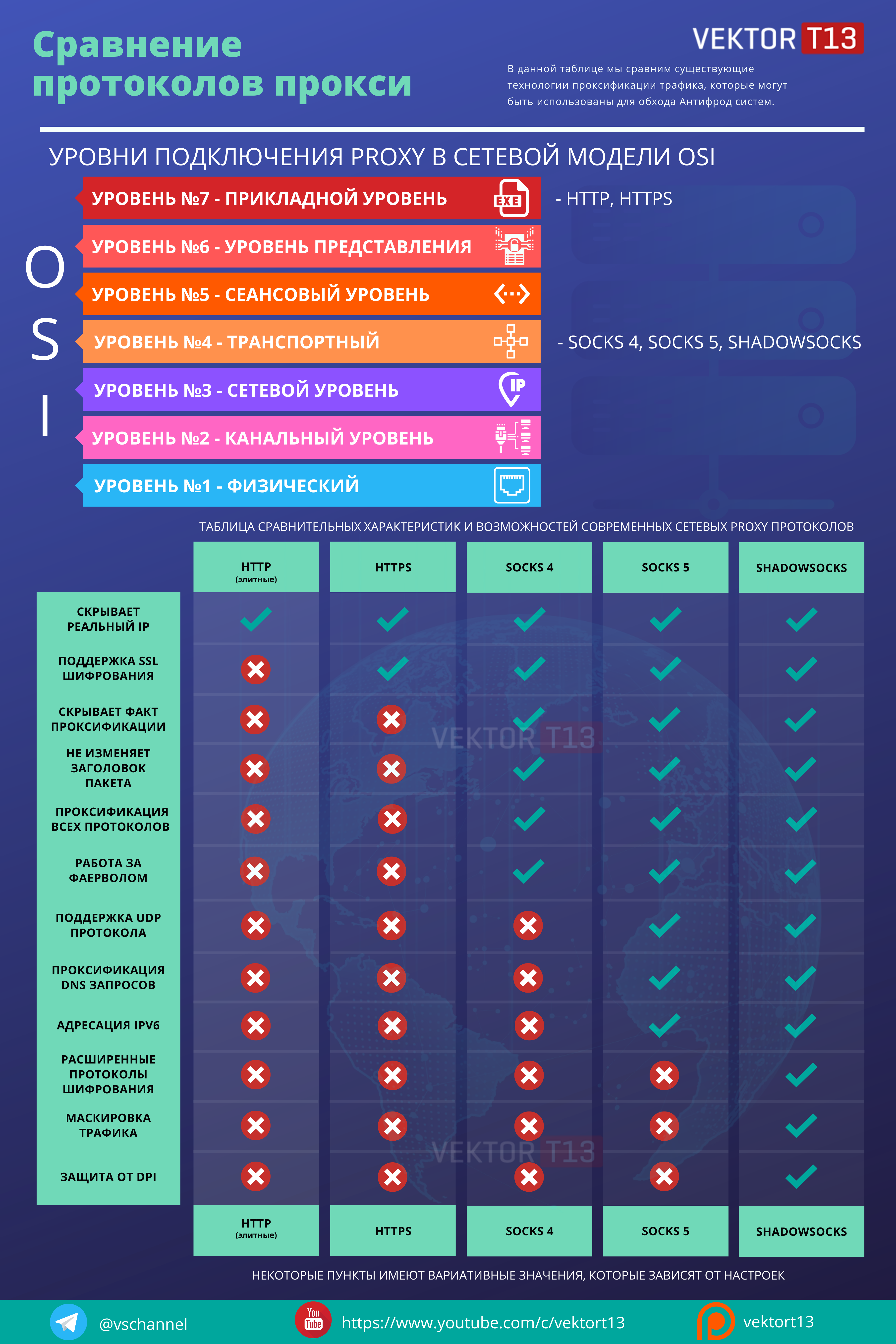

Proxy является самой многочисленной группой и самым популярным средством изменения IP адреса при работе с различными системами защиты и идентификации пользователя. Я сделал сравнение самых популярных Proxy протоколов, для того, чтобы понять - какой же протокол лучше.

Смотрим внимательно на таблицу ниже:

Согласитесь, что после просмотра данной таблицы Проблемы №2, которую мы рассматривали в начале уже не должно быть, и на вопрос:

"С чего ты работаешь?" уже можно дать четкий ответ,

а не как раньше: "С проксиков".

И действительно, разниица между протоколами Proxy впечатляющая, и при этом каждый пункт функционала, указанный в этой таблице, может использоваться системами Идентификации пользователей.

Именно эта разница в функционале делает HTTP, HTTPS, SOCKS 4 протоколы бесполезными, потому что отсутствие поддержки UDP протокола и плюс к этому отсутвие проксирования DNS запросов будут аномальными и выделят нас среди массы реальных пользователей.

Варианты Socks 5 и ShadowSocks являются единственными, которые могут помочь нам в маскировке нашей личности при работе с системами Идентификации пользователей. Но есть не только Proxy, давайте перейдем к рассмотрению других технологий.

2. SSH туннели

Вторая по популярности после Proxy технология.

Удаленный сервер, который по нашему принуждению стал сервером посредником. Работает это так - при соединении SSH-клиента и SSH-сервера со стороны SSH-клиента поднимается SOCKS-прокси, например, на localhost’е, на который можно указывать приложениям с поддержкой SOCKS. Само проксирование будет через SSH-сервер, с которым вы соединяетесь. В сумме - Интернет вас будет видеть от имени SSH-сервера, соединение между SSH-клиентом и SSH-сервером зашифровано, так что не видно вложенных данных приложения, а для приложения все выглядит как обращение к обычному SOCKS-прокси.

3. VPN

VPN - Виртуальная Частная Сеть - технология позволяющая создать зашифрованное соединение в незашифрованных сетях. Пришла к нам из телефонных сетей и насчитывает более 10 разновидностей, на практике же, при всех своих достоинствах имеет серьезный недостаток в работе - слабую возможность маскировки использования технологии VPN. В нашем дальнейшем сравнении мы возьмем усредненную рыночную конфигурацию VPN.

Ввиду того, что на рынке присутствует большое разнообразие VPN сервисов, и у каждого свои особенности мы рассмотрим их вообщем.

4. TOR

Когда речь заходит о смене личности некоторые люди любят поумничать:

"ТОР даже Сноуден использовал - используй ТОР!"

"ТОР и ФБР не сломает, а не то что твой этот Амазон!"

Ну и прочая подобная ахинея льется из клавиатур умников, которые даже не понимают смысл, как сети ТОР, так и методик смены личности. Поэтому буду краток.

В ТОРе в нашем случае есть две проблемы:

1. ТОР Браузер не изменяет отпечатки нашей цифровой личности.

2. ТОР Браузер имеет свои уникальные особенности, которые нас выдадут.

3. Все знают что сеть ТОР официально выступает за интернет без цензуры, ну а по факту там в основном наркотики и детское порно. Ни одна уважающая себя система защиты не позволит ничего сделать с IP адреса входящего в сеть выходных узлов сети ТОР. Просто забываем про использование ТОРа в работе.

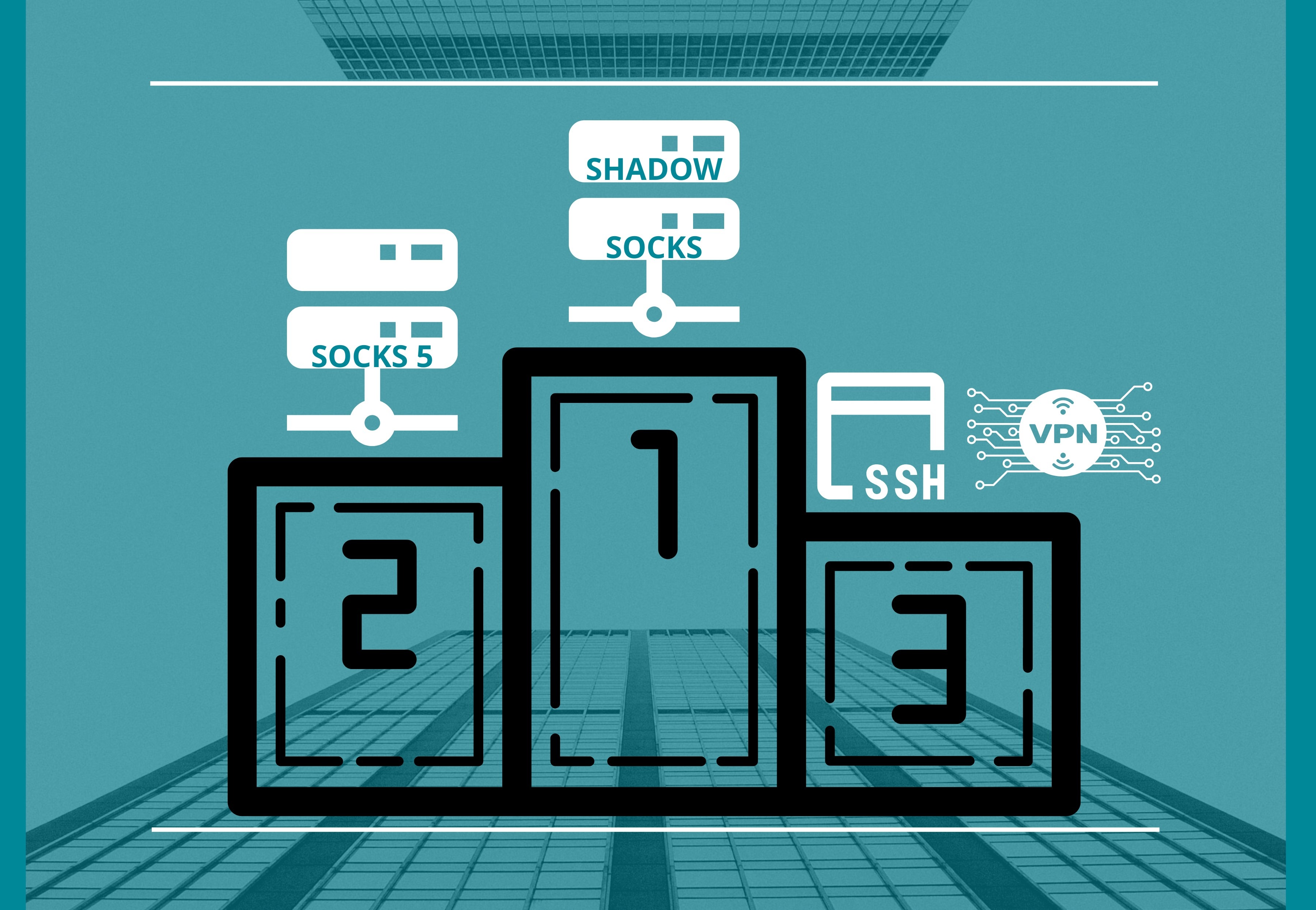

И по результатам, среди всех популярных технологий, по смене IP адреса мы можем выделить 4 технологии пригодные для работы:

1. Socks 5

2. ShadowSocks

3. SSH туннели

4. VPN

Ну признаются непригодными для работы:

1. CGI Proxy

2. HTTP Proxy

3. HTTPS Proxy

4. Socks 4 Proxy

5. TOR

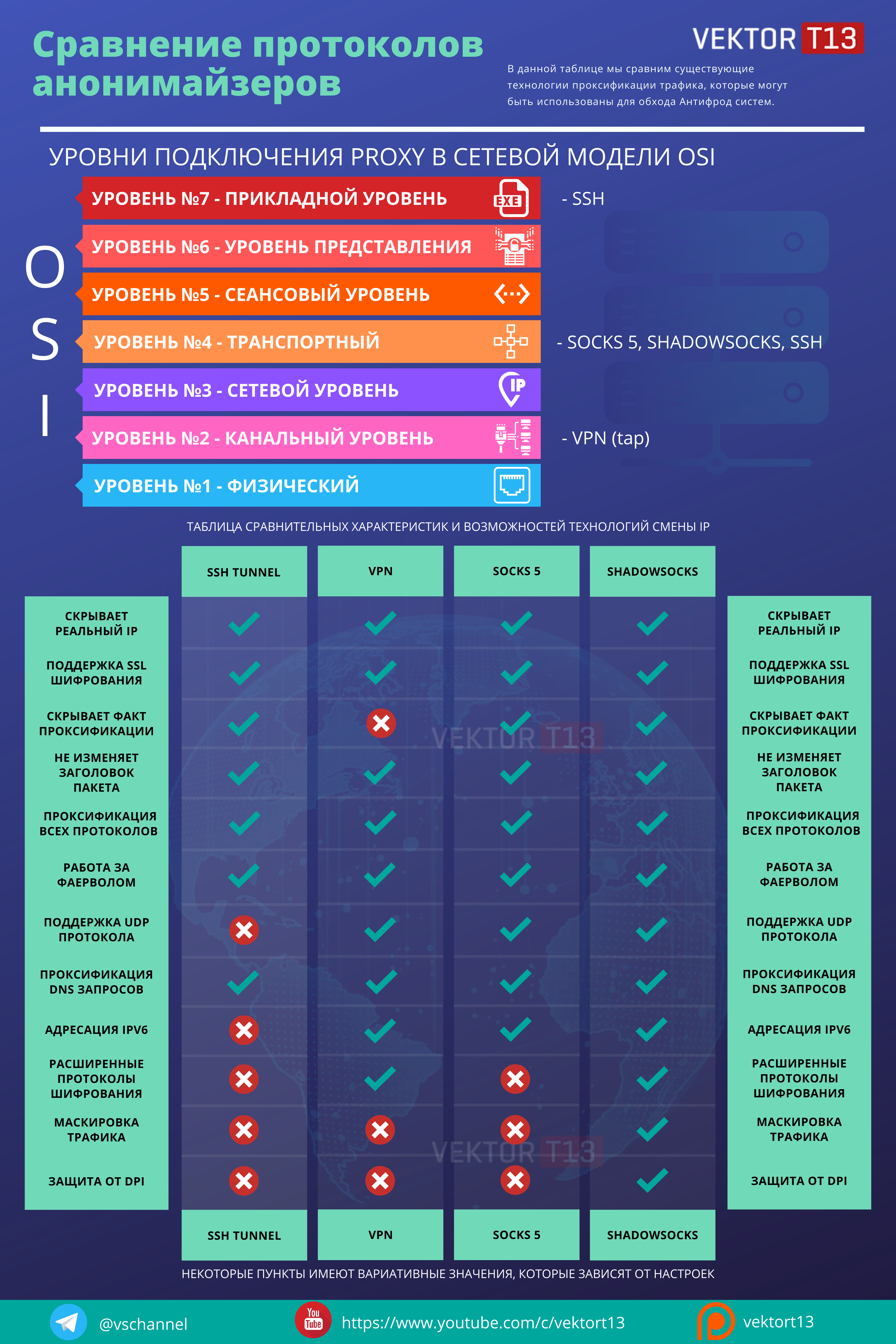

После того, как мы выявили самые лучшие технологии по смене IP нам все-же необходимо разобраться - Какая технология лучше всех?

И как всегда, нам на помощь приходит очень хорошая таблица сравнения функционала, давайте рассмотрим каждую технологию и сравним их между собой:

Как мы видим, среди претендетнов есть лидер, но вот за 3 место нужно будет поборотся, там не все так однозначно.

Место №1 - ShadowSocks

Технология, которая единственная из всех претендентов создавалась имеенно дял маскировки личности, в то время как остальные были созданы либо для обеспечения безопасности пережаваемой информации, либо как часть сетевой архитектуры. В этом и кроется секрет успеха ShadowSocks т.к. Анонимность была причиной его появления, но никак не следствием.

Место №2 - Socks 5

Имея свои явные недостатки протокол Socks 5 всеравно остается надежным решением по смене личности при работе а Антифрод системами. Да, он не маскирует трафик, не устойчив против Deep Packet Inspection - но такие технологии на данный момент встречаются довольно редко, поэтому работать можно, хоть время и неумолими летит вперед и ситуация по актуальности использования Socks 5 скоро изменится не в лучшую сторону.

Место №3 - VPN и SSH

На третьем месте разместились сразу две технологии способные изменить наш IP адрес и они вцелом тождественные - они могут использоватся в работе, но их выявление являеться в большинстве случаев очень простой задачей, поэтому расчитывать на данные технологии в работе увы не лучший выбор. Вариантов определения использования VPN и SSH довольно много и фактически все из них уже используются антифрод системами, вот хороший пример:

IPQuality Score

"Гладко было на бумаге, но забыли про овраги"

Мы с вами, дорогой читатель, провели огромную работу, разобрали каждую технологию смены IP, выявили лучшие и худшие и казалось бы все двери Антифрод систем перед нами открыты, но увы, помимо теории есть практика и начинается эта практика с рынка.

Когда человеку необходим какой-то сетевой ресурс из нашего списка он идет на рынок, и при этом рынок может быть как среди обычных вебресурсов представленных в поисковых системах, так и на различного рода теневых форумах, и в большинстве случаев качество таких сетевых ресурсов оставляет желать лучшего, однако кое какие моменты мы все-же можем выяснить.

Откуда вообще берутся Proxy, SSH, VPN?

Есть три основных источника происхождения сетевых ресурсов представленных на рынке:

1. Продавцы сами "поднимают" сетевые ресурсы.

2. Продавцы взламывают чужие веб ресурсы и выставляют их на продажу.

3. Ботнет

Как мы видим из трёх вариантов - два являются незаконными. Конечно же продавцы не сообщают нам что "Наши проксики из Ботнета" или что то в этом духе и по сути работает схема "Покупатель не спросил, продавец не рассказал" ну и вроде бы все счастливы, однако в этой схеме есть и свои недостатки - ведь по сути Покупатель взломанного сетевого ресурса несет ответственность как и Продавец этого взломанного сетевого ресурса.

Иными словами это как покупка машины - один эту машину украл, другой купил и катается - соответственно виноваты будут оба, кто то в большей степени, кто то в меньшей, но согласитесь очень неприятно было бы если вас Интерпол арестует в каком нибудь европейском аэропорту и предъявит за использование 100 взломанных ПК 5 лет назад, которые вы использовали для регистрации аккаунтов Google.

(Я немного сгустил краски но это реально)

Использование ботнета или целенправленный взлом сетевых ресурсов позволяет таким "продавцам":

1. Снизить себестоимость, а соответственно увеличить прибыль

2. Добиваться "Резидентского" или по-простому "Домашнего IP адреса" - такие IP адреса пользуются наибольшим спросом т.к. в отличии от Серверных IP пользуются большим уровнем доверия в Антифрод системах.

Я продемонстрирую одно видео, которое поможет каждому человеку научится отделять домашние IP адреса от Серверных.

И это еще не все.

Продолжение следует...