Сниффинг трафика. Полное руководство по INTERCEPTER-NG

GetHash

Intercepter-NG – это многофункциональный набор сетевого инструментария для IT специалистов различного типа. Главной целью является восстановление интересных данных из сетевого потока и выполнение различного рода атак человек-посередине (MiTM). Кроме этого программа позволяет выявлять ARP спуфинг (может применяться для обнаружения атак человек-посередине), выявлять и эксплуатировать некоторые виды уязвимостей, брут-форсить учётные данные входа сетевых служб. Программа может работать как с живым потоком трафика, так и анализировать файлы с захваченным трафиком, для обнаружения файлов и учётных данных.

Программа предлагает следующие функции:

- Сниффинг паролей/хешей следующих типов: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, WWW, NNTP, CVS, TELNET, MRA, DC++, VNC, MYSQL, ORACLE, NTLM, KRB5, RADIUS

- Сниффинг сообщений чатов: ICQ, AIM, JABBER, YAHOO, MSN, IRC, MRA

- Реконструкция файлов из: HTTP, FTP, IMAP, POP3, SMTP, SMB

- Различные типы сканирования, такие как неразборчивый (Promiscuous) режим, сканирование ARP, DHCP, шлюза, портов и Smart

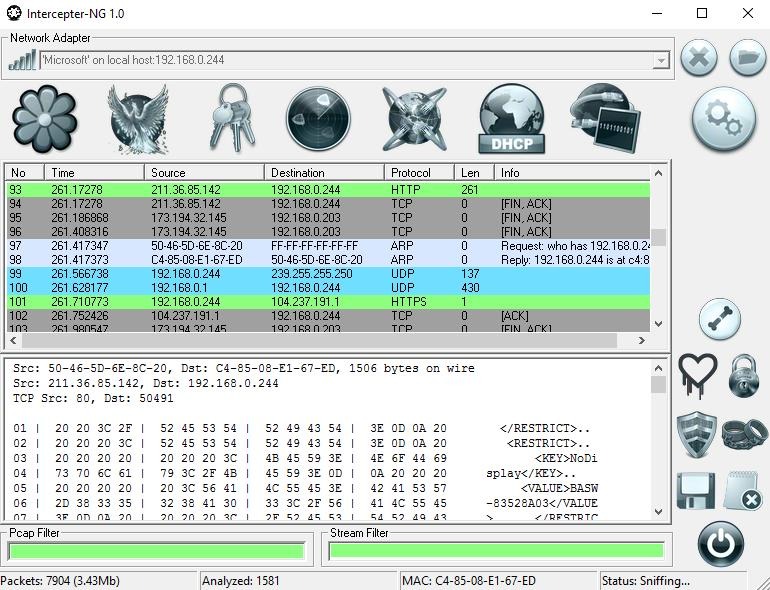

- Захват пакетов и последующий (офлайн) анализ/RAW (сырой) режим

- Удалённый захват трафика через RPCAP демона и PCAP Over IP

- NAT, SOCKS, DHCP

- ARP, DNS через ICMP, DHCP, SSL, SSLSTRIP, WPAD, SMB ретранслятор, SSH MiTM

- SMB Hijack (перехват), LDAP ретранслятор, MySQL LOAD DATA инъекция

- ARP Watch, ARP Cage, HTTP инъекция, эксплойт Heartbleed, Kerberos Downgrade, Cookie Killer

- DNS, NBNS, LLMNR спуфинг

- Брутфорс различных сетевых служб

Режимы Intercepter-NG

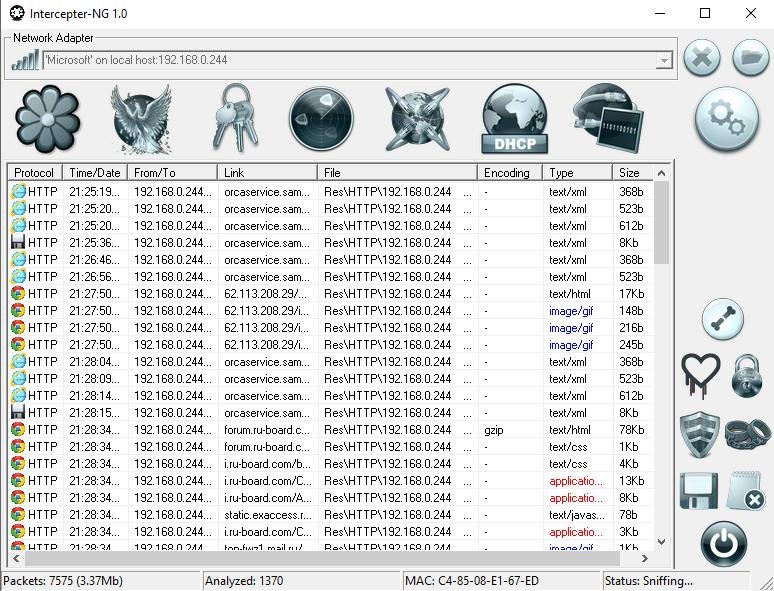

Режим Resurrection (эмблемой на кнопке является Феникс) означает восстановление файлов из сетевого потока. Это могут быть файлы изображений, просмотренных на веб-сайтах, а также файлы переданных архивов, документов и любых других.

При переключении на Режим Паролей (третья кнопка - связка ключей) вы увидите учётные данные, захваченные из сетевого потока. Отображаются адреса сайтов, введённые логины и пароли.

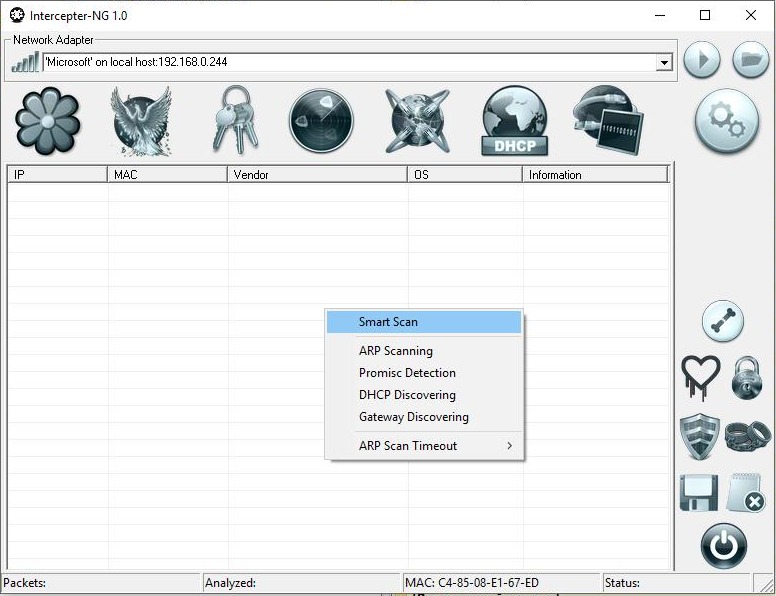

При запуске программы открывается Режим Сканирования (средняя кнопка - радар). Это первоначальный режим для начала атак: в этой вкладке происходит сканирование, выбор целей, установка других параметров сети.

Вкладка MiTM (связка патч-кордов) содержит поля для ввода настроек цели, многие из которых заполняются автоматически во время сканирования на вкладке Сканирование. Также имеются кнопки для запуска разнообразных MiTM атак.

Вкладка DHCP содержит некоторые настройки сети и DHCP сервера.

Режим RAW (сырой) выводит необработанную информацию о передаваемых в сетевом потоке данных. Информация представлена в виде, похожем на Wireshark.

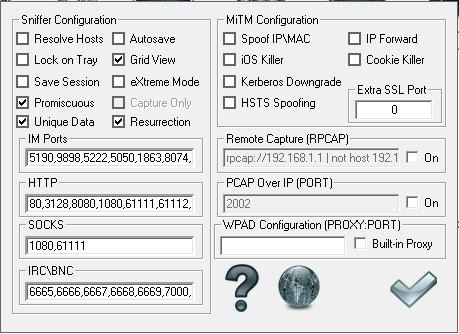

Опции Intercepter-NG

- Если вы собираетесь проводить офлайн анализ pcap дампа, то для ускорения процесса снимите галочку с “Resolve Hosts”.

- Если поставить галочку на опции 'Lock on Tray', то при восстановлении окна из трэя у вас будет спрашиваться пароль. Паролем по умолчанию является '4553'. Вы можете поменять его в файле settings.cfg. Пароль кодируется в base64.

- Опция 'Save Session' означает, что Intercepter сохранит все полученные пакеты в файл pcap. Этот файл можно использовать для офлайн анализа данных. Это своего рода функция экспорта результатов.

- Если установить Promiscuous, то Intercepter открывает сетевой адаптер в неразборчивом (promiscuous) режиме. Это означает, что он будет читать все пакеты, даже те, которые не предназначены для данного сетевого интерфейса. Если галочка снята, то он будет считывать только пакеты, которые отправлены указанному интерфейсу. Некоторые Wi-Fi карты не поддерживают этот режим.

- “Unique Data” - показывать только уникальные логины и пароли. Т.е. показывать захваченные логины и пароли только один раз — если пользователь ввёл тот же логин и пароль снова, он не будет отображаться.

- Autosave — вся текстовая информация будет сохраняться каждые 10 секунд.

- По умолчанию стоит галочка на “Grid View”. Она означает, что пароли будут выглядеть как сетка с данными. Для просмотра полной детальной информации снимите галочку с “Grid View”.

- eXtreme. В типичном рабочем процессе сниффер анализирует предопределённые порты ассоциированные со специфичными протаколами. Если мы говорим http, мы подразумеваем 80 порт (или 8080 или какие там предопределены в списке портов ассоциированных с http протоколом). Т.е. будут проанализированы только эти порты. Если некоторые приложения используют другой порт, например, 1234, тогда сниффер не будет анализировать пакеты, которые проходят через него. В режиме eXtreme Intercepter будет анализировать все TCP пакеты без проверки портов. Т.е. даже если какое-то приложение использует неопределённый порт, сниффер всё равно будет проверять эти пакеты. Хотя это замедляет производительность (необходимо проверить намного больше портов чем обычно) и может выявить неправильные данные или пропустить правильный протокол (6например, FTP и POP3 использует тот же тип авторизации), он даёт возможность найти и перехватить интересные данные на неопределённых портах. Используйте этот режим на свой собственный риск, не удивляйтесь, если что-то пойдёт не так когда eXtreme режим включен.

- 'Capture Only' означает, что Intercepter будет только сохранять пакеты в файл дампа без анализа в реальном времени. Это полезно для увеличения производительности, когда вы захватываете много сетевых данных.

- Опция Resurrection означает включение режима Resurrection, который реконструирует файлы из данных, переданных в сетевом потоке.

- IM Ports

- HTTP. Ассоциированные с HTTP порты, подробности смотрите в описании опции eXtreme.

- SOCKS

- IRC\BNC

Опции атак человек-посередине (MiTM) в Intercepter-NG

- Во всех MiTM атаках Intercepter использует спуфинг (подмену) адресов ip\mac (опция Spoof IP\MAC). Если вы используете Wi-Fi интерфейс, то вы должны снять галочку с этой опции, поскольку 99% wifi драйверов не позволяют отправлять пакеты с подменённым mac. Хотя вы раскрываете свой реальный адрес, вы хотя бы способны выполнять любые атаки MiTM через wifi интерфейс. Это лучше, чем ничего. Вместо отключения спуфинга в настройках, используйте WIFI режим. Вы можете изменить показываемый mac в Экспертном Режиме.

- iOS Killer была добавлена для iCloud, а так же Instagram и VK. Эта функция (iOS Killer) сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию.

- Kerberos Downgrade

Как запустить MiTM в Intercepter-NG

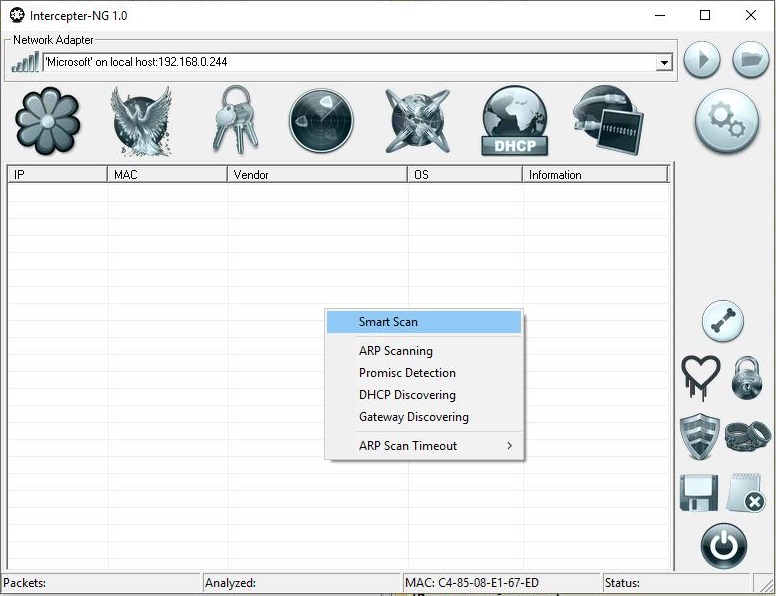

Начните с выбора сетевого адаптера (Network Adapter):

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

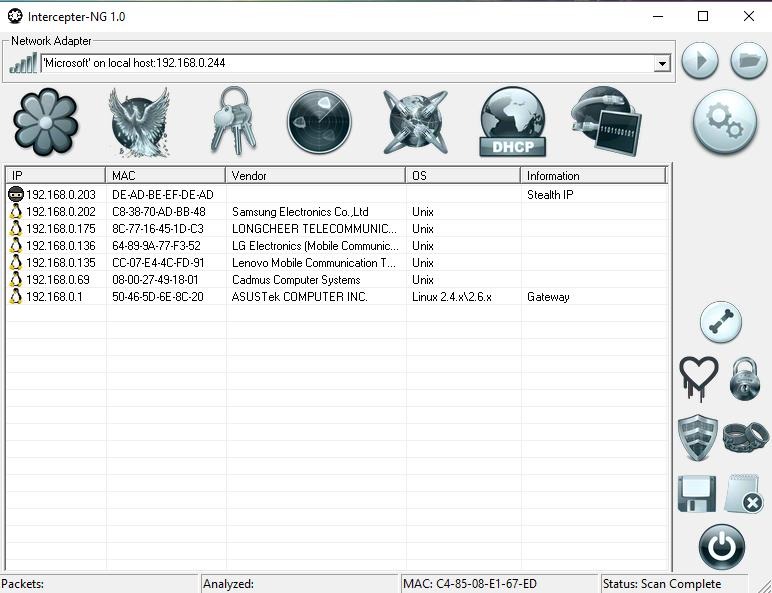

Будет отображён список целей:

Добавьте нужные в качестве целей (Add as Target):

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

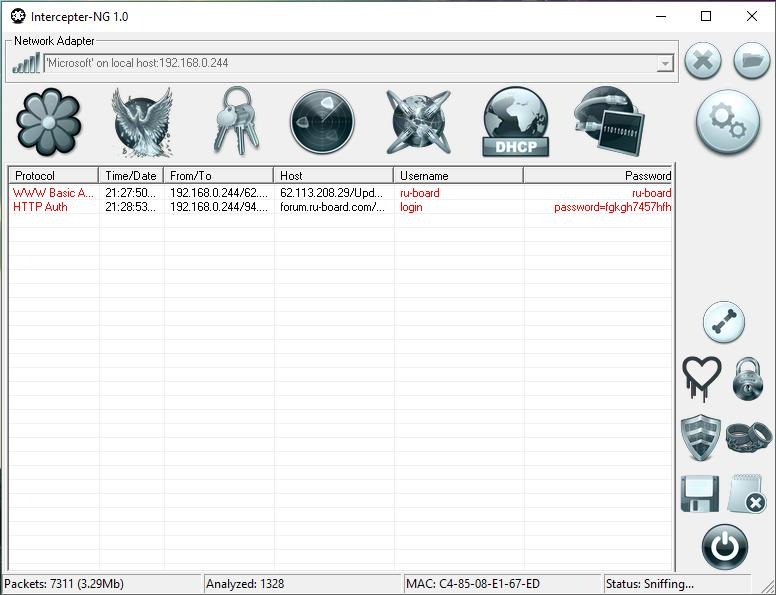

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

Спасибо за прочтение!