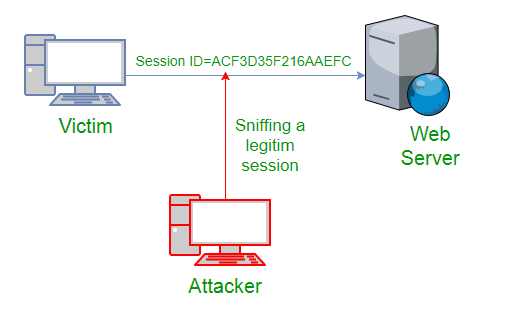

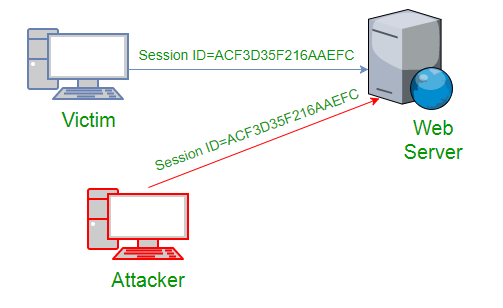

Как происходит Sniffing Attack при взломе?

Этичный ХакерАтака с перехватом при взломе системы - это форма атаки типа "отказ в обслуживании", которая выполняется путем перехвата или захвата пакетов в сети, а затем либо повторной отправки их на компьютер жертвы, либо воспроизведения их отправителю с изменениями. Снифферы часто используются при взломе системы в качестве инструмента для анализа структуры трафика в сценарии, когда выполнение более навязчивых и разрушительных атак нежелательно.

Анализ атаки:

Атака с перехватом также может использоваться при попытке восстановить парольную фразу, например, когда был скомпрометирован закрытый ключ SSH. Сниффер захватывает SSH-пакеты, содержащие зашифрованные версии пароля, вводимого пользователем на своем терминале, которые затем могут быть взломаны в автономном режиме с использованием методов грубой силы.

- Термин “перехват” определяется в RFC 2301 как: “Любой акт захвата сетевого трафика и его воспроизведения, обычно с целью шпионажа или саботажа”.

- Это определение неточно для систем на базе UNIX, поскольку любой трафик может быть перехвачен, если злоумышленник имеет доступ к сетевым интерфейсам (NIC) или изменяет пакеты, которые не могут быть изменены при передаче. Перехват может быть выполнен с помощью специальной программы, такой как tcpdump, tcpflow или LanMon, которая подключена к порту, через который пакеты могут быть проверены удаленно.

- Другая атака перехвата, называемая ARP-подменой, включает отправку поддельных сообщений протокола разрешения адресов (ARP) на канальный уровень передачи данных Ethernet. Эти сообщения используются для связывания IP-адреса компьютера-жертвы с другим MAC-адресом, в результате чего целевой компьютер отправляет весь свой трафик, предназначенный для жертвы, через хост, контролируемый злоумышленником.

- Это используется как для перехвата сеансов, так и для переполнения сети с помощью атаки типа "отказ в обслуживании" (см. Smurf-атака).

- Каждый IP-пакет содержит, в дополнение к своей полезной нагрузке, два поля: IP-заголовок и инкапсулирующий его заголовок Ethernet.

- Те, кто работает с интернет-коммуникациями, часто называют комбинацию этих двух заголовков “пакетом”. Таким образом, злоумышленник может просматривать и изменять IP-заголовок IP-пакета, не просматривая его полезную нагрузку.

- Заголовок Ethernet содержит информацию о MAC-адресе назначения (аппаратный адрес компьютера получателя), а поле Ether Type содержит значение, указывающее, какой тип услуги запрашивается (например, приоритет или управление потоком).

- Тип Ether может быть “0xFFFF”, что указывает на то, что для фрейма Ethernet не были включены служебные поля. Это использовалось в реализации Cisco до версии 8.0.

Ключевые моменты:

Существует несколько различных методов, которые злоумышленник может использовать для выполнения ARP-подмены. Они включают:

- Злоумышленник имеет доступ к “ARP-кешу” на своей зараженной машине, который также содержит MAC-адреса других машин, но которые не имеют или не используют те же IP-адреса, что и другие машины с теми же MAC-адресами в своих ARP-кешах.

- Злоумышленник не знает, какой метод используют другие компьютеры для хранения таблицы MAC-адресов, и поэтому просто настраивает сеть со множеством повторяющихся записей.

- Злоумышленник отправляет поддельные ARP-сообщения, пытаясь связать свою зараженную машину с MAC-адресом другой машины.

Контрмеры:

Существует несколько способов помешать злоумышленнику использовать эти методы, в том числе:

- Подмена ARP - не очень эффективная атака, за исключением плохо защищенных сетей.

- Чтобы злоумышленник мог использовать этот метод в качестве формы маскировки, он должен иметь возможность отправлять пакеты непосредственно в сеть (либо через доступ к Wi-Fi, либо путем обнаружения уязвимости в системе безопасности). Из-за этого IP-адрес злоумышленника, вероятно, станет известен очень быстро.

- Атака с перехватом - это форма атаки, при которой злоумышленник пытается получить доступ к определенным данным по сети, а перехват используется как важная задача при захвате данных. Термин “обнюхивание” происходит от действия обнюхивания или обоняния. Злоумышленник получает эту информацию с помощью специального программного обеспечения под названием “сетевой анализатор”.

- Обнюхивание при взломе: считается вторжением в вашу компьютерную систему без разрешения, без вашего ведома и без законного разрешения. Это называется взломом, который может выполняться несколькими методами.

Заключение:

В заключение можно сказать, что sniffing - это метод, используемый для извлечения информации из сети, чтобы получить доступ к системе или запретить доступ.