Слежка за гражданами: бэкдоры в наших смартфонах

Порой складывается впечатление, что основная угроза безопасности граждан исходит от государственных спецслужб. Их интересует прослушка не отдельного человека, а сразу всех. Прослушка граждан в любой стране, на любом устройстве — мечта «Большого брата». В сегодняшней статье вы узнаете как спецслужбы могут следить за гражданами через бэкдоры в смартфонах.

«Эхо войны...» (с)

Для телефонных стандартов 90-х годов, шифрование трафика обеспечивали два проприетарных шифра: GEA-1 и GEA-2. Сама по себе, сотовая связь считалась очень экзотической сферой применения для криптографии.

В те времена действовали строгие правила экспорта криптографических инструментов из США. Принудительное ослабление криптографии при экспорте из США стало стандартной практикой во время холодной войны и сохраняется до сих пор для некоторых стран.

Суть уязвимости

Исследователи предполагают, что уязвимость в шифровании имеет отношение к умышленному ослаблению шифрования для преодоления экспортных ограничений. Исследователи утверждают, что по конструкции алгоритма GEA-1, у него должно быть 264 внутренних состояния. Но дизайн системы спроектирован таким образом, что на практике возможно только 240 состояний. И самое главное, что такой дизайн системы вызван несколькими параметрами, которые очень маловероятно могли быть прописаны случайно.

Можно подумать, что разница между 264 и 240 не такая большая, но она сокращает количество вариантов для подбора секретного параметра в 16 777 216 раз.

2^40 = 1099511627776 2^64 = 18446744073709551616

Исследователи сделали важное уточнение, что в процессе реверс-инжиниринга пытались реализовать похожий алгоритм с помощью генератора случайных чисел, но так и не смогли приблизиться к созданию такой же слабой схемы шифрования, как та, которая была использована на самом деле.

Благодаря этому, атака позволяет на основе перехваченного трафика восстановить ключ, используемый для шифрования данных, а затем расшифровать предыдущий трафик.

Кто поставил бэкдор

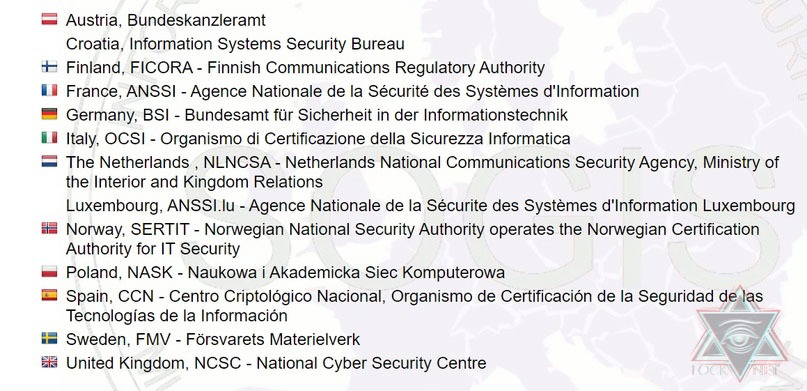

Алгоритм GEA-1 был разработан в 1998 году Европейским институтом телекоммуникационных стандартов (ETSI). В основном это разведывательные службы стран Евросоюза. Вот их список с официального сайта:

Формально, может показаться, что институт ETSI соблюдал требования экспортного контроля криптографических средств в США. Однако на деле, складывается впечатление, что европейские спецслужбы специально воспользовались экспортным законодательством, чтобы внедрить удобный бэкдор для расшифровки мобильного трафика.

Современные смартфоны

Хорошая новость заключается в том, что GEA-1 и GEA-2 практически не используются после принятия новых стандартов 3G и 4G. Но несмотря на это, поддержка GEA-1 и GEA-2 сохраняется в большинстве современных аппаратов, поскольку в качестве запасного варианта в большинстве стран и сетей сотовой связи, используется GPRS

Некоторые относительно современные чипсеты и смартфоны с поддержкой GEA-1 и GEA-2:

Само собой, любые оставленные государством уязвимости или бэкдоры используются преступниками: коррупционерами среди сотрудников госорганов, приближёнными лицами у «кормушки», другими преступными группировками. Ситуация в данном случае ничем не отличается от положения с «персональными данными» — если человек доверил конфиденциальные данные государству, это практически не отличается от их публикации в открытом доступе.

Обязательно подписывайтесь на канал и делитесь моим контентом с друзьями, для меня это будет лучшей поддержкой и мотивацией.

ВАЖНЫЕ ССЫЛКИ:

Мой второй канал LOCKNET | MONEY - ТЫК

Обучающий канал LOCKNET | Обучение - ТЫК

Канал магазина LOCKNET | SHOP - ТЫК

Предыдущие статьи:

Как мошенники крадут деньги через смартфоны и что с этим делать

Как работает СОРМ, ОРИ, прослушка и логгирование в социальных сетях

Мошенничество в интернете и защита от него

Как хакеры ломают умный дом, камеры и даже лампочки