Схема анонимизации | На максималке ч1

E7|MGMx80

Предлагаю для внимания рабочую схему анонимизации в сети интернет и на ПК.

Требования:

1. На своем ПК не оставлять следов и иметь возможность быстрого удаления данных;

2. Все действия при пентесте заворачивались в VPN+TOR;

3. Скрывать свое подключение к боевому VDS с готовым набором инструментов;

4. Не палить реальный IP адрес боевого VDS;

5. Самое главное требование - сохранить удобство работы и хорошую скорость на выходе.

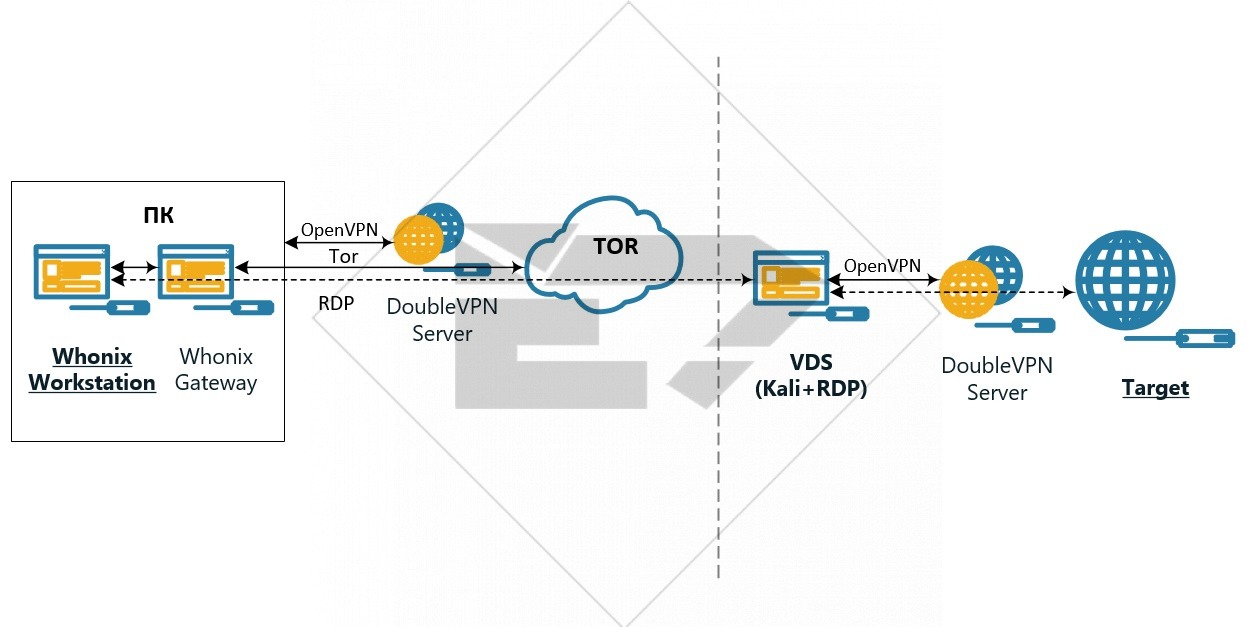

За основу взята топология VPV-TOR-VPN.

Вариант не рабочий, т.к. на каждой цепочке теряем в скорости. Если VPN можно разогнать до 100-200мбит/с, то TOR на выходе выдает 1мбит/с а то и меньше.

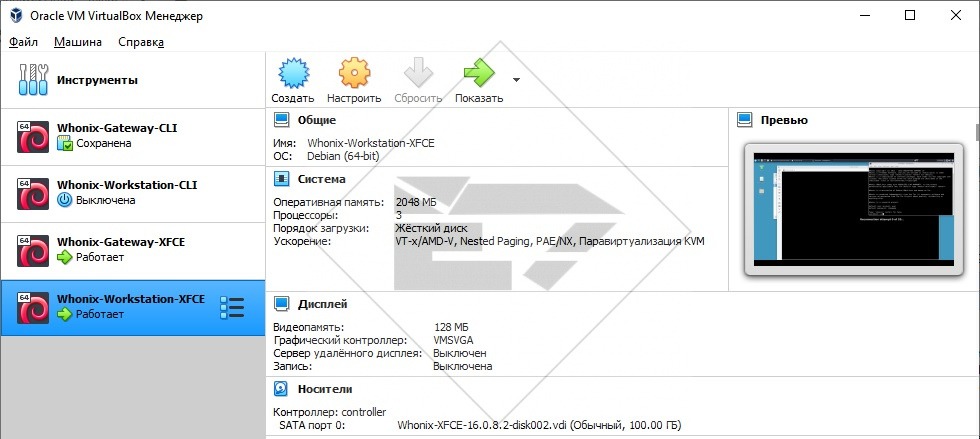

1 . Все что мы делаем в виртуальной ОС, остается внутри это ОС. Тем самым отсекаем домашний, рабочий или какой либо другой ПК от деятельности, связанной с пентестом. Можно воспользоваться любой виртуальной средой, но для дальнейшей настройки будем использовать VirtualBox.

2 . В качестве VPN можно воспользоваться любым сервисом, но тут опишем пример с сервисом MultiVPN, т.к. он предоставляет услуги DoubleVPN и TripleVPN и построен на OpenVPN.

В качестве TOR шлюза и рабочей виртуальной машины воспользуемся образами Whonix Xfce. Описывать процедуру установки Whonix нет смысла, на официальном сайте все есть, да и после импорта в VirtualBox без проблем начинает работать.

Для экономии ресурсов можно пользоваться Whonix-Gateway-CLI.

Принцип работы этих двух виртуалок.

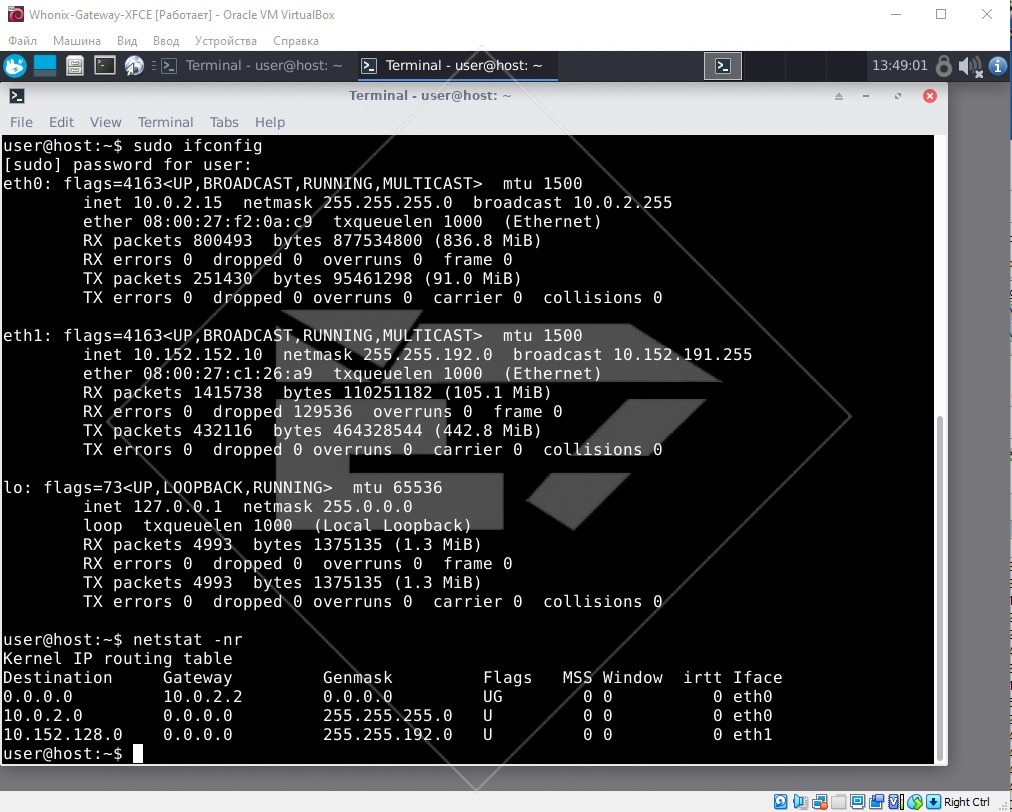

Первоначально запускается Whonix-Gateway-XFCE, после запуска она автоматом начинает подключаться к TOR сети и будет выступать в роли шлюза для других виртуальных машин.

Во внутренней сети она имеет следующие сетевые настройки:

IP: 10.152.152.10

M: 255.255.192.0

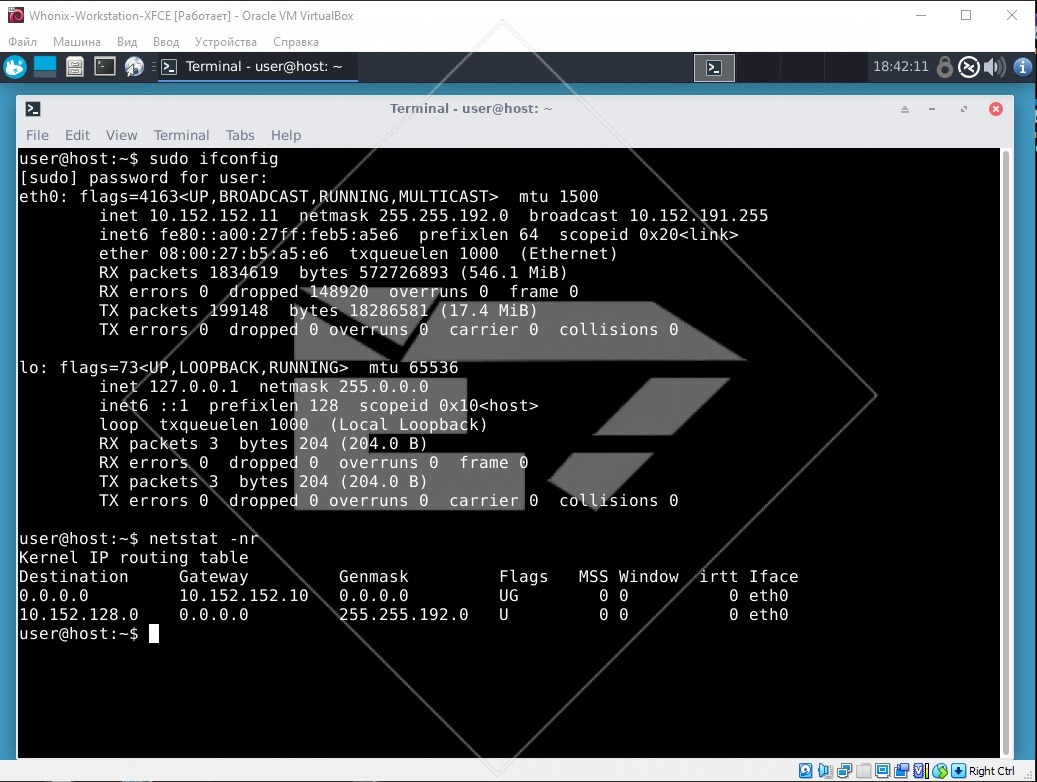

Затем запускаем Whonix-Workstation-XFCE.

Это будет основная виртуальная машина для дальнейшего подключения с удаленной VDS.

Сетевые настройки ее:

IP: 10.152.152.11

M:255.255.192.0

G:10.152.152.10

DNS: 10.152.152.10

Если потребуются настроить другие виртуальные машины, завернутые на TOR, нужно настроить сеть аналогичным образом, и выбрать из подсети следующий свободный IP адрес.

На данным этапе имеем следующее:

ПК(DoubleVPN) ->Виртуальная машина(TOR)

Нам нужно получить следующую цепочку связей где RDP идет внутри TOR сети, при условии что подключение к TOR осуществляется через DoubleVPN (OpenVPN).

3. Для дальнейшей работы потребуется RDP клиент. В Whonix-Workstation-XFCE из коробки он не поставляется. Для установки потребуются в консоли выполнить следующие команды.

sudo apt update sudo apt install remmina remmina-plugin-rdp remmina-plugin-secret

4. Приступаем к настройке нашей VDS. VDS покупаем за крипту, на хостинге реальный IP не палим. Хостинг выбираем с дистрибутивами Kali+RDP. Для нормальной работы достаточно чтобы на борту было 6Гб оперативной памяти.

В поставленной задаче сказано, не палить VDS, прикрываем его MultiVPN сервисом.

Если штатным образом произвести подключение по openvpn , мы потеряем связь c VDS, т.к. шлюзом по умолчанию станет гейт от MultiVPN. RDP пакеты не полетят к нам обратно в сеть TOR.

Остается вариант - настроить VPN, чтобы он не захватывал всю нашу сеть. Для этого потребуется внести изменения в конфигурационные OpenVPN файлы подключения к Multivpn и написать два скрипта, которые будут отрабатывать при подключении и отключении VPN.

route-noexec # не добавлять/удалять маршруты script-security 2 # разрешить вызов скриптов down down.sh # запустить скрипт при разрыве соединения up up.sh # запустить скрипт при установке соединения

up.sh

#!/bin/sh VPN_IP=$ifconfig_local VPN_GATEWAY=$route_vpn_gateway # Маршрутизируем пакеты с IP-адреса VPN на шлюз VPN ip rule add from $VPN_IP table vpn ip route add default via $VPN_GATEWAY table vpn ip route flush cache

down.sh

#!/bin/sh VPN_IP=$ifconfig_local VPN_GATEWAY=$route_vpn_gateway # удаляем маршруты, очищаем правила ip route flush table vpn ip rule del from $VPN_IP table vpn ip route flush cache

Не забываем делать скрипты исполняемыми

chmod +x *.sh

Для работы скриптов необходимо создать новую таблицу маршрутизации:

echo 1 vpn >> /etc/iproute2/rt_tables

Скрипты up.sh и down.sh должны находиться рядом с конфигурацией OpenVPN.

ls -lh -rw-r--r-- 1 root root 9871 Oct 26 01:30 DE1-NL1-DoubleVPN_SuperSpeed.ovpn -rwxr-xr-x 1 root root 261 Oct 26 01:31 up.sh -rwxr-xr-x 1 root root 195 Oct 26 01:36 down.sh

Пример конфигурационного файла DE1-NL1-DoubleVPN_SuperSpeed.ovpn

cat DE1-NL1-DoubleVPN_SuperSpeed.ovpn client dev tun remote-random remote 212.23.211.249 22004 tcp remote de1.encryptedconnection.ru 22004 tcp remote de1.encryptedconnection.info 22004 tcp remote-cert-tls server nobind persist-key persist-tun cipher AES-256-CBC auth SHA512 route-method exe route-delay 2 #ADD MGMx80 route-noexec # не добавлять/удалять маршруты script-security 2 # разрешить вызов скриптов down down.sh # запустить скрипт при разрыве соединения up up.sh # запустить скрипт при установке соединения #MGMx80 reneg-sec 0 comp-lzo no verb 3 auth-nocache auth-user-pass

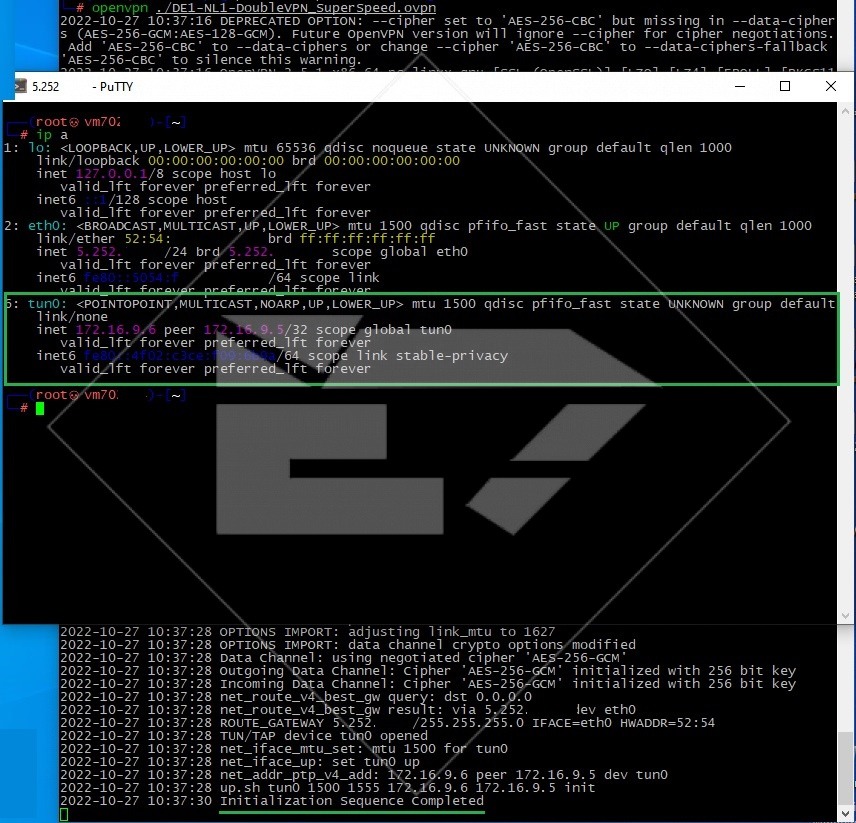

Проверяем подключение к MultiVPN

sudo openvpn ./DE1-NL1-DoubleVPN_SuperSpeed.ovpn

Смотрим сетевые интерфейсы, появился тоннель, но связь с VDS не потеряли.

ip a

5. Теперь приступим к направлению трафика программ в туннель OpenVPN. Самый простой и универсальный способ поднять socks5 прокси Dante, который в качестве WAN интерфейса будет использовать тоннель.

Сначала нужно установить Dante-сервер

sudo apt update sudo apt install dante-server

Удаляем конфиг с комментариями и описанием.

sudo rm /etc/danted.conf

Создаем свою конфигурацию и приступаем к редактированию.

sudo nano /etc/danted.conf

logoutput: /var/log/dante.log

user.privileged: root

user.unprivileged: nobody

user.libwrap: nobody

#Порт и адрес для прослушивания. Используем localhost.

internal: lo port=1080

#WAN интерфейс

external: tun0

#Не используем авторизацию. У нас прокси локальный, бояться не кого.

socksmethod: none

# client-rules determine who can connect to the internal interface.

clientmethod: none

client pass {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: error connect disconnect

}

client block {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: connect error

}

socks pass {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: error connect disconnect

}

socks block {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: connect error

}

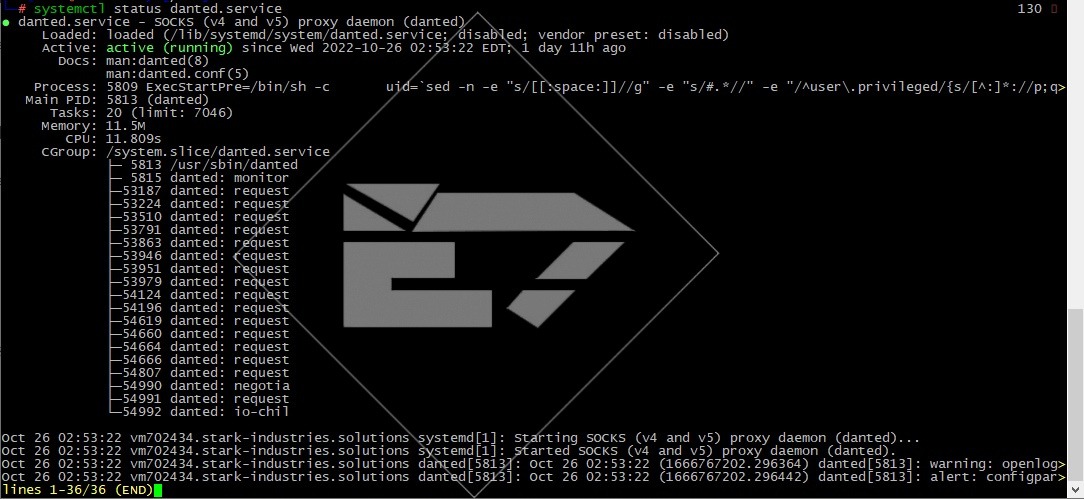

Пробуем запустить службу

systemctl start danted.service

Если все стартовало без ошибок, проверяем статус сервиса.

systemctl status danted.service

Можно теперь добавить Dante в автозапуск

sudo systemctl enable danted.service

Имея локальный socks5 прокси завернутый на DoubleVNP, его можно смело прописать в proxychains и далее использовать в любой программе.

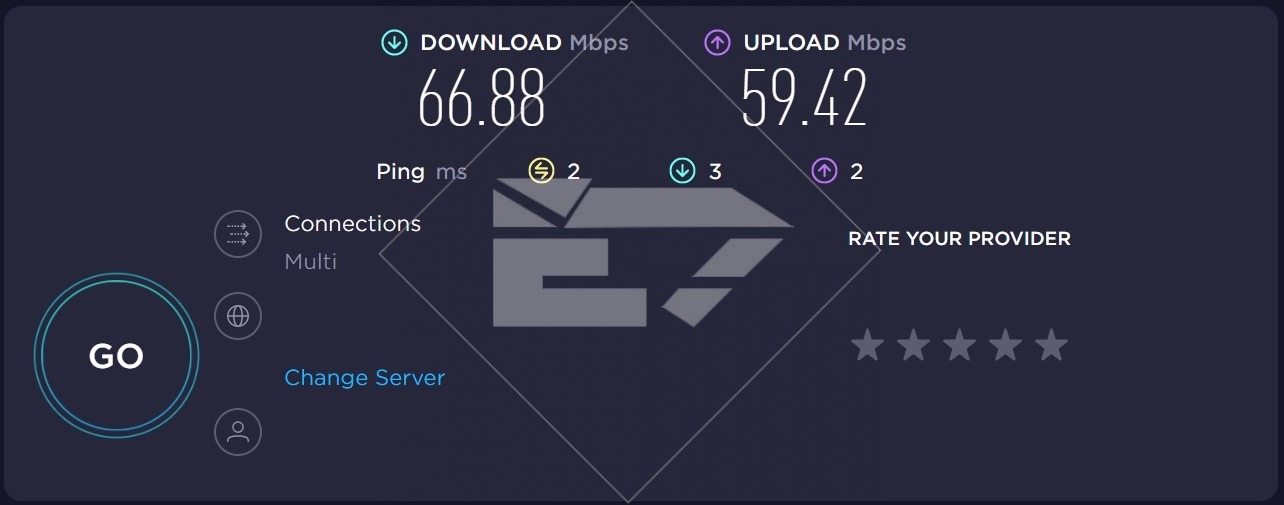

6. Пришло время для тестов скоростей.

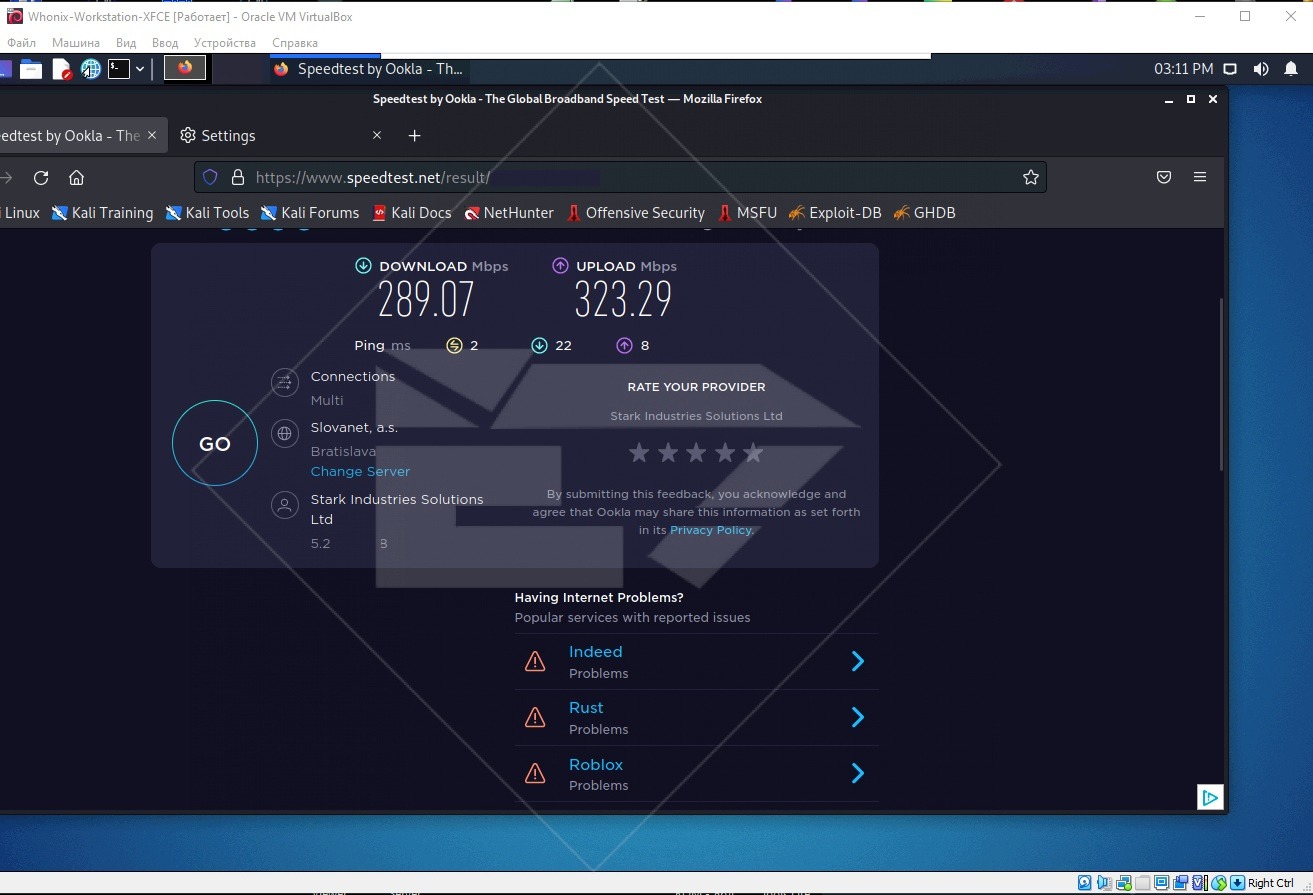

Тестирую скорость от своего провайдера, обещанные 100мбит/с

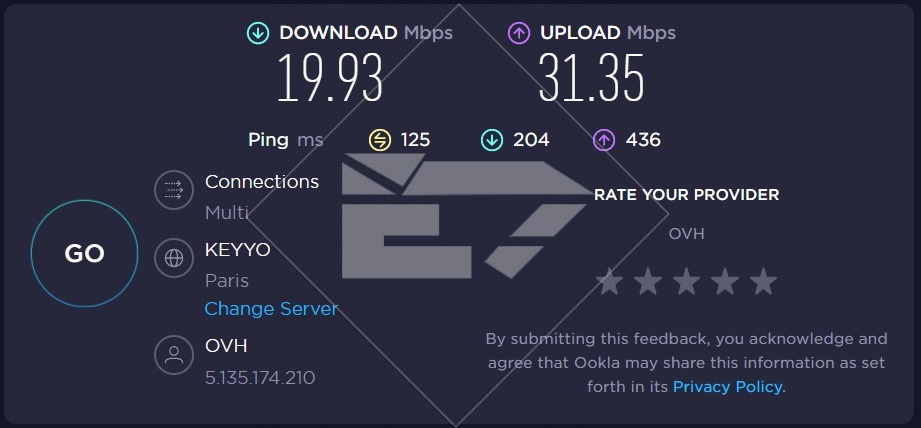

После подключения DoubleVPN скорость просела, но все равно приемлема для работы.

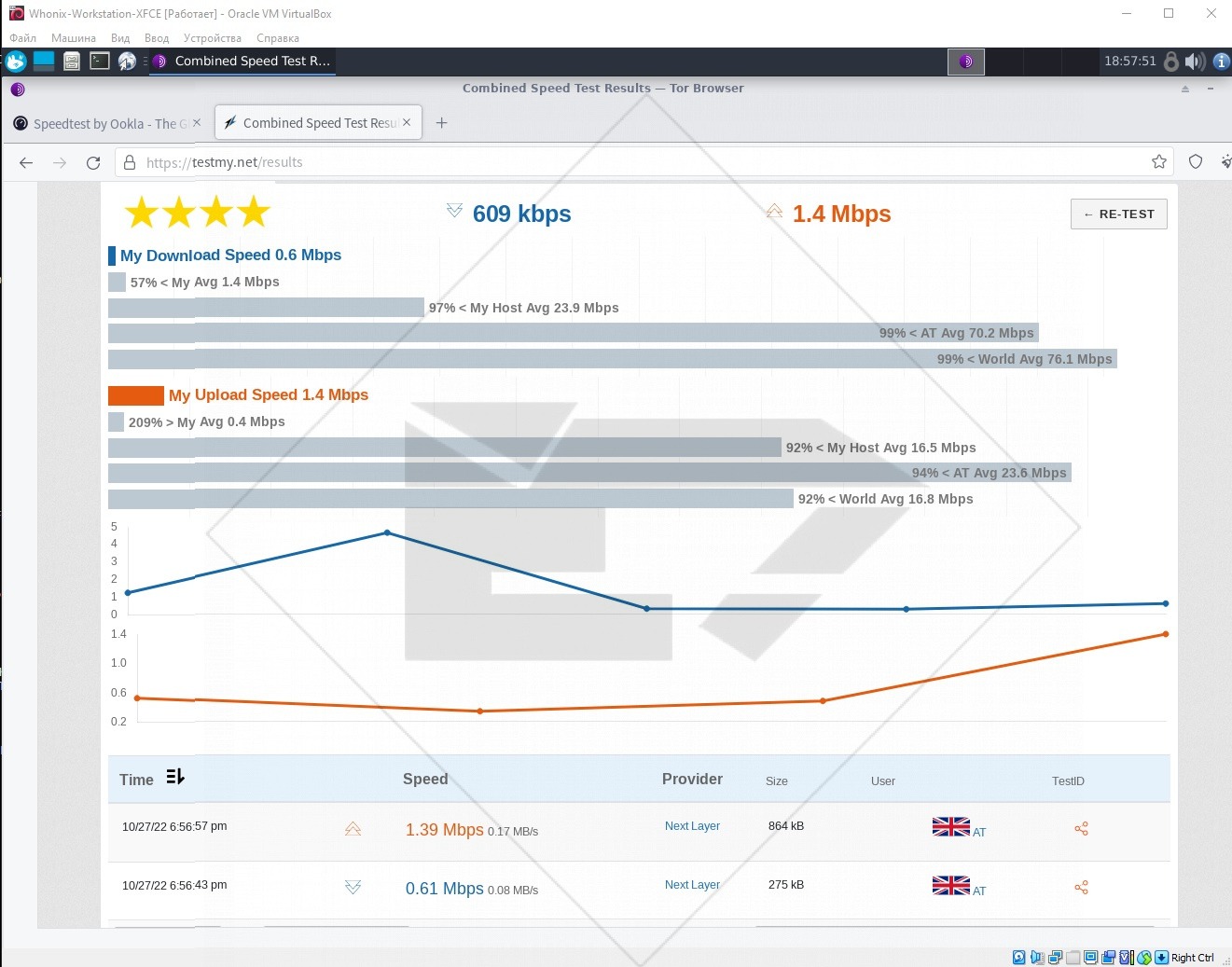

Tor это боль, все зависит на какую ноду попал, но они постоянно переключаются, но все равно скорости примерно +- одинаковые. Для работы потребуется прокачивать картинку RDP. Настоятельно рекомендуют в Remmina поиграться с качеством передаваемой картинки. Кому религия не позволяет пользоваться RDP, могут поднять VNC.

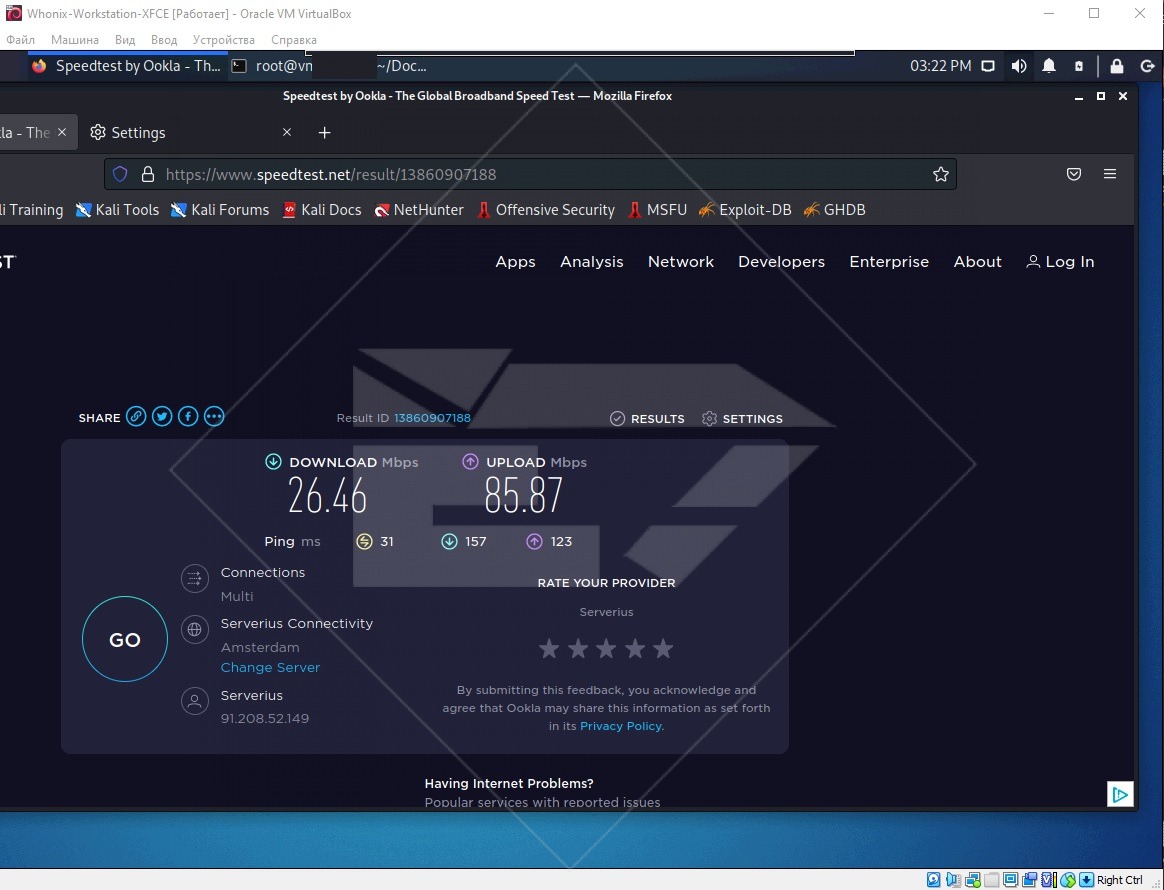

Скорость на порту VDS

DoubleVPN на VDS с Kali Linux + RDP.

P.S. Много различных вариантов перепробовал. Там где используется TOR, всегда будут тормоза. Были схемы где даже в консоли работать просто невыносимо. Предложенный вариант не панацея и тоже можно нанести себе психологическую травму.