Сервера Майнинга атакуют хакеры

Исследователи по кибербезопасности обнаружили множество атак компаний, совершенной из созданной китайской преступной группой, которая работает по всему миру.

Хакеры нацелились на серверы баз данных для майнинга криптовалют добывая полезную базу данных и создавая ископаемых, отфильтровывая конфиденциальные данные и создавая при этом DDoS ботнет.

Исследователи из фирмы по безопасности в сети, GuardiCore Labs проанализировали тысячи атак, запущенных в последние месяцы, и определили по крайней мере три вида атаки - Hex, Hanako и Taylor – целью которых были различные серверы MS SQL и MySQL для Windows и Linux.

Цели всех трех видов аттак, различны: Hex устанавливает майнеры криптовалюты и трояны удаленного доступа (RAT) на зараженных компьютерах, Taylor устанавливает кейлоггер и бэкдор, а Hanako использует зараженные устройства для создания DDoS ботнета.

До сих пор исследователи ежегодно регистрировали сотни атак Hex и Hanako и каждый месяц десятки тысяч атак Taylor и обнаружили, что большинство скомпрометированных машин базируются в Китае, а некоторые в Таиланде, США, Японии и в других странах.

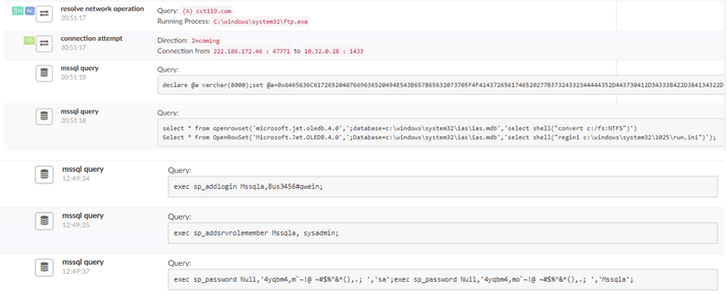

Чтобы получить несанкционированный доступ к целевым серверам баз данных, злоумышленники используют брут форс атаки а затем запускают ряд предопределенных команд SQL, чтобы получить постоянный доступ и обходят логи аудита сервера(системы).

Что интересно?

Чтобы запустить атаки на серверы баз данных и обслуживать вредоносные файлы, злоумышленники используют сеть уже скомпрометированных систем, что делает их инфраструктуру атаки модульной и предотвращает отключение их злонамеренных действий.

Для достижения постоянного доступа к базе данных жертвы все три варианта (Hex, Hanko и Taylor) создают бэкдор-пользователей в базе данных и открывают порт удаленного рабочего стола, позволяя злоумышленникам удаленно загружать и устанавливать свою следующую стадию атаки – майнер криптовалюты, удаленный доступ к трояну (RAT) или боту DDoS.

«Позже в атаке злоумышленник останавливает или отключает различные антивирусные и приложения обозреватели, запуская shell команды», - пишут исследователи в своем блоге, опубликованном во вторник.

«Целью антивируса является смесь известных продуктов, таких как Avira и Panda Security и нишевое программное обеспечение, такое как Quick Heal и BullGuard».

Наконец, чтобы скрыть свои следы, злоумышленники удаляют ненужные записи реестра, файла и папки Windows, используя предопределенные командные файлы и скрипты Visual Basic.

Администраторы должны проверить наличие в своей базе данных или системах следующие имена пользователей, чтобы определить, были ли они скомпрометированы китайскими хакерами.

- hanako

- kisadminnew1

- 401hk$

- Guest

- Huazhongdiguo110

Чтобы предотвратить компрометацию ваших систем, исследователи советуют администраторам всегда следить за руководствами по упрощению баз данных (предоставляемыми как MySQL, так и Microsoft), а не просто иметь надежный пароль для ваших баз данных.

Исследователи советуют «В то время как защита от такого типа атак может показаться легким или тривиальным -« залатайте свои сервера и используйте сложные пароли »- мы знаем, что« в реальной жизни »вещи намного сложнее. Лучший способ минимизировать воздействие кампаний, ориентированных на базы данных, - это контролировать машинами, имеющими доступ к базе данных ».

«Регулярно просматривайте список компьютеров, которые имеют доступ к вашим базам данных, держите этот список на минимуме и уделяйте особое внимание машинам имеющие прямой доступ из Интернета. Каждая попытка подключения из IP или домена, который не принадлежит этому списку, должен быть заблокированным и исследован».