Server Misconfiguration + DocuWiki

https://t.me/bug_bounty_notes

Эта история о том, как неправильная конфигурация сервера привела к раскрытию конфиденциальной информации, предназначенной для внутреннего пользования сотрудниками компании.

Скриншоты, продемонстрированные в статье, взяты из моего отчета.

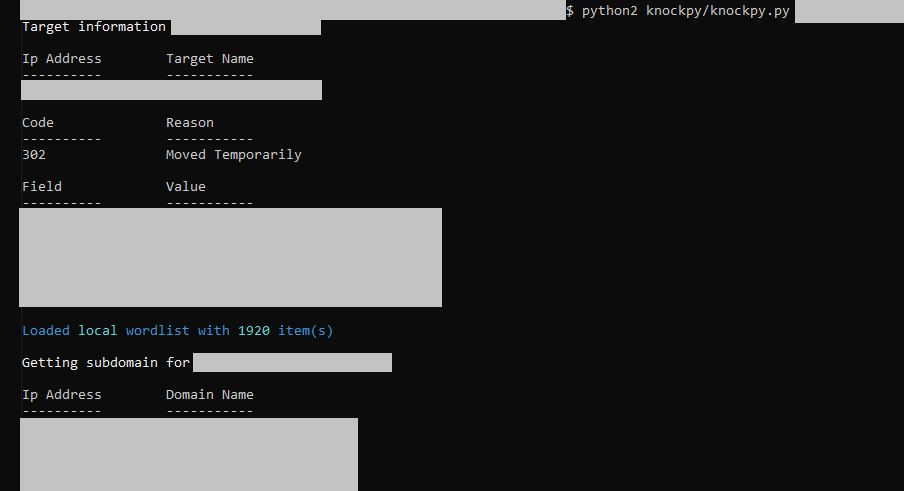

Поиск поддоменов

Для поиска всех доступных поддоменов атакуемого ресурса я использовал утилиту knockpy.

В результате было найдено 38 поддоменов

Ручной анализ

Далее вручную проходим по всем обнаруженным поддоменам и анализируем содержимое возвращаемых веб страниц.

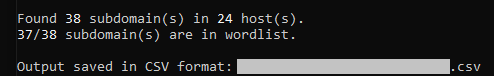

При запросе к одному из веб серверов, обнаруживаем, что на нем включена функция листинга веб директорий. Среди нескольких директорий видим папку под названием docuwiki. При переходе по адресу subdomain.victim-domain[.]site/docuwiki/ открывается страница авторизации системы DocuWiki.

Исследуем DocuWiki

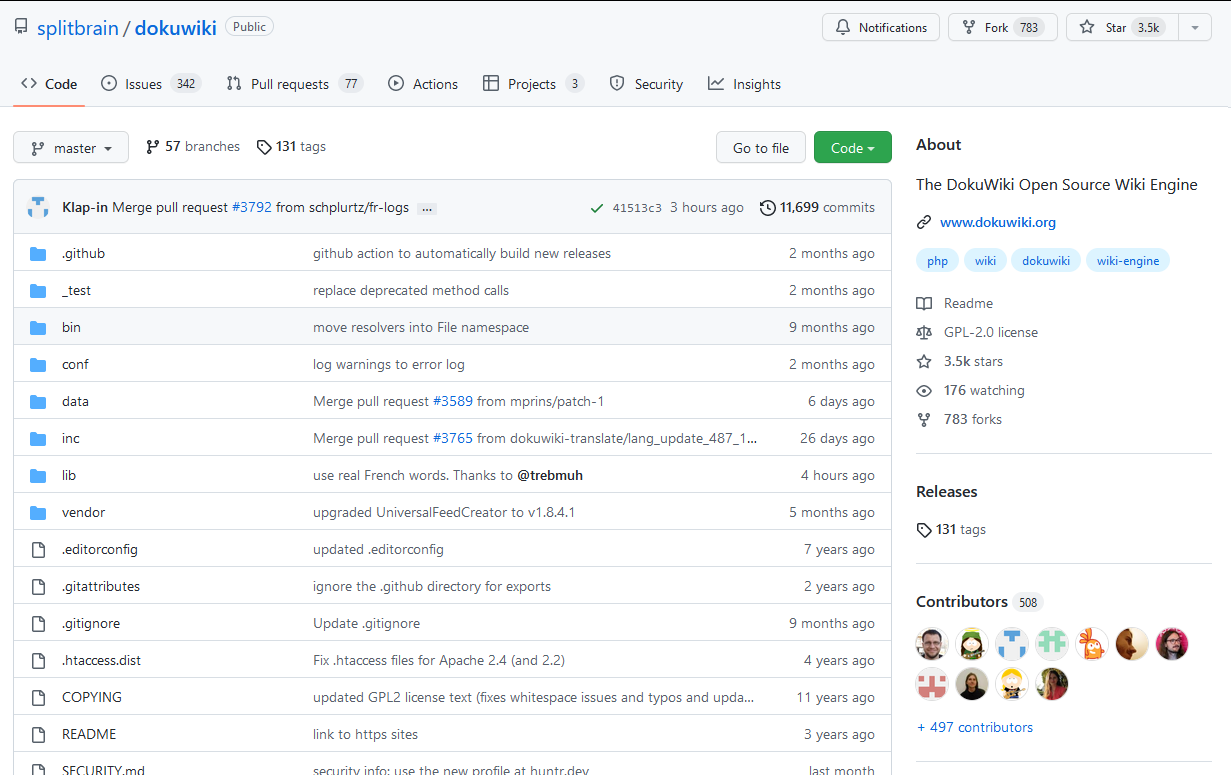

Находим репозиторий DocuWiki на Github – https://github.com/splitbrain/dokuwiki.

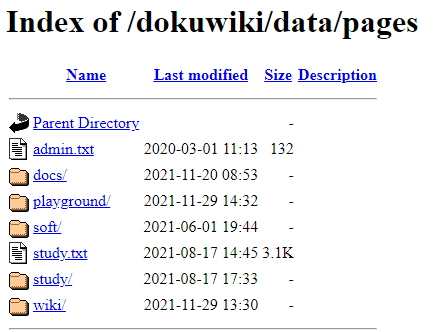

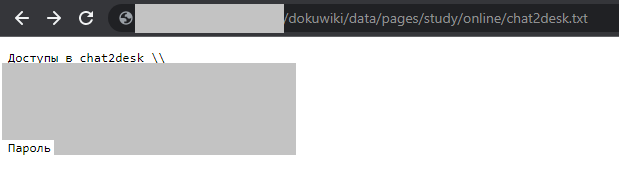

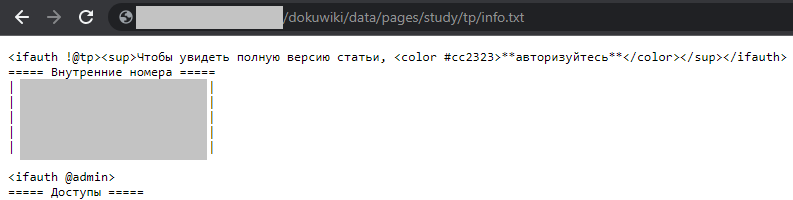

Анализируем структуру каталогов, и выясняем, что все созданные страницы хранятся в директории /data/pages/ в формате простых txt файлов.

Возвращаемся к веб серверу, переходим по адресу subdomain.victim-domain[.]site/docuwiki/data/pages/

Бинго!

Функция листинга директорий выдает нам все содержимое папки.

Открываем первый попавшийся файл под названием admin.txt:

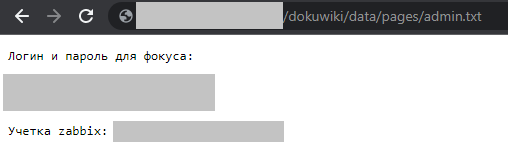

Корректируем кодировку, получаем сразу несколько пар логинов и паролей ко внешним сервисам:

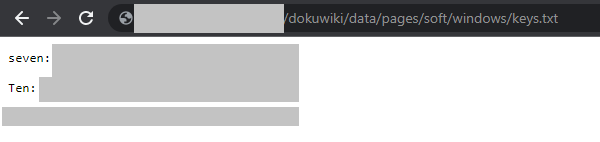

Далее проходимся по остальным файлам, получив в итоге огромное количество конфиденциальной информации, включающей в себя внутренние номера телефонов, Ф.И.О. сотрудников, пары логин/пароль, ключи винды и так далее. Выясняем, что эта вики предназначена для сотрудников технической поддержки компании, однако, по причине неправильной конфигурации сервера, она оказалась доступна для злоумышленника.

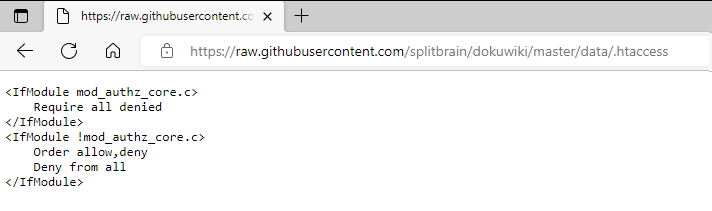

Причина

Вероятнее всего, в конфиге апача не были разрешены реврайты:

AllowOverride ALL

В результате чего веб сервер проигнорировал .htaccess файл, расположенный в папке /data/, который запрещает чтение содержимого всей директории.

Итог

Сообщаем компании об уязвимости и получаем вознаграждение за внимательность 😎