Сбор информации: 2 Часть.

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

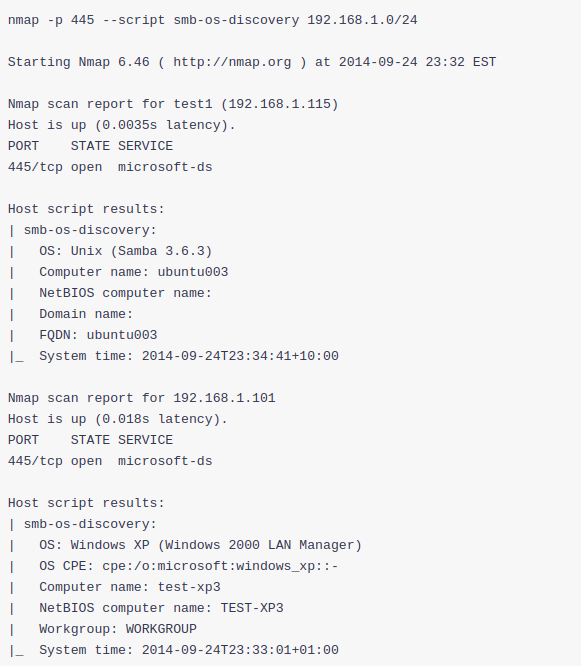

В данной статье мы сосредоточимся на рассмотрении популярных скриптов Nmap, которые сильно упрощают процесс тестирования на проникновение. Один из наиболее эффективных и широко используемых скриптов - smb-os-discovery.nse. Это NSE-скрипт (Nmap Scripting Engine), используемый для определения операционной системы на удаленных хостах, работающих через протокол SMB (Server Message Block). Это сетевой протокол, обеспечивающий возможность общего доступа к файлам, принтерам и другим ресурсам в сети.

Этот скрипт может быть полезен для администраторов и инженеров безопасности, когда требуется определить ОС хоста для более точной настройки безопасности или планирования изменений в инфраструктуре.

Для запуска скрипта необходимо воспользоваться параметром "--script smb-os-discovery.nse" в командной строке Nmap. Пример команды:

nmap -p 139,445 --script smb-os-discovery <target>

Результатом работы smb-os-discovery.nse будет информация об операционной системе, имя компьютера, домен, рабочая группа (имя рабочей группы является взаимоисключающим с именем домена) и текущее системное время. Это делается путем запуска сеанса с анонимной учетной записью (или с правильной учетной записью пользователя, если таковая предоставлена). В ответ на начало сессии сервер отправит обратно всю эту информацию.

Например, при сканировании с использованием этого скрипта, вы можете узнать, что удаленный хост работает под управлением Windows 7 или Windows Server 2016. Эта информация может послужить отправной точкой для оценки уязвимостей, планирования обновлений программного обеспечения или улучшения общей безопасности сети.

Следующий полезный скрипт - smb-vuln-ms17-010.nse. С его помощью можно определить, уязвим ли сервер Microsoft SMBv1 к уязвимости удаленного выполнения кода (CVE-2017-0143, также известной как EternalBlue). Уязвимость активно эксплуатируется программами-вымогателями WannaCry и Petya, а также другими вредоносными программами.

nmap -p445 --script smb-vuln-ms17-010 <target>

Сценарий подключается к $IPC, выполняет транзакцию в FID 0 и проверяет, возвращается ли ошибка "STATUS_INSUFF_SERVER_RESOURCES", чтобы определить, уязвим ли данный сервер. Кроме того, он проверяет наличие известных кодов ошибок, возвращаемых исправленными системами. Протестировано на Windows XP, 2003, 7, 8, 8.1, 10, 2008, 2012 и 2016.

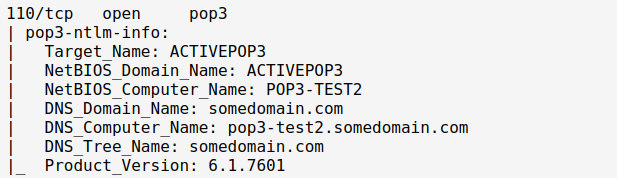

pop3-ntlm-info - сценарий перечисляет информацию из удаленных служб POP3 с включенной проверкой подлинности NTLM. Отправка запроса на проверку подлинности POP3 NTLM с нулевыми учетными данными приведет к тому, что удаленная служба ответит сообщением NTLMSSP, раскрывающим информацию: NetBIOS, DNS и версию сборки ОС.

nmap -p 110,995 --script pop3-ntlm-info <target>

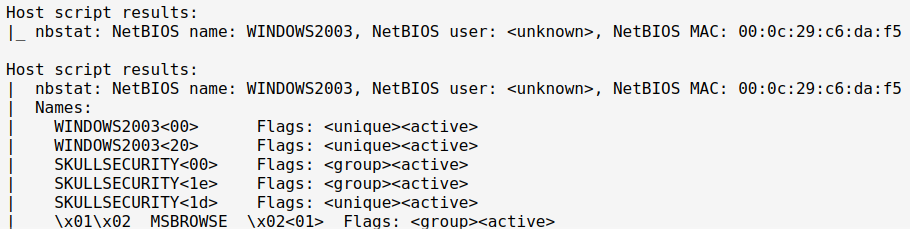

nbstat.nse - пытается получить NetBIOS-имена и MAC-адрес целевого объекта. По умолчанию скрипт отображает имя компьютера и вошедшего в систему пользователя; Если уровень детализации повышен, отображаются все имена, которые, по мнению системы, ей принадлежат.

sudo nmap -sU --script nbstat.nse -p137 <host>

Использование скриптов поможет сэкономить время и автоматизировать вашу работу. Более подробно познакомиться с изобилием скриптов можно по ссылке: https://nmap.org/nsedoc/scripts/