Разносим враньё Роскомнадзора и блокируем их анус на ваших прокси для Telegram

IT уголовные дела СОРМ россиюшкаРоскомнадзор прятался под корягой больше суток, но журналисты выкурили оттуда пресс-секретаря Вадика Ампелонского (за что большое спасибо), который тут же начал врать (иное было бы удивительно):

«Это фантазии Климарёва (телеком-эксперт Михаил Климарёв, автор телеграм-канала «За Телеком». – Прим. ред.) и его товарищей, которые ведут соответствующие телеграм-каналы. Это не соответствует действительности. Наша система работает абсолютно корректно. Никакими взломанными устройствами мы не пользуемся».

Ну окей, сейчас мы окунём Вадика Ампелонского в его же враньё и поделимся с сообществом держателей прокси банхаммером для РКН.

По пунктам:

1. Публичные прокси, в 99.9% случаев, работают на взломанных устройствах — серверах, роутерах и компьютерах обычных пользователей. Специальные скрипты сканируют интернет на известные уязвимости в ПО устройств и включают/устанавливают прокси.

Никто добровольно не захочет делить своё домашнее или рабочее интернет-соединение со всем миром. Никто не хочет сесть за чей-то экстремистский пост или опубликованное из-под его IP-адреса детское порно.

Все IP-адреса из опубликованного мною дампа перед блокирокой очередного IP, которые обменивались трафиком с MTProto proxy, являются публичными прокси.

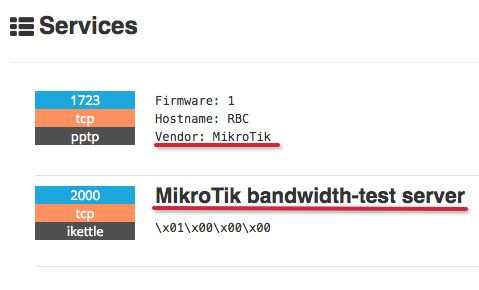

Для наглядности, приведу пример тех из них, которые являются взломанными роутерами Mikrotik. Об этом свидительствует идентификатор софта на порту 1723 (это VPN-протокол PPTP, сервер которого поддерживается роутерами Mikrotik), открытый порт 2000 (MikroTik bandwidth-test server) и, зачастую, веб-интерфейс:

— 83.239.97.26: гуглится, как прокси; информация в сервисе shodan (он сканирует порты); веб-интерфейс роутера Mikrotik;

— 212.120.186.39: гуглится; shodan; веб-интерфейс;

— 188.234.240.159: гуглится; shodan;

— 213.177.107.170: гуглится; shodan;

И так далее — можете продолжать сами.

2. Роскомнадзор блокирует IP-адреса нашего российского телеграм-прокси раз в 20-40 минут — мы постоянно ротируем IP.

На следующий день после выпуска поста, мы заблокировали на своих серверах часть публичных прокси, воспользовавшись базами проекта firehol. Этот проект мониторит списки с публичными прокси и делает базы с ними.

С этого момента (то есть уже почти двое суток) не было заблокировано ни одного IP-адреса нашего российского прокси.

Роскомнадзор лжёт, что не использует публичные прокси на взломанных устройствах для проверки телеграм-прокси перед их блокировкой.

3. Рассказываем, как сделать почти неуязвимый для Роскомнадзора прокси и делимся скриптом блокировки публичных прокси.

— Обновите docker-контейнер (или демон, если запускаете его напрямую) MTProto proxy до последней версии: РКН вычисляет старые версии по порту статистики, который биндился на 0.0.0.0 и однозначно себя идентифицировал для всего интернета. А лучше — откройте нужны порты с помощью iptables, а остальные — закройте (помните, что в случае с docker-контейнером следует использовать правило FORWARD).

— Роскомнадзор давно научился дампить трафик: они видят трафик внутри HTTP- и SOCKS5-прокси, а так же видят старую версию обфускации MTProto proxy.

Когда клиенты некоторых провайдеров, у которых установлены такие дампилки, обращаются к Telegram через такие прокси, то РКН видит такие обращения и сразу блокируют эти прокси. Тоже самое касается MTProto proxy со старой обфускацией.

Решение: раздавайте клиентам, которые подключаются к прокси, secret *только* с dd в начале (не нужно указывать дополнительные буквы dd в настройках самого mtproto proxy). Это включит версию обфускации, которую не умеют определять дампилки.

И никаких HTTP- и SOCKS5-прокси.

— Подгон, с помощью которого каждый владелец телеграм-прокси, который регулярно банится РКН, может полностью (или почти полностью) прекратить блокировки (а заодно и убедиться в том, что РКН лжёт).

Скрипт, который банит публичные прокси и небольшой мануал к нему.

Используя этот скрипт, вы повысите доступность прокси и убедитесь в том, что РКН врёт, на собственном примере.

***

P.S. Понятно, что они потащат чекеры на виртуальные серверы. Понятно, что нужно делать базу сетей хостеров и банить их тоже (если кто-то сделает такую на основе MaxMind, например — будет круто).

P.P.S. Дорогие журналисты Фонтанки: в случае с комментариями Роскомнадзора, гораздо правильнее использовать термин «отрицают» вместо «опровергли».

P.P.P.S. Я не юрист, но догадываюсь, что использовать паблик-прокси на чужих устройствах без разрешения их владельцев — незаконно. Поэтому есть идея написать на Роскомнадзор заявление в прокуратуру и СК.