Разбор Ram2 [FORENSIC] [CC]

RubikoidОдно из заданий категории Forensic

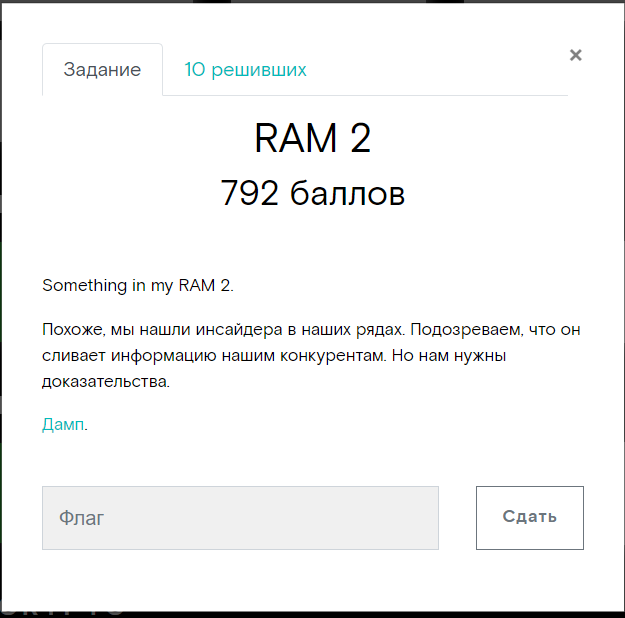

Распаковываем архив и натравливаем volatility. Проверяем imageinfo - это оказывается Win7SP1x86_23418.

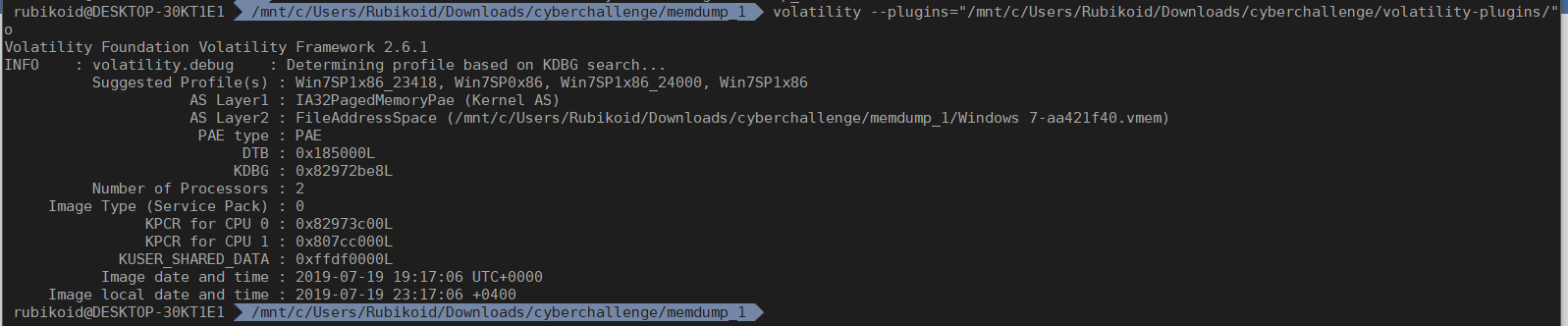

Дальше проверяем pstree, из интересного видим запущенный notepad и Virtualbox.

Я в блокноте ничего полезного не нашел, так что решил посмотреть, что вообще из себя представляет virtualbox в этом дампе.

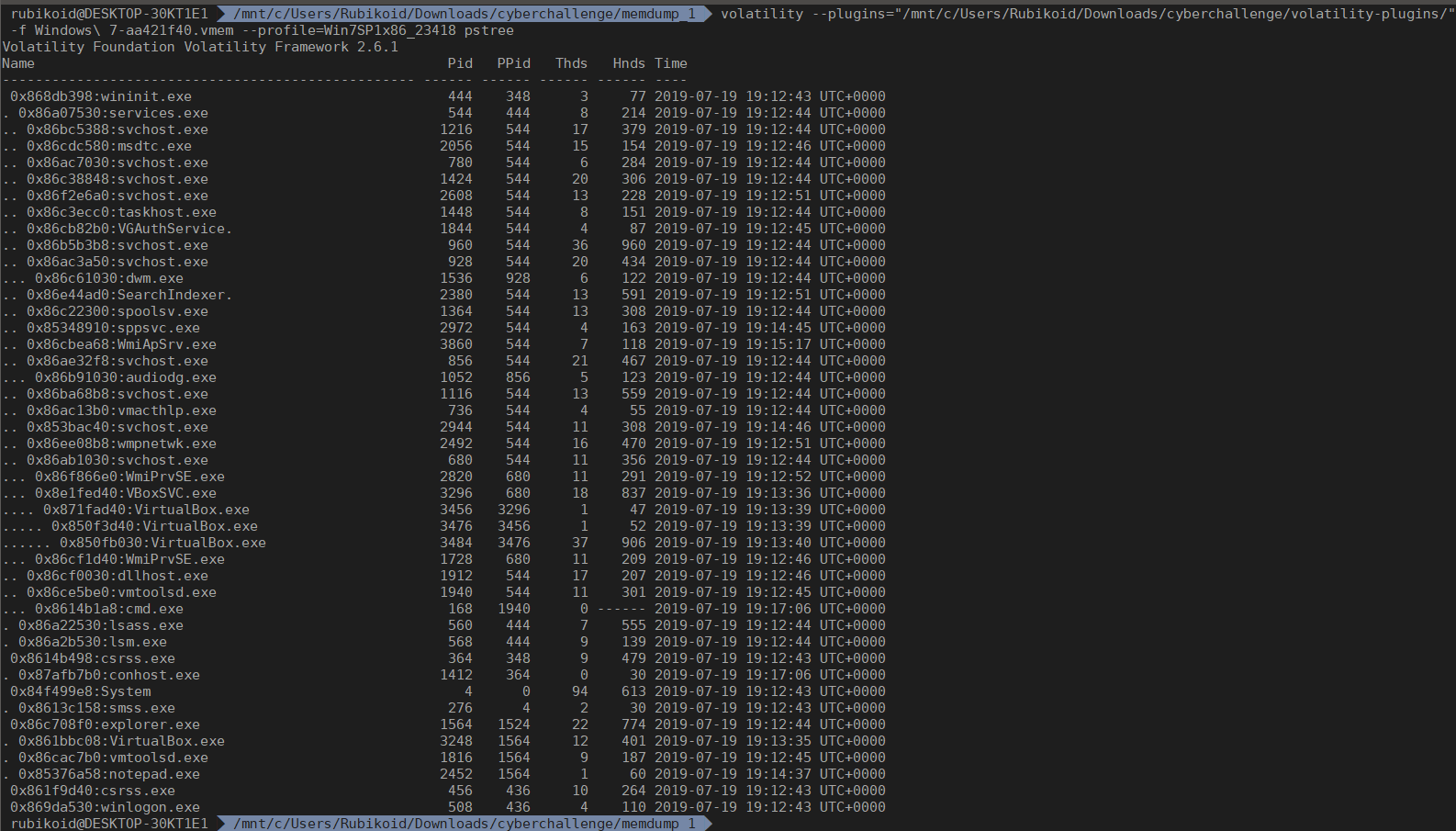

Проверка filescan показала наличие некоторых логов запущенной виртуальной машины, которые я решил сдампить.

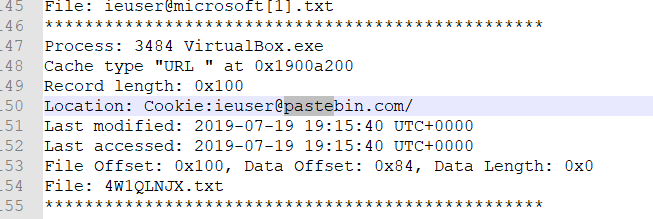

Кроме того, запуск iehistory почему-то показал, как человек ходил на pastebin.com из virtualbox.exe (не представляю, что творится в кишках virtualbox'а, если то, как он ходит в инет, отражается на реальной системе. Ну или это волатилити так отобразила кусок памяти, выделенной виртуалке.

Так же, iehistory показал несколько полезных файлов, например те самые логи вбокса.

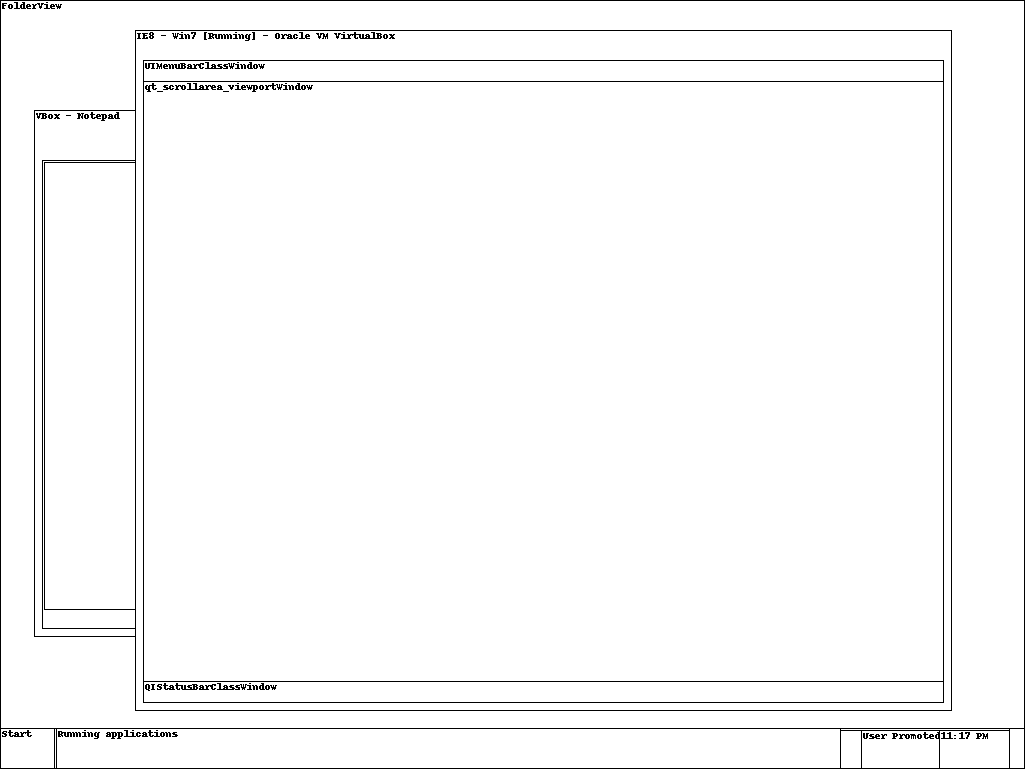

Собственно, название виртуалки "IE8 - Win7" намекает, что это виртуалка с win7, в которой запущен 8й internet explorer.

Однако внимательный анализ тех ссылок, которые высветились в истории запросов, найти что-то дальше pastebin.com/new или подгрузки внутренних картинок/скриптов/etc не удалось.

Так же пробуем вызвать модуль screenshot, восстанавливающий контуры окон, и посмотреть, что у человека и как на рабочем столе было расположено в момент дампа и видим такую картину

В общем-то, спустя некоторое количество попыток достать что-то из виртуалки (и дампа её жесткого диска на 7 гигов нулей) приходит воспоминание о способе решений заданий на анализ памяти с помощь gimp'a.

Вкратце - обычно есть mspaint.exe, хранящий картинку в памяти. Дампается его память и дальше в gimp'e эта картинка отыскивается.

Пробуем проверить, применим ли такой метод к VirtualBox'у, и действительно, находим несколько разборов (гайд, как вытаскивать картинки из памяти, райтап от SUSLo.PAS на таск с NeoQuest 2014, пример с пейнтом)

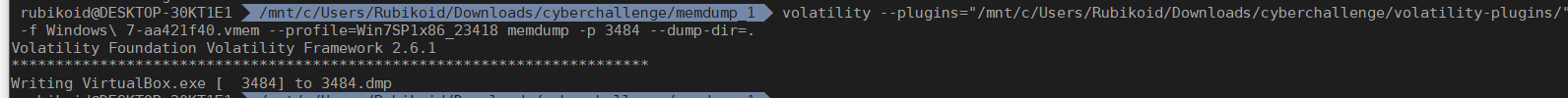

Дампаем память память виртуалки на диск (выбираем из всего многообразия процессов, тот, который имеет больше всего потоков):

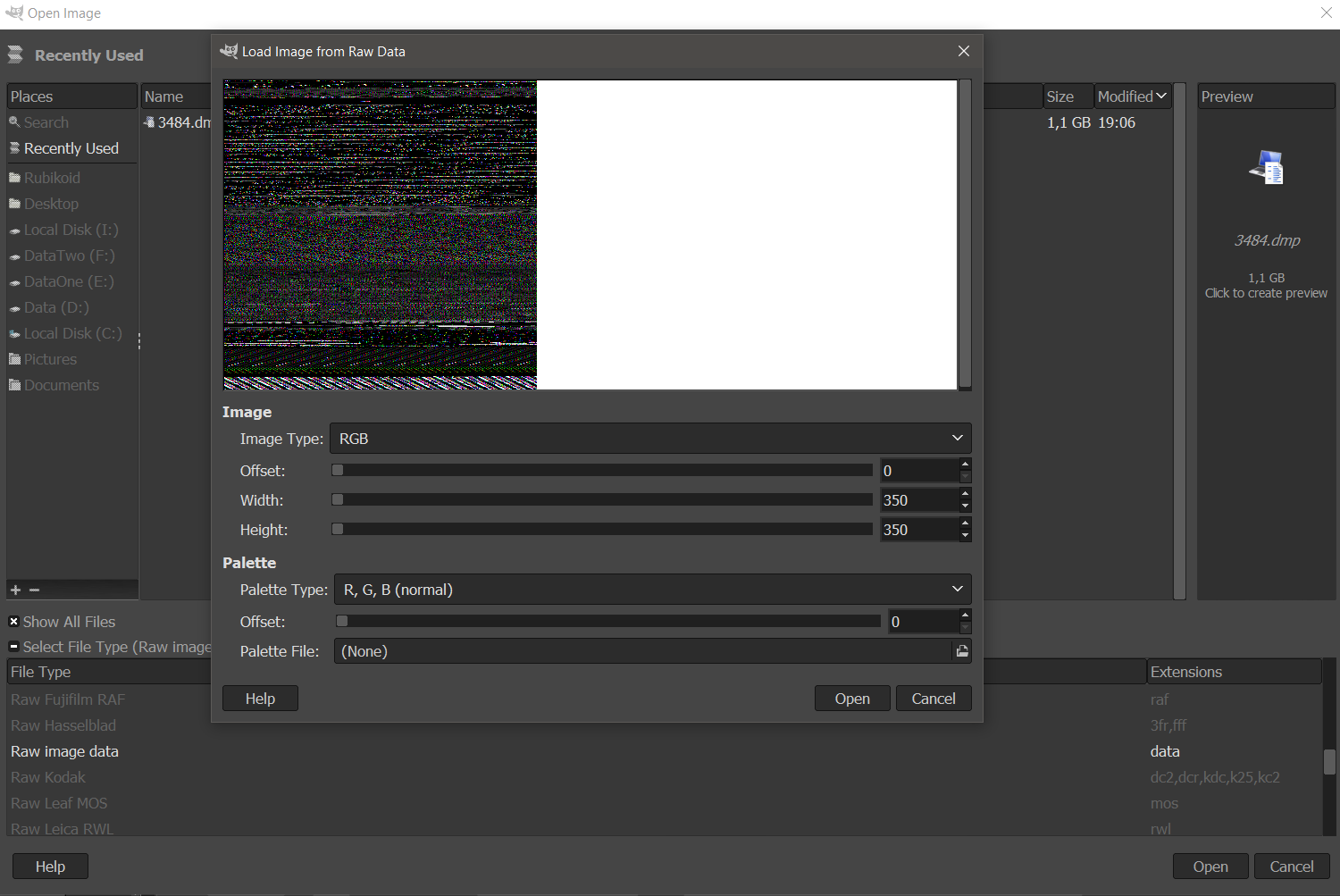

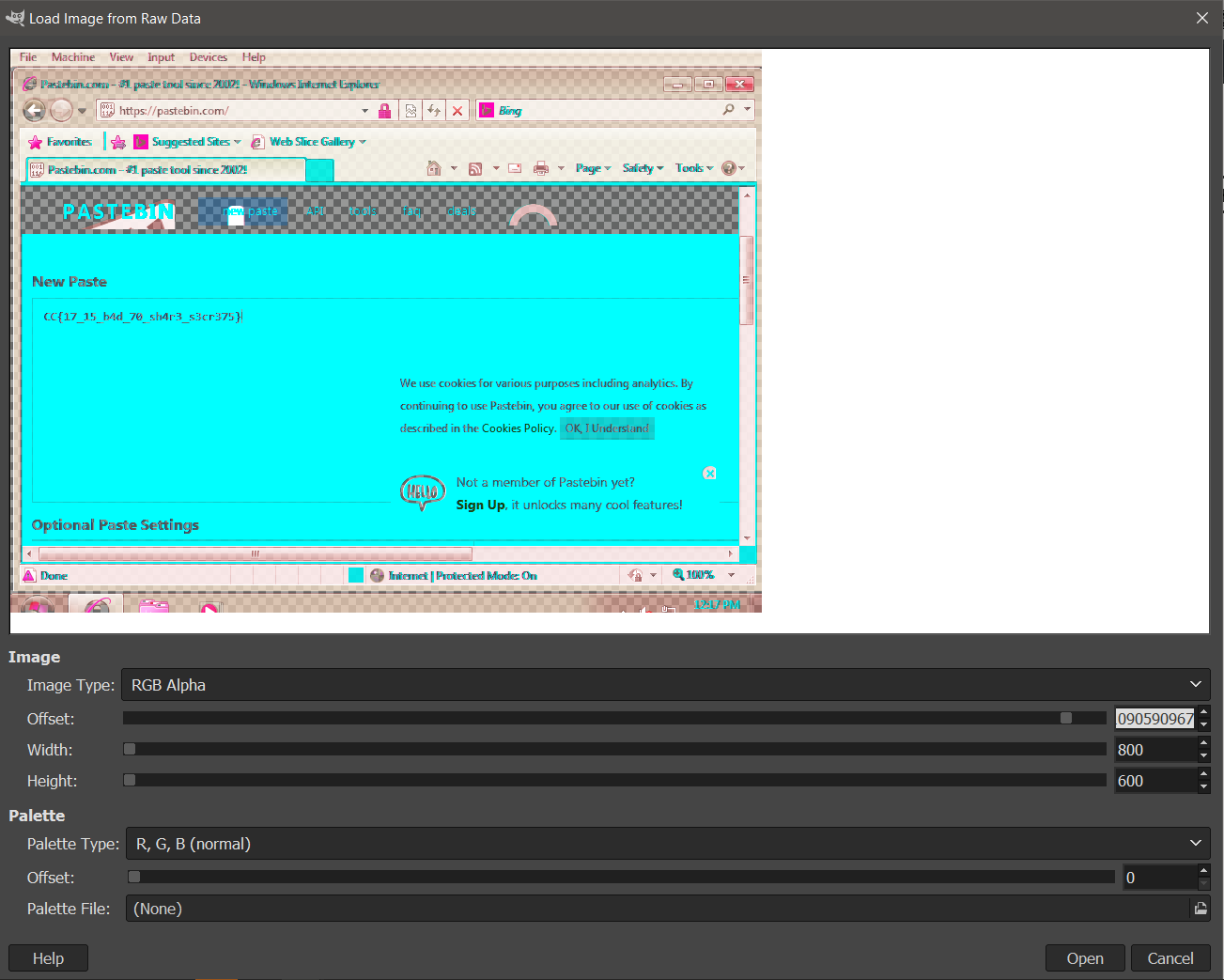

Открываем в gimp'е, выбираем raw image и открываем картинку

Однако тут возникает проблема - ни разрешения видеобуфера виртуалбокса (а именно видеобуфер мы пытаемся посмотреть), ни его положение в памяти нам не известно.

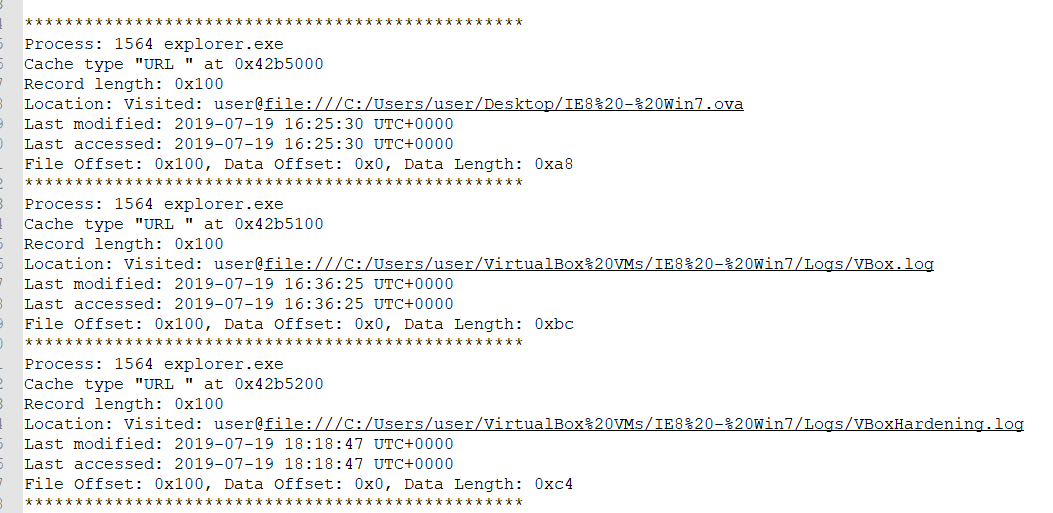

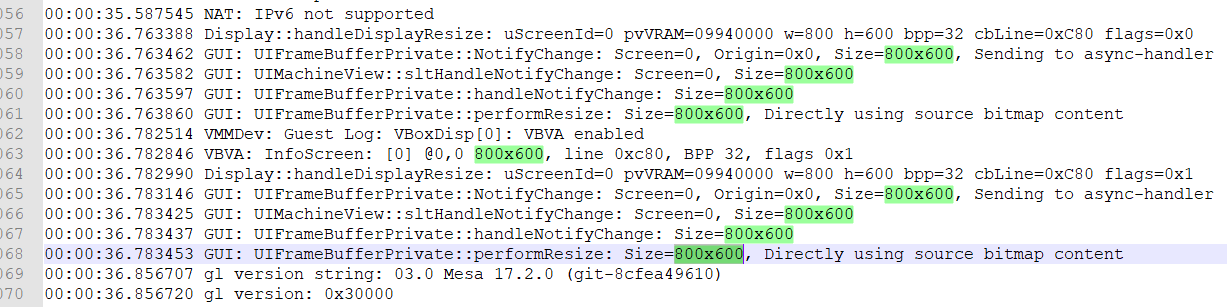

Первая проблема решается просто - открываем логи (Vbox.log) и находим, какое разрешение было последним.

Открываем гимп, и по смещению в 1090590967 находим искомую картинку с флагом.

Переписываем флаг, радуемся.