Ваши действия при анализе ip-адреса

Ruth WegwarteЗнакомство с объектом, найденным при сканировании, начинается с обращения к его ip-адресу. Поэтому его вы будете анализировать при глубинном изучении любого интересного результата наскана, будь то сайт, камера, файловый сервер или что-то совсем на первый взгляд непонятное. Только после этого вы будете применять специальные методы в зависимости от интересующего вас протокола.

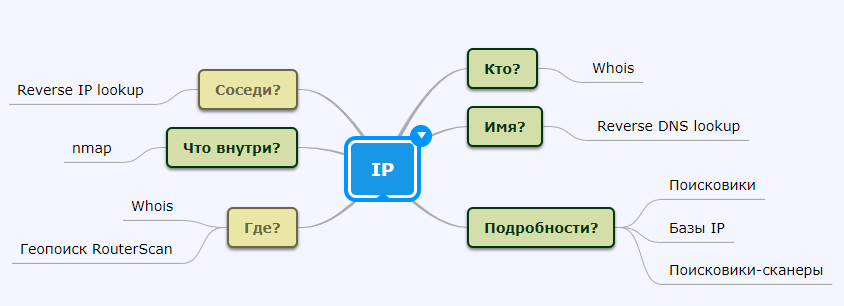

Из ip-адреса, вне зависимости от его содержимого, можно узнать:

1. Приблизительное местоположение сервера и, возможно, имя владельца или название организации - с помощью whois (например, тут или тут). Чаще всего так можно получить лишь информацию о провайдере.

2. Более точную геолокацию - с помощью карты, основанной на результатах RouterScan. Особенно ценно, если есть подозрения, что адрес хостится дома у владельца или на территории организации. Бесполезно, если адрес принадлежит крупному хостингу.

3. Поднятые сервисы - с помощью сканера, достаточно обычного nmap. Если задать сканирование всех возможных портов на адресе, он выдаст отчёт не только об открытых портах, но и о предполагаемых сервисах. Их сканер различает по т.н. фингерпринту (отпечатку). Кроме того, существуют таблицы соответствия портов и сервисов, например, на Википедии. Также поможет прояснить ситуацию запрос к поисковику вида “port xxxx”. Иногда владельцы серверов защищаются, открывая "вхолостую" огромное множество портов, что затрудняет и работу nmap, и просмотр результатов.

4. Привязанное доменное имя, если имеется - с помощью reverse DNS lookup. Домен может быть у любого ip-адреса, вне зависимости от поднятых сервисов.

5. Информацию, найденную до вас – вбивая IP или выявленное на одном из предыдущих шагов доменное имя в обычные поисковики. К примеру, ftp-сервера NASA упомянуты на сайтах подразделений данного агентства, что позволяет быстро разобраться с научной темой их содержимого. Описания многих старых нет-артов опубликованы в сети. О доменном имени можно даже спрашивать других участников сообщества.

Кроме того, используйте сервисы, массово собирающие информацию об активности ip-адресов: история торрент-загрузок, наличие в базах спамеров и ботнетов.

6. Историю смены сервером адресов, если имеется. Можно также смотреть историю смены DNS-серверов, если у ip есть домен. Если ресурс ранее хостился в родном городке владельца или вообще на его машине, вы таким образом узнаете геолокацию. Даже если сейчас всё переехало на какой-нибудь Амазон.

7. Другие сайты на том же ip - reverse ip lookup. Подразумевается список доменных имён, привязанных к этому адресу. Иногда так можно найти отдельную подсеть или целый кластер сайтов, созданных и размещённых одним человеком или организацией. Но почти бесполезно на покупном хостинге: там часто на одном IP-адресе соседствует множество доменов, никак друг с другом не связанных.

8. Поддомены при наличии домена.

Для исследования IP-адресов есть инструменты, решающие сразу большинство из этих задач. Это специализированные поисковики, обладающие собственными сканерами: Shodan, Censys, ZoomEye. Минус - некоторые адреса им не известны. Также многое реализовано в трансформациях Maltego - аналитической программы, о которой уже упоминалось. Существование подобного мощного софта связано с тем, что подобные исследования проводят и пентестеры, и разведчики на открытых источниках.

Изучать эти пункты можно в любом порядке, но не в каждом случае они дадут что-то полезное. Памятка:

На одном IP-адресе может быть открыто множество портов и поднято множество сервисов. Камеры нередко соседствуют с ftp-серверами, хранящими записи с них, а также с роутерами. Простые веб-странички на порту 80 (и не только!) окружены на других портах произвольными протоколами: мессендежры, стрим аудио/видео, специализированный софт. Яркие примеры можно встретить на отдельных TOR-нодах.

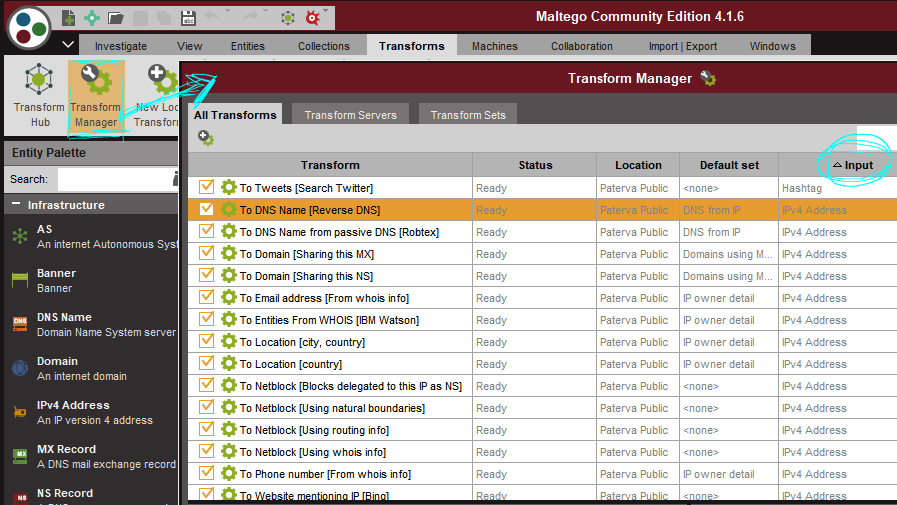

Анализ ip с помощью Maltego

Maltego содержит трансформации - это скрипты, обращающиеся за информацией к различным онлайн-базам. Среди них есть и те, что выполняют базовый анализ IP-адреса (IPv4, что делать с v6 - пока мало кто представляет :) ). Подробнее об их принципе работы стоит рассказать в отдельной статье, здесь покажем, как запустить нужные нам.

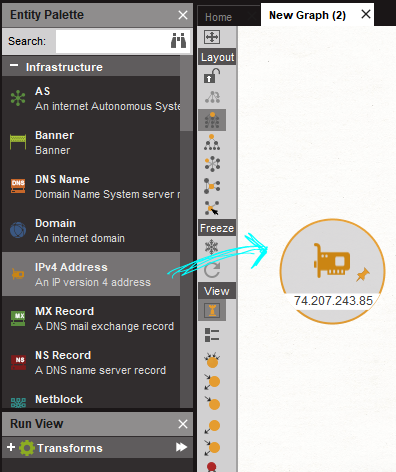

Для запуска трансформации нужно создать сущность с типом IPv4 Address, перетащив её из палитры на граф, и задать ей желаемый IP-адрес.

Нажатие правой кнопкой высветит список доступных трансформаций.

Если не удаётся найти у себя приведенных на скрине инструментов, то заходим в Transforms - Transform Hub и инсталлируем "стартовый пакет", вот этот:

После изучения ip-адреса можно переходить к детальному рассмотрению основных сервисов, которые на нём подняты. Как правило, это http, благодаря которому мы видим по адресу веб-сайт, или ftp - файловый сервер. В следующих статьях рассмотрим анализ этих ресурсов отдельно.