Проникаем в сеть банка [часть 1]

win_def⚠️ Автор не призывает к использованию полученных знаний в практических целях и не несет ответственности за любой возможный вред, причиненный материалом ⚠️

Всем привет, блэчеры и пентестеры. В этой серии статтей мы разберем как взломать банк (хоть и не вымышленый, за то с реальными уязвимостями, можно поучится) на основе лабы (сейчас лаба не рабочая). КОРОЧЕ, меньше текста начнем ~Ограбление века~.

Для проведения тестирования я рекомендую установить в виртуальной машине Kali Linux — специальную версию Линукса для пентестеров, в которой есть все необходимое чтобы приступить к делу. Если вы этого еще не сделали — самое время. начинаем тестирование.

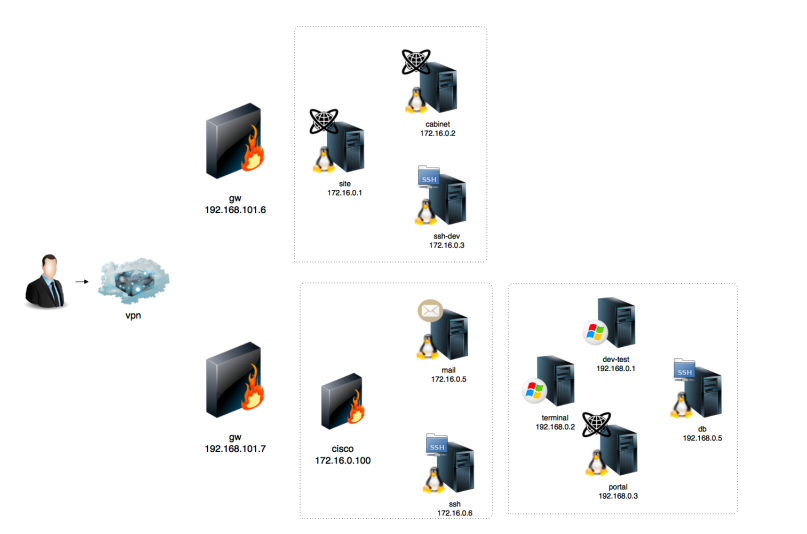

Мы видим следующую схему сети:

Это значит, что нам должны быть доступны два шлюза: 192.168.101.6, and 192.168.101.7. Никакие внутренние сервера не будут доступны сразу, так что нам нужно будет найти способ получить к ним доступ. Итак, с чего начнем?

Сканирование портов

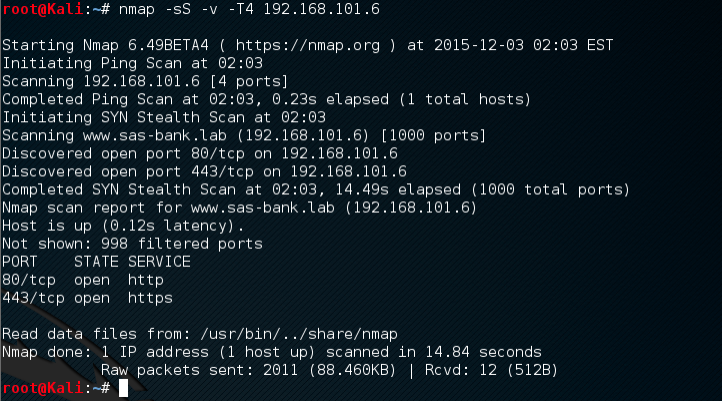

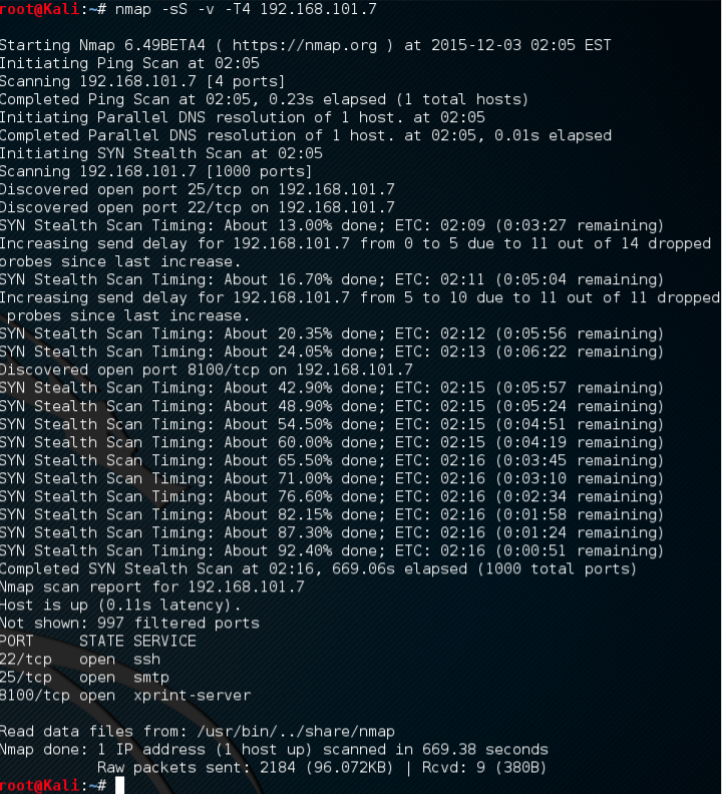

Конечно, внутренние подсети пока не видны, но некоторые службы, запущенные на внутренних серверах, наверняка будут доступны снаружи через порты на шлюзах. Первым этапом просканируем хосты с помощью nmap — самой распространенной утилиты для сканирования портов. Запускаем…

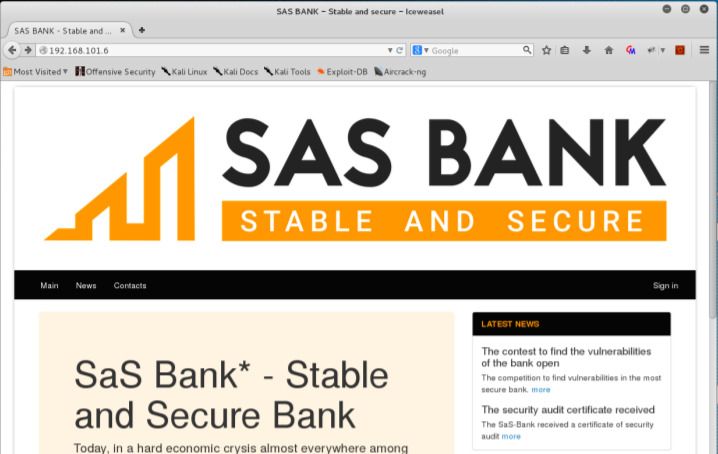

Как видим, 192.168.101.6 дает нам доступ к двум веб-приложениям через HTTP и HTTPS, которые, скорее всего, размещены на одном или двух серверах внутри сети. Скоро выясним! Открываем браузер и проверяем находки. Порт 80, HTTP:

Теперь пробуем https://192.168.101.6/ и видим следующую картину.

Все подтвердилось. Теперь просканируем 192.168.101.7:

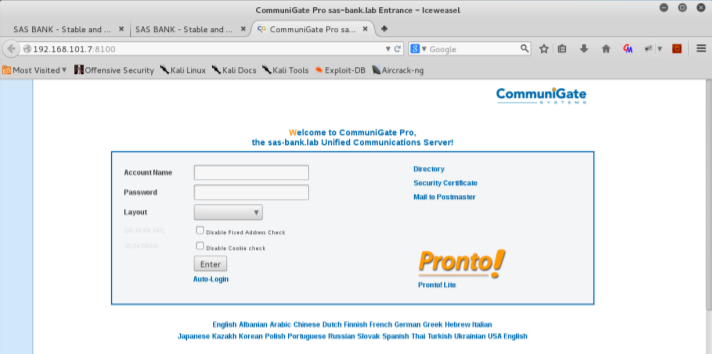

Во время агрессивного сканирования (а я использовал опцию T4, чтобы ускорить процесс) некоторые пакеты были отфильтрованы, и nmap-у пришлось увеличить время ожидания между отправкой пакетов. Видимо шлюз защищен IPS (Intrusion prevention system), которая противодействует сканированию портов. Как бы там ни было, мы все равно определили еще три открытых порта. Порт 22 и 25 говорят сами за себя, а вот на порту 8100 нас ожидает почтовый веб-интерфейс домена sas-bank.lab:

Судя по всему имеет смысл начать с сайтов за 192.168.101.6, потому что из них, как показывает практика, мы скорее всего сможем получить много дополнительной информации, такой как SSH-ключи, имена пользователей почты и возможно что-то еще.

На этом пока всё, продолжим в следующей части!

Подпишитесь на наш канал: