Проникаем в чужой ПК при помощи Shodan

DEEPSIDE

Привет, сегодня мы рассмотрим способ получения доступа к ПК с помощью известного как "Чёрный Гугл" - Shodan. Перед тем, как мы начнём, я бы хотел рассказать о том, что такое шодан и в чём будет заключаться способ.

Shodan.

Shodan - это поисковая система, которая позволяет пользователю находить компьютеры определенного типа, подключенные к Интернету, используя различные фильтры. Некоторые также описывают его как поисковик сервисных баннеров, которые представляют собой метаданные, которые сервер отправляет обратно клиенту.

Способ.

Итак. В чём же суть?

В начале 2015 года компания Asus исправила критическую уязвимость в своих роутерах. «Дыра» была в службе по имени infosvr, использующейся утилитами Asus для облегчения настройки роутера путём его автоматического обнаружения в локальной сети. Уязвимость позволяла выполнять любые команды с правами root (ведь infosvr тоже root), что давало злоумышленнику полный контроль над системой.

Но Asus выпустила исправленные прошивки. Теперь это всё в прошлом. Или нет? Хм… А как часто обыватели обновляют прошивки на своих роутерах? Сейчас мы это проверим.

Приступим!

Для начала перейдём на сайт Shodan - https://www.shodan.io и пройдём простую процедуру регистрации:

Теперь можно приступать к поиску.

К счастью, у шодана есть определённые фильтры, с помощью которых мы можем сделать свой поисковой диапазон максимально точным. Необходимые "теги" для нашего запроса:

- port: 21 -- покажет нам все устройства с портом 21 - FTP.

- asus 230 -- покажет нам устройства asus 230-го выпуска.

Итоговая команда выглядит так:

port:21 asus 230

На момент написания статьи уязвимо было 3,419 устройств по всему миру!

Полную статистику нам покажет шодан:

Для начала "прогуляемся" по России. Для этого формируем такой запрос в Shodan'e:

port:21 asus 230 country:"RU"

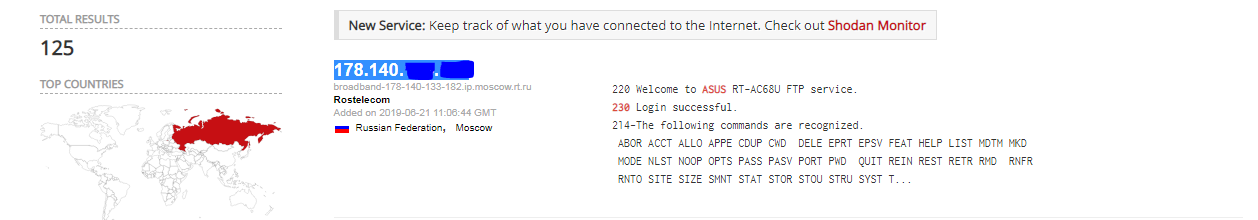

И получаем 491 уязвимое устройство. Но и это не предел фильтра поиска Shodan'a, ведь мы можем отфильтровать роутеры по городам, так и сделаем!

Запрос, на примере города Москва:

port:21 asus 230 country:"RU" city:"Moscow"

В этом городе оказалось 125 устройств. На этом запросе остановимся, пришло время получать доступ к файлам!

Для коннекта к FTP можно пользоваться двумя методами:

- Через клиент FileZilla

- Прямиком через браузер

Рассмотрим оба варианта.

FileZilla.

FileZilla — это свободный многоязычный FTP-клиент с открытым исходным кодом для Microsoft Windows, macOS и Linux.

Скачать FileZilla можно с официального сайта проекта.

Открываем программу, теперь копируем IP с Shodan'a и вставляем в поле с именем "Хост", в поле "Порт" указываем порт который мы использовали при поиске роутеров - 21. Теперь в картинках:

Далее просто нажимаем на "Быстрое соединение" и получаем список файлов и папок жертвы:

Для того, чтобы скачать файл с компьютера просто нажимаем: ПКМ => Скачать.

Браузер.

Тут всё гораздо проще, копируем IP, в адресной строке браузера пишем следующее:

ftp://ip

И так-же получаем доступ к файлам и папкам уязвимой жертвы:

Интересные находки.

Пожалуй самая интересная часть статьи)

Найти тут можно абсолютно всё: начиная от сканов паспортов, заканчивая проектами какого-либо программиста.

Моей самой большой находкой был целый пак паспортов, документы о переселении людей(?), данные о прописке, какой-то компании. Это было найдено ~ за 10 минут простого сёрфинга по уязвимым роутерам.

Заключение.

Сегодня мы изучили базовые фильтры для поиска в "гугле для хакера" - Shodan. Также благодаря нему же сумели проникнуть в чужой ПК, в поисках интересных (для нас) файлов. Эта статья в очередной раз доказывает, что имея даже последние обновления на роуетере (да и вообще во всей технике, ПО) есть люди, которые халатно отнеслись к своей безопасности.

На этом всё, надеюсь эта статья была полезным начинающим и более продвинутым пентестерам, удачи.