Проблемы протокола SS7

@safeinternet_az

Аннотация: В данном материале рассматриваются основы и уязвимости протокола SS7, служащего для передачи данных в телефонных сетях. В статье уделяется внимание двухфакторной аутентификации и возможности несанкционированным доступом получить любые конфиденциальные данные пользователя. Изучение данного материала позволит читателям позволит узнать об угрозах и возможных атаках при использовании данной технологии, а также защитить себя и свои данные от злоумышленников.

Введение.

В современном мире очень востребована двухфакторная аутентификация как способ защиты платежных данных. Покупки, совершаемые с помощью банковских карт через Интернет, подтверждаются отправкой шестизначного кода, который знает только авторизованный пользователь. Поскольку код приходит в СМС, перехватить сообщения можно, например, с помощью протокола SS7. В таком случае мошенник будет знать и номер карты, и код, присланный на телефон, а значит сможет воспользоваться этими данными и перевести деньги на свой счет; сможет украсть пароль от социальных сетей, а затем и личные данные, или терроризировать близких, которые наивно ведутся и помогают в случаях займа, например. И деньги возвращать некому. Я думаю отклик найдется в каждом и многие с этим встречались. Это очень неприятные ситуации, и в этой статье освещены некоторые проблемы данного протокола и информация о том, как пользователь может себя защитить.

Суть протокола SS7.

Эти сигнальные протоколы являются основой всей современной системы телефонной связи — они служат для передачи всей служебной информации в телефонных сетях. Их разрабатывали еще в 1970-х, впервые использовали в 1980-х, и с тех пор они успели стать общепринятым стандартом.

Изначально протоколы ОКС-7 разрабатывались для стационарной связи. Нужно было разделить голосовой трафик и служебные сигналы физически, поместив их в разные каналы. Это было сделано для борьбы с телефонными взломщиками — они использовали специальные коробочки для имитации тоновых сигналов, с помощью которых тогда передавалась служебная информация в телефонных сетях.

Позже тот же набор протоколов был использован и в мобильных сетях. Попутно телефонисты прикрутили к нему еще кучу функций — в частности, именно через ОКС-7 на самом деле передаются SMS.

Разработка и развитие.

Надо сказать, что эта система была разработана, опираясь именно на доверие. В 80-х годах об информационной безопасности (по крайней мере, гражданской) думали мало, важнее была эффективность, поэтому Система сигнализации №7 получилась удобной, но уязвимой. Предполагалось, что к ней будут иметь доступ только операторы связи, которые подразумеваются как честные сотрудники. Это недостаток для системы в настоящее время. И на тот момент времени авторы не задумывались о дальнейшем масштабировании проекта. Проблема в том, что сейчас SS7 используют как проверенный временем протокол, а это не гарант безопасности.

Уровень защищенности системы в целом определяется наименьшим уровнем защищенности среди ее участников. То есть если какого-то из входящих в нее операторов взломали, то всю систему можно считать скомпрометированной. Или если кто-то из администраторов сети какого-либо оператора решил несколько превысить служебные полномочия и использовать SS7 в своих целях — результат будет тот же.

К сожалению, несанкционированным доступом к SS7 могут пользоваться как спецслужбы разных стран, так и злоумышленники, ведь имея к ней доступ, можно подслушивать разговоры, определять местоположение абонента и перехватывать текстовые сообщения.

Первой систему SS7 внедрила американская компания AT&T, через несколько лет подтянулась Европа с Великобританией и к концу 80-х SS7 вытеснила все предыдущие поколения. Кроме очевидных преимуществ, повсеместное принятие этого протокола — обеспечило унификацию и совместимость телефонных сетей по всему миру, многие привычные услуги, такие как: АОН, удержание вызова, черные списки, переадресация, и даже СМС — стали возможны как раз благодаря новой версии. Но проблемы все же появились.

Уязвимости протокола.

Поскольку никто из создателей протокола не предполагал, что сигнальная линия будет использоваться для передачи чего-то кроме служебных сигналов, так как ее канал был отделен от голосовых и недоступен пользователям, то разработчики решили не расходовать понапрасну вычислительные ресурсы и передачу данных не шифровали. В наше время о таком и подумать страшно.

Но современным пользователям доступна самая изощренная криптография: повсеместное внедрение SSL на сайтах, активная популяризация шифрования всего и вся, VPN и мессенджеры с end-to-end шифрованием. Сайт, работающий по протоколу «http» сегодня вызывает подозрение и недоумение, суды всего мира бьются над доступом к переписке пользователей в мессенджерах. А в середине 70-х никто и не предполагал, каких невиданных масштабов достигнет сеть Интернет.

Однако, интернет начал свое победное шествие по планете, и в начале 2000-х был разработан протокол SIGTRAN, который поддерживал все функции SS7, но еще мог выполнять адресацию по протоколу IP и передавать данные через SCTP, одному из транспортных протоколов типа TCP и UDP (старые протоколы возраста SS7), но имеющий свои преимущества, такие как многопоточность и защиту от DDoS, например. Все это позволило получить доступ в служебный канал SS7, который раньше был недоступен.

Благодаря тому, что шифрования в этом канале изначально не было, а оборудование для ускорения и упрощения работы проектировалось таким образом, что источник управляющего пакета не проверялся, потому что это очень серьезно замедлило бы работу всей сети — то злоумышленник получал полный контроль над ним, без особого труда, потому что его команды было не отличить от операторских. Достаточно было только иметь компьютер с необходимым набором программного обеспечения и доступом в интернет. Особо неприятно то, что злоумышленнику абсолютно не требуется находиться близко к взламываемому абоненту, он может атаковать из любой точки планеты. Ситуация осложняется еще и тем, что работа с протоколом SS7 у подавляющего большинства провайдеров — зашита “в железе”, а поменять аппаратную прошивку далеко не так просто, как установить обновления обычной программы. Ко всему прочему — это весьма дорого и требует большего количества времени, потому организаторы связи не торопятся менять свое оборудование и переводить его на другие протоколы.

Угрозы при использовании протокола.

К сожалению, с помощью атаки через этот протокол можно сделать почти все, что угодно, потому что злоумышленник организует классический перехват по принципу ататки Man In The Middle. Можно читать чужие сообщения, подделывать USSD-запросы, определять местонахождение абонента и даже слушать его телефонные разговоры или вовсе отключить ему телефонную связь. Причем, взлом сообщений сейчас стал намного опаснее, чем прямое прослушивание, потому как перехваченные сообщения позволяют получить доступ к интернет-банкингу, украсть пароли для авторизации в социальных и мессенджерах, и даже к «непробиваемому» Telegram. Двухфакторная авторизация не спасает, потому что хакеру будут доступны все коды, передаваемые в сообщениях.

Как осуществляются такие атаки?

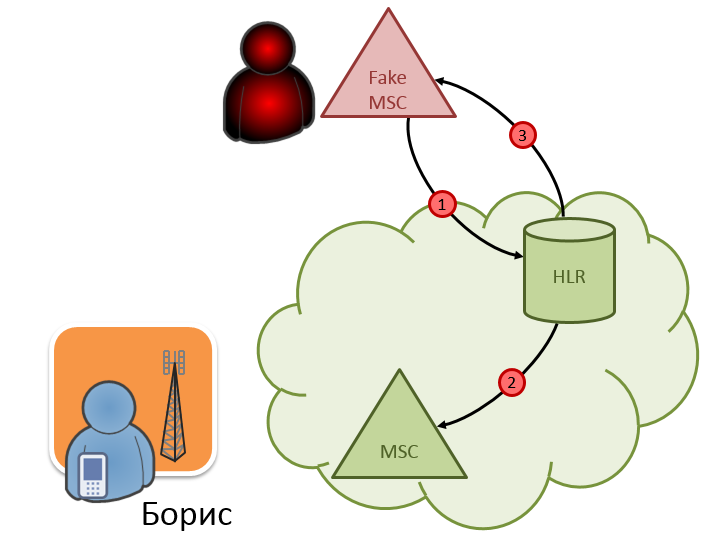

Злоумышленник подключается к сигнальной сети SS7 и отправляет служебную команду Send Routing Info для SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя абонентская сеть отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому в настоящее время предоставляет услуги подписчику.

После этого злоумышленник изменяет адрес биллинговой системы в профиле подписчика на адрес своей собственной псевдобиллинговой системы (например, сообщает, что абонент прилетел на отдых и в роуминге зарегистрировался на новой биллинговой системе). Как известно, никакую проверку такая процедура не проходит. Далее атакующий вводит обновленный профиль в базу данных VLR через сообщение «Insert Subscriber Data» (ISD).

Когда атакуемый абонент совершает исходящий звонок, его коммутатор обращается к системе злоумышленника вместо фактической биллинговой системы. Система злоумышленника отправляет коммутатору команду, позволяющую перенаправить вызов третьей стороне, контролируемой злоумышленником.

В стороннем месте устанавливается конференц-связь с тремя подписчиками, две из них являются реальными (вызывающий абонент A и вызываемый B), а третий вводится злоумышленником незаконно и способен прослушивать и записывать разговор.

Соответствующим образом получаем и SMS атакуемого. Имея доступ к псевдобиллинговой системе, на которую уже зарегистрировался наш абонент, можно получить любую информацию, которая приходит или уходит с его телефона.

Что касается воровства денег с банковских карт, схема работает так: сначала киберпреступники выясняют логин и пароль жертвы для онлайн-банкинга — например, с помощью фишинга, клавиатурных шпионов или банковских троянов. Войдя в онлайн-банк, они отправляют запрос на перевод денег. Большинство современных банков требуют дополнительное подтверждение для перевода и отправляют код, чтобы убедиться, что операцию выполняет именно владелец счета.

Если банк отправляет код в SMS, то злоумышленники, пользуясь уязвимостью SS7, перехватывают сообщение и вводят код, как будто получили его на телефон жертвы. Банк переводит деньги, считая операцию абсолютно легитимной, потому что она авторизована дважды: сначала паролем, а потом — разовым кодом. В результате довольные кибермошенники получают чужие деньги без препятствий.

Истории успешных атак.

Первую атаку на протокол осуществили всеми известные Стив Джобс и Стив Возняк. Они взломали телефонную сеть с помощью свистка из коробки с хлопьями и устройством Blue Box. Это была атака на предыдущую версию протокола под названием SS6, до смешного примитивная, но эффективная. Седьмая версия исключала взлом с помощью таких простых способов. Но есть способы и посложнее.

Специалисты по информационной безопасности уже давно предупреждали о теоретической возможности подобного взлома, и пару лет назад это произошло на практике: в Германии была зафиксирована массовая атака на клиентов банков по данному сценарию. А совсем недавно это случилось снова, на этот раз в Великобритании: по сообщению издания Motherboard, мишенями стали некоторые клиенты банка Metro Bank.

В случае недавней атаки в Германии последовательность действий злоумышленников выглядела так:

1. Компьютер жертвы заражали банковским троянцем. Троянцев довольно легко подцепить, если у вас нет защитного решения, а многие из них ведут себя так, что обнаружить их без антивируса невозможно, поэтому пользователи ничего не замечали.

С помощью такого троянца злоумышленники воровали у жертв логины и пароли для доступа в интернет-банк. Но украсть только платежную информацию в большинстве случаев недостаточно — надо еще получить тот самый код подтверждения транзакции, который банк присылает на телефон в виде сообщения.

2. С помощью того же банковского троянца воровали и номера телефонов — его часто требуется указывать при покупке в интернет-магазине, как раз перед тем как вводить номер карты. На этом моменте у мошенников были и доступ к интернет-банку, где они могли видеть, сколько денег есть у жертвы на счетах, и ее номер мобильника. Оставалось вывести деньги.

3. Далее злоумышленники, используя украденные логин и пароль интернет-банка, инициировали перевод денег с карты на свой счет. После этого, получив доступ к SS7 от лица некого оператора связи из другой страны, они переадресовывали SMS, отправленные на номер абонента немецкого оператора, на свой номер. Таким образом они получали коды подтверждения транзакций, вводили их в интернет-банке и успешно переводили на свой счет все деньги — так, что у банка даже подозрение не закрадывалось о возможной нелегитимности операции.

Атаку подтвердил и немецкий оператор, абоненты которого оказались пострадавшими в этой истории. Иностранного мобильного оператора, чей доступ в систему был использован для атаки, заблокировали, а пострадавших уведомили об атаке. Правда, нам не известно, помогло ли им это вернуть деньги.

Самые известные атаки были продемонстрированы на хакерских конгрессахю Хотя специалисты давно знали о проблемах этого протокола, одно из первых публичных обсуждений состоялось на CCC в 2008 году, немецкий эксперт по безопасности Тобиас Энгель, рассказал о способах слежки за абонентами сотовых сетей на основе этих уязвимостей, для которого достаточно знать только мобильный номер человека.

Очередной всплеск интереса к SS7 произошел после откровений Сноудена в 2013 году [3], который рассказал о проекте SkyLock, в котором американские спецслужбы эксплуатировали описываемые уязвимости для слежки за людьми.

Карстен Нол, в 2016 году поставил публичный эксперимент в эфире телепрограммы 60 Minutes телеканала CBS. Через уязвимость в SS7 он взломал телефон специально приглашенного для этого американского конгрессмена Теда Лье. Последнего это настолько впечатлило, что он официально потребовал провести расследование этой проблемы.

В данный момент операторы медленно закрывают многочисленные дыры в SS7, несмотря на то, что некоторые даже не признают их наличие. Кто-то обвиняет в разжигании паники вокруг этой проблемы, кто-то воздерживается от комментариев, кто-то говорит обтекаемые фразы, типа: «Безопасность наших клиентов стоит у нас в приоритете». Тем не менее, на сегодняшний день этому вопросу не уделяется должного внимания со стороны операторов, а доступность эксплуатации этой уязвимости существует, а это значит, что ей будут пользоваться в случае необходимости. Нет разницы, насколько она велика.

Методы защиты.

Теперь рассмотрим, как пользователь может себя защитить. Для двухфакторной аутентификации можно пользоваться не только SMS. Если есть возможность, стоит использовать другие варианты — например, приложение Google Authenticator или криптографические USB-ключи. К сожалению, банки альтернативных видов двухфакторной аутентификации не приемлют, отправляя для подтверждения исключительно SMS. Но у нас есть выбор, чьи услуги использовать.

У компании Apple новый механизм двухфакторной авторизации для защиты Apple ID. Напомним, что завладев учетными данными Apple ID можно ни много ни мало заблокировать и полностью стереть все ваши Apple устройства удаленно. К сожалению, на данный момент пароль можно восстановить через SMS, которое в свою очередь, как мы уже знаем, можно перехватить.

Учитывая, что псевдобиллинговые системы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), то достаточно просто отключить на телефоне возможность международного роуминга. Это можно сделать у оператора сотовой связи бесплатно. Если нет острой необходимости именно с этого телефона общаться в роуминге, то это решение сильно обезопасит от тех неприятностей, которые были описаны в этой статье.

Используйте надежное защитное решение на каждом устройстве. В случае описанной атаки в Германии хороший антивирус не позволил бы банковскому троянцу заразить компьютер и украсть логин и пароль от интернет-банка. И было бы уже не так важно, могут злоумышленники получить доступ к вашим SMS, или нет — до этого этапа просто не дошло бы.

Заключение.

Рассмотренный в статье протокол SS7 был создан много лет тому назад. Его безопасности не уделяли должного внимания на протяжении всего этого времени, однако его все еще используют. Этот протокол использует авторизацию через SMS, что является неэффективным способом защиты от кибератак. Злоумышленники используют сетевые коммуникации для отслеживания абонентов, перехвата вызовов, отказа в обслуживании и для совершения мошеннических операций. В статье представлен обзор угроз и уязвимостей SS7. Поэтому сейчас очень важно поддерживать инструменты массового использования на актуальном уровне безопасности, регулярно проводить анализ защищенности сигнальной сети с целью выявления существующих уязвимостей и разработки мер по снижению рисков реализации угроз, а после — поддерживать параметры безопасности в актуальном состоянии.

СПИСОК ЛИТЕРАТУРЫ

1. АО «Лаборатория Касперского», 2021, .https://www.kaspersky.ru/blog/ss7-attack-intercepts-sms/17673/

2. Signaling System No. 7 (SS7/C7): Protocol, Architecture, and Applications Lee Dryburgh, Jeff Hewett

3. https://3-info.ru/post/23526

4. https://networkguru.ru/ataka-na-protokol-ss7/

5. Даниил Турковский, Москва https://meduza.io/feature/2016/06/07/my-vas-vnimatelno-slushaem

6. Apple Inc., 2021, https://support.apple.com/ru-ru/guide/iphone/iphd709a3c46/ios

УДК 004.057.4

А. Р. НАСЫРОВА