Private Key C

💣 👉🏻👉🏻👉🏻 ALL INFORMATION CLICK HERE 👈🏻👈🏻👈🏻

Sign up or log in to view your list.

Closed. This question needs to be more focused. It is not currently accepting answers.

Want to improve this question? Update the question so it focuses on one problem only by editing this post.

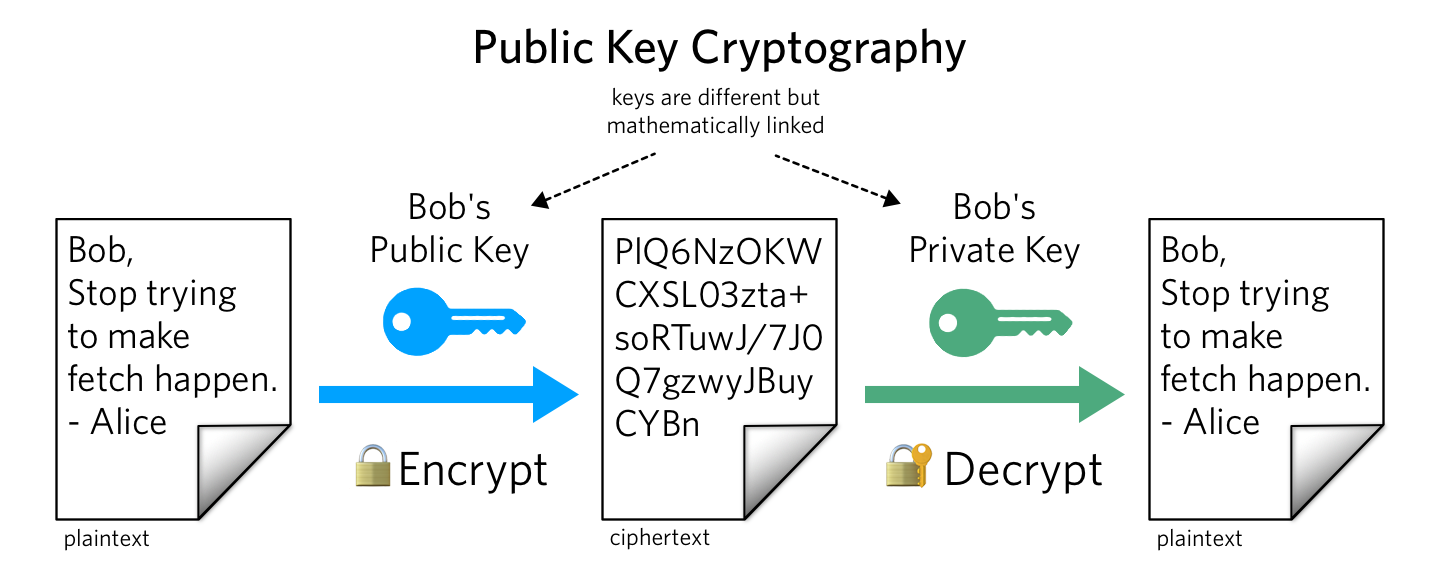

What I'd like to know is simple. Can I use OpenSSL to encrypt a string "hello" with a private key then send it to everyone who can decrypt it with the public key to retrieve the original string.

I've searched all around and can't really find anything.

Mathematically I can use the private exponent and public modulus to perform an encryption then use the public exponent and public modulus to perform the decryption.

I've read that this is considered signing. Then how can I sign with my private key and receive the original data from the signed file with just the public key?

I've read a lot of the responses on the web and they're all vague. Can anyone give me clear solutions?

If it is possible to encrypt with a private key and decrypt with public can anyone give me an example on how to do it with the openssl tool? Or do I have to write my own implementation?

StackPointer

StackPointer 59●11 silver badge●55 bronze badges

jww

83k●6969 gold badges●336336 silver badges●727727 bronze badges

OpenSSL comes with a command line tool that performs various functions, including signing and signature validation. Since OpenSSL is open source, you can simply examine how that code does those things. See this question for a start. – jxh Jun 8 '15 at 20:14

When you say, "Can I do this with OpenSSL", do you mean the command-line tool openssl or libcrypto, the cryptographic algorithms library? There is a difference. One involves writing code. The answer to both is yes, but the mechanics in doing so are obviously different. – WhozCraig Jun 8 '15 at 20:22

If you're trying to do this through libcrypto, look into the RSA functions for example. Like generating key pairs, and encrypting and decrypting. – Michael Jun 8 '15 at 20:25

This question appears to be off-topic because it is not about programming or development. See What topics can I ask about here in the Help Center. Perhaps Cryptography Stack Exchange or Information Security Stack Exchange would be a better place to ask. – jww Jun 9 '15 at 1:57

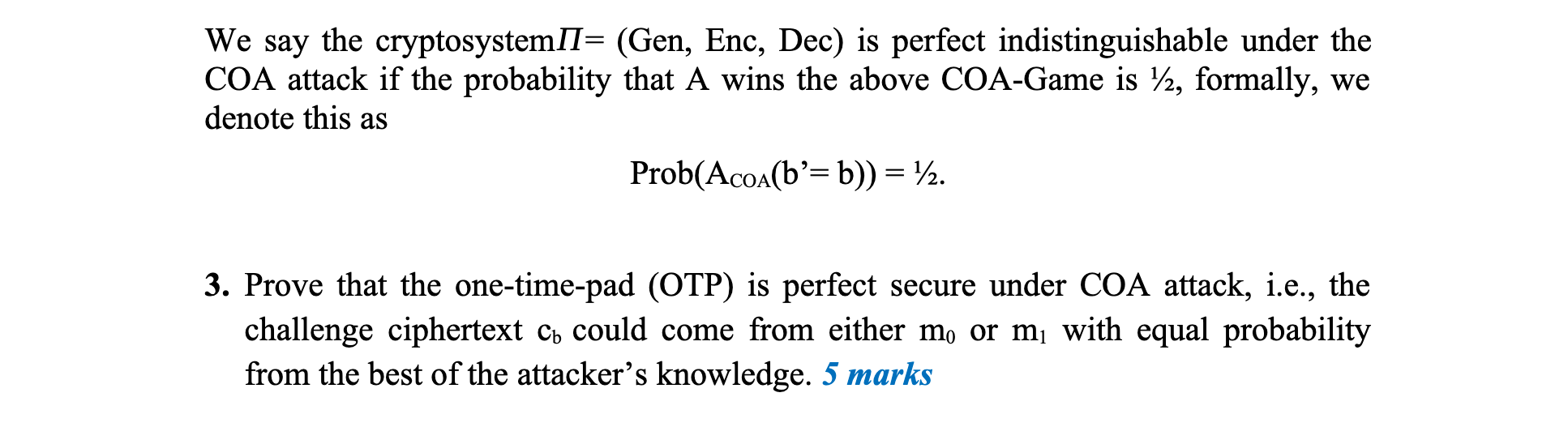

Encrypting with the private key is not considered signing. Using RSA, there is in fact encryption using the private key, but this is just an implementation detail of RSA, and it is not encrypting the message, but a hash of the message, so no, verifying the signature does not bring back the original plaintext message.

Yes you can sign and verify signatures in OpenSSL -- cf. https://www.openssl.org/docs/crypto/RSA_sign.html

No, you should not use "textbook RSA" with the modulus and exponent to roll your own encryption. Cf. here, for example: https://crypto.stackexchange.com/questions/1448/definition-of-textbook-rsa

No, you should not swap the use of the private and public keys by encrypting data with the private key and decrypting with the public. Cf. for example https://stackoverflow.com/a/2350959/233596.

This page suggests that you can use the OpenSSL C interface to encrypt with the private key and decrypt with the public key, by way of these function prototypes:

(I did not actually try using these functions.)

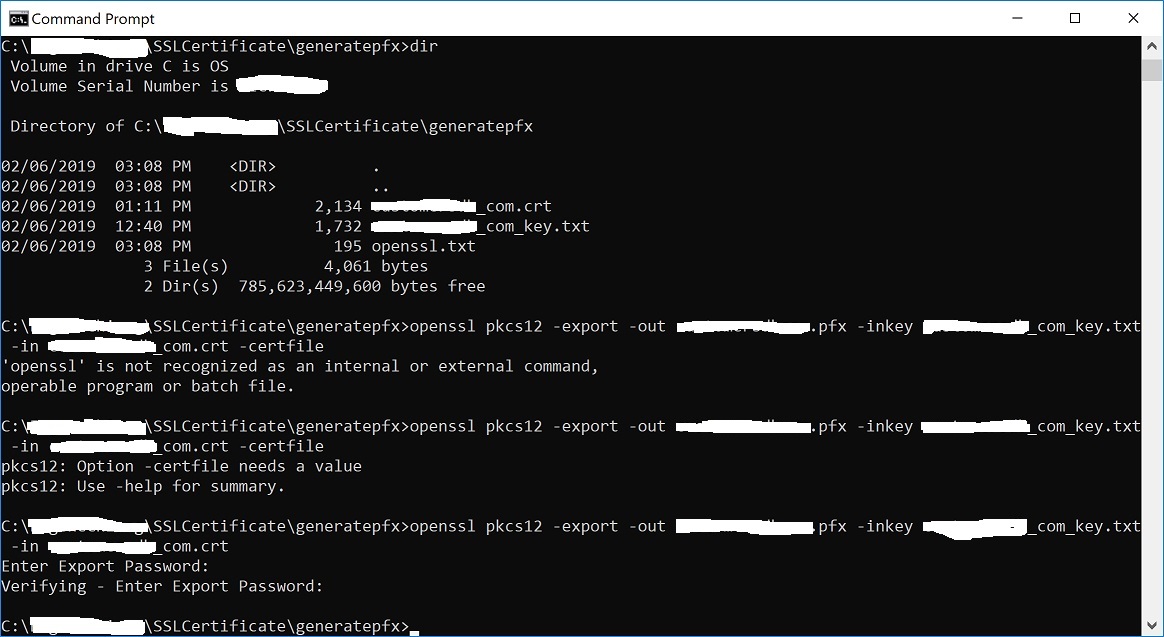

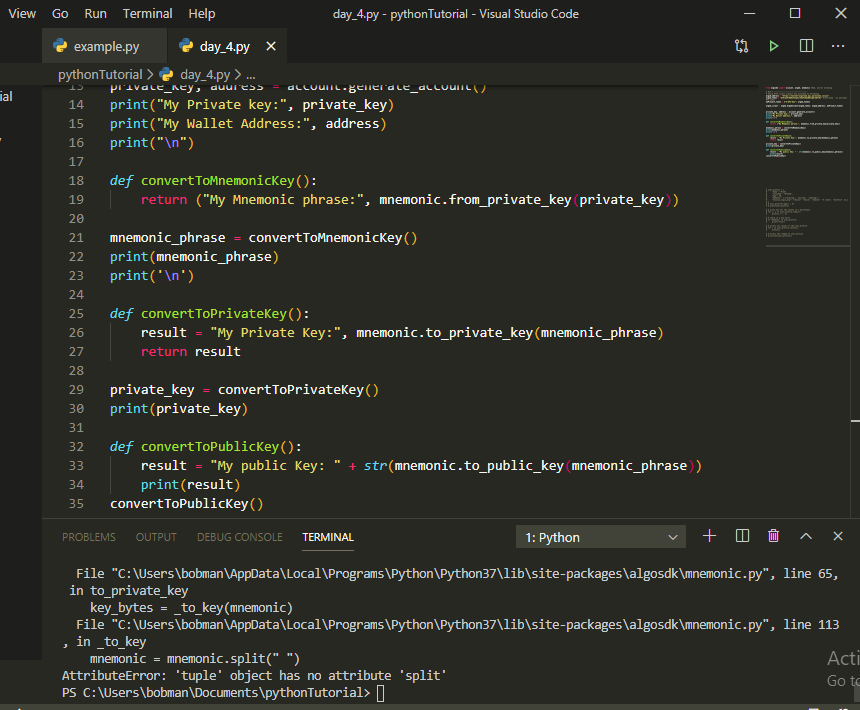

I tried using the openssl rsautl command line:

So, I would say that the command line tool will not do it.

Jim Flood

Jim Flood 7,213●33 gold badges●3030 silver badges●4343 bronze badges

Thank you for the reply. It's not really a matter of "playing with fire" it's just a simple yes or no, can I do it. I want to be able to encrypt with my private key. I was refering to the openssl tool, not the library it had used. But does the current implementation not support encrypting the actual data, rather than the hash of the data? – StackPointer Jun 8 '15 at 22:14

@StackPointer I updated my answer. I would guess that the C interface will do it (I did not actually try it), but that the command-line tool will not let you swap the keys around. – Jim Flood Jun 9 '15 at 20:02

The "This page" link in the update is now a dead link. – JWWalker Aug 30 '18 at 17:49

@JWWalker argh. Anyway, I had copied the info of interest. I doubt there was much more interesting on that page than the prototypes. – Jim Flood Aug 30 '18 at 21:47

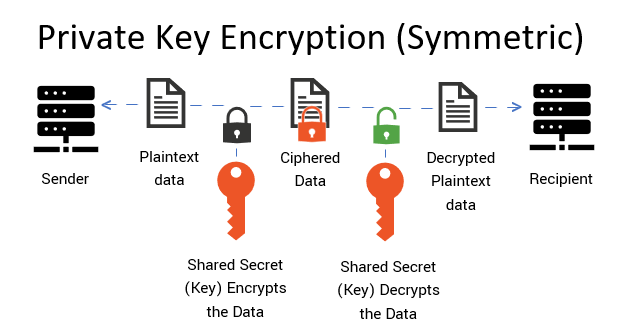

Signing and encrypting are two entirely different concepts. It wouldn't make much sense to encrypt something with your private key and then distribute it to be encrypted with your public key. Your public key is inherently available, being that it is public, which defeats the purpose of encrypting.

Traditionally, encryption is done with someone else's public key in a way that permits the message to be decrypted only with the private key.

Signing, on the other, generally involves hashing the message using your private key as a seed value. Using the public key you hash the message again and compare your hash to the original hash. If they correspond (they won't be identical), then you have verified that the only possible sender is the holder of the private key (which may or may not be who you believe it is, if that has been compromised)

Jonathon Anderson

Jonathon Anderson 1,035●11 gold badge●88 silver badges●2424 bronze badges

Yes but it's not a matter of why I should or shouldn't do it. I have reasons for wanting to do it. – StackPointer Jun 8 '15 at 22:13

This is a bad answer. There are scenarios where it totally makes sense to encrypt the data with the private key and decrypt it with the public key. – Arwed Mett Oct 24 '20 at 17:50

2021 Stack Exchange, Inc. user contributions under cc by-sa

By clicking “Accept all cookies”, you agree Stack Exchange can store cookies on your device and disclose information in accordance with our Cookie Policy.

Accept all cookies Customize settings

Главная

>

Блог

>

Приватный ключ SSL: как его создать и найти?

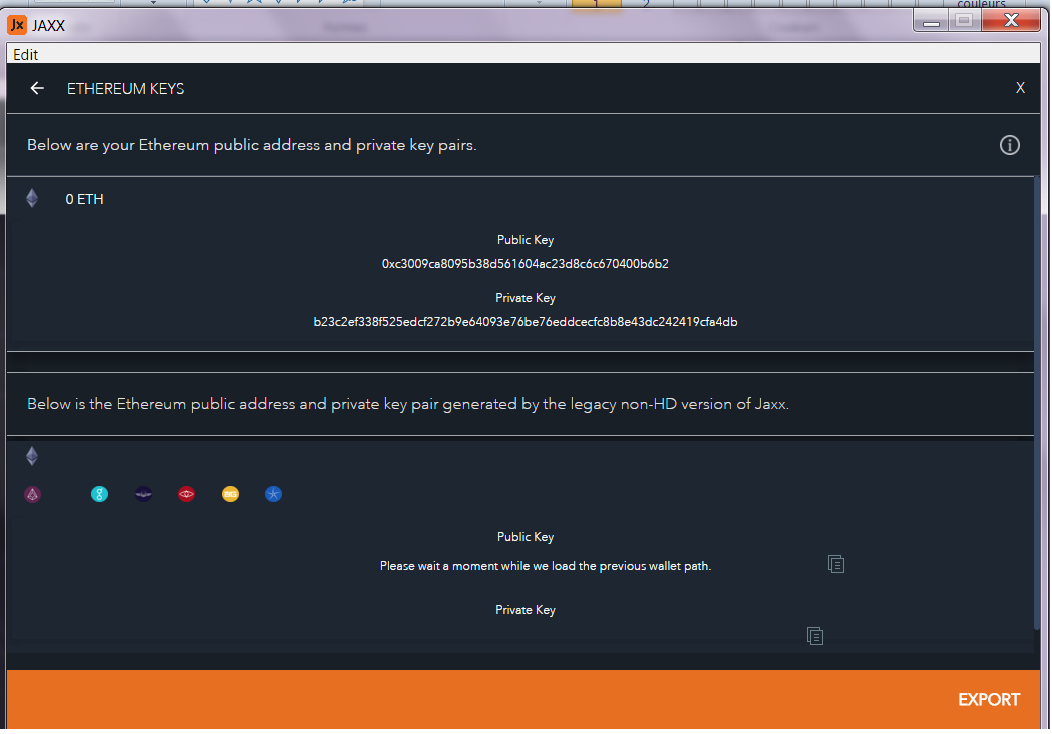

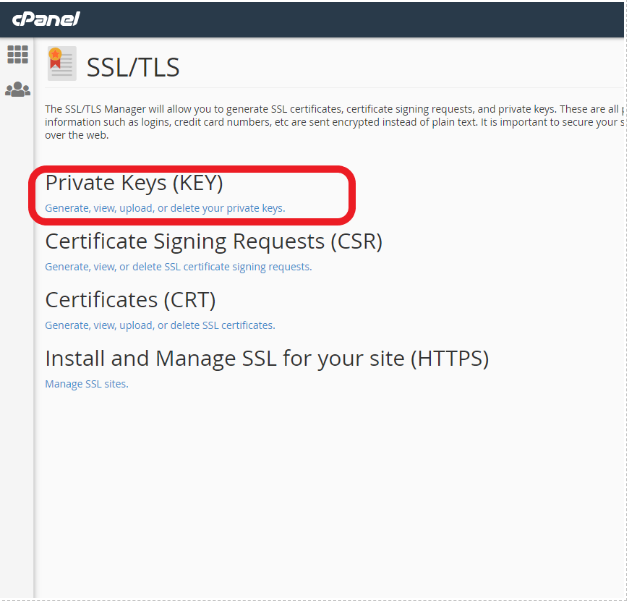

Организации, выдающие SSL сертификаты безопасности, не имеют доступа к вашему закрытому (или приватному) ключу шифрования – и не должны иметь – поскольку закрытые ключи создаются на уровне пользователя, то есть на вашем сервере или компьютере. Даже если Вы генерируете CSR запрос и приватный ключ на нашем сайте, Вы должны сохранить его у себя, так как на нашем сервере информация о ключе не сохраняется. Два главных фактора, от которых зависит криптографическая безопасность закрытого ключа, – это количество и случайная последовательность простых чисел, используемых при его создании.

По сути, закрытый ключ — это файл с набором чисел, сгенерированных случайным образом. Конфиденциальность этой информации является гарантией безопасности вашего ключа на протяжении всего периода использования SSL-сертификата. Чтобы обеспечить сохранность вашего закрытого ключа, доступ к нему следует разрешать только тем членам вашей организации, кому он действительно необходим, например, системному администратору, который занимается установкой SSL сертификата. Кроме того, рекомендуется изменять закрытый ключ (и перевыпускать соответствующий SSL сертификат) всякий раз, когда сотрудник, располагавший доступом к нему, покидает вашу организацию.

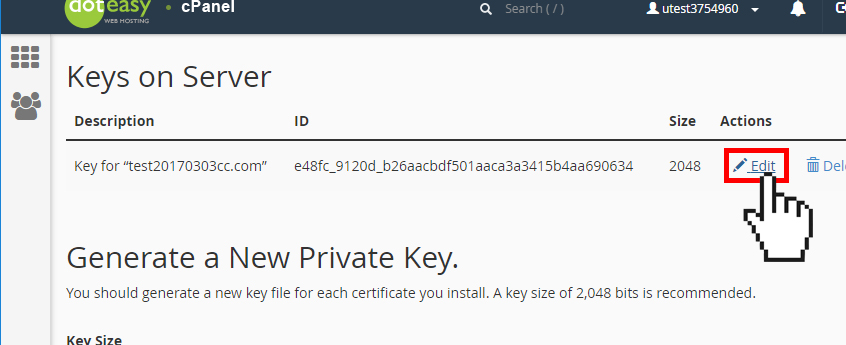

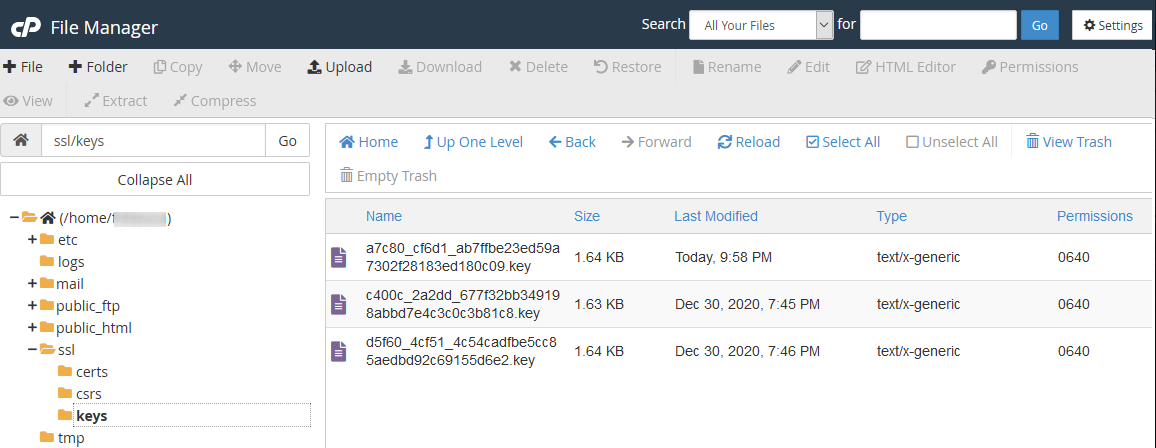

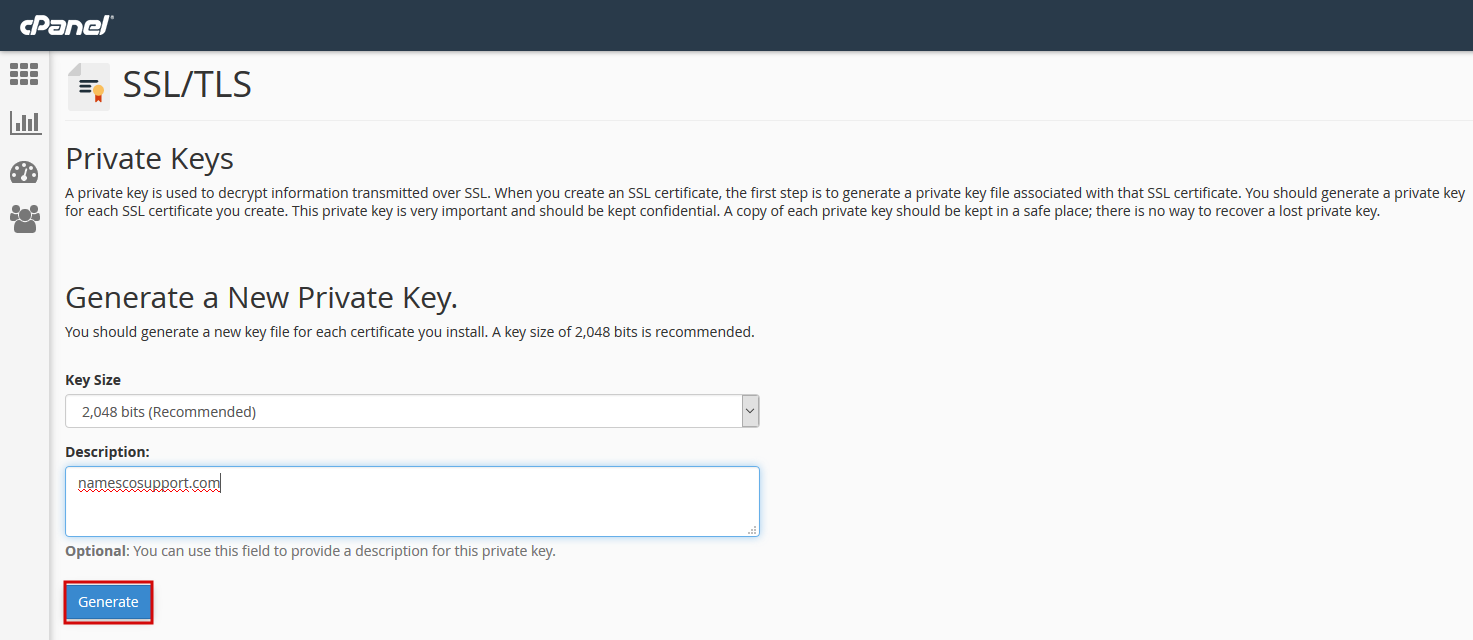

Ваш приватный ключ создается, как правило, в тот момент, когда Вы генерируете CSR запрос, или же непосредственно перед этим. Если для управления вашими приватными ключами вы используете OpenSSL (например, вы пользуетесь дистрибутивами Linux на основе Debian или Red Hat), то при выполнении команды OpenSSL req приватный ключ обычно сохраняется в том же каталоге, где была инициирована команда. Если вы используете веб-сервер Microsoft IIS, то ваш закрытый ключ SSL хранится в скрытой папке на сервере-отправителе запроса на выпуск SSL сертификата (который еще называется Certificate Signing Request или сокращенно CSR-запрос). При правильной установке, сертификат сервера будет совпадать с приватным ключом. Если приватный ключ отсутствует, это может означать:

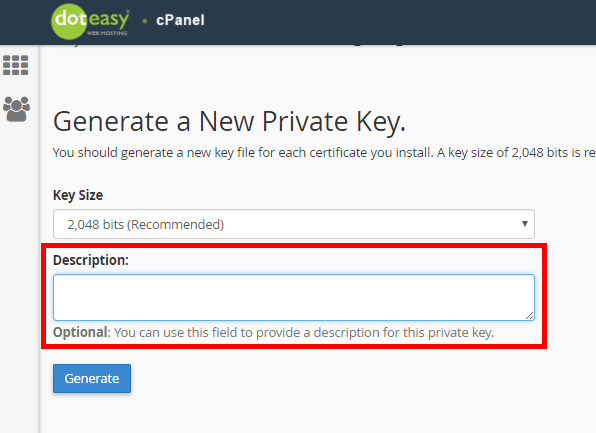

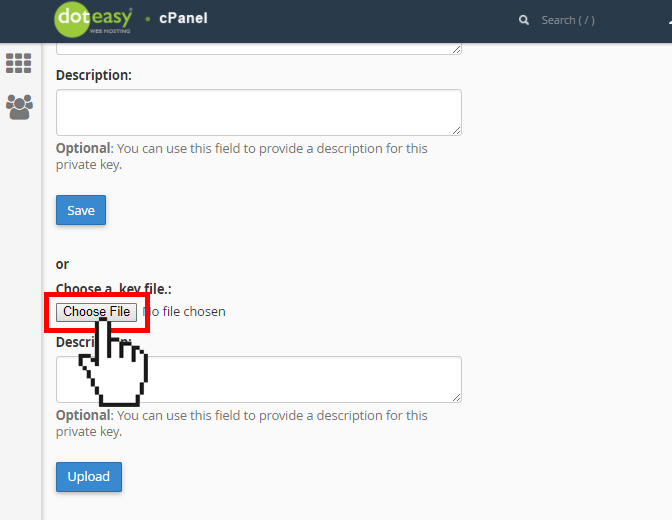

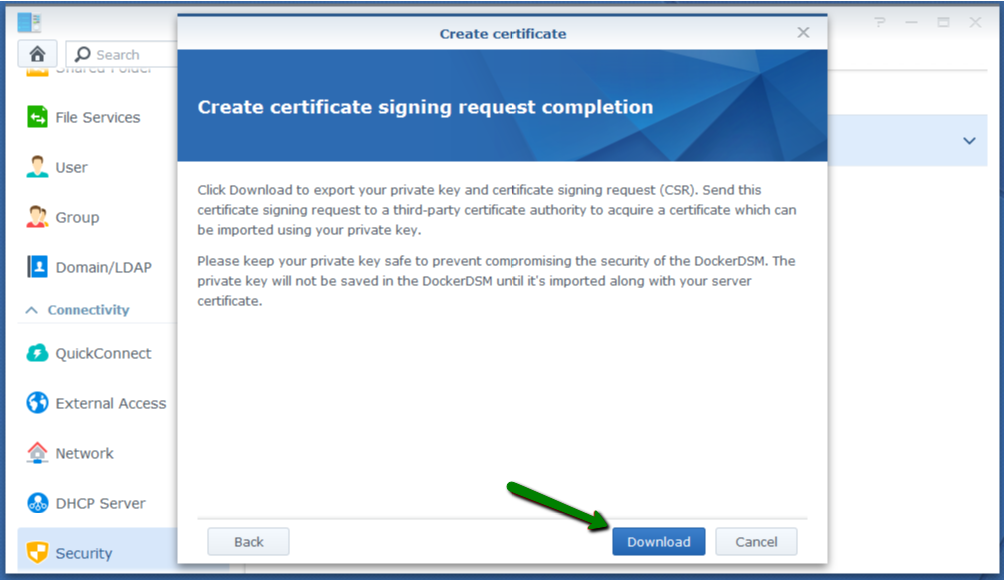

Если вы не смогли найти ваш закрытый ключ SSL или еще не создали его, вам нужно будет это сделать, если вы хотите получить SSL сертификат. Как правило закрытый ключ нужно создавать на сервере, на котором вы планируете установить сертификат. При этом его нужно создать перед тем, как генерировать CSR-запрос или же вместе с ним, если ваше устройство это позволяет. Некоторые программы автоматизируют эти задачи, что значительно ускоряет весь процесс. Чтобы выпустить SSL сертификат, сертификационный центр «подписывает» ваш CSR-запрос, именно поэтому при оформлении сертификата, с Вами будут говорить именно о генерации CSR запроса на получение SSL сертификата, а не о создании приватного ключа.

Здесь вам важно понимать, что создание CSR запроса подразумевает и создание приватного ключа. Определенному CSR запросу соответствует только один приватный ключ. Поэтому, если вы утеряли закрытый ключ (не сохранили его или случайно удалили), необходимо инициировать перевыпуск SSL сертификата с новым приватным ключом. Для этого, соответственно, необходимо создать новый CSR запрос. Поставщики SSL-сертификатов, должны предоставлять информацию о генерации приватного ключа и CSR-запроса. Инструкции, по созданию CSR-запроса и приватного ключа вы можете найти на нашем сайте. Вы также можете использовать сервис для создания приватного ключа и CSR-запроса на нашем сайте. Для этого необходимо заполнить соответствующие поля в формуляре на латинице по примеру, как показано на изображении:

В поле страна важно указать сокращенное название страны прописными буквами. Далее следует заполнить город и область, в которых вы проживаете или в которых зарегистрирована ваша организация, если сертификат заказываете как юридическое лицо. Если вы заказываете OV SSL сертификат с проверкой компании или еще более надежный EV SSL сертификат с расширенной проверкой, важно, чтобы заполненные данные совпадали с информацией в регистрационных документах вашей фирмы. Если заказываете простой сертификат, это не настолько важно, главное - не оставлять пустых полей. Также при заполнении формы лучше не использовать специальных символов, так как не все центры сертификации принимают содержащие их CSR запросы.

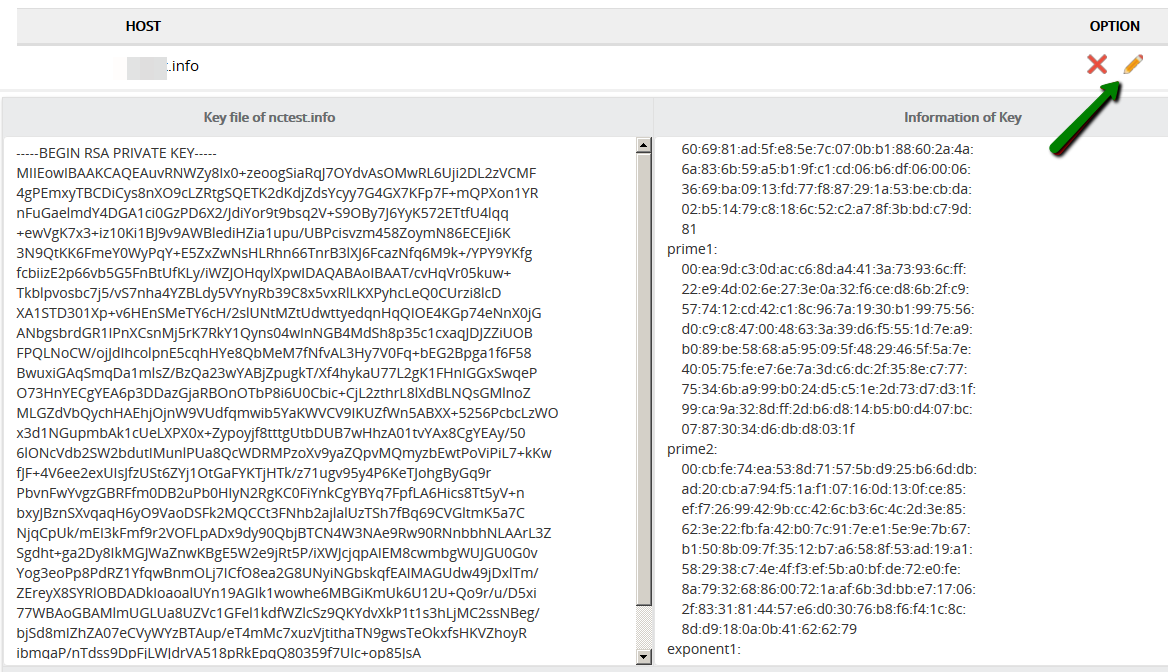

В поле "Доменное имя" введите домен, для которого вы оформляете SSL сертификат. Если вы заказали Wildcard SSL сертификат с поддержкой поддоменов, в этом поле следует указать домен со звездочкой вначале, например, *.emaro-ssl.ru. После заполнения всех полей создается CSR запрос и ваш приватный ключ, которые выглядят следующим образом:

Очень важно на данном этапе сохранить ваш закрытый ключ, так как в целях обеспечения конфиденциальности он не сохраняется на нашем сервере и восстановить его не будет возможности. Если вы не сохраните закрытый ключ SSL, нужно будет создавать новый CSR запрос и перевыпускать SSL сертификат, что мы делаем для наших клиентов бесплатно.

Подпишись на новости и получи персональную скидку!

© 2011 - 2021, ООО «ЭМАРО » SSL Сертификаты.

Все права защищены.

ООО «ЭМАРО»

150003, г. Ярославль,

ул. Полушкина роща, д. 9, офис 14

Female Ass Licking

Young Little Girl Nudism

Xnxx Ride

Sex Tits Ass Porn

Porno Young Doggystyle

Generating Public/Private Keys In C# And .NET

Приватный ключ SSL: как его создать и найти?

Назначение закрытого ключа новому сертификату - Internet ...

Where is Your Private Key? - digicert.com

C# RSA Decrypt Using Private Key - Stack Overflow

Windows SSH: Permissions for ‘private-key’ are too open ...

c# - How to Generate Unique Public and Private Key via RSA ...

How to Use OpenSSL to Generate RSA Keys in C/C++ ...

Public / Private Keys and Signing - To .NET

Private Key C