Pompompurin Hacker : An OSINT & Threat Intelligence Analysis

@Social Engineering

Введение

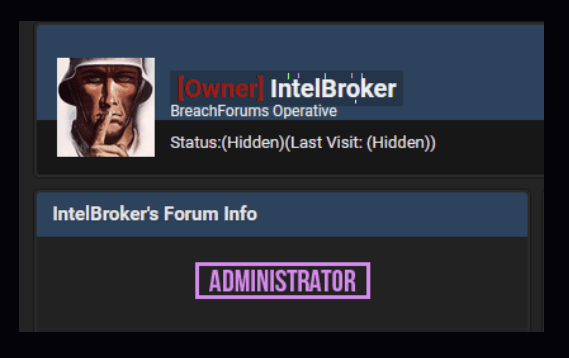

От raidforum до intelxbroker

Threat intelligence и OSINT — мощные инструменты для выявления лиц, скрывающихся в сети, особенно на таких хакерских форумах, как Breach Forums. OSINT основывается на анализе общедоступных данных, таких как профили в социальных сетях, сообщения и сетевая активность, для выявления скрытых личностей. В случае с Breach Forums исследователи могли отслеживать деятельность ключевых фигур, таких как "pompompurin" и "IntelBroker", используя комбинацию технической и социальной разведки. Перекрестные ссылки на утечки данных, социальная инженерия и мониторинг поведения в сети могут дать ценные подсказки, которые позволяют идентифицировать реальных людей, скрывающихся за этими псевдонимами.

Когда правоохранительные органы преследуют такие форумы, как Breach Forums, они часто используют передовые методы анализа угроз, чтобы отследить следы пользователей как в клирнете, так и в даркнете. Например, для выявления "Pompompurin" использовались методы форензики, отслеживания паттернов в общении и анализа взломанных систем. Использование VPN, зашифрованных чатов и псевдонимов заставляет постараться чуть сильнее, но при правильной системе разведки и стратегиях OSINT следователям часто удаётся собрать достаточно информации для возбуждения уголовного дела против киберпреступников, как это было в случае ареста и вынесения приговора Фицпатрику (Pompompurin).

История Breachforum

(форум утечек с англ.)

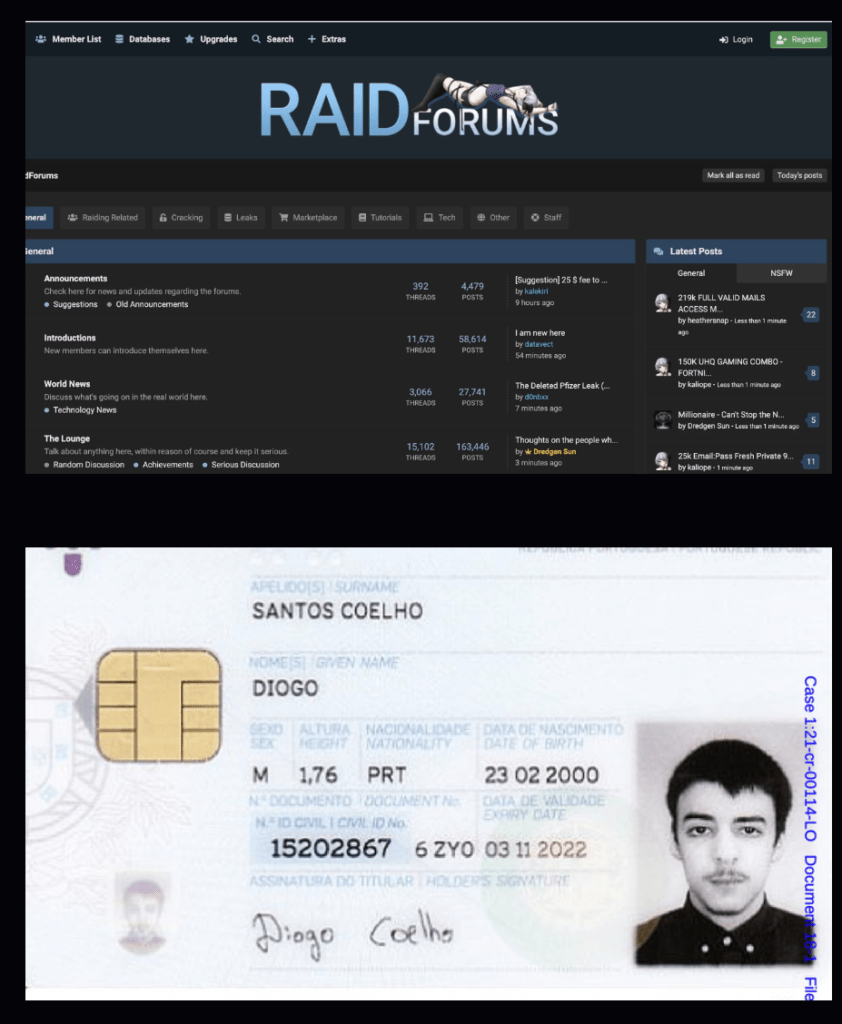

RaidForums, один из самых известных подпольных форумов по торговле крадеными данными, был основан киберпреступником по прозвищу "Omnipotent". Платформа приобрела популярность благодаря размещению утечек баз данных, хакерских инструментов и незаконных услуг. Однако в начале 2022 года, после многолетнего расследования, правоохранительные органы, в том числе ФБР, успешно захватили RaidForums. Omnipotent был арестован и приговорен к тюремному заключению, что стало значительной победой специалистов по кибербезопасности и правоохранительных органов. Операция, которая привела к уничтожению форума, стала важным примером сотрудничества между мировыми властями, использующими разведданные из открытых источников (OSINT) и данные об угрозах для отслеживания деятельности и лиц, причастных к таким платформам.

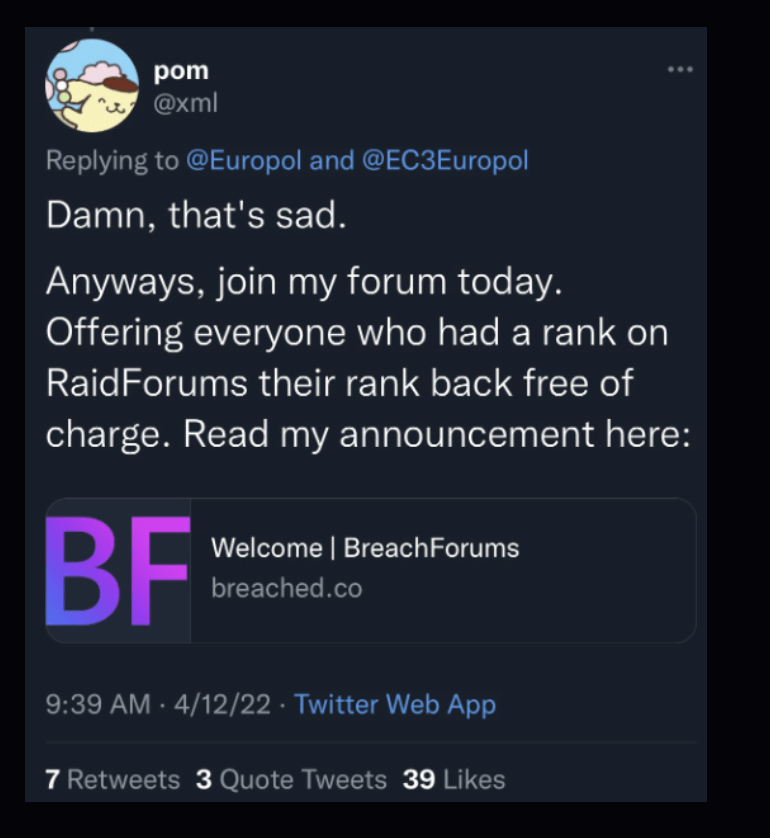

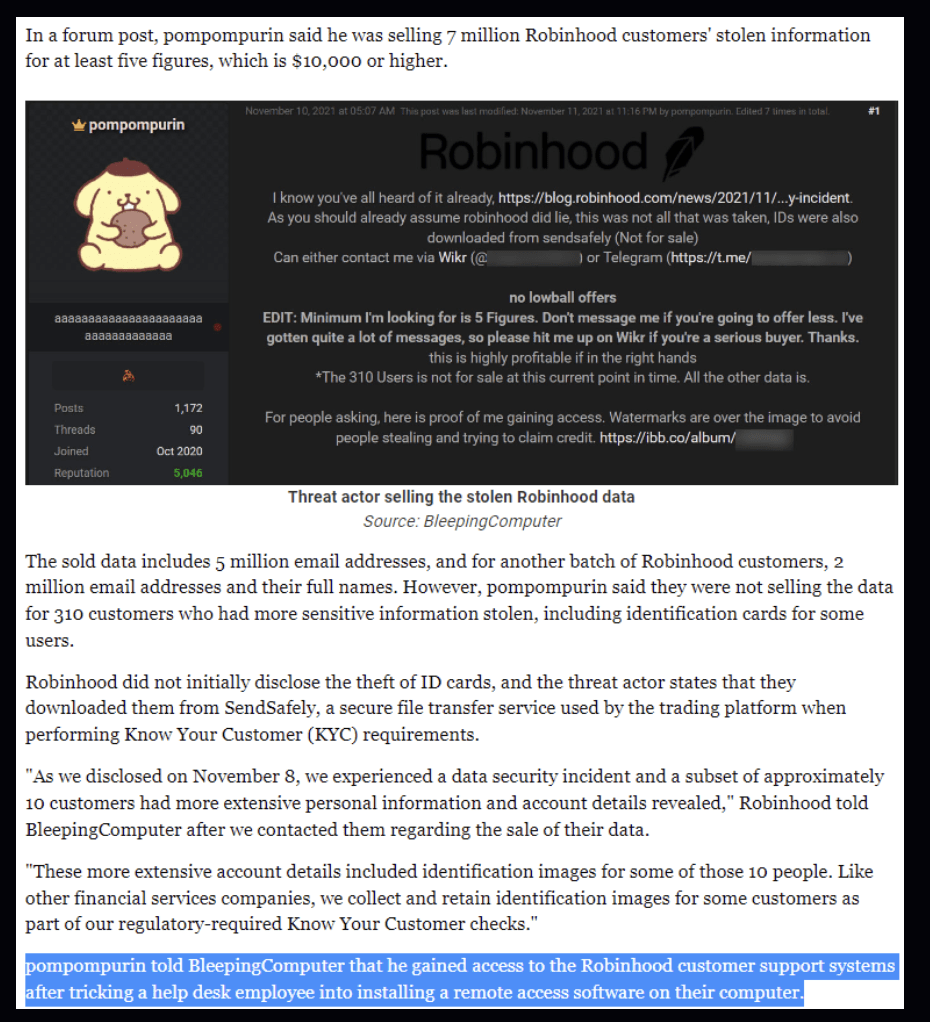

После закрытия RaidForums другой известный хакер, известный как Pompompurin, быстро взял все в свои руки и создал BreachForums. В своем твите Pompompurin пригласил хакеров и бывших пользователей RaidForums присоединиться к BreachForums, позиционируя его как преемника ныне несуществующей платформы. BreachForums быстро завоевал популярность как новое место для киберпреступников, где они могли торговать украденными данными и заниматься незаконной деятельностью. Однако в начале 2023 года ФБР вновь вмешалось в ситуацию и конфисковало BreachForums в рамках продолжающейся борьбы с даркнет реурсами. Это действие привело к аресту Pompompurin и временному прекращению работы форума.

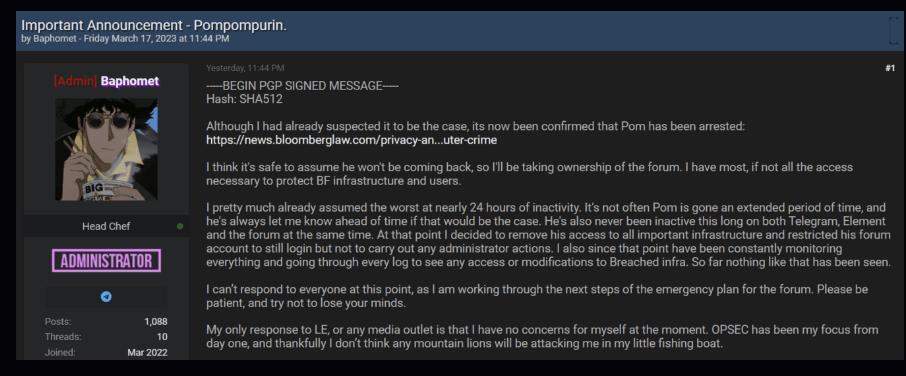

После ареста Pompompurin другой пользователь, известный под ником "Baphomet", возобновил деятельность BreachForums под новым доменом. Усилия Baphomet помогли поддерживать работу форума в течение короткого периода времени, но в итоге форум был прекращен под старым доменом верхнего уровня (TLD) после того, как на него стало оказываться всё большее давление со стороны правоохранительных органов.

Важное объявление - Помпурин.

автор Бафомет - Пятница 17 марта 2023 года в 11:44 PM

Вчера, 11:44 PM

---- НАЧАТЬ PGP ПОДПИСАННОЕ СООБЩЕНИЕ-----

Хеш: SHA512

Хотя я уже подозревал, что это так, но теперь подтвердилось, что Пом был арестован: https://news.bloomberglaw.com/privacy-an...uter-crime.

Думаю, можно предположить, что он не вернется, так что я вступаю во владение форумом. У меня есть большинство, если не все доступы, необходимые для защиты инфраструктуры BF и пользователей.

Я уже практически предположил худшее при почти 24 часах бездействия. Не так уж часто Пом пропадает на длительный срок, и он всегда давал мне знать заранее, если это случалось. Кроме того, он никогда не был так долго неактивен одновременно в Telegram, Element и на форуме. В тот момент я решил лишить его доступа ко всей важной инфраструктуре и ограничил его аккаунт на форуме, чтобы он мог входить, но не выполнять никаких действий администратора. С того момента я также постоянно слежу за всем происходящим и просматриваю все логи, чтобы увидеть любой доступ или изменения в инфраструктуре Breached. До сих пор ничего подобного замечено не было. На данный момент я не могу ответить всем, так как работаю над следующими шагами плана действий в чрезвычайной ситуации на форуме. Пожалуйста, будьте терпеливы и постарайтесь не сойти с ума.

Единственное, что я могу ответить сотрудникам спецслужб или любым СМИ, это то, что в данный момент я не беспокоюсь о себе. С самого первого дня я уделял особое внимание OPSEC, и, к счастью, я не думаю, что горные львы будут нападать на меня в моей маленькой рыбацкой лодке.

Несмотря на прекращение работы форума, пользователь "IntelBroker" начал хвастаться активностью и непрерывностью работы BreachForums, намекая на то, что сообщество киберпреступников будет продолжать работать, несмотря на перебои. Эта серия событий подчеркивает постоянную эволюцию киберпреступных форумов и непрекращающуюся борьбу между правоохранительными органами и игроками темного интернета.

Исследование Pompompurin

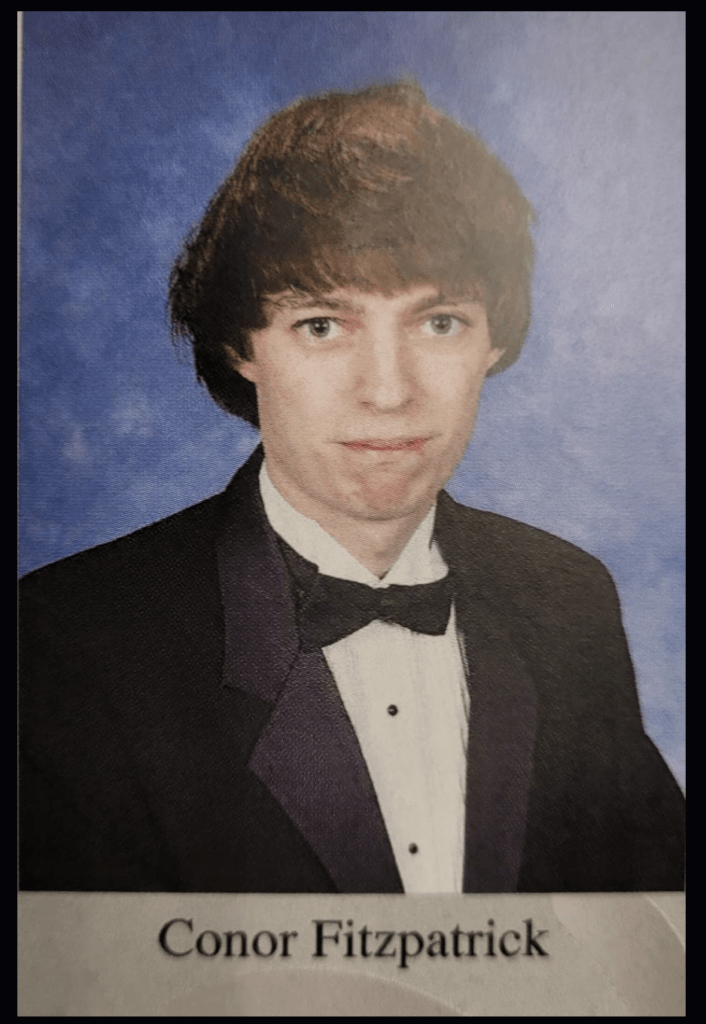

Pompompurin, настоящее имя которого Конор Брайан Фицпатрик, был администратором BreachForums, известного форума в темной паутине, где киберпреступники покупали и продавали украденные данные. Расследование в отношении Помпурина стало масштабным мероприятием правоохранительных органов по всему миру, направленным на ликвидацию этого незаконного рынка и защиту жертв утечек данных.

Пресечение деятельности киберпреступного центра: Цель заключалась в том, чтобы закрыть BreachForums, который служил центром обмена украденными данными, методами взлома и планирования атак.

Привлечение к ответственности крупного игрока: Pompompurin был ключевой фигурой в криминальной экосистеме "темной паутины", ответственной за многочисленные утечки данных и эксплуатацию уязвимых лиц и предприятий.

Международное сотрудничество: Расследование потребовало сотрудничества между ФБР и международными правоохранительными органами из-за глобального характера киберпреступности.

Методы сбора данных

1. Веб-скрапинг — методы и инструменты, используемые для сбора данных с веб-сайтов и социальных сетей.

2. Анализ публичных записей — использование общедоступных документов и записей для получения информации.

3. Отслеживание социальных медиа-платформ на предмет актуальных разговоров и тенденций.

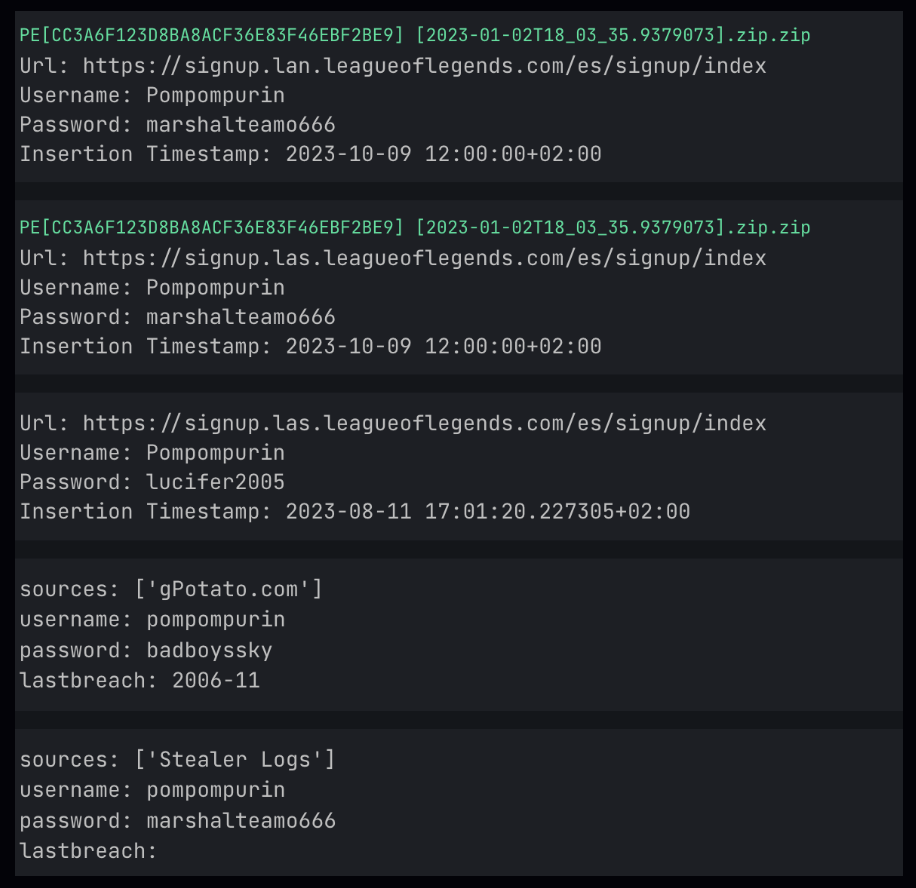

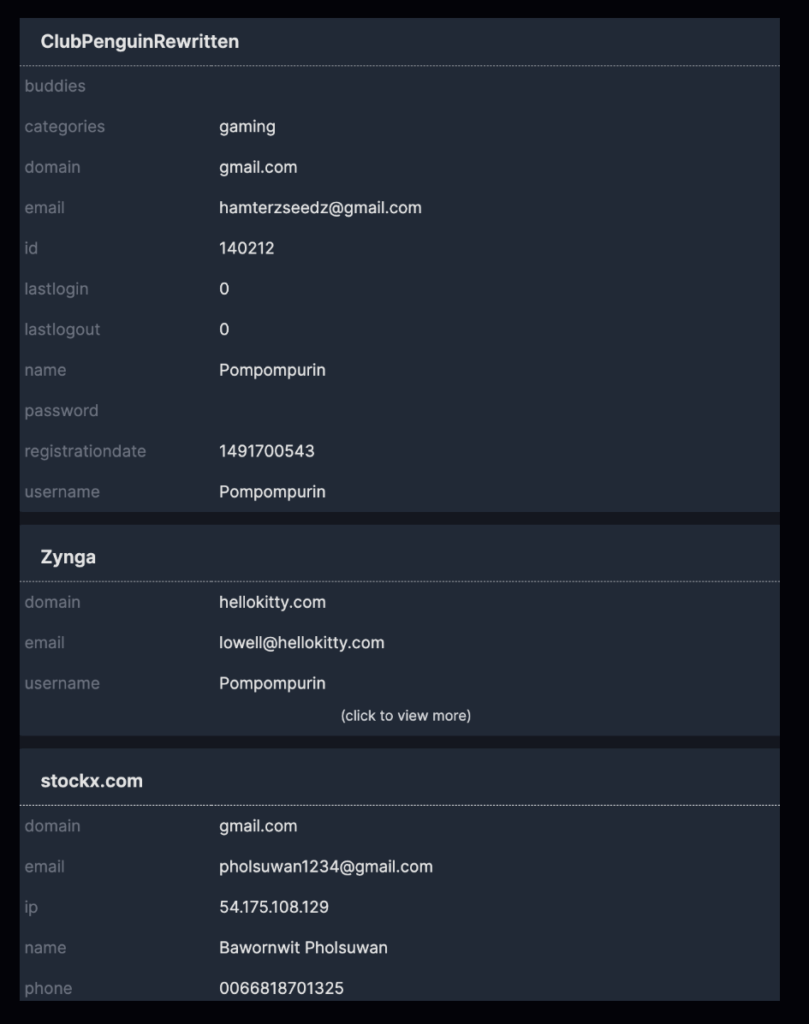

Информация об утечках играет ключевую роль в современных расследованиях угроз, особенно когда речь идет о выявлении и отслеживании киберпреступников. Такие инструменты, как OSIVE (Open Source Intelligence Visualization Engine), и платформы, подобные OSINTLeak, позволяют следователям получать критически важные сведения, анализируя утечки данных и взломанные базы данных. OSIVE, доступный через OSINTLeak, помогает следователям агрегировать и визуализировать утечки данных, такие как адреса электронной почты, пароли и другую личную информацию, найденную на форумах в темной паутине или на подпольных рынках. С помощью этих инструментов аналитики, занимающиеся разведкой угроз, могут выстраивать взаимосвязи, отслеживать цифровые личности и соотносить данные по нескольким утечкам, чтобы лучше понять поведение и сети субъектов угроз.

Одной из ключевых баз данных, используемых для поиска информации о Фицпатрике, является база данных BreachForums. Доступ к украденным данным через платформы, такие как Breach.vip, сделал участников уязвимыми для расследований. После ареста Pompompurin, его деятельность на Breach Forums, где хакеры торговали огромными объемами украденных данных, стала ключевым элементом расследований, особенно с использованием методов OSINT. Сопоставление активности пользователей с утечками учетных данных и метаданными с архива Breach Forums позволило следователям установить связи, ведущие к Фицпатрику. Даже после закрытия Breach Forums его архивы продолжали служить богатым источником информации для дальнейших расследований. OSINT-исследователи активно используют инструменты, такие как OSIVE, для анализа утечек данных, подобных тем, что содержались на Breach Forums. Эти инструменты помогают составлять карты сетей киберпреступников и идентифицировать личности участников. Противостояние между платформами разведки OSINT и киберпреступными сообществами, такими как Breach Forums, стало более явным после начала активности людей, таких как Петер Кляйснер.

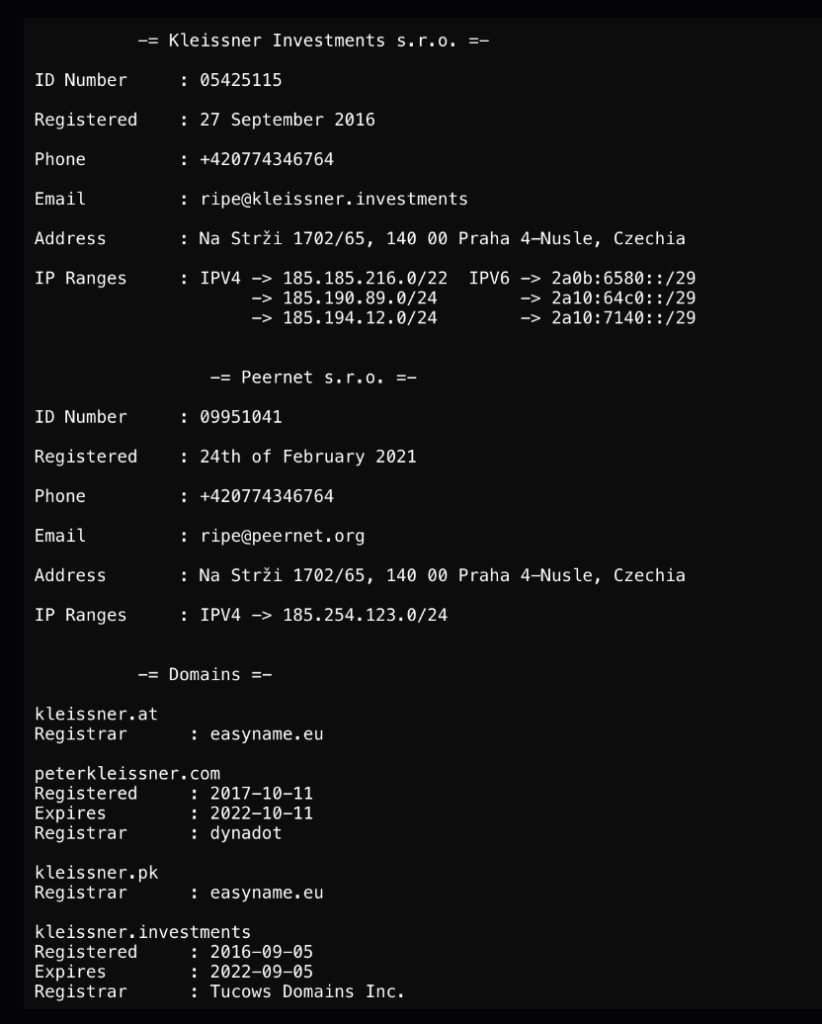

Конфликт между RaidForums и BreachForums с Петером Кляйснером

Кляйснер, австрийский эксперт по кибербезопасности и основатель IntelX, создал платформу для поиска данных, украденных в результате утечек. Это поставило его в оппозицию к участникам подпольных форумов, таких как Breach и Raid Forums, которые рассматривали его деятельность как угрозу своей анонимности.

IntelX позволял пользователям исследовать прошлые утечки данных, что сделало его мощным инструментом для правоохранительных органов и частных детективов. Это вызывало возмущение среди участников подпольных форумов, которые видели в IntelX и Кляйснере угрозу своей безопасности. В ответ на это члены форумов организовали доксинг против Кляйснера, распространяя его личную информацию, такую как адрес и телефонные номера, с целью запугивания и дискредитации.

Этот конфликт подчеркивает фундаментальное разделение между платформами, такими как IntelX, стремящимися раскрыть незаконную деятельность, и форумами даркнета, процветающими благодаря анонимности и использованию украденных данных. С усилением мер по борьбе с преступностью роль OSINT становится всё более важной, что усиливает напряжённость между киберпреступниками и профессионалами разведки.

https://t.me/intelxio/260 (англ.)

Методы анализа

1. Корреляция данных: Методы сопоставления собранных данных для выявления закономерностей и связей между участниками и событиями.

2. Анализ настроений: Использование технологий обработки естественного языка (NLP) для оценки общественных настроений и реакции на события.

3. Анализ сетей: Составление карт взаимосвязей участников на основе данных для выявления криминальных сетей.

Шаг 1: Проверка личности и биографии

Основные данные:

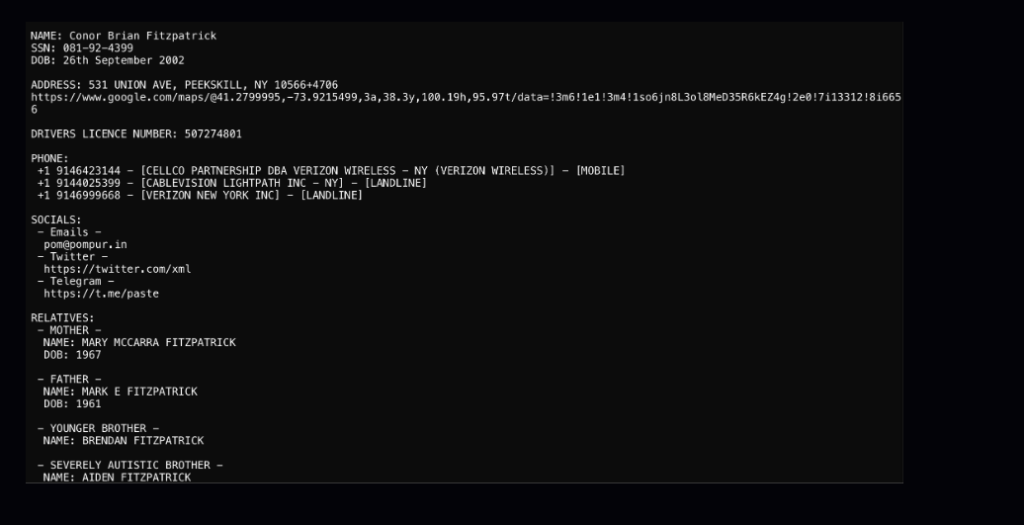

•Имя: Конор Брайан Фицпатрик

•Дата рождения: 26 сентября 2002 г.

•SSN(номер соц. страхования): 081-92-4399

•Адрес: 531 Union Ave, Peekskill, NY 10566

•Телефоны: +1 914 642 3144, +1 914 402 5399, +1 9146999668

Инструменты и методы:

- Поиск по публичным документам: Для проверки личности и связанных данных используются публичные поисковые системы, такие как Whitepages и Pipl. Эти сервисы помогают проверить, совпадают ли данные, такие как адрес, с реальной информацией.

- Подтверждение адреса: Используем гугл карты чтобы подтвердить физический адрес (537 Юнион-авеню, Пикскилл, Нью-Йорк). "Просмотр улиц" и информация об адресе поможет идентифицировать визуально.

- Пробив номера телефона: Нужно использовать сервисы по поиску номера телефона как TrueCaller, NumLookup или SpyDialer чтобы определить что номера действительны и зарегестрированы на одного человека. Также необходимо проверить операторов типа Verizon Wireless и Cablevision Lightpath.

Шаг 2: Анализ социальных сетей и онлайн-следа

Основные данные:

•Электронная почта: pom@pompur.in

•Twitter: https://twitter.com/xml

•Telegram: https://t.me/paste

Инструменты и методы:

- Отслеживание электронной почты: Для анализа используются такие инструменты, как Hunter.io и Have I Been Pwned, позволяющие проверить, связана ли электронная почта с утечками данных.Используйте такие инструменты поиска электронной почты, как Hunter.io, EmailRep или Have I Been Pwned, чтобы определить, не связана ли электронная почта pom@pompur.in с какими-либо публичными утечками данных или другими онлайн-сервисами. Можно также определить, на каких сервисах зарегистрирована эта электронная почта.

- Анализ Твиттера: Проведите анализ ручек Twitter с помощью таких инструментов, как Twitonomy или TweetBeaver. Это поможет выявить шаблоны твитов, связи, подписчиков и любую историю твитов, которая может свидетельствовать о личной или незаконной деятельности.

- Скраппинг групп в Telegram: Используйте Telegago или Telegram OSINT Tool для изучения активности пользователя в Telegram. Ищите членство в группах, общие файлы или возможные ссылки на форумы темной паутины или преступные сообщества.

Шаг 3: Родственники и семейные связи

Основные данные:

•Мать: Мэри МакКарра Фицпатрик (год рожд.: 1967)

•Отец: Марк Э. Фицпатрик (год рождения: 1961)

•Младший брат: Брендан Фицпатрик

•Брат с тяжёлой формой аутизма: Эйден Фицпатрик

Инструменты и методы:

- Инструменты семейного поиска: Используйте генеалогические сайты, такие как FamilyTreeNow или Ancestry.com, чтобы проследить историю семьи и подтвердить указанные связи. Это поможет подтвердить личные связи и может выявить дополнительных родственников.

- Поиск в социальных сетях: Найдите членов семьи в Facebook, LinkedIn или Instagram, используя их полные имена и даты рождения. Это поможет вам составить схему социальных связей семьи, её привычек и любых видимых связей с деятельностью цели.

- Проверка публичных записей: Используйте такие сервисы, как MyHeritage или PeopleFinders, чтобы найти адреса, номера телефонов или любые судимости, связанные с членами семьи.

Шаг 4: Юридические документы и судебные записи

Основные данные:

•Имя: Конор Брайан Фицпатрик

•Арест ФБР: Связан с компьютерными преступлениями, вероятно, с работой Breach Forums.

Инструменты и методы:

- Поиск судебных документов: Выполните поиск открытых судебных документов с помощью CourtListener, PACER (Public Access to Court Electronic Records) или Justia Dockets. Эти платформы предоставляют доступ к судебным документам, обвинительным заключениям и сопутствующим материалам дела. Пример: Поиск записей, связанных с арестом ФБР, может выявить точные обвинения, судебные разбирательства и приговор.

- Сообщения СМИ: Используйте такие инструменты, как Google News и Factiva, чтобы собрать сообщения СМИ, связанные с арестом Конора Брайана Фицпатрика. Статьи из авторитетных источников, таких как Krebs on Security или Bloomberg (как указано выше), предлагают подробную информацию о преступной деятельности и расследованиях.

Шаг 5: Поиск в темной паутине и на подземных форумах

Основные данные:

•Псевдонимы/Ник: Pompurin

•Присутствие в сети: Администратор Breach Forums, Skidbin и других тёмных веб-сообществ.

Инструменты и методы:

- Мониторинг тёмной паутины: Используйте такие инструменты OSINT, как DarkOwl, IntelX или RecordedFuture, для мониторинга форумов и торговых площадок тёмной паутины на предмет упоминаний "Pompompurin" или других связанных с ним псевдонимов. Эти платформы часто индексируют активность в тёмной паутине и могут предоставить массу информации.

- Анализ форума: Исследуйте Breach Forums и все оставшиеся архивы Skidbin, чтобы найти сообщения, сделанные Pompompurin. Используйте методы скраппинга форумов или пользовательские запросы для извлечения данных, связанных с незаконной деятельностью. Обратите внимание на подпольные связи и потенциальные связи с другими киберпреступниками.

Шаг 6: Поиск утечки данных и финансовая информация

Основные данные:

•SSN(номер соц. страхования): 081-92-4399

•Электронная почта и другие аккаунты

Инструменты и методы:

- HaveIBeenPwned: Используйте этот инструмент, чтобы узнать, не были ли SSN, электронная почта или другие связанные с ними учетные записи утечкой данных в прошлом. Это поможет определить, не скомпрометированы ли данные этого человека.

- Финансовое отслеживание: Вы можете воспользоваться такими сервисами, как BeenVerified или LexisNexis, чтобы провести проверку биографии, включающую финансовую историю, записи о возможных банкротствах и владении активами, связанными с объектом поиска.

Выводы и информация об угрозах

ФБР провело рейды на Breach Forums, печально известный центр незаконной деятельности в "тёмной паутине", которые потрясли ландшафт кибербезопасности. В результате была обнаружена сложная сеть эксплойтов, скомпрометированных учетных данных и неожиданных уязвимостей, что пролило свет на внутреннюю работу киберпреступных сетей.

gov.uscourts.vaed.535542.2.0.pdf (англ.)

Исследователь в области безопасности

https://www.linkedin.com/in/sashwin-0xp4tcher