Полный гайд по подготовке рабочего места

PsyCo

Речь пойдёт о настройке системы для работы.

Ничего сложного, но в случае чего даёт Вам гарантию безопасности.

В сегодняшней статье:

- Создание криптоконтейнера

- Установка vitrualbox +windows 7 eng на зашифрованный контейнер

- Защита от утечек данных и трафика

- Необходимый для работы софт.

VeraCrypt

- Настройка и создание криптоконтейнера

Скачиваем veracrypt с официального сайта.

Создание тома VeraCrypt

- Создание тома

Запустите VeraCrypt и нажмите Create Volume (Создать Том).

2. Выбор типа тома

В окне мастера создания томов следует выбрать какой тип тома необходимо создать. VeraCrypt может размещать зашифрованный том в файле, в разделе диска или на диске целиком. В данном случае мы выбираем второй пункт, так как нам необходимо зашифровать не системный раздел/диск.

Выберите второй пункт и нажмите кнопку Next (Далее)

3. Обычный или скрытый том

На этом шаге вам необходимо выбрать какой тип тома создавать, стандартный или скрытый. О скрытых томах рассказывается в "статье дополнительные возможности VeraCrypt" - она пока не опубликована.

Выберите Обычный том VeraCrypt и нажмите Next (Далее)

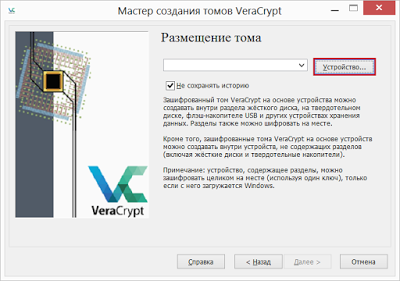

4. Размещение тома

Необходимо выбрать диск или раздел, который будет использоваться в качестве зашифрованного контейнера для хранения данных.

Для продолжения нажмите Select Device (Устройство) откроется диалог выбора раздела или диска в котором необходимо выбрать диск или раздел для шифрования.

В данном случае мы выбрали единственный раздел (\Device\Harddisk2\Partition1), который занимает всё свободное место на Сменный диск 2

Обратите внимание, что в случае если Вы выбираете уже существующий раздел на диске и в нем содержаться файлы, на шестом шаге у Вас будет возможность выбрать удалить эти данные или зашифровать вместе с разделом.

Если Вы желаете зашифровать устройство целиком, а не отдельный раздел диска необходимо удалить уже существующие разделы на диске, например, с помощью инструмента управления дисками Windows, при этом все данные находящиеся на устройстве будут потеряны.

После того как Вы выбрали диск или раздел, нажмите OK

5. Размещение тома

В окне мастера создания томов нажмите Next (Далее)

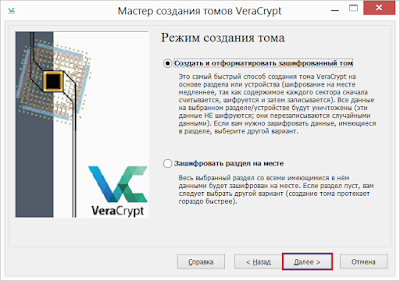

6. Режим создания тома

Если Вы желаете зашифровать выбранный раздел вместе со всеми имеющимися в нем данными, выбирайте пункт зашифровать раздел на месте (работает только для разделов с файловой системой NTFS).

Мы шифруем раздел на флешке с файловой системой FAT, опция шифрования со всеми имеющимися данными не будет работать в нашем случае. Поэтому выбираем создать и отформатировать зашифрованный том (ВНИМАНИЕ! Эта опция уничтожит все данные на выбранном разделе)

Не забудьте нажать кнопку Next (Далее)

6.1 Настройки шифрования

Выбор алгоритмов шифрования и хеширования, если Вы не уверены, что выбрать, оставьте значения AES и SHA-512 по умолчанию как наиболее сильный вариант

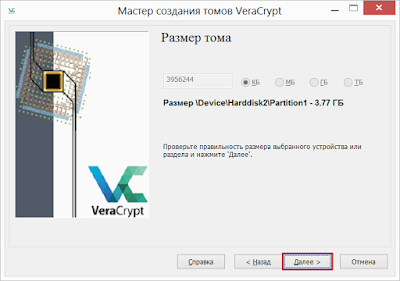

7 Размер тома

Размер тома соответствует размеру выбранного раздела, в нашем случае это 3.77 ГБ. Не забудьте нажать кнопку Next(Далее)

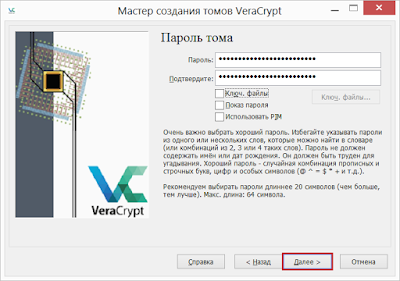

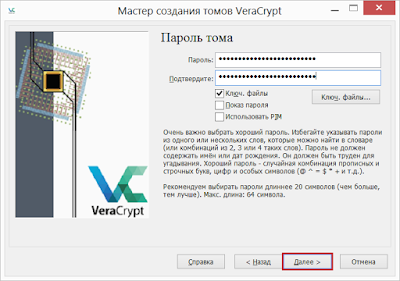

8. Пароль тома

Это самый важный шаг, здесь Вам необходимо создать надежный пароль который будет использоваться для доступа к зашифрованным данным. Рекомендуем Вам внимательно ознакомиться с рекомендациями разработчиков в окне мастера создания томов о том, как выбрать хороший пароль.

В дополнению к паролю или отдельно Вы можете использовать ключевой файл - создать или выбрать существующий. Использовать ключевой файл не обязательно, но его использование еще больше увеличит безопасность данных. При этом, важно позаботиться о резервной копии файла, так как в случае его утери или повреждения Вы не сможете получить доступ к данным в контейнере.

После того как Вы выберите надежный пароль и/или ключевой файл нажмите кнопку Next (Далее)

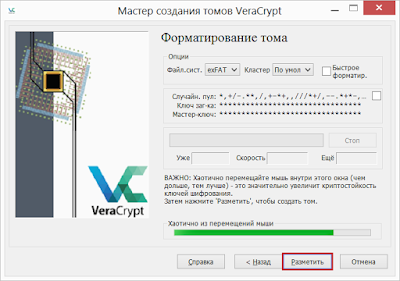

9. Форматирование тома

Для хранения файлов размером больше 4 Гигабайт в зашифрованном разделе выберите Файловую систему NTFS, для небольших разделов (как в нашем случае) лучше использовать FAT или exFAT.

Хаотично перемещайте указатель мыши в рамках окна мастера создания томов, как минимум до тех пор, пока индикатор не станет зеленым, чем дольше Вы двигаете мышь, тем лучше. Это позволяет значительно усилить криптостойкость ключа шифрования. Затем нажмите Format (Разметить).

Утвердительно ответьте в диалоге все данные будут уничтожены если такой появиться, и Вы с этим согласны.

Начнется форматирование, в зависимости от размера раздела и быстродействия компьютера оно может занять некоторое время.

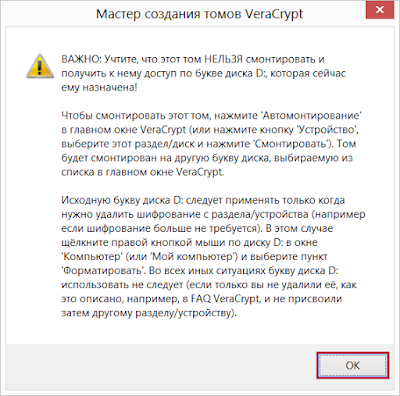

После того как раздел будет отформатирован внимательно прочитайте предупреждение об использовании прежней буквы диска всегда следуйте этим рекомендациям.

Нажмите OK Вы увидите следующее сообщение.

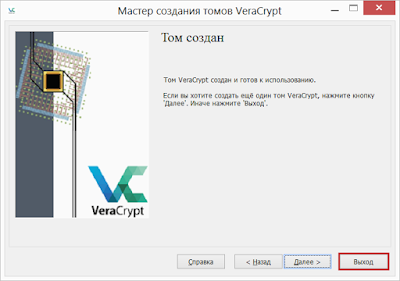

9.1 Том создан

Мы только что успешно зашифровали раздел Device\Harddisk2\Partition1 на USB-флешке.

Нажмите Exit (Выход), окно мастера должно закрыться

Далее вновь созданный том необходимо смонтировать, после чего его можно будет использовать по прямому назначению – для безопасного хранения данных.

Монтирование тома VeraCrypt

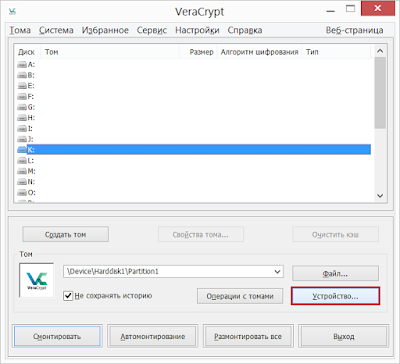

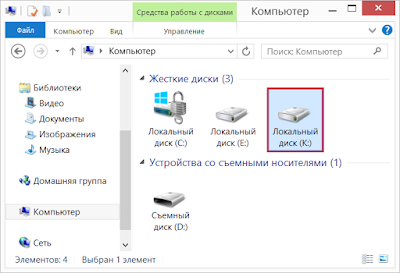

10. Выбор буквы диска и устройства

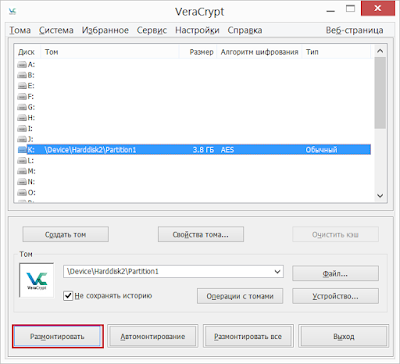

В главном окне программы выберите желаемую букву диска (В нашем случае это K) и нажмите кнопку Select Device (Устройство).

11. Выбор зашифрованного раздела

В открывшемся диалоге выберите зашифрованный раздел который Вы использовали в предыдущих шагах (в нашем случае это Device\Harddisk2\Partition1), после чего Вы вернетесь в главное окно программы.

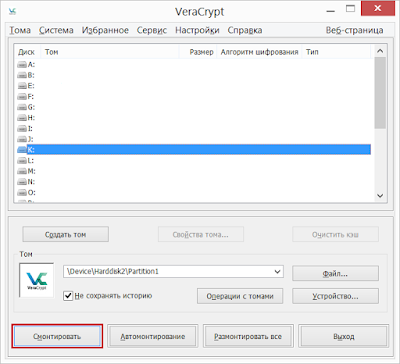

12. Смонтировать зашифрованный раздел

Нажмите кнопку Mount (Смонтировать), после чего появиться диалог ввода пароля и/или выбора ключевого файла.

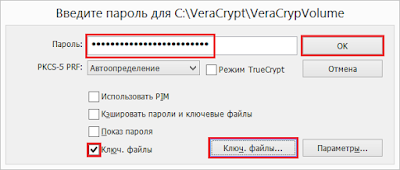

13. Ввод пароля и/или ключевого файла

Введите пароль и/или ключевой файл которые Вы указывали на шаге 8 и нажмите OK

14. Последний шаг

Мы успешно смонтировали зашифрованный раздел как локальный диск K.

Диск K полностью зашифрован (включая имена файлов, таблицу разделов, свободное место). Вы можете работать с этим диском точно также, как и с любым другим диском в системе, копировать, сохранять, перемещать файлы. Как только Вы размещаете файл на этом диске, он тут же зашифровывается на лету

После того как Вы разместите файлы на зашифрованном диске важно безвозвратно удалить оригиналы с помощью любой программы для необратимого стирания файлов.

Обратите внимание, VeraCrypt никогда не сохраняет расшифрованные данные на диск – когда вы работает с зашифрованным контейнером он всегда зашифрован, а файлы расшифровываются на лету и храниться в оперативной памяти. Это гарантирует, что в случае внезапного отключения питания или перезагрузки все файлы в контейнере останутся зашифрованными. Если Вам понадобиться снова получить к ним доступ вам будет необходимо повторить шаги с 10 по 13.

Если Вам необходимо перезагрузить операционную систему, извлечь флешку или убрать диск K чтобы прекратить доступ к контейнеру, выполните следующее.

В главном окне программы выберите соответствующую букву диска и нажмите Dismount (Размонтировать)

Постскриптум

Надеюсь, информация оказалась полезной, и Вы надежно зашифровали свои данные, но не забудьте позаботиться о безопасности связи и использовать VPN. Об этом дальше.

Установка virtualbox + windows 7 eng на криптоконтейнер

- Скачиваем VirtualBox с официального сайта

Устанавливаем на подключенный криптоконтейнер. Можете для удобства создать там папку Program files.

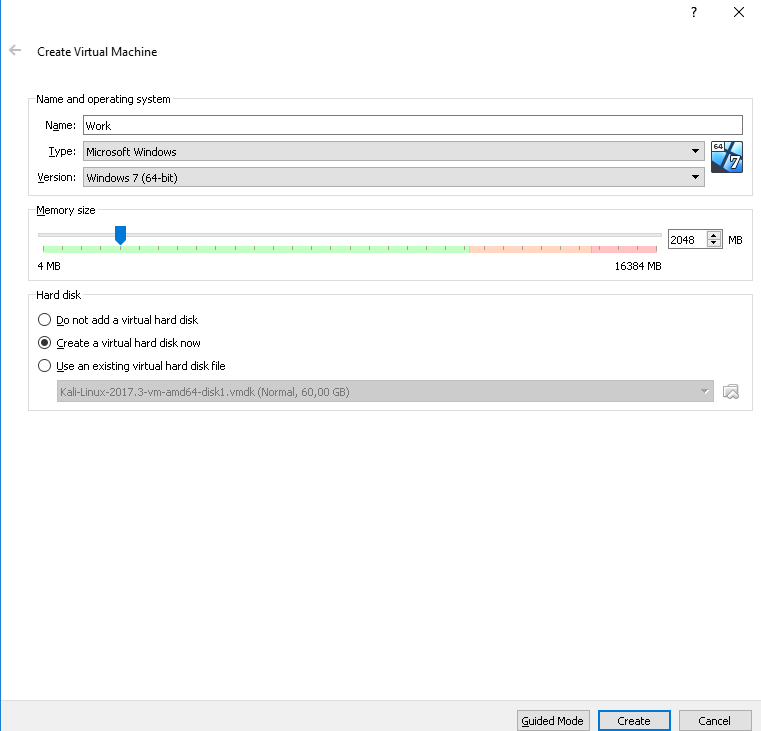

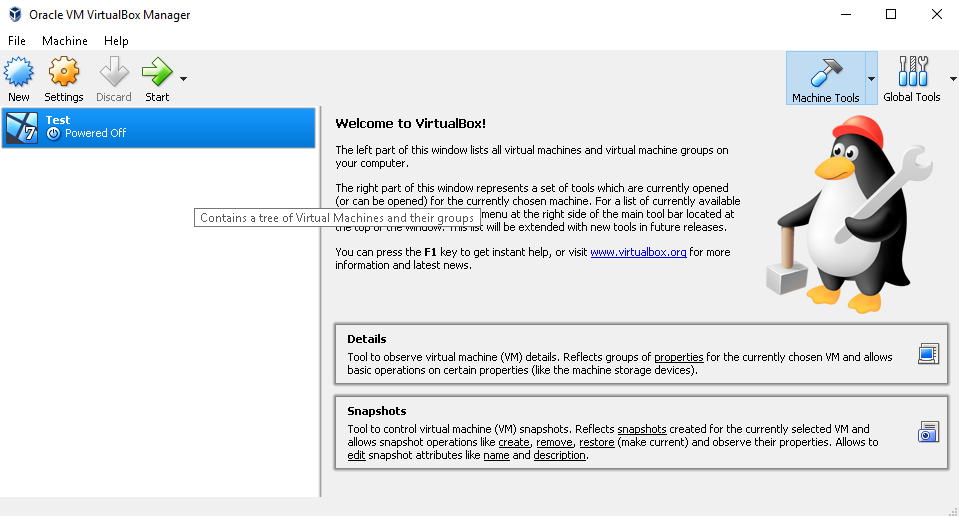

Запускаем. Жмём new. Вводим название и жмём next

Выбираем windows 7 64 bit и оптимальный размер видеопамяти. Рекомендую ставить 2-4гб. Далее жмём create

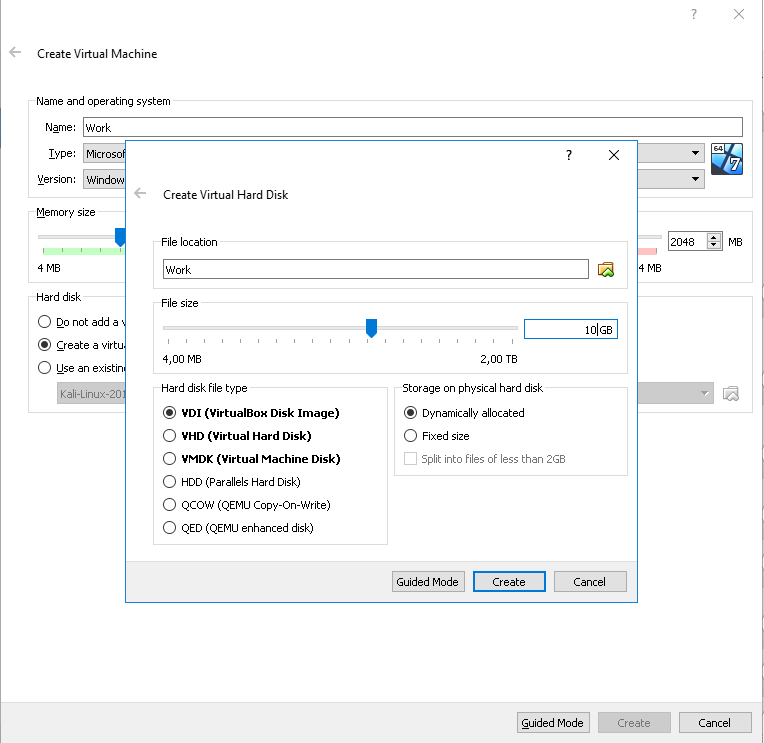

Выставляем размер виртуального жесткого диска ориентируясь на размер созданного криптоконтейнера. Жмём create

Видим вот такую картину. Жмём start

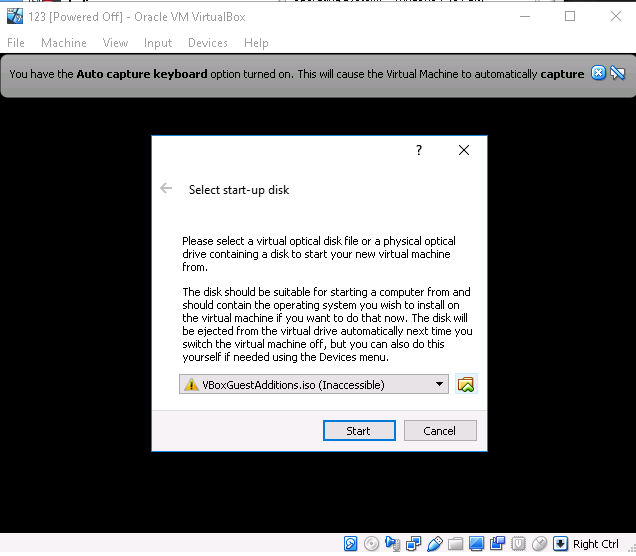

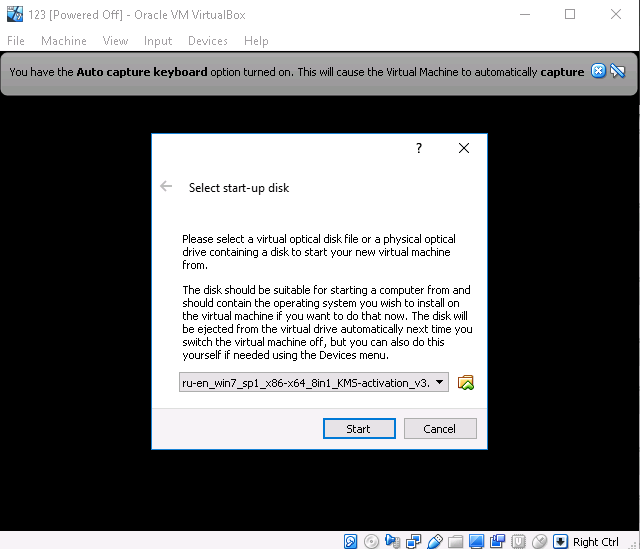

Нажимаем на значок и выбираем iso образ нашей винды

Жмём start и устанавливаем как обычный виндус.

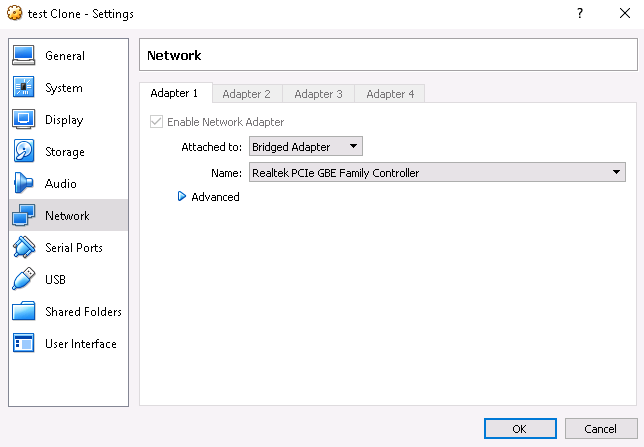

На этом настройка virtualbox закончена. Гостевые расширения(guest additions) ставить не рекомендую. Если на виртуалке не работает интернет то в настройках во вкладке network поменяйте NAT на Bridged adapter

Настройка OpenVPN

Устанавливаем. Пока не запускаем.

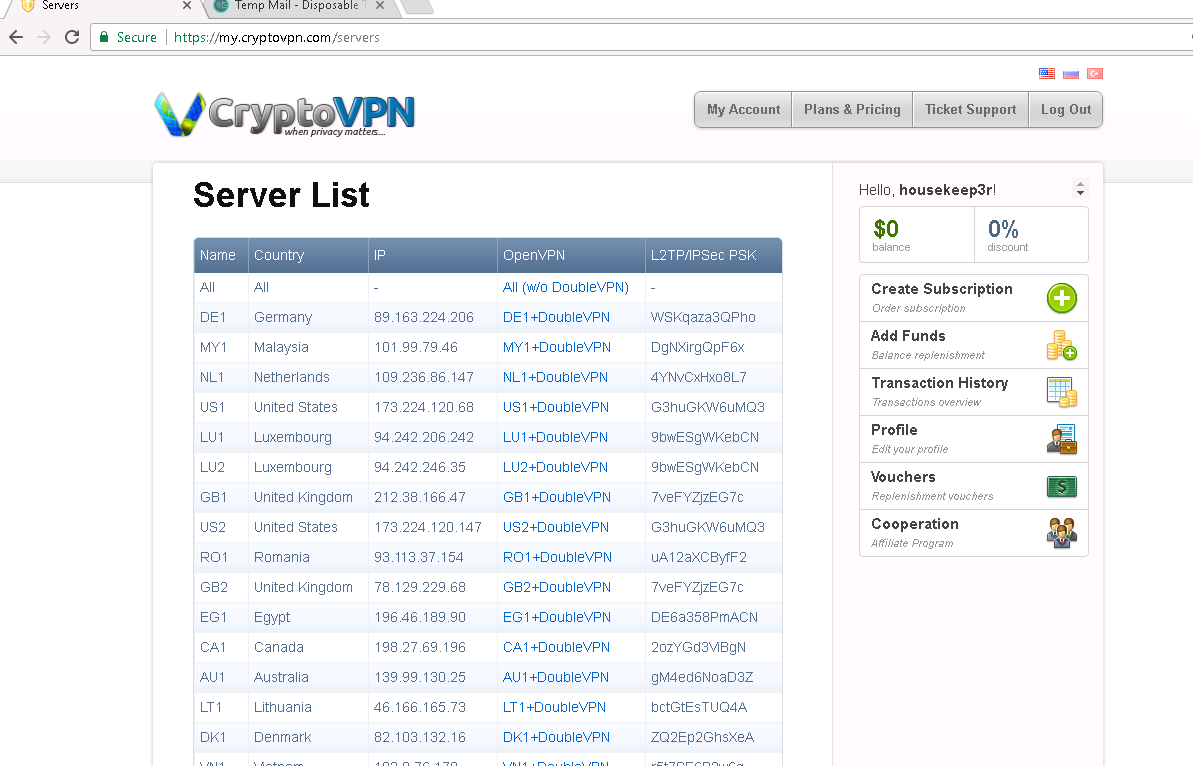

Скачиваем конфиги у vpn провайдера. В моём случае это выглядит так

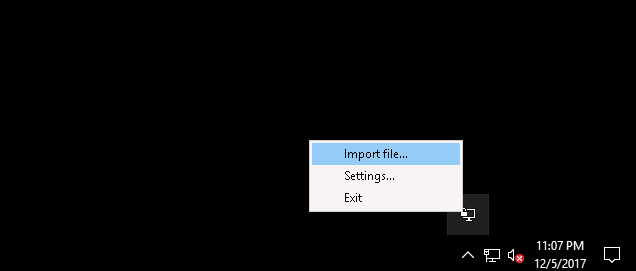

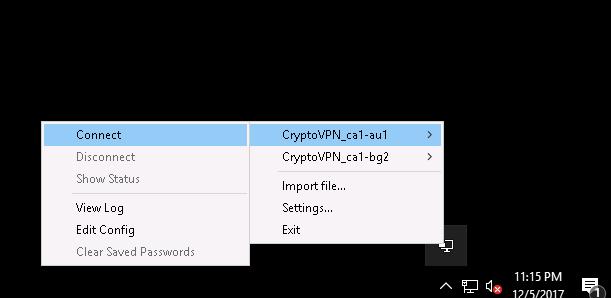

Запускаем Openvpn. В трее жмём Import file

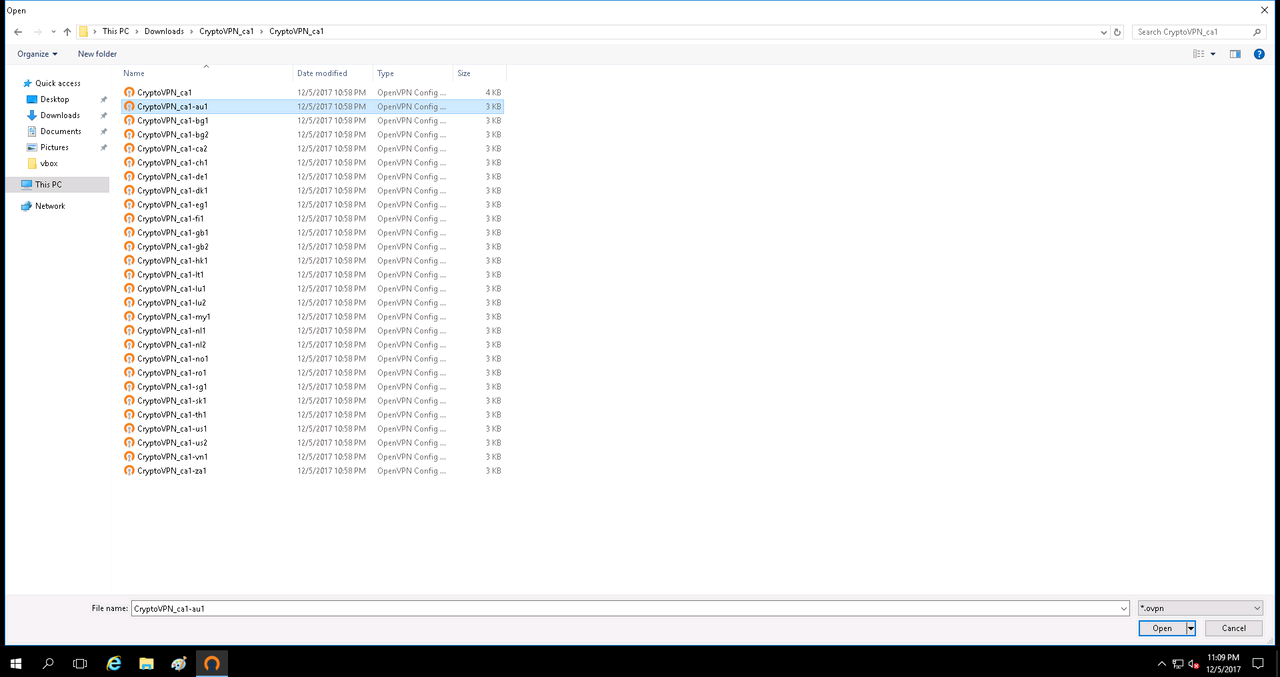

Выбираем конфиг. У меня это например double vpn Канада-Австралия

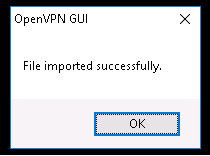

Если всё ок, то видим такое сообщение.

Идём в трей, жмём правой кнопкой на openvpn и нажимаем connect

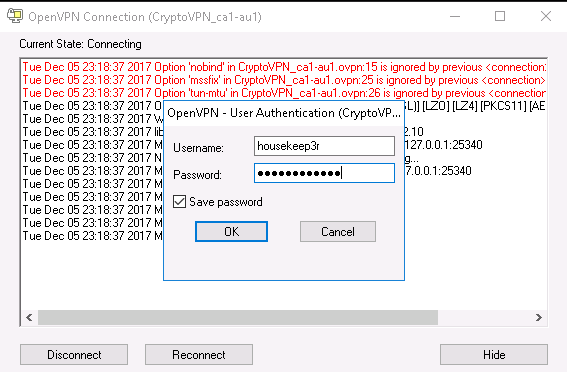

Заполняем авторизационные данные. И жмём OK

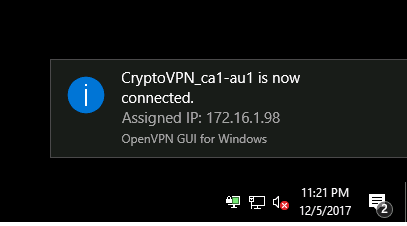

Если подключение прошло успешно, видим чтото вроде этого

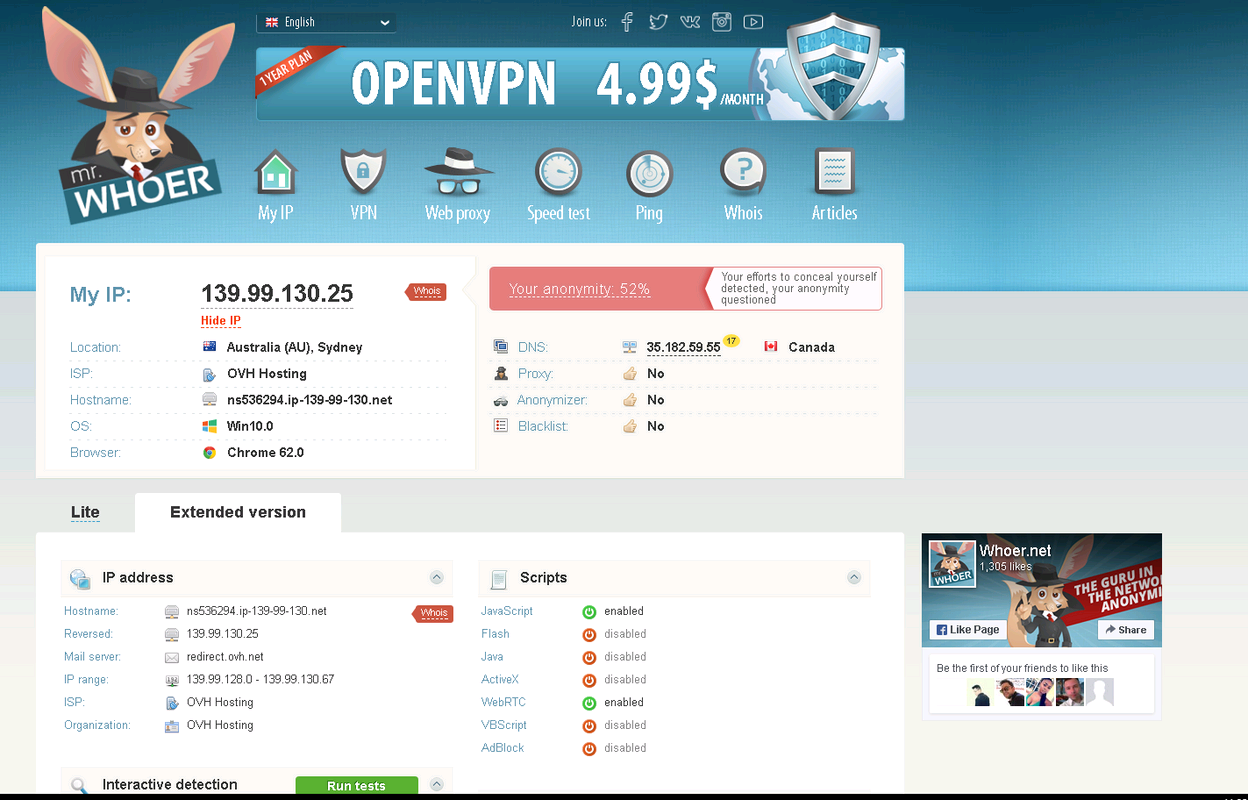

Заходим на whoer и видим что нас не определяет как прокси или анонимайзер.

Самое время отключить webtrc, произвести настройки мозиллы и настроить фаерволл.

Заходим в адресную строку, вводим about:config

Ищем и выставляем следущие параметры:

browser.display.use_document_fonts;0 – для сокрытия дополнительных шрифтов, используемых в системе;

browser.privatebrowsing.autostart;true – приватный просмотри включен по умолчанию;

browser.formfill.enable;false — отключаем автозаполнение

browser.cache.offline.enable;false — блокируем офлайн кеширование

browser.cache.disk.enable;false — запрещаем кеширование на диск

browser.cache.disk_cache_ssl;false — не кешируем сертификаты

privacy.resistFingerprinting;true — включаем встроенные механизмы противодействия отслеживанию цифровых отпечатков браузера

canvas.focusring.enabled;false

canvas.path.enabled;false

canvas.filters.enabled;false

canvas.customfocusring.enabled;false

canvas.capturestream.enabled;false – для отключения Canvas HTML;

font.name.monospace.x-western;Times New Roman – опции шрифтов были исправлены для того, чтобы нельзя было идентифицировать браузер по используемым специфическим шрифтам.

dom.event.clipboardevents.enabled;false — отключаем передачу событий клавиатуры.

security.ssl3.rsa_des_ede3_sha; false — запрещаем слабые алгоритмы шифрования

security.ssl.require_safe_negotiation;true — требуем безопасную передачу данных

security.tls.version.min;3 — запрещаем использование старых версий TLS

geo.enabled;false

network.cookie.lifetimePolicy;2 — чистим куки каждый раз при выключении браузера.

media.peerconnection.enabled;false — отключаем ненавистную поддержку WebRTC. Технология созданная для Peer-2-Peer передачи данных в браузере (потоковое видео, голос и т. д.), несущая за собой раскрытие параметров локальной сети (внутренний IP, DNS).

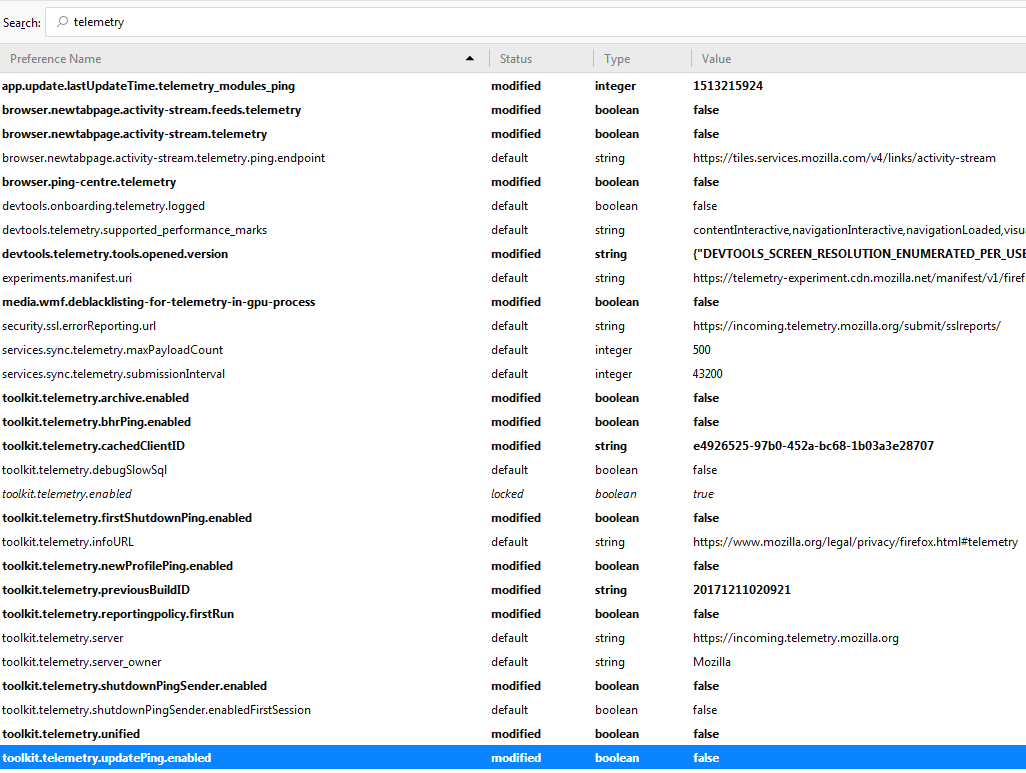

Полностью отключаем телеметрию введя в поиске telemetry и все параметры принимающие значение true/false выставляем в false.

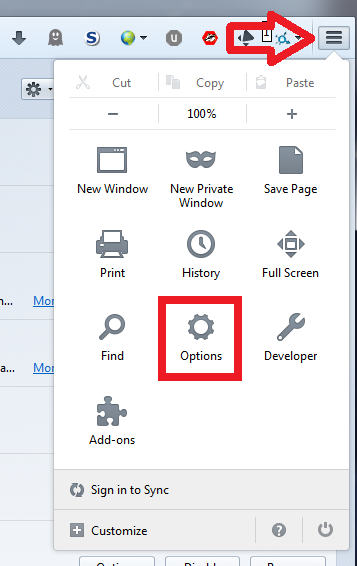

Далее в настройки

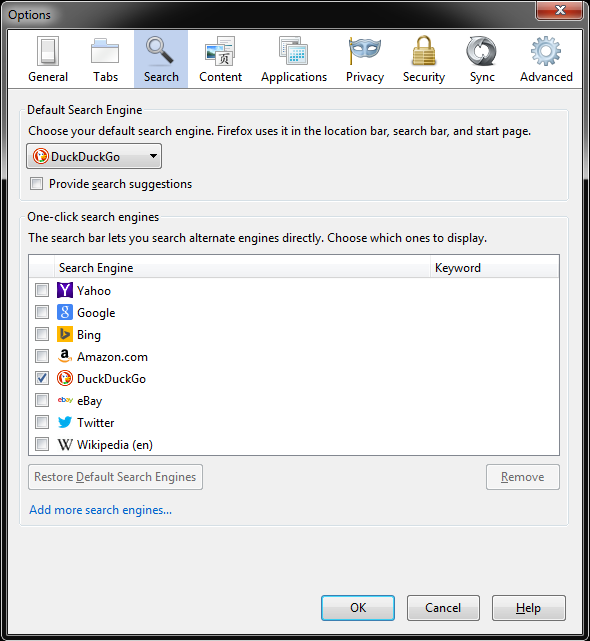

Изменяем поиск по умолчанию, дабы избежать утечки поисковых запросов и адресов которым мы обращаемся

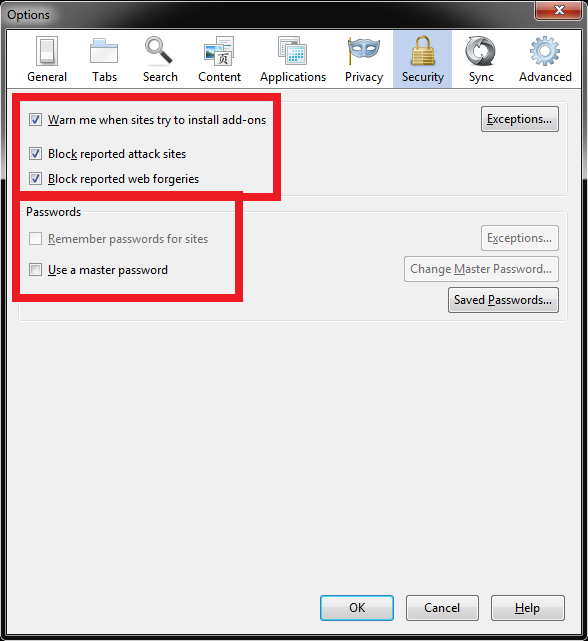

В настройках безопасности требуем предупреждать при попытке сайта установить дополнение, блокировать сайты подозреваемые в атаках (в некоторых случаях требуется отключать эту опцию для посещения ресурсов по тематике эксплоитов и подобное). Так же отключаем сохранение паролей.

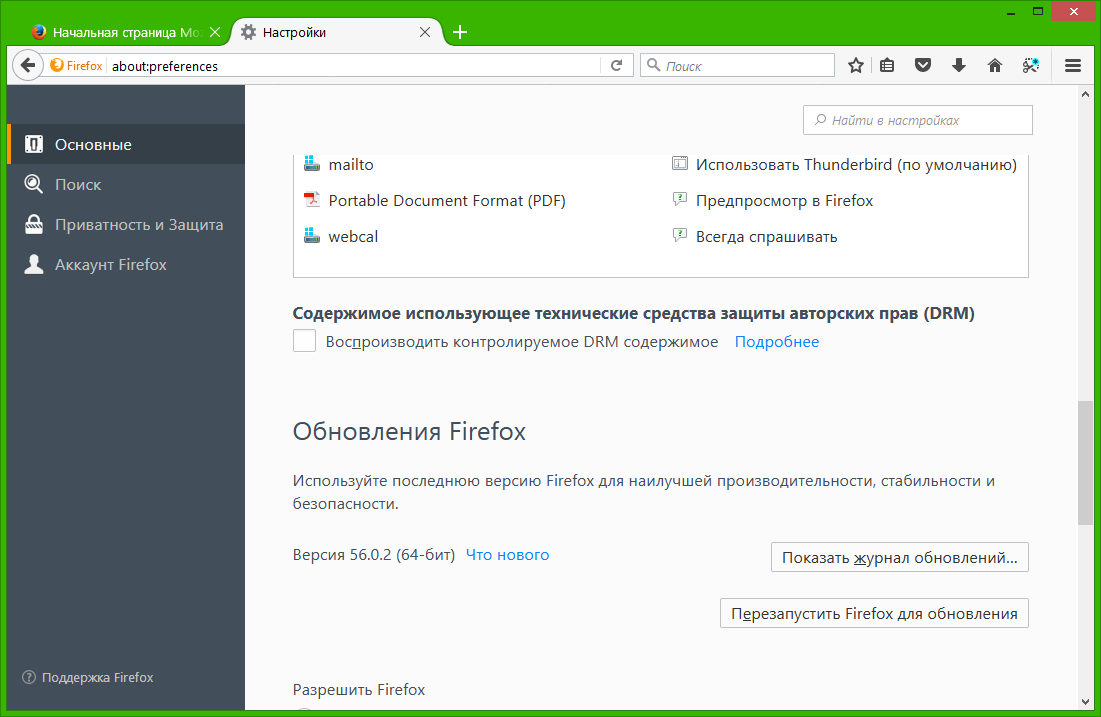

Было отключено воспроизведение DRM-контента

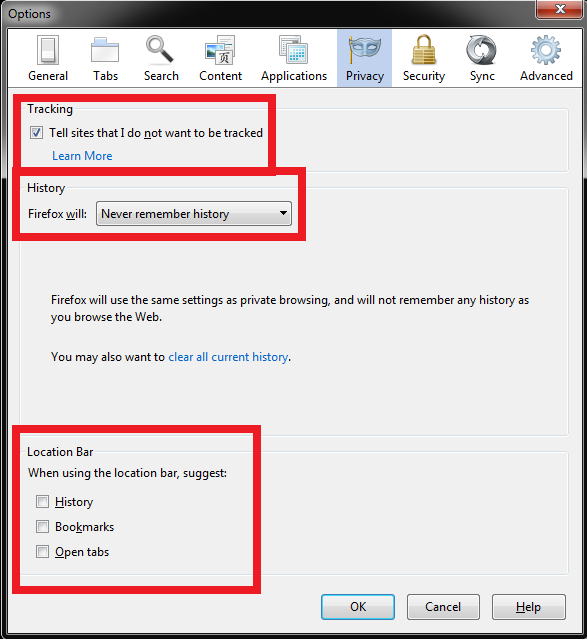

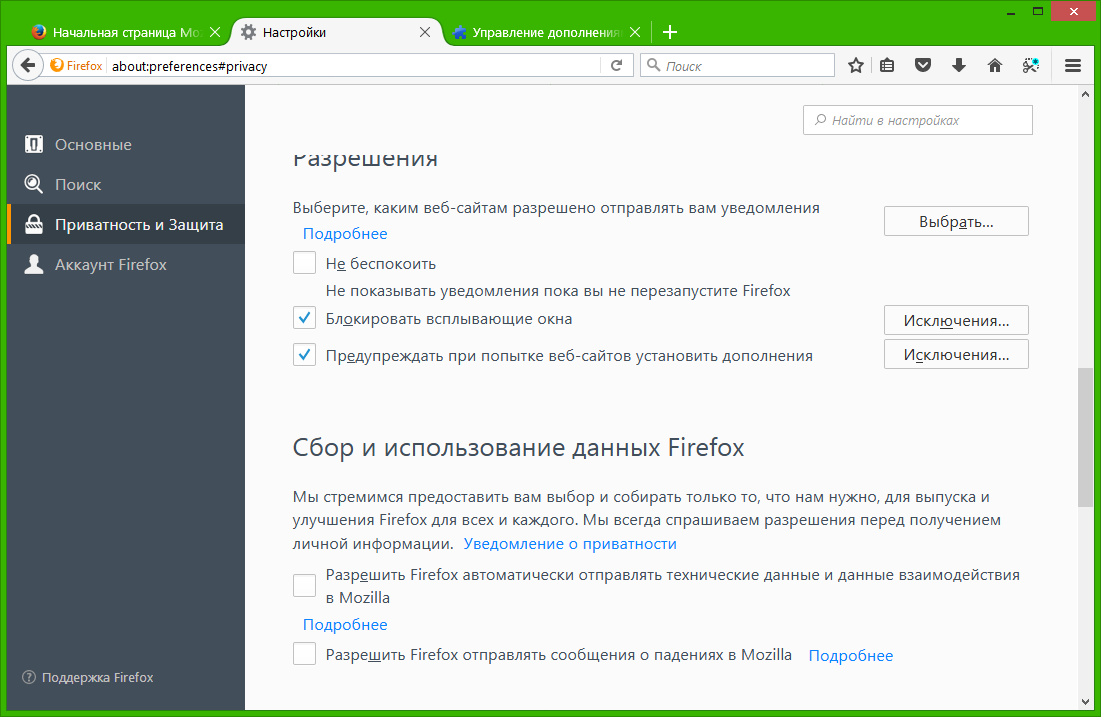

отключено отслеживание,

блокируются всплывающие окна

Используемые плагины:

AdBlock Plus – для блокировки рекламных и других баннеров.

NoScript – для отключения JavaScript и Flash по умолчанию. Выполнение скриптов разрешается временно или постоянно для конкретного сайта.

UserAgent Switcher – для использования произвольного User-Agent'a.

Теперь настроим брандмауэр Windows для предотвращения утечек трафика в случае обрыва VPN-туннеля или в обход него. В качестве примера я рассматриваю подключение через OpenVPN, но вы можете использовать предпочитаемый вами клиент, выбрав его при создании правила для приложения вместо openvpn.exe (далее по тексту).

Начнём с отключения лишних сервисов и служб.

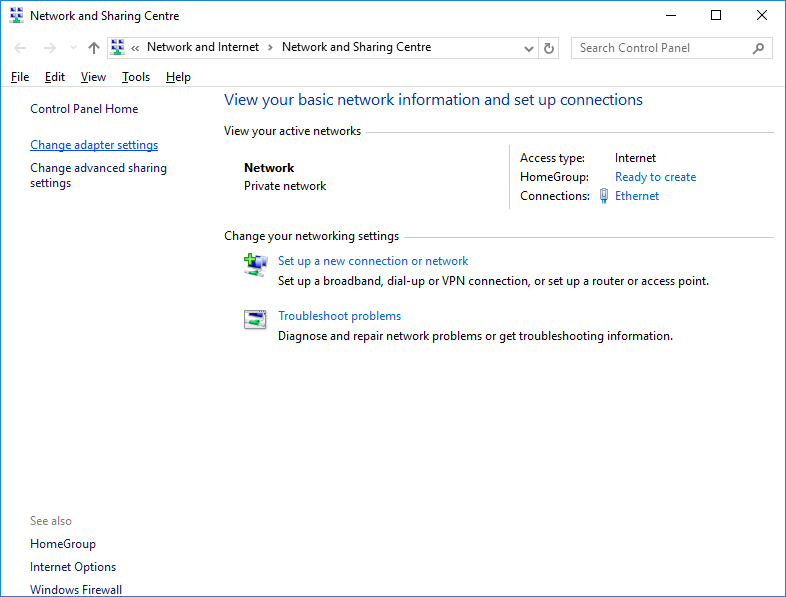

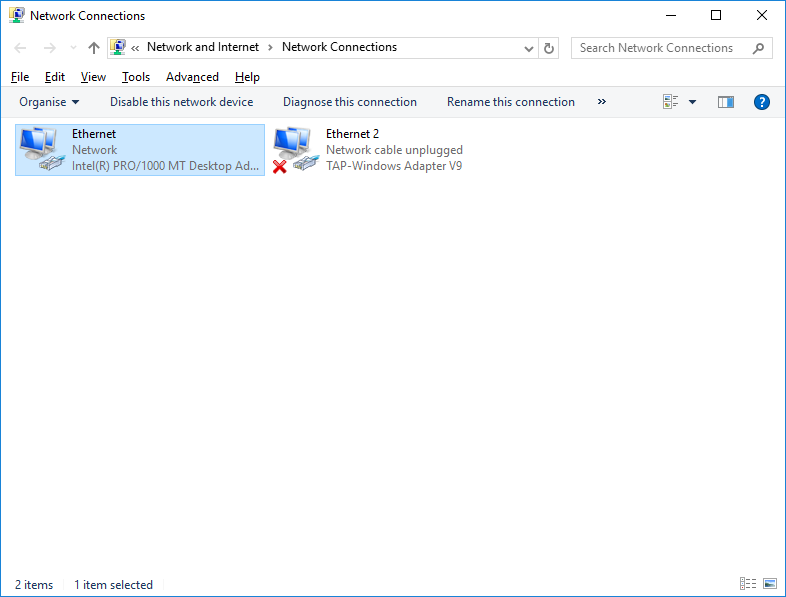

Откроем настройки адаптеров.

Выбираем наше основное подключение к интернету

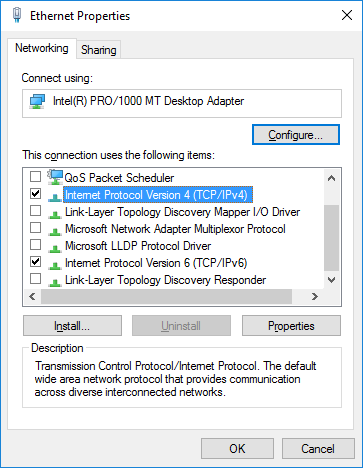

Отключаем всё кроме протокола TCPv4 (и TCPv6 если ваш провайдер поддерживает данный протокол и вы используете его возможности, в противном случае обязательно отключаем)

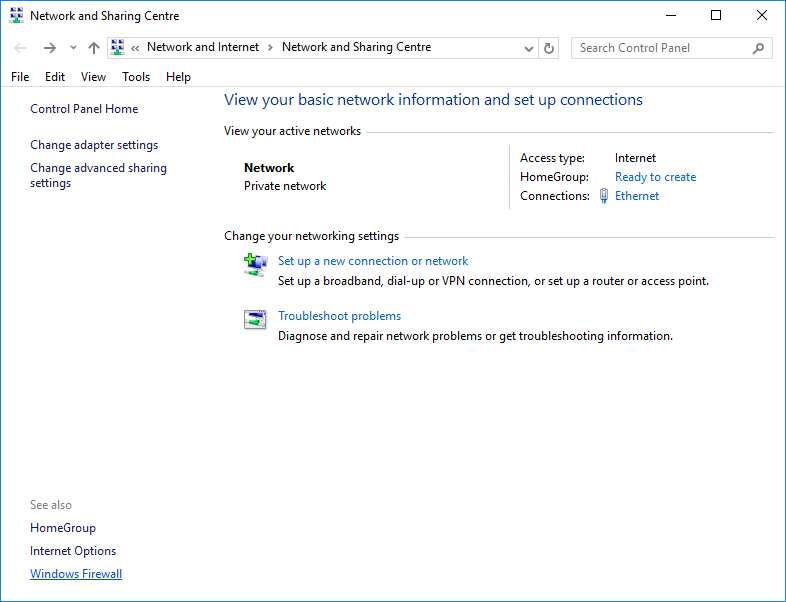

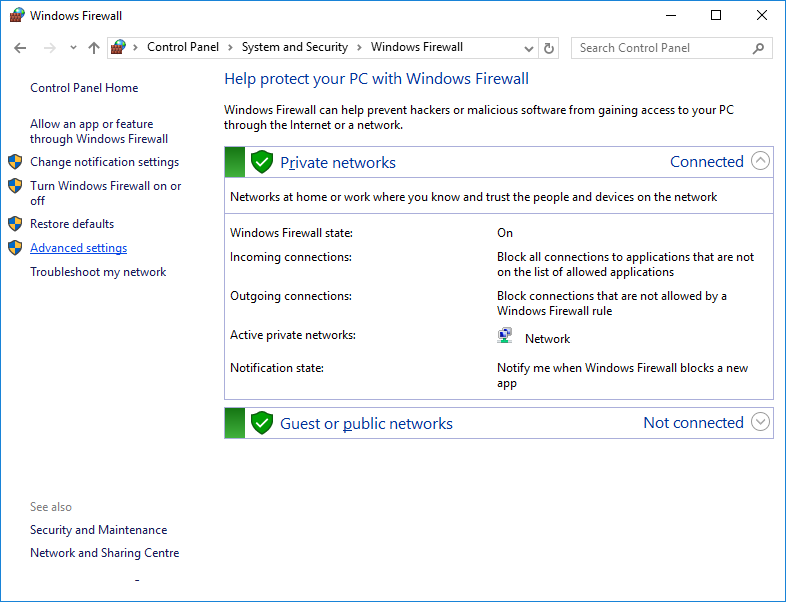

Нажимаем «ОК» и возвращаемся к настройкам сетевых соединений. Выбираем «Windows Firewall».

Открываем «Advanced settings»

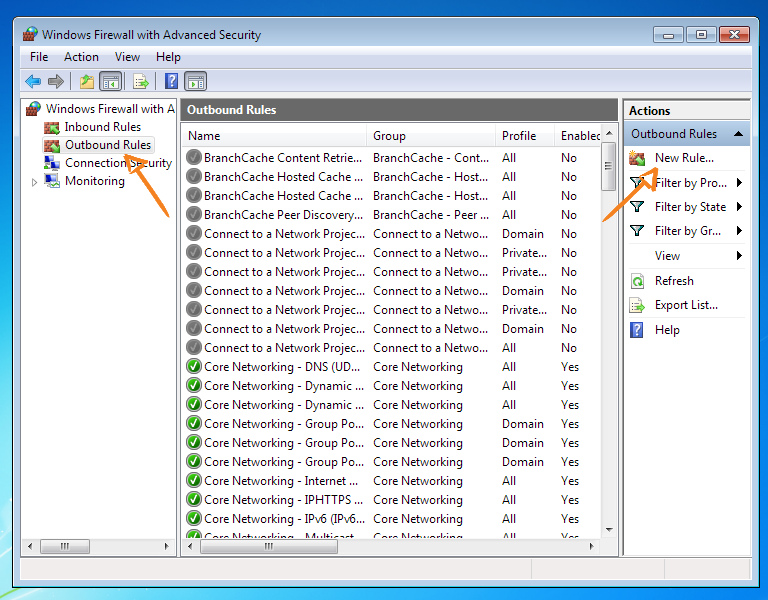

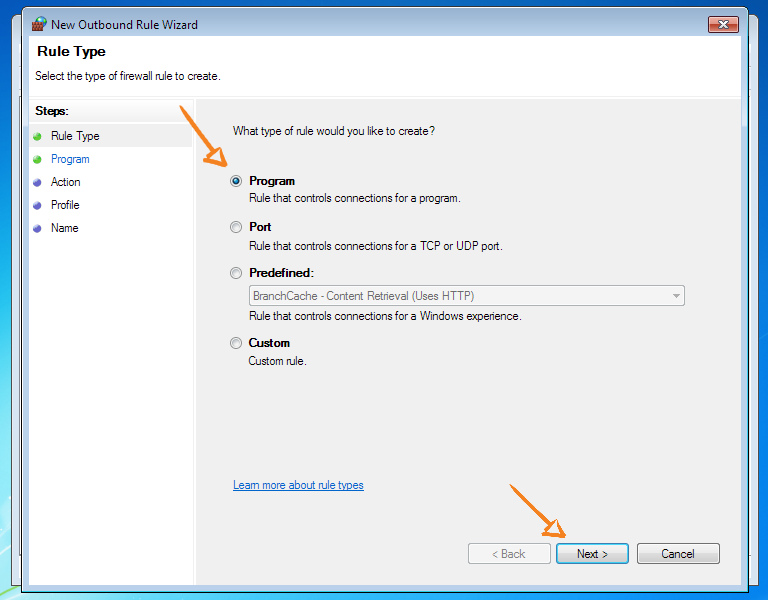

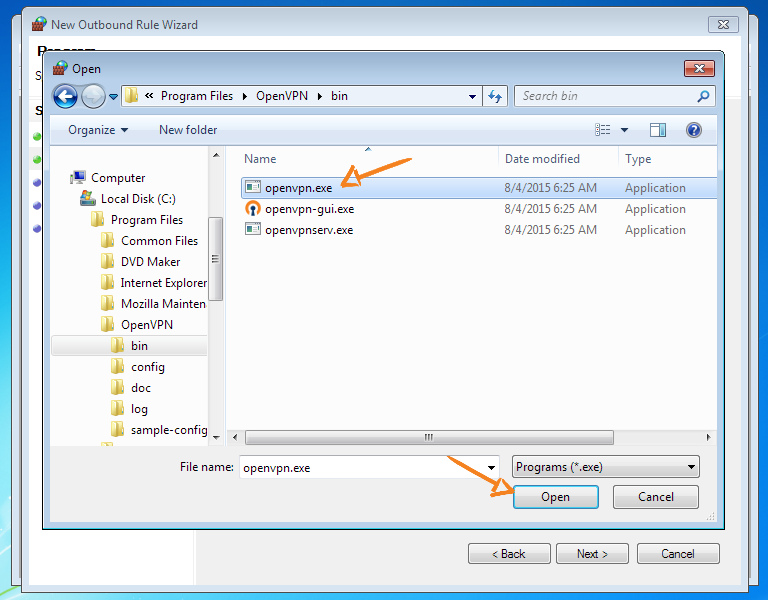

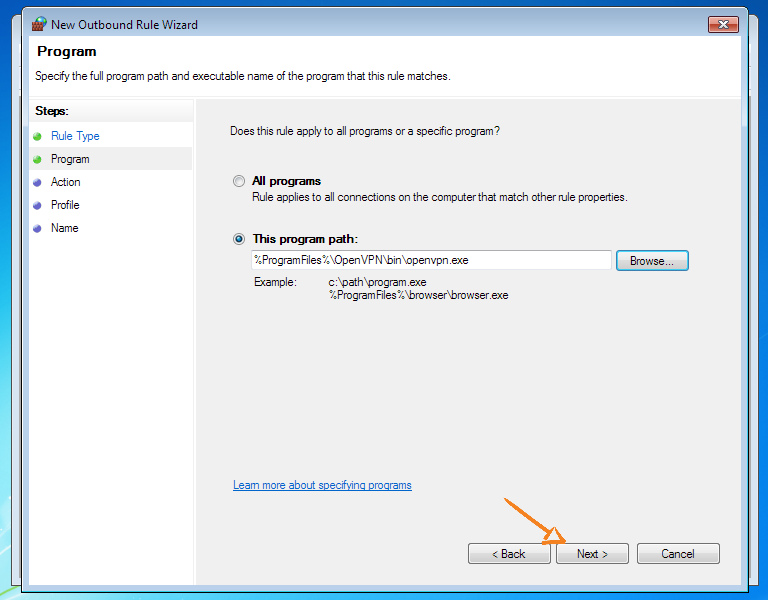

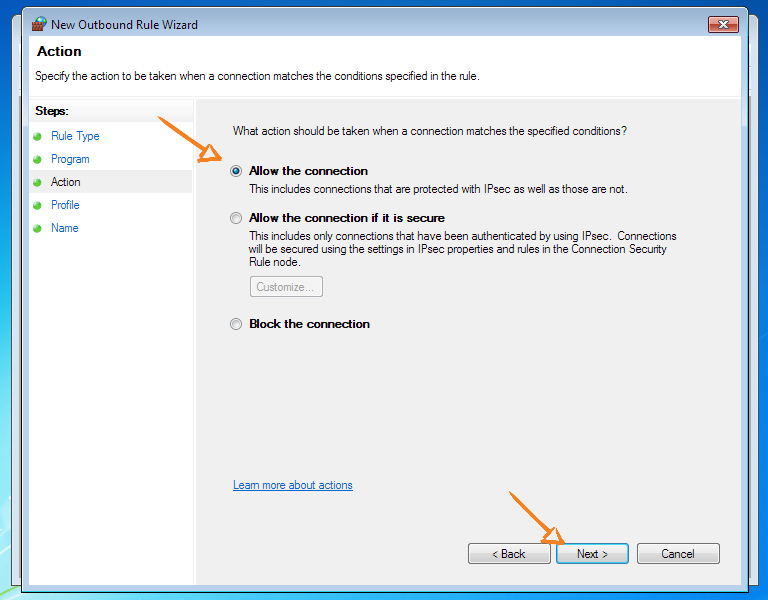

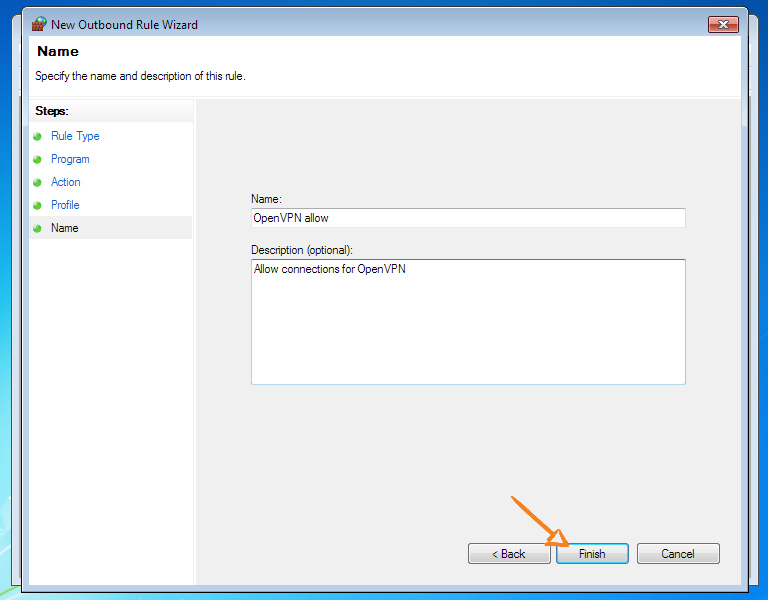

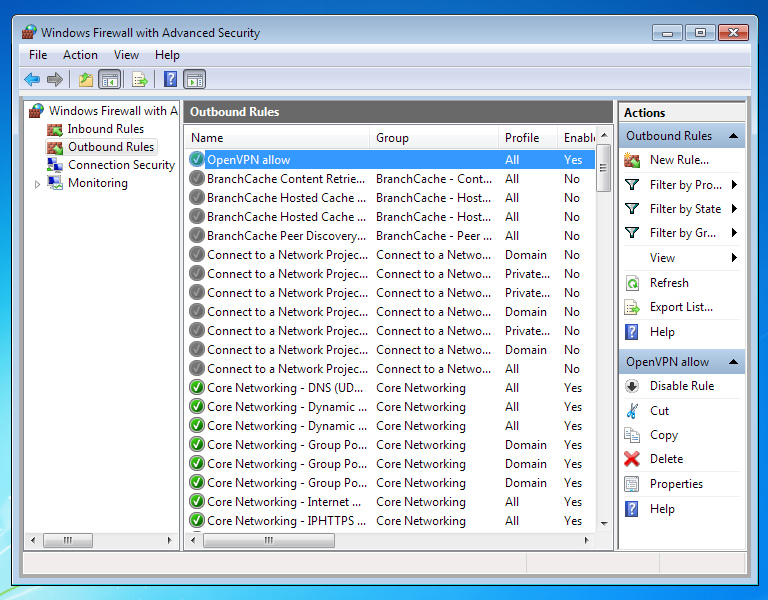

Создаём новое правило для исходящих соединений. Разрешаем только OpenVPN.

Если вы используете другой клиент, то именно на этом шаге вам следует выбрать его вместо openvpn.exe

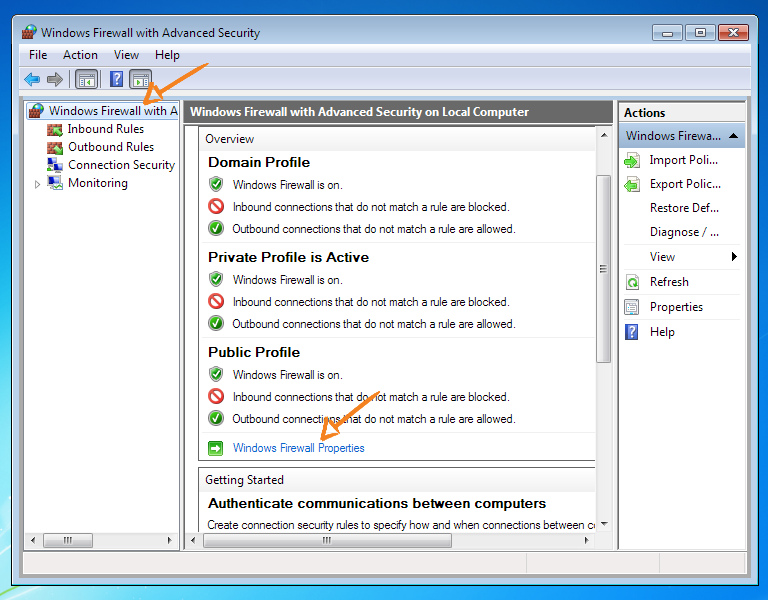

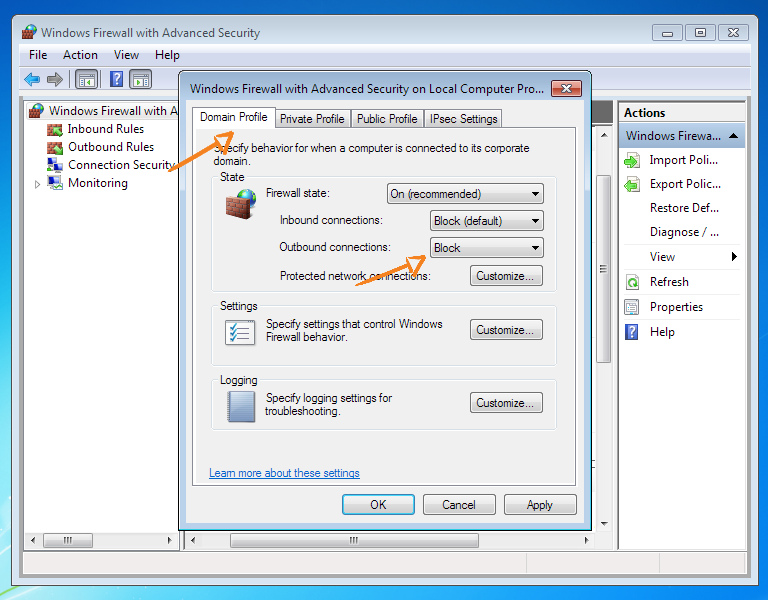

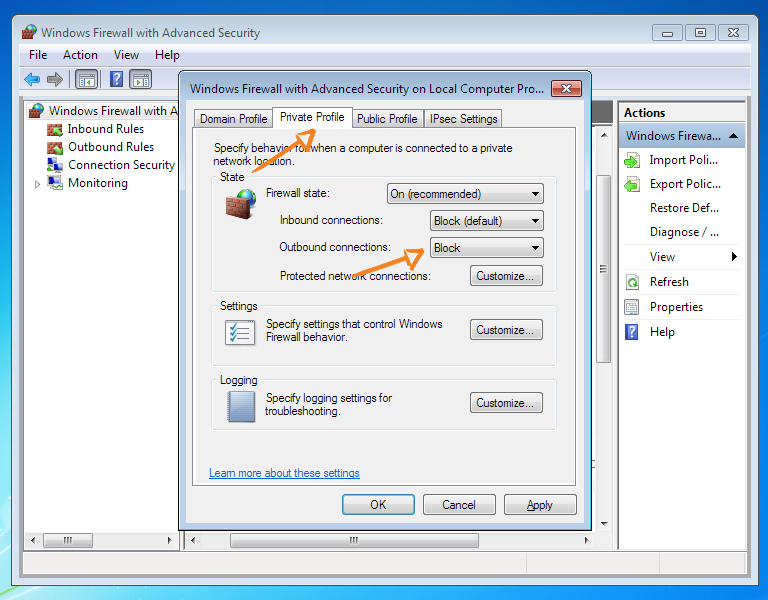

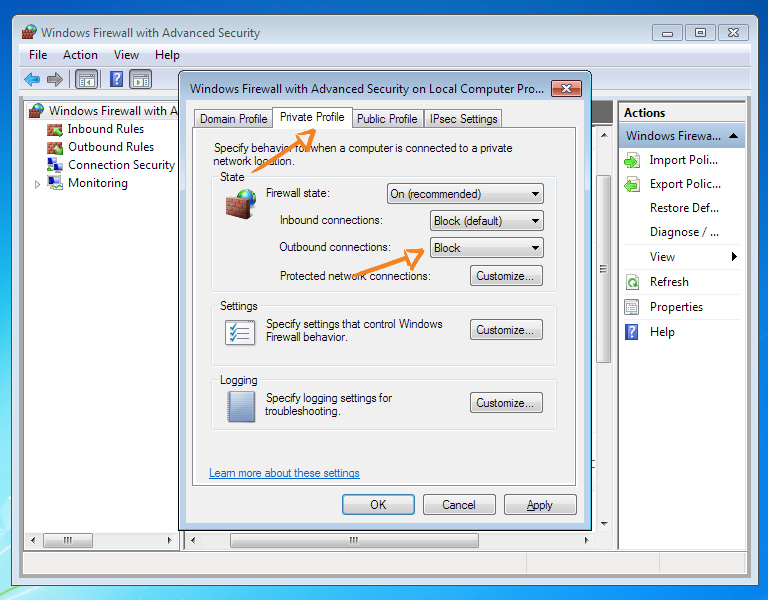

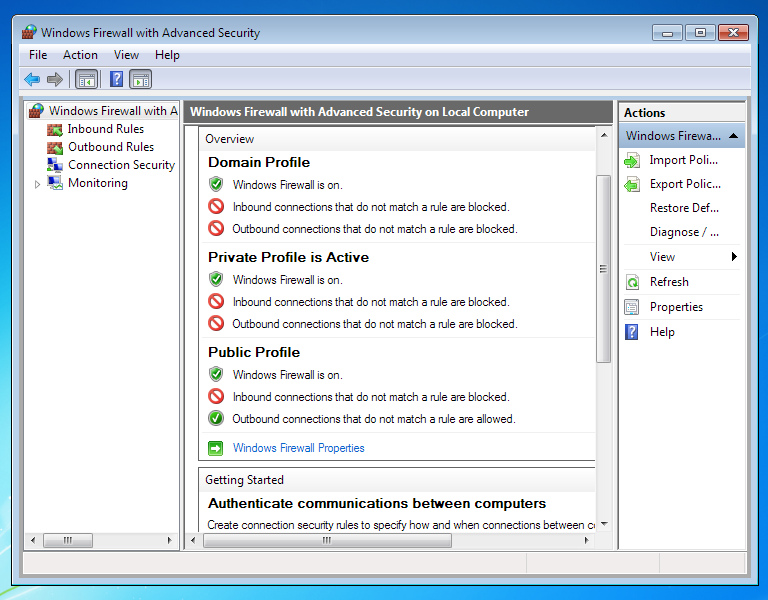

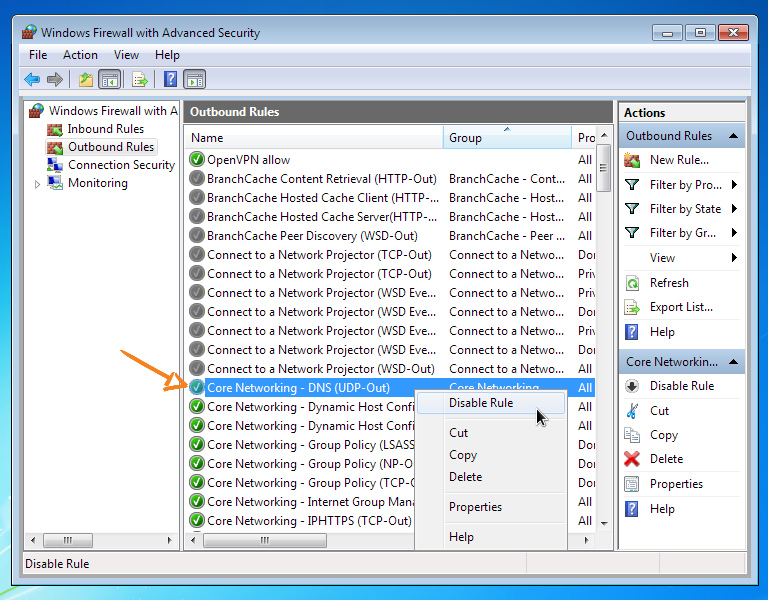

Теперь заблокируем все остальные соединения для предотвращения утечек в случае отключения VPN-туннеля или ошибок в конфигурации маршрутов.

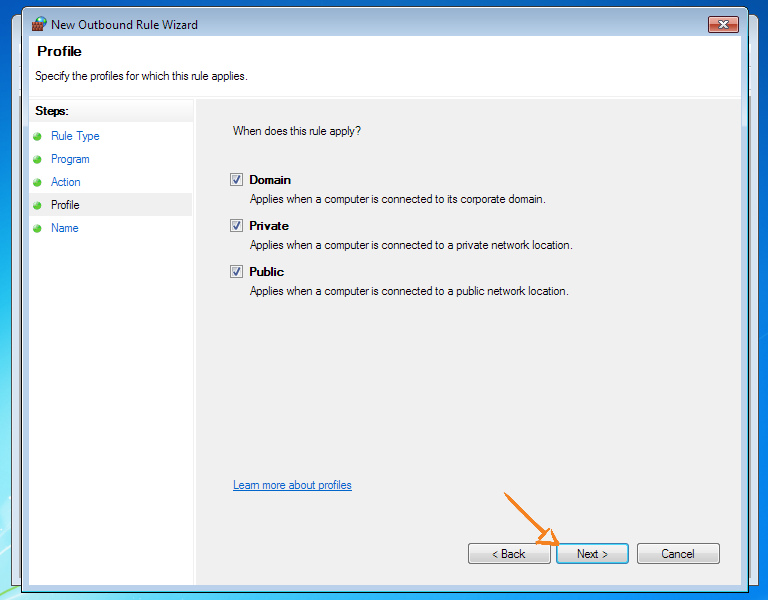

Блокируем все направления трафика (входящие и исходящие) для всех профилей, кроме Public (Публичных сетей).

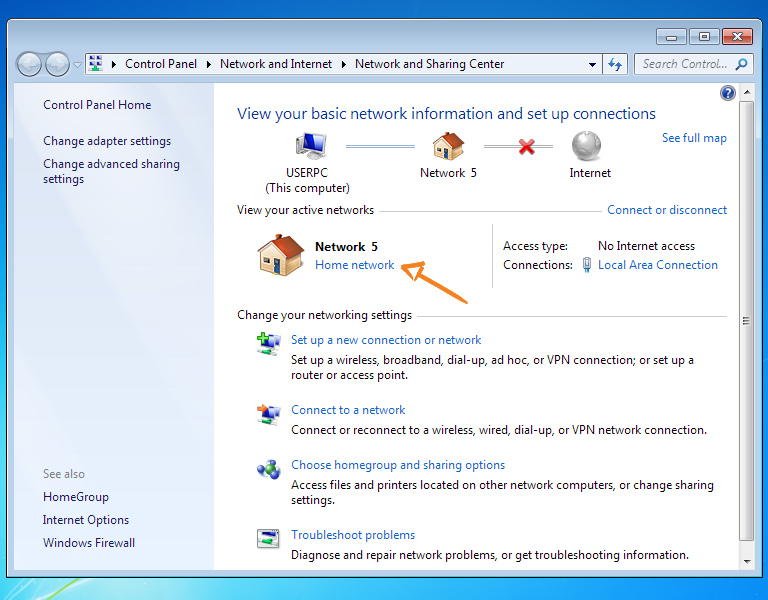

Убедитесь, что основное соединение с интернетом имеет профиль Home или Work

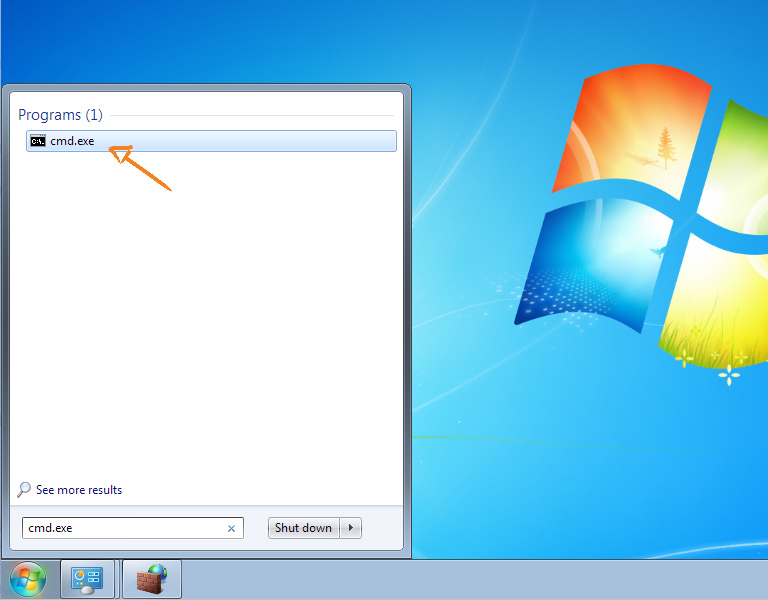

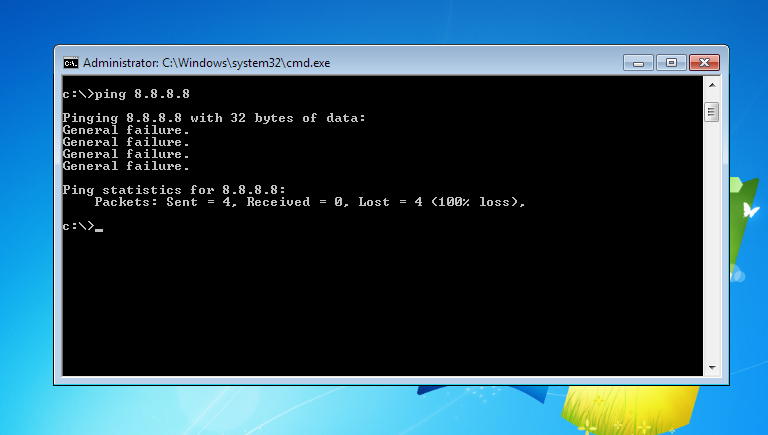

Для проверки, что всё настроено корректно отключим VPN и попробуем выполнить PING известного DNS сервера

Если пинг не прошёл — всё настроено корректно, в противном случае проделайте ещё раз все пункты с самого начала.

Для ещё большей защищенности можно запретить весь исходящий DNS трафик, но учтите, что в этом случае VPN будет работать только с серверами по IP, а доменные имена будут недоступны.

Выше была представлена базовая конфигурация безопасного VPN-соединения. Если вы желаете поэкспериментировать, то можете менять правила, но только в сторону ужесточения политики безопасности (то есть блокируя дополнительные направления трафика и т. д.), но ни в коем случае не разрешая уже заблокированные. Работоспособность сети после дополнительных изменений должна проверяться отдельно для конкретной системы и решаемых задач.

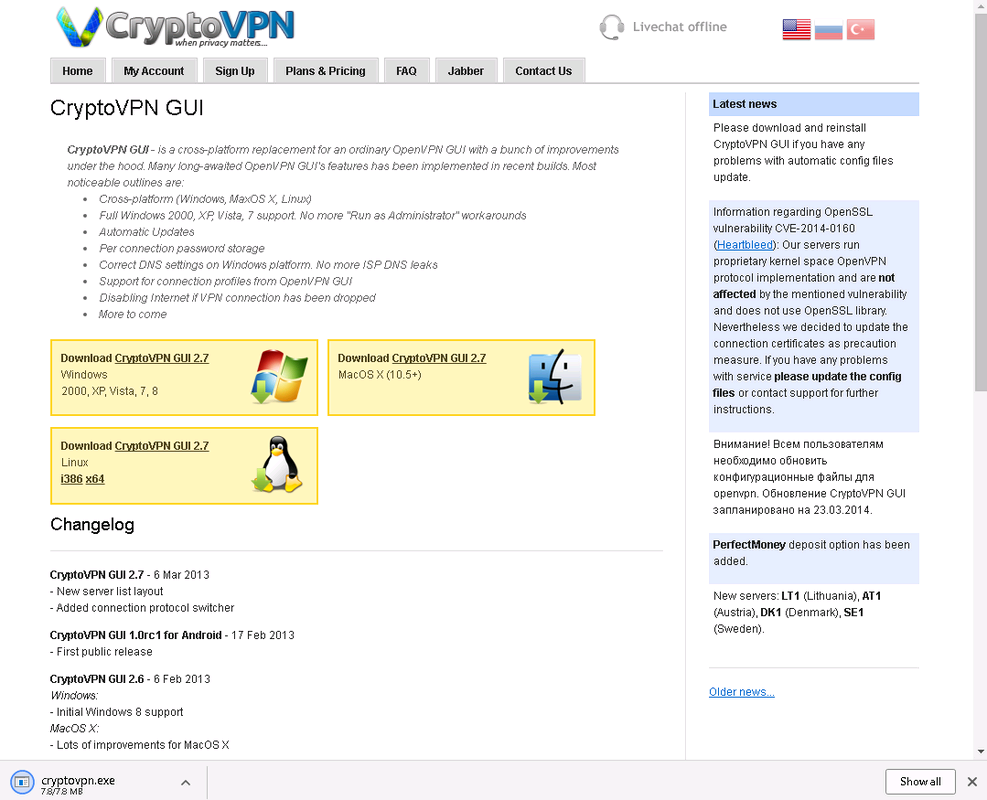

Так же для дополнительной безопасности можно пользоваться функцией блокировки траффика в обход в VPN, с помощью штатного крипто клиента на базе openvpn. Лично мне удобнее работать с ним, чем каждый раз закидывать конфиги в ovenvpn.

Настройка элементарно простая. Скачиваем с сайта, устанавливаем,запускаем.

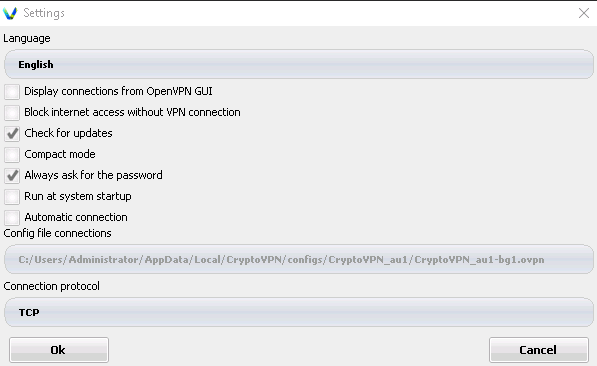

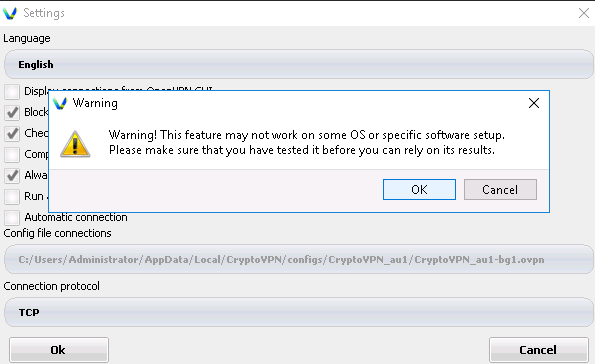

Соглашаемся с обновлениями жмём next. Далее заходим в трей и выбираем settings

Ставим галку Block internet access without VPN connection. Нажимаем ok.

Так же ставим галку Run on system startup

Потом ещё раз ok на главной вкладке настроек.

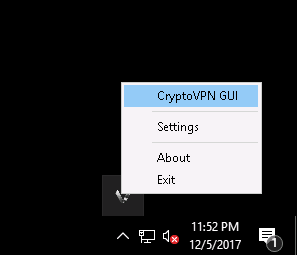

Далее в трее опять выбираем клиент и нажимаем CryptoVPN GUI

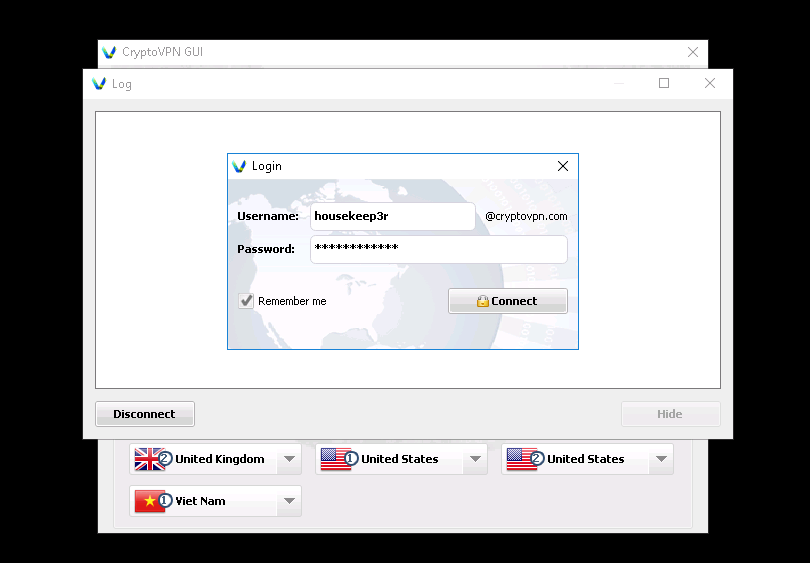

Откроется вот такое окно. Выбираем страну или связку стран. Жмём connect

Вводим авторизационные данные и нажимаем connect

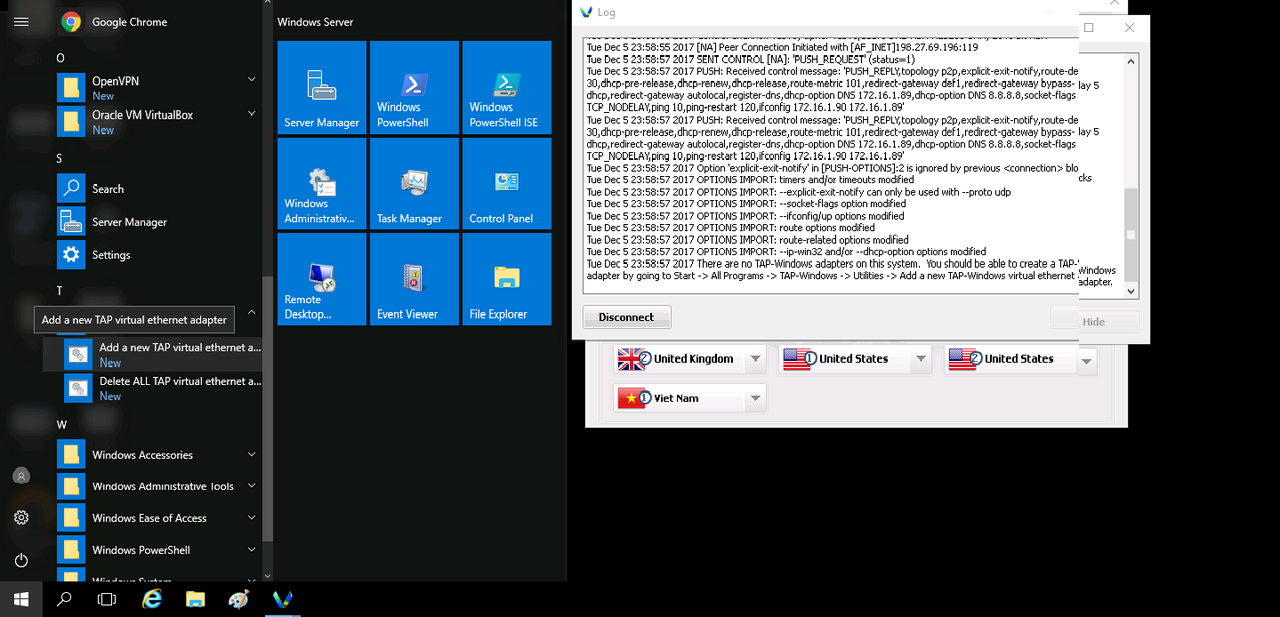

Если выскакивает такое сообщение ( обычно при первом запуске )

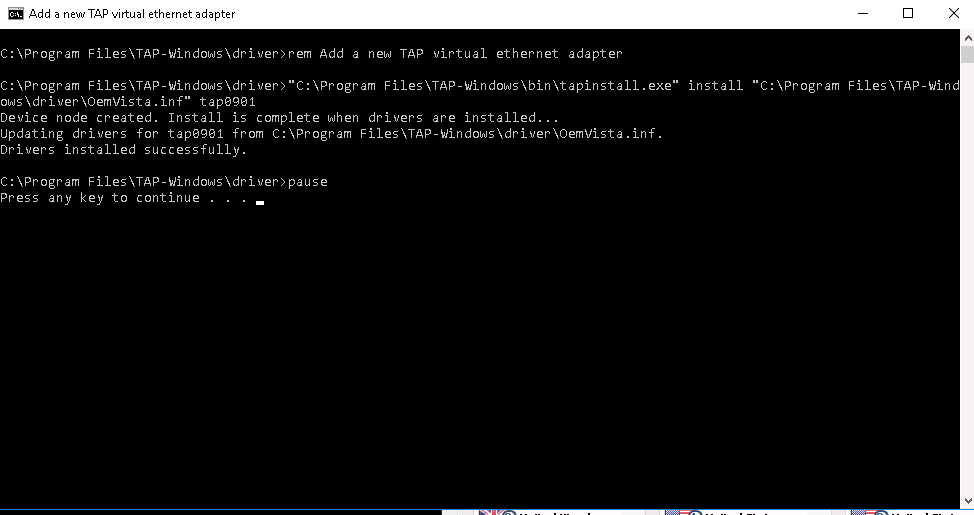

То делаем как на скриншоте. Пуск-все программы - windows tap - Add a new TAP-Windows virtual ethernet adapter.

Выскочит такое окно. Ждём появления сообщения "Press any key to continue" нажимаем любую кнопку и переподключаемся к VPN.

Разумеется полностью доверять блокировке траффика через софт нельзя, т.к. могут возникать разные ситуации, когда она может отрабатывать некорректно. Поэтому использовать ее желательно только вкупе с полноценным фаерволлом. Если вам не нравится фаерволл windows то можно использовать любой сторонний, например Comodo.

Специально для посетителей общины PsyCo