Подробный мануал по взлому WiFi в Windows 10. Перехват handshake (cap-файла) авторизации.

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

CommView for Wifi Windows 10

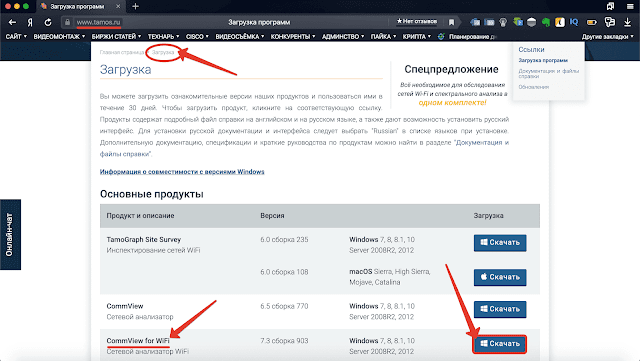

Шаг 1. Нам нужно скачать программу CommView for WiFi. Это достаточно популярная прога для мониторинга и анализа пакетов под Windows. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

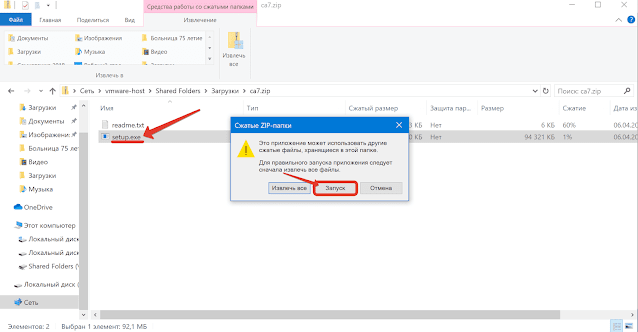

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

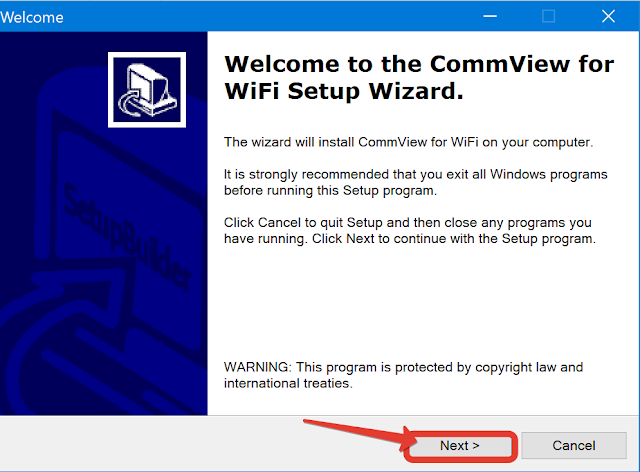

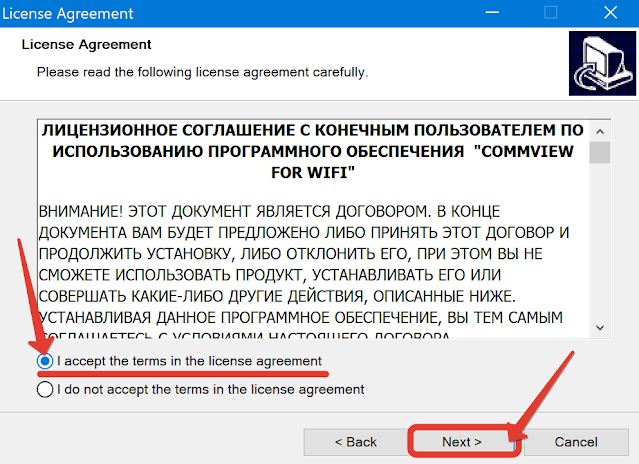

Шаг 4. Next.

Шаг 5. Принимаю.

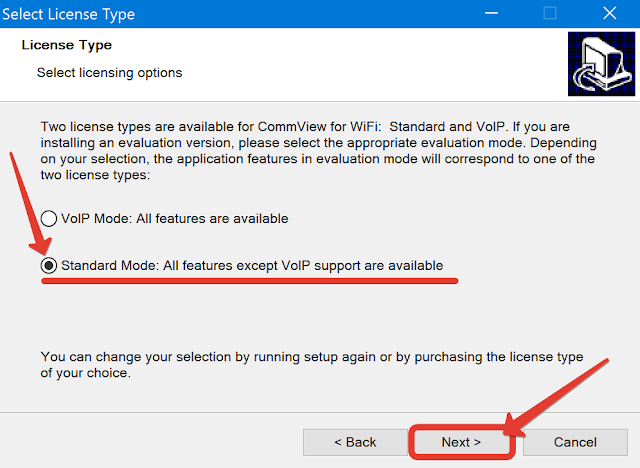

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

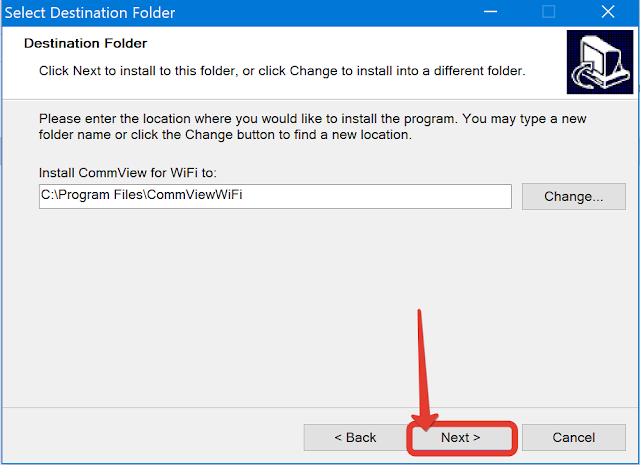

Шаг 7. Путь установки по дефолту.

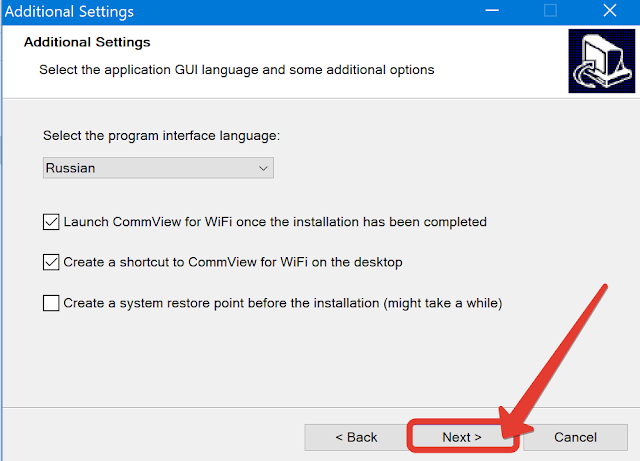

Шаг 8. Язык – русский. Ярлыки создать.

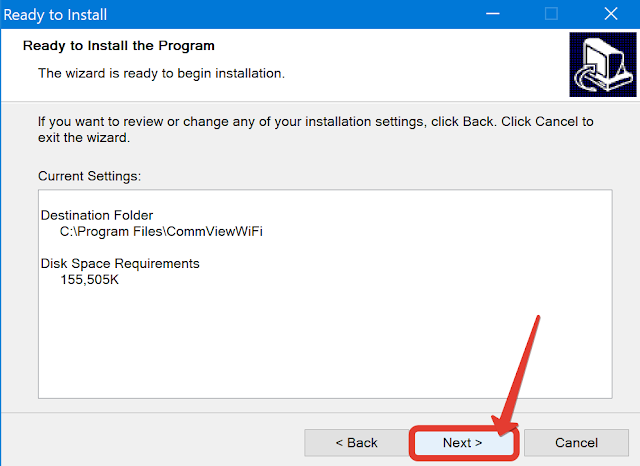

Шаг 9. Дальше.

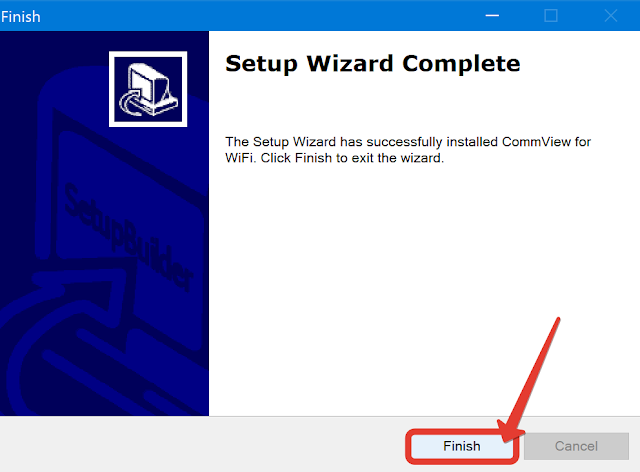

Шаг 10. После завершения установки, жмём «Finish».

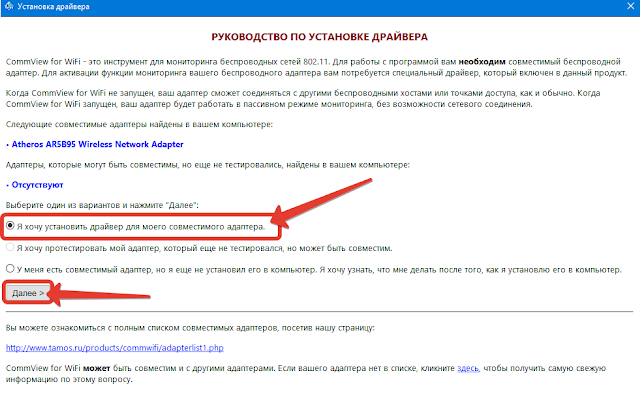

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Жмём «Далее».

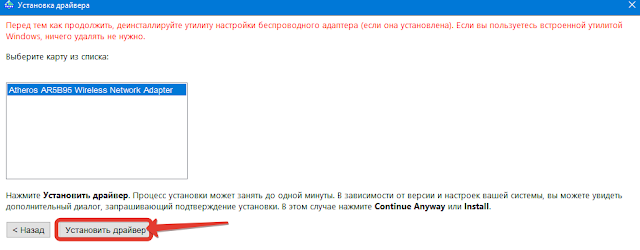

Шаг 12. Установить драйвер.

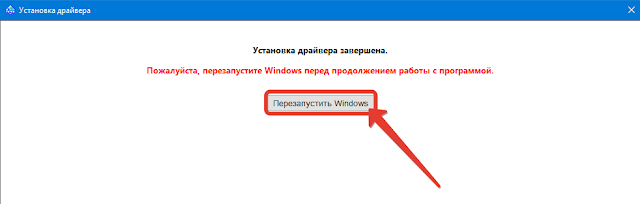

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

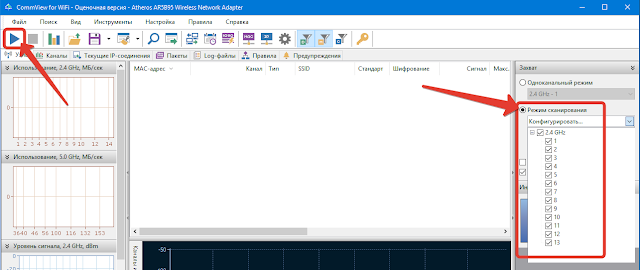

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

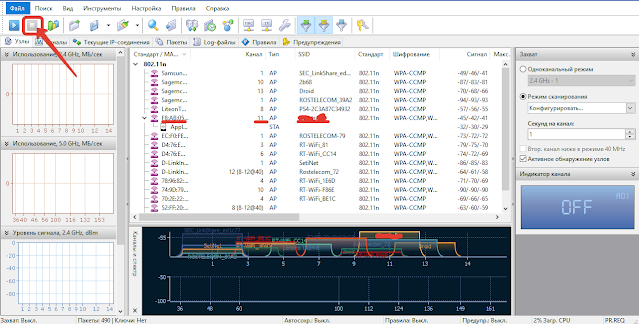

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

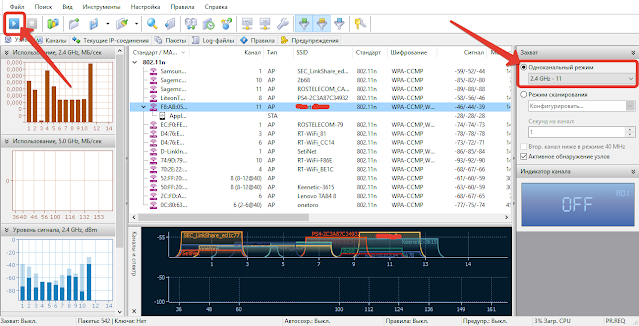

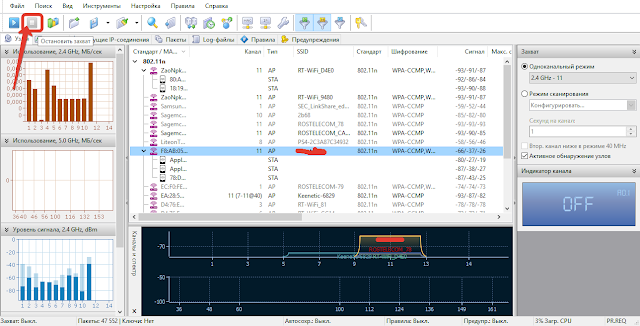

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

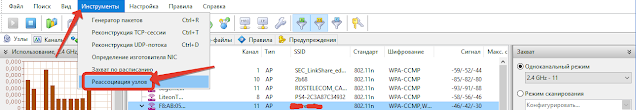

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» - «Реассоциация узлов».

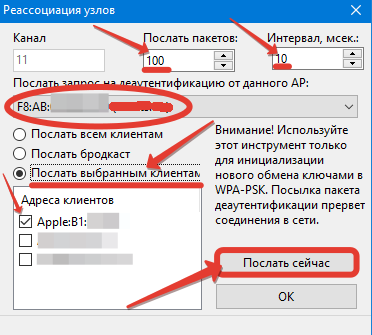

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

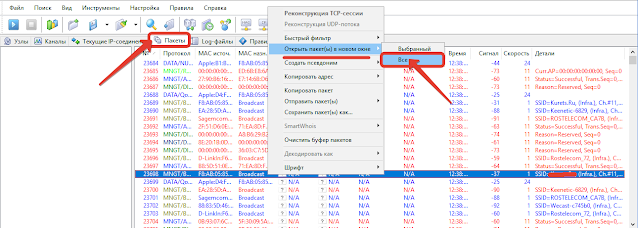

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» - «Все».

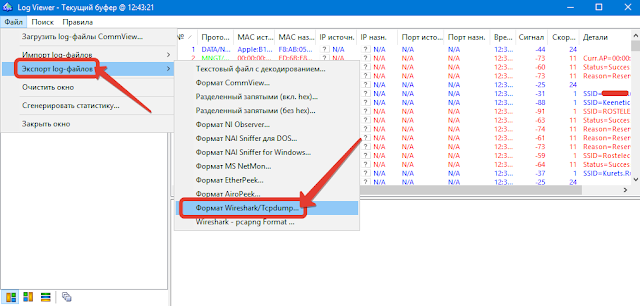

Шаг 22. Далее «Файл» - «Экспорт log-файлов» - «Формат Wireshark/Tcpdump».

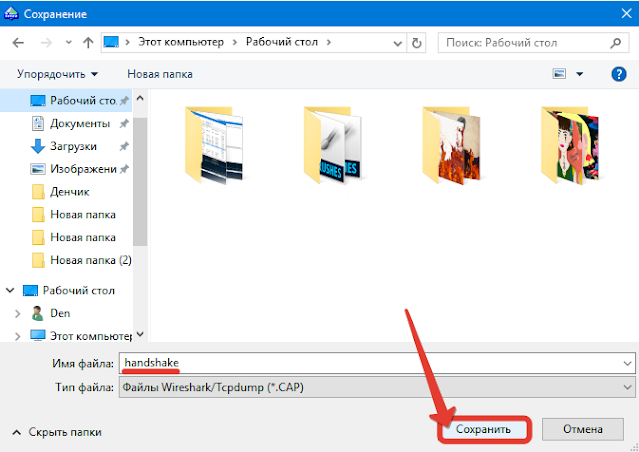

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

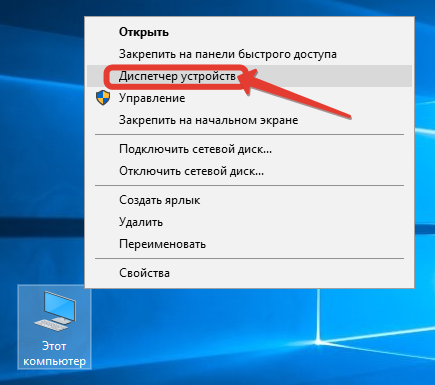

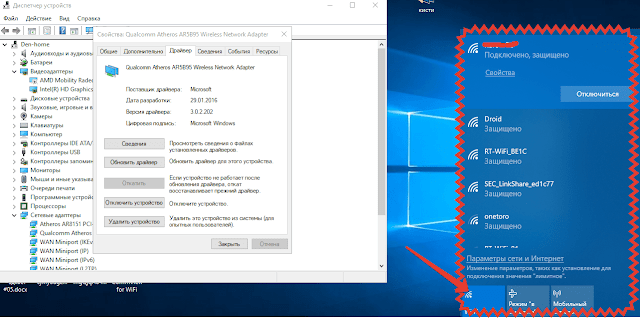

Шаг 25. Запускаем «Диспетчер устройств».

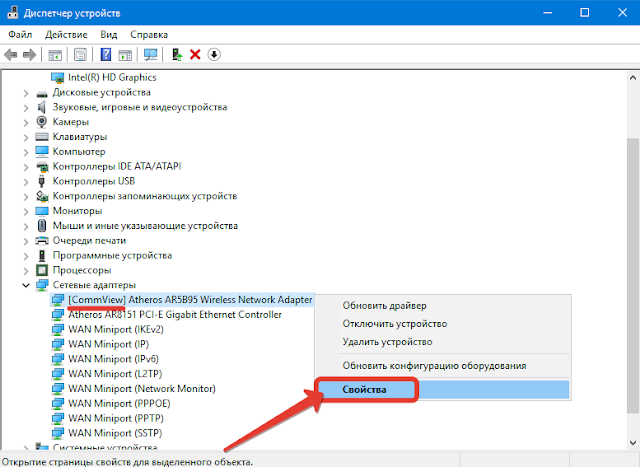

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

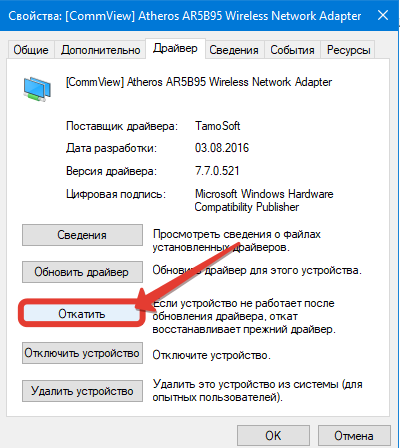

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

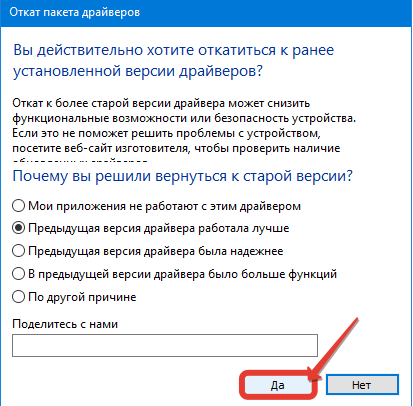

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

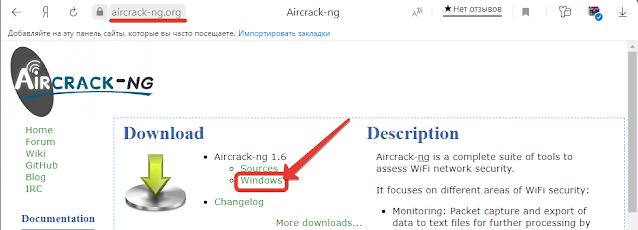

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI».

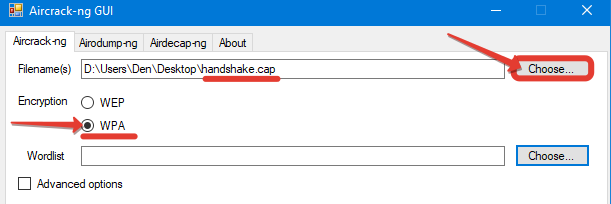

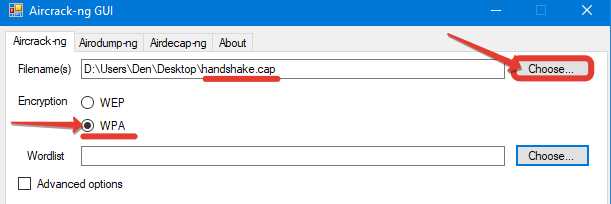

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

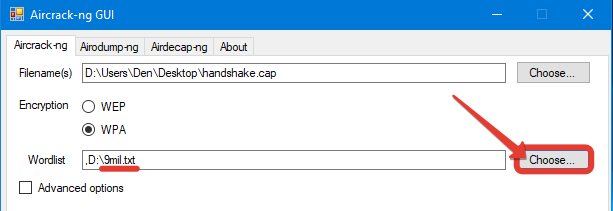

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

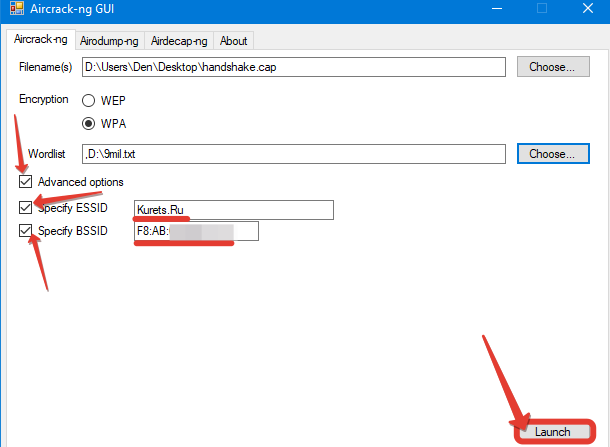

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

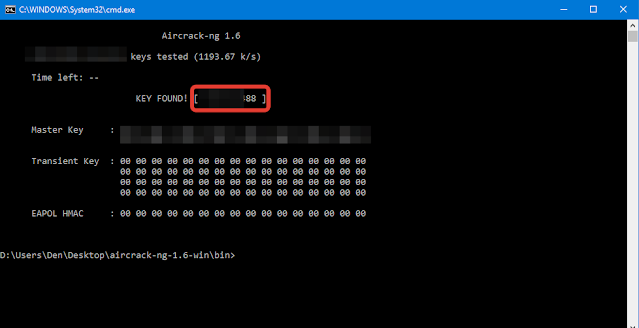

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Всем спасибо за внимание!