Подделка межсайтовых запросов (CSRF) – уязвимость OWASP

Этичный Хакер

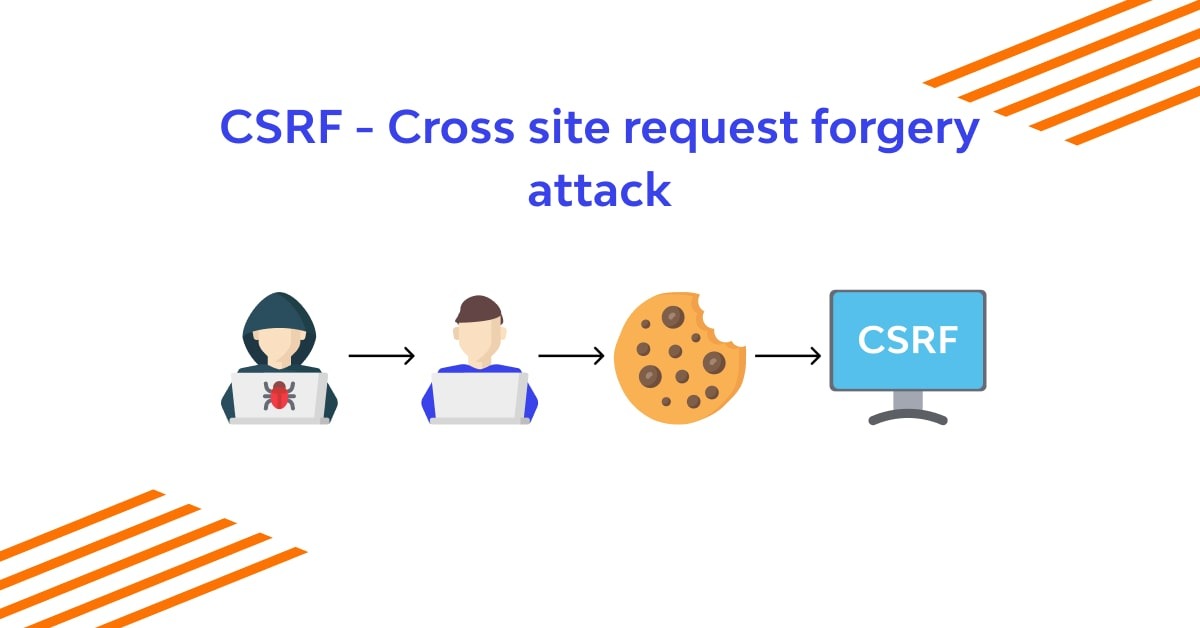

Подделка межсайтовых запросов является одной из наиболее распространенных форм атак онлайн-спамеров и мошенников. Эксплойтивность этой атаки немного сложна, ее распространенность распространена.

Но атаки CSRF можно легко предсказать, и их воздействие является умеренным.

Сценарий CSRF

В этом сценарии у нас есть злоумышленник, пользователь, злоумышленники и целевой сервер. Злоумышленник может поделиться вредоносной ссылкой с пользователем несколькими способами.

Обмен ссылками может осуществляться через социальные сети, электронную почту и многими другими способами. Как только пользователь нажимает на ссылку, ссылка переходит на веб-сервер злоумышленника.

Теперь запрос с сервера злоумышленников также содержит встроенный вредоносный запрос, который заставляет браузер пользователя отправлять запрос на целевой веб-сайт.

Весь процесс CSRF заключается в получении аутентифицированного пользователя, который уже аутентифицирован на целевом веб-сайте. Итак, это одно из условий, которое обычно необходимо выполнить для успешного CSRF.

Подделка межсайтовых запросов

В этом сценарии пользователь переводит деньги на банковский веб-сайт, теперь пользователь входит в банк и проверяет подлинность запроса на перевод денег.

Запрос должен быть похож на этот HTTP POST http://bank.com/transfer , как только запрос будет обработан, то для сохранения состояния пользователя сервер отправит сообщение Authcookie: 86GHTR.

В качестве запроса post имеется тело запроса, которое состоит из номера целевого счета: 7895457898054 и куда должна быть переведена денежная сумма: 100000.

Теперь злоумышленник может подделать этот запрос, и он является проблемой с CSRF, если злоумышленник может обмануть браузер пользователя при выполнении этого запроса, когда я смогу успешно выполнить запрос CSRF.

Итак, теперь злоумышленник выполняет это: злоумышленник уже знает путь HTTP post, он смотрит на банк и сообщает, какой URL-адрес вам нужно отправить для перевода денег.

Они уже знают о полях, поэтому им требуются только URL и тело запроса, потому что, если они заставят пользователя сделать запрос к этой части с телом запроса.

Затем аутентификационный файл cookie будет автоматически отправлен с запросом, который обычно выполняют браузеры, отправьте любой файл cookie с запросом, действительным для целевого домена.

Защита от подделки межсайтовых запросов

- CSRF используется, если мы используем предсказуемые шаблоны.

- Используйте токены защиты от подделки, добавляйте случайность в запрос.

- Действительные запросы не должны исходить извне.

- Ссылка должна быть в запросах каждого заголовка.

- Встроенная защита браузера.

- Шаблоны обнаружения мошенничества.