Перевод: Здравствуйте, HUNTER!

@Ent_TranslateIBЕще одна поисковая система для исследователей безопасности

Введение

Традиционные поисковые системы в Интернете, такие как Google, Bing и DuckDuckGo, просты в использовании, а результаты часто бывают точными и четкими. Но что если вы исследователь безопасности, которому нужен доступ к информации, которую обычно не найти в этих популярных поисковых системах?

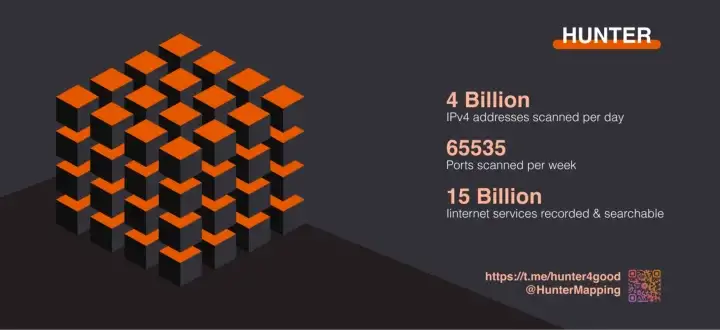

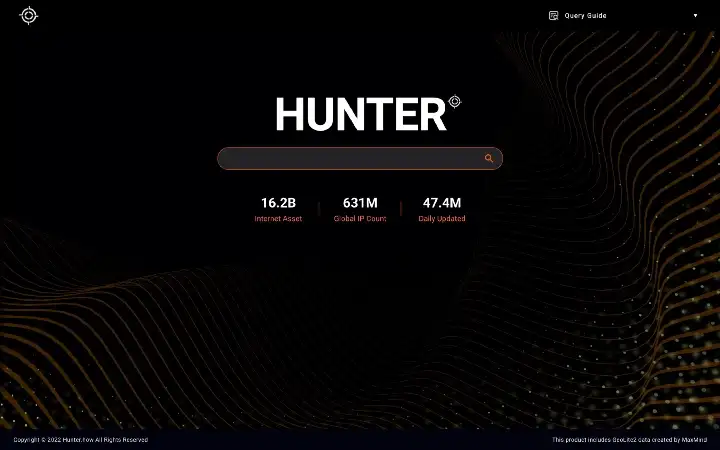

HUNTER - это еще одна поисковая система для исследователей безопасности, способная выполнять поиск по отпечаткам подключенных к интернету устройств и сервисов. Она может помочь в поиске различных вещей, например, компьютеров, на которых запущена определенная часть программного обеспечения (например, Nginx). Какая версия Tomcat является самой популярной? Сколько существует анонимных FTP-серверов? Сколько узлов затрагивает новая уязвимость?

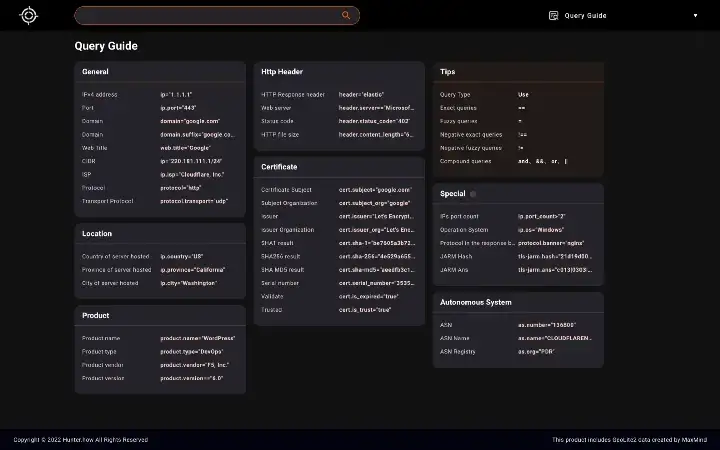

Фильтры HUNTER

Фильтры - это специальные ключевые слова, которые HUNTER использует для сужения результатов поиска на основе метаданных сервиса или устройства. Вы можете просмотреть все доступные фильтры в руководстве по запросам.

Использование HUNTER дорков

Благодаря многочисленным точкам данных и фильтрам, доступным в HUNTER, знание нескольких приемов или "дорков" может помочь отфильтровать и найти релевантные результаты для вашего исследования IP-разведки.

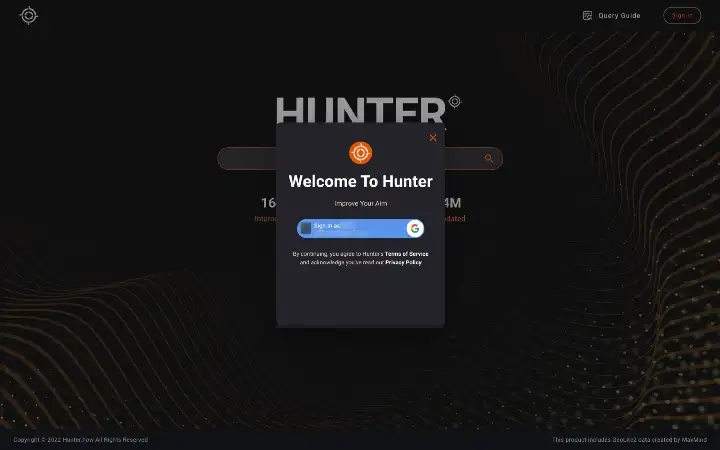

Стань HUNTER

Чтобы начать использовать "дорки" HUNTER, вам сначала необходимо войти в систему (или создать учетную запись и войти в нее) с помощью своего аккаунта Google, нажав на кнопку "Войти" справа.

Продукты и услуги

Отпечатки в кибербезопасности - это набор данных, которые могут быть использованы для обнаружения продуктов, протоколов и устройств. Отпечатки HUNTER маркируют более пятисот сетевых протоколов и более двух тысяч продуктов.

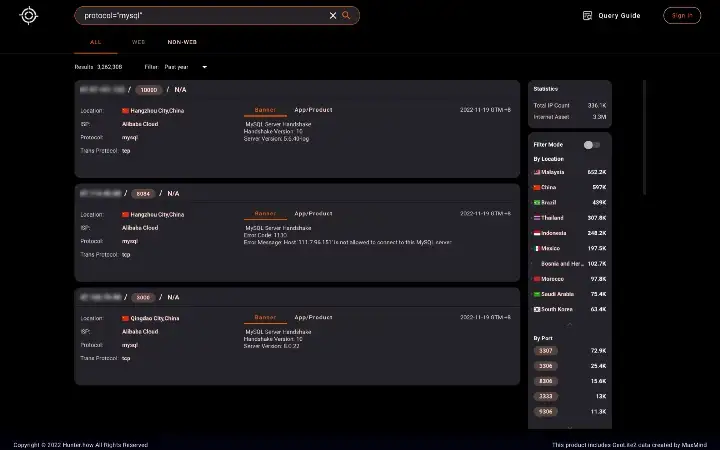

Чтобы найти наиболее популярные серверы баз данных, можно использовать следующий поисковый запрос:

- MySQL protocol=”mysql”

- Redis protocol=”redis”

- MongoDB protocol=”mongodb”

- Microsoft SQL Server protocol=”mssql”

- PostgreSQL protocol=”postgresql”

Для поиска наиболее популярных экземпляров веб-приложений баз данных:

- Elasticsearch product.name=”Elasticsearch Information Page”

- phpMyAdmin product.name=”phpMyAdmin”

- Adminer product.name=”Adminer”

- Couchbase Console product.name=”Couchbase Server”

Фильтрация по стране, городу

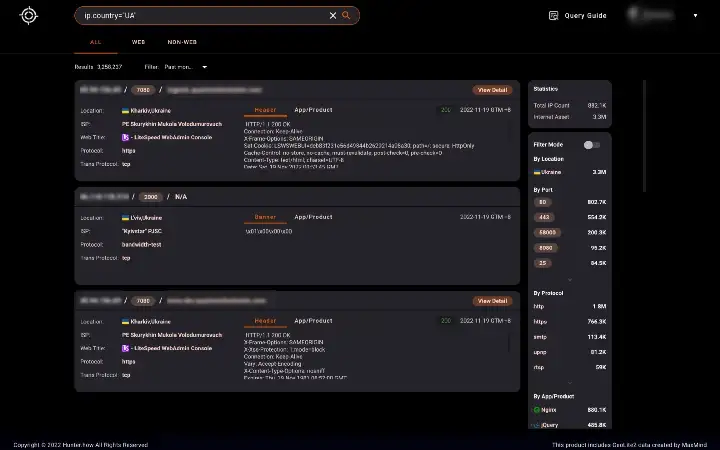

Фильтр Country или City может быть применен для указания географического местоположения интернет-хостов.

Фильрация по стране ip.country=”UA”

Фильтрация по городу ip.city=”Kiev”

Домены и имена хостов

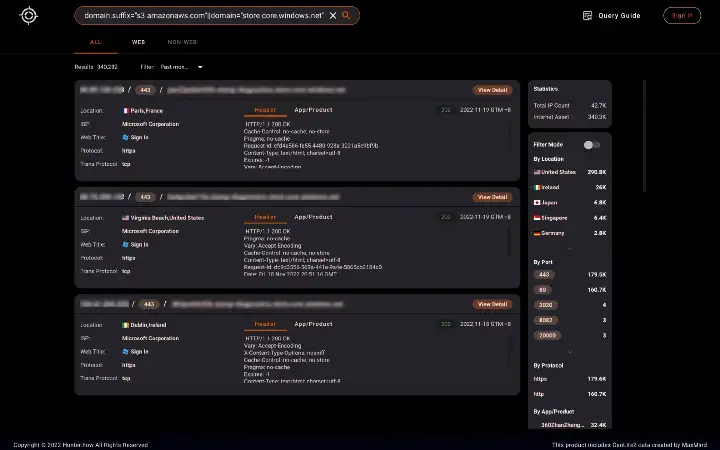

Перечисление поддоменов и сбор имен хостов с фильтрацией доменов может помочь увеличить поверхность атаки, поскольку вы получаете больше активов для поиска уязвимостей. Кроме того, с его помощью можно искать открытые облачные хранилища.

Для поиска AWS S3 Buckets и Azure Blobs:

domain.suffix=”s3.amazonaws.com"||domain="store.core.windows.net"

SSL-сертификаты

Фильтр SSL-сертификатов помогает найти реальный IP-адрес (оригинальный) сайта и самоподписанные SSL-сертификаты.

cert.subject=”example.com”||cert.issuer=”example.com”

Продолжение следует...

HUNTER разрабатывается небольшим сообществом преданных своему делу инженеров по безопасности. Разработка новых функций, таких как API, продолжается. Следите за HUNTER в Twitter и подписывайтесь на Telegram-канал Hunter4Good, чтобы получать больше полезной информации и новостей о HUNTER.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта