Перевод: Слепой SSRF → Раскрытие PHP-Info()

@Ent_TranslateIB

Здравствуйте друзья, в этой статье мы рассмотрим как я получил раскрытие файла PHP Info через Blind SSRF.

Давайте начнем!!!😉

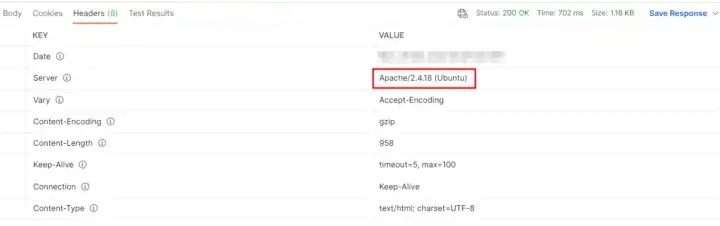

Во-первых, я начал с разведки, как обычно.

Я обнаружил, что приложение использует Ubuntu Linux с веб-серверами apache.

Я просто открыл сайт и заметил, что в приложении есть поле URL.

Помните, если вы видите какой-либо параметр URL в приложении, не упустите возможность найти Open Redirect, XSS, LFI и SSRF.

В таких случаях высоки шансы обнаружить эти ошибки.

Во-первых, я попробовал возможные полезные нагрузки LFI:

Но ничего не работает, как ожидалось!

Затем я попробовал возможную XSS полезную нагрузку и Open Redirect.

И снова ничего.

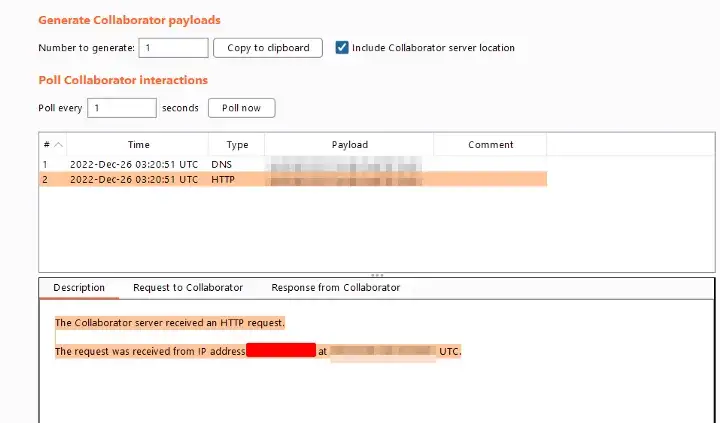

Затем я открыл свой collaborator, сгенерировал полезную нагрузку и вставил ее в поле URL.

Внезапно я получил HTTP-запрос в моем клиенте collaborator.

Я скопировал исходный IP и вставил его в браузер, чтобы посмотреть ответ.

Я получил ответ, который подтвердил, что IP, который я получил от collaborator, принадлежит какому-то веб-серверу.

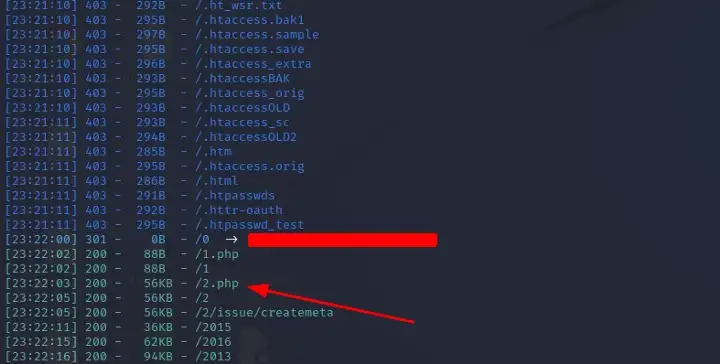

Сразу же, я сделал фаззинг директории с исходным IP, чтобы найти конфиденциальные файлы, и, к удивлению, получил много внутренних файлов;

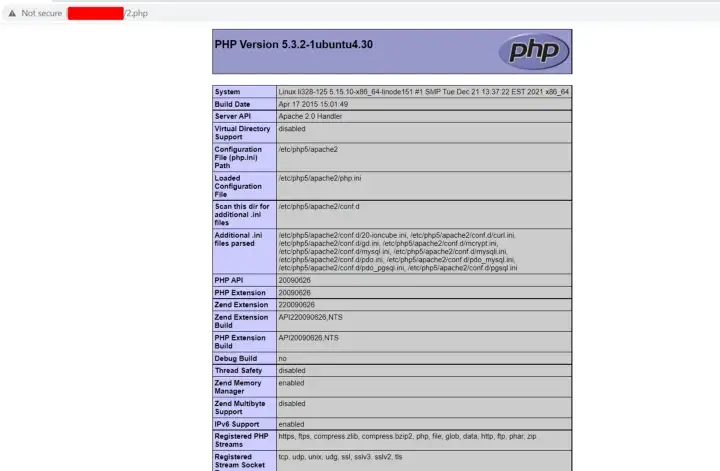

Из них PHP-Info() - один из чувствительных файлов, которые я получил в результате фаззинга.

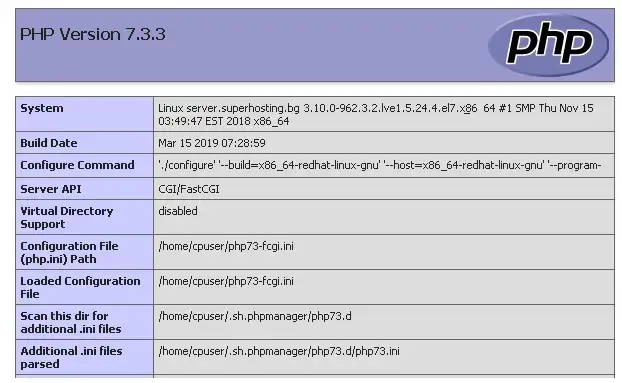

Я открыл URL с файлом /2.php в браузере, и Бум!

Файл PHP-Info() раскрыт.

Вот и все на этом.

Желаю удачного взлома 🥂🥂🥂.

Спасибо за прочтение.

Пожалуйста, подписывайтесь на меня для получения новых статей.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта