Перевод: SS7 АТАКА

@Ent_TranslateIBПривет, замечательные хакеры,

добро пожаловать на мой блог. Сегодня я хочу написать о старой, но все еще признанной уязвимости, которую эффективно используют злоумышленники.

ОПРЕДЕЛЕНИЕ

Система сигнализации 7 (SS7) - это архитектура для осуществления внеполосной сигнализации в поддержку функций установления вызовов, тарификации, маршрутизации и обмена информацией в телефонной сети общего пользования (PSTN). Он определяет функции, которые должна выполнять сеть системы сигнализации, и протокол, обеспечивающий их выполнение.

Вы можете найти более подробную информацию о сигнализации, однако сейчас давайте поговорим о самой атаке. Я знаю, что эта тема может быть огромной, но я постараюсь дать вам больше полезной информации.

АБСТРАКТ

Большинство операторов мобильной связи защищают свой периметр SS7 путем изменения конфигурации сетевого оборудования и внедрения решений по домашней SMS-маршрутизации (SMS Home Routing). Это верный способ противостоять основным SS7-атакам, но его недостаточно для защиты сети. Практика аудита безопасности доказывает, что существуют возможности для проведения атак SS7 в обход подобных защитных механизмов. Более того, реальные атаки, как правило, более скрытны, и их трудно обнаружить на ранней стадии.

СТАРАЯ ТЕХНОЛОГИЯ, НОВАЯ УЯЗВИМОСТЬ

Имея доступ к SS7 и номеру телефона жертвы, злоумышленник может прослушать разговор, определить местоположение человека, перехватить сообщения для получения доступа к услуге мобильного банкинга, отправить команду USSD (Unstructured Supplementary Service Data) на платный номер и провести другие атаки. По-прежнему возможно проникнуть в сеть напрямую - доступ к ней должен осуществляться через шлюз SS7, но получить доступ к шлюзу SS7 относительно просто. Злоумышленник может получить лицензию оператора в странах со слабым законодательством или приобрести доступ через черный рынок у легального оператора за несколько тысяч долларов.

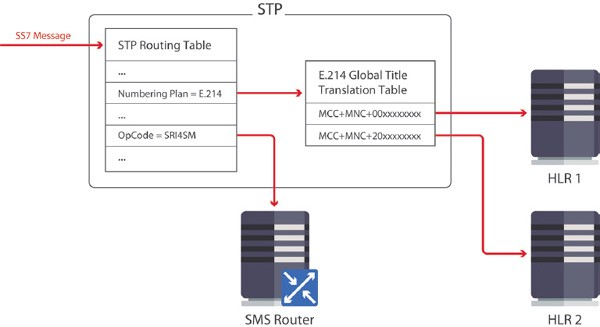

ОБХОД ДОМАШНЕЙ МАРШРУТИЗАЦИИ СМС

Злоумышленник может легко обойти большинство систем безопасности, если в их конфигурации допущены ошибки, не очевидные на первый взгляд. Некоторые операторы считают, что они внедрили решение SMS Home Routing и настроили основное оборудование на блокировку сообщений категории 1. В этом случае злоумышленник не сможет получить IMSI (International Mobile Subscriber Identify) и осуществить более опасную атаку из сети SS7. SMS Home Routing - это программно-аппаратное решение, поддерживающее функции проксирования конфиденциальных идентификаторов абонентов и адресов оборудования при получении текстовых сообщений от внешних соединений.

УЛУЧШЕНИЕ ПОЗИЦИОНИРОВАНИЯ ПРИ ОТСЛЕЖИВАНИИ МЕСТОПОЛОЖЕНИЯ

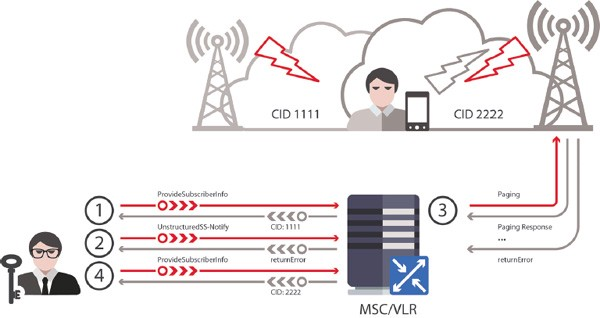

Одной из самых популярных атак на сети SS7 является отслеживание местоположения. Запрос на определение местоположения абонента отправляется через сети SS7, ответ включает идентификацию базовой станции. Каждая базовая станция имеет определенные географические координаты и покрывает определенную территорию. Из-за плотности городской застройки зона покрытия в городе составляет от десятков до сотен метров. Злоумышленник может использовать эти особенности мобильной сети для генерации запросов о местоположении, а также для определения местоположения базовой станции по ее идентификатору.

Обычно мобильное устройство выбирает базовую станцию с наилучшими радиоусловиями во время транзакции. Поэтому мобильное устройство должно обмениваться сигналами с сетью. Злоумышленник может использовать так называемые "тихие" SMS для инициирования скрытой транзакции с целевым абонентом. Однако информация об этих сообщениях доступна в аккаунте абонента. Более эффективным способом скрыть транзакцию является использование беззвучных USSD-уведомлений. Хотя такие транзакции не регистрируются биллинговой системой.

НЕВИДИМЫЙ ПЕРЕХВАТ КОРОТКИХ СООБЩЕНИЙ

Перехват коротких сообщений - одна из самых опасных атак на сети SS7. Многие сервисы до сих пор используют SMS в качестве доверенного канала. Например, банки используют SMS для доставки OTP(One Time Password), социальные сети - для восстановления пароля, мессенджеры - для доступа к приложению.

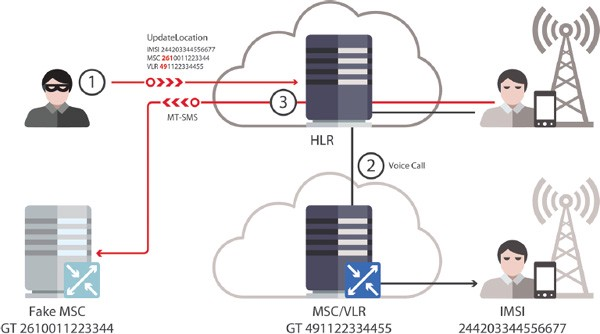

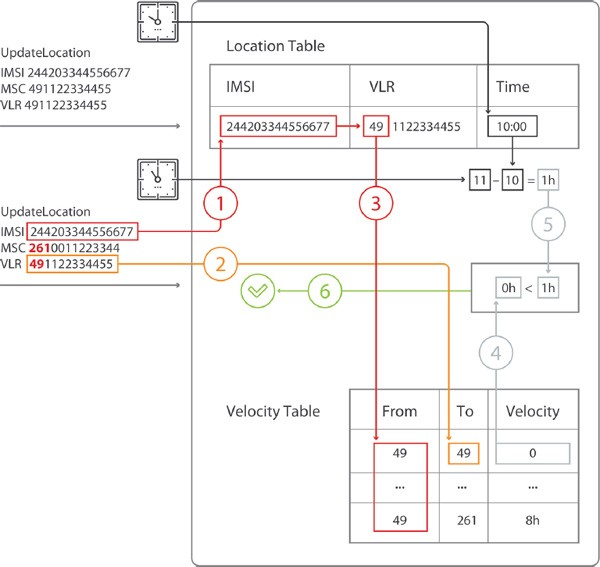

Для того чтобы перехватить входящее SMS, злоумышленник должен зарегистрировать абонента в "поддельной" сети, используя необходимое оборудование. Атака имитирует нахождение абонента в роуминге в посещаемой сети. HLR получает запись о новом местоположении абонента, куда направляются завершающие вызовы и SMS-сообщения. В случае инициирующего вызова при первой неудачной попытке злоумышленники видят это и могут повторить атаку, чтобы сделать неудачной следующую попытку вызова. Более того, если злоумышленники контролируют элемент сети, который указан как новый MSC, они могут перехватывать завершающие SMS-сообщения и перенаправлять завершающие голосовые вызовы.

РЕЗЮМЕ

Я знаю, что эта тема может быть сложной, потому что если вы раньше не работали с сигнализацией или телекоммуникациями или даже не изучали телекоммуникационную безопасность, вы можете быть в замешательстве и не знать, как правильно понять эту тему. Я предлагаю вам проверить/изучить более подробные объяснения и детали, потому что я тоже только начал исследовать эту атаку, и хотел поделиться с вами этой статьей. Однако я еще не был готов к этому. Конечно, я открыт для любых вопросов, но, как я уже сказал, я тоже новичок в этой области. Я постараюсь сделать все возможное, чтобы ответить на ваши вопросы в правильном порядке.

Большое спасибо за то, что читаете эту статью.

Вы можете следить за мной в социальных сетях, чтобы быть в курсе новостей о взломе, вредоносном ПО, эксплойтах, языке программирования C/C++.

Linkedin: https://www.linkedin.com/in/ahmetgoker/

Youtube: https://www.youtube.com/TurkishHoodie

Twitter: https://twitter.com/TurkishHoodie_

А также, если вы хотите добавить меня в друзья на платформе tryhackme, это, конечно, будет замечательно.

Tryhackme: https://tryhackme.com/p/TurkishHoodie

Я чуть не забыл одну вещь. Знаете ли вы, что ФБР использует эту технику сигналов для обнаружения киберпреступников? Так что будьте бдительны :).

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта