Перевод: Поиск уязвимостей в поддоменах с помощью Censys

@Ent_TranslateIBTL;DR- Как использовать отличный инструмент, который выводит концепцию "Google dorking" на совершенно новый уровень. Эту статью настоятельно рекомендуется прочитать баг хантерам.

Censys - это как использование Shodan или Google dorking, но на стероидах. Функция поиска размещена на сайте https://search.censys.io/, и я собираюсь описать полное руководство по поиску ошибок.

Отказ от ответственности: Не делайте ничего, что упоминается или объясняется в этой статье, с другими людьми или организациями без их разрешения, и я не несу ответственности за любые действия, предпринятые с использованием информации из этой статьи.

Давайте приступим к поиску потенциальных уязвимостей безопасности с помощью перечисления поддоменов.

Лучший способ поиска поддоменов и поиска в Интернете - это фильтры, которые лучше всего понимает сам Интернет. Мы не можем просто сказать Google "найдите мне все поддомены Microsoft, пожалуйста", потому что он думает, что этот конкретный запрос и есть наш поиск, вместо того чтобы интерпретировать наш поиск так, как нам хотелось бы.

Таким образом, нам нужно говорить на языке "браузера", а не на человеческом языке. Censys делает это довольно просто, и мы можем использовать что-то вроде этого, чтобы получить желаемые результаты:

(services.tls.certificates.leaf_data.names: microsoft.com) and services.http.response.status_code=”200"

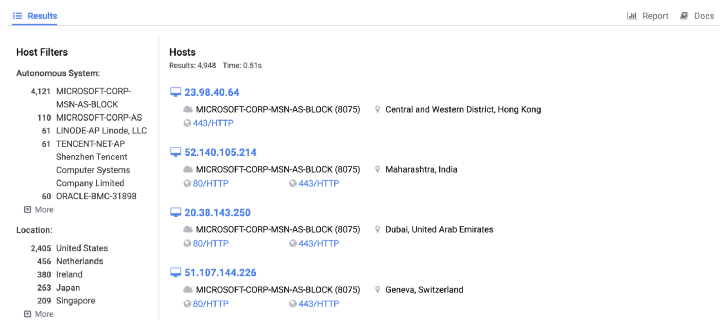

Вставим это в поисковую строку на сайте https://search.censys.io/ и получим несколько записей, которые выглядят следующим образом:

Обязательно выберите значок настроек рядом со строкой поиска и выберите эти параметры для получения желаемых результатов:

Теперь, когда мы установили включение виртуальных хостов, мы можем увидеть все поддомены, которые работают для служб Microsoft, и, возможно, найти векторы атак через этот список:

В одном сценарии из отчета HackerOne баг хантер обнаружил интересный поддомен с включенной функцией регистрации для внутренних пользователей.

Затем, после регистрации, хакер смог получить доступ к частным данным и возможностям через нарушенный контроль доступа. Прочитать о BAC можно здесь, так как это отличная уязвимость для получения выплат за баги.

https://medium.com/the-gray-area/403-forbidden-access-control-bug-hunting-72234989f788

Надеюсь, эта статья была информативной и дала несколько полезных советов по сбору информации. Если вам понравилась эта статья, не стесняйтесь удерживать кнопку "хлопать" в течение нескольких секунд. Чтобы увидеть похожие посты о взломе и вознаграждениях за ошибки, загляните в "The Gray Area".

Поддержите меня как писателя, подписавшись на членство в Medium по моей реферальной ссылке, что даст вам доступ ко всем моим статьям (и всем остальным на Medium) →.

https://grahamzemel.medium.com/membership

Спасибо!

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта