Перевод: Калькулятор рисков OWASP

@Ent_TranslateIB

Методология оценки рисков OWASP

В общих чертах, методология оценки рисков OWASP проводит нас через ряд шагов, которые можно использовать для расчета риска, вызванного уязвимостью/угрозой.

Технические термины:

- Риск: Его можно определить как потенциал/вероятность потери, повреждения или уничтожения активов или данных.

- Уязвимость: Слабые места или пробелы в программе безопасности, которыми могут воспользоваться потенциальные угрозы.

- Угроза: Все, что может намеренно/случайно использовать уязвимость и получить, повредить или уничтожить актив.

Примечание:

- Риск субъективен и контекстуален: уязвимость/угроза может быть критической для одной организации и бесполезной для другой.

- Система должна быть настраиваемой: Любая структура, которую вы используете для оценки риска, должна быть настраиваемой, поскольку она должна учитывать не только угрозу, но и ее влияние на компанию и ее клиентов (что может варьироваться от компании к компании).

- OWASP Risk Calculator: OWASP Risk Calculator - это настраиваемая структура, которую можно использовать для расчета рисков.

Подход OWASP:

Различные фреймворки имеют разные подходы к расчету рисков. Некоторые фреймворки рассчитывают его следующим образом

РИСК = функция(Активы, Угрозы, Уязвимости)

Но OWASP рассчитывает РИСК как РИСК = Вероятность * Воздействие.

Первым шагом здесь является сбор информации. Информация должна включать агента угрозы, атаку, которая будет использована, Уязвимость и влияние успешной атаки на бизнес.

Факторы для оценки вероятности

После определения факторов риска следующим шагом будет расчет вероятности того, что уязвимость будет найдена и использована злоумышленниками. При расчете вероятности учитываются два фактора. Первый - это задействованный агент угрозы, а второй - сама уязвимость.

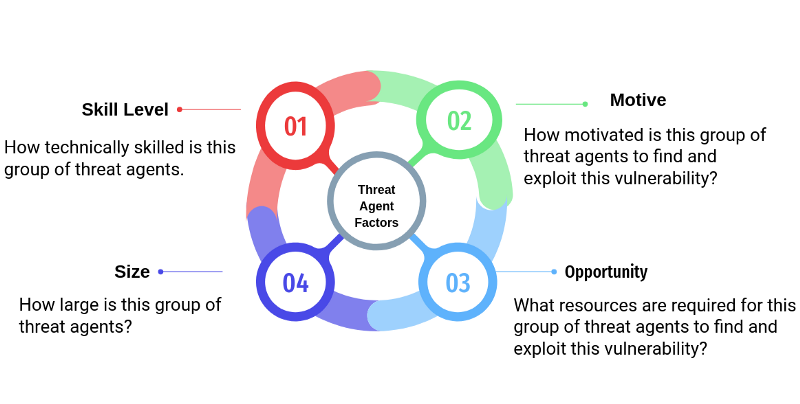

Факторы агента угрозы:

Цель состоит в том, чтобы оценить, насколько вероятно, что конкретный агент угрозы успешно использует уязвимость. Этот показатель может быть рассчитан с учетом следующих моментов.

- Уровень квалификации: Мы принимаем во внимание технические навыки агентов угроз и, исходя из набора навыков, выставляем соответствующие баллы. Мы ставим 1 балл за отсутствие технических навыков, 3 - за некоторые технические навыки, 5 - за продвинутых пользователей компьютера, 6 - за навыки работы с сетью и программирования, и 9 - за навыки проникновения в систему безопасности.

- Мотивация: Мотивация рассматривается с точки зрения конечного продукта (или вознаграждения), который получит агент/угроза. Чем выше вознаграждение, тем выше мотивация использовать уязвимость. Вознаграждением могут быть деньги, данные, слава и т.д. Мы ставим 1 балл за низкую или нулевую награду, 4 балла за возможную награду и 9 баллов за высокую награду.

- Возможности: Здесь мы рассматриваем ресурсы и потенциальные возможности для поиска и использования Уязвимости. Ресурсами могут быть инструменты, оборудование, доступ и т.д. Мы ставим оценку 0, если требуются дорогостоящие ресурсы, 4, если требуется специальный доступ или ресурсы, 7, если требуется некоторый доступ или ресурсы, и 9, если доступ или ресурсы не требуются.

- Размер: Здесь рассматривается размер агентов угрозы. Мы даем оценку 2, если это разработчики или системные администраторы, 4 - пользователи интранета, 5 - партнеры, 6 - аутентифицированные пользователи, и 9 - анонимные пользователи Интернета.

Рассмотрим гипотетическую ситуацию и получим следующие оценки:

SL : 9/ M: 9/O: 7/S:9

Факторы агента угрозы

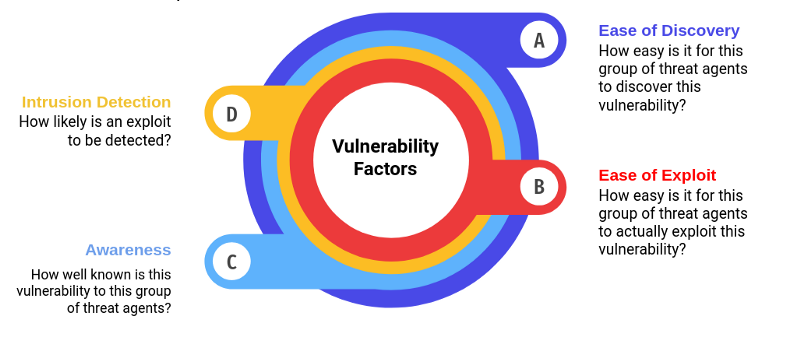

Факторы уязвимости

Здесь мы рассматриваем само приложение. Мы рассматриваем факторы, связанные с уязвимостью, с целью обнаружения и успешной эксплуатации уязвимости агентами угроз. Этот показатель может быть рассчитан с учетом следующих моментов.

- Легкость обнаружения: Насколько легко данной группе агентов угроз обнаружить эту Уязвимость? Мы ставим оценку 1, если обнаружить ее практически невозможно, 3 - если сложно, 7 - если легко, и 9 - если имеются автоматизированные инструменты.

- Простота эксплуатации: Как только уязвимость обнаружена, насколько легко агенты угроз могут ее использовать? Мы ставим оценку 1, если эксплуатация уязвимости возможна теоретически, 3 - если это сложно, 5 - если легко, и 9 - если для эксплуатации доступны автоматизированные инструменты.

- Осведомленность: Здесь мы рассматриваем, насколько хорошо группа осведомлена об уязвимости. Чем лучше они осведомлены, тем легче им найти и использовать ее. Мы ставим 1 балл, если она неизвестна, 4 - если скрыта, 6 - если очевидна, и 9 - если она общеизвестна.

- Обнаружение вторжения: Если агенты угрозы используют уязвимость, насколько вероятно, что она будет обнаружена каким-либо механизмом (это может быть брандмауэр или любая другая превентивная мера)? Мы оцениваем этот параметр в 1 балл, если в приложении ведется активное обнаружение, в 3 балла - если обнаружение регистрируется и проверяется, в 8 баллов - если регистрируется без проверки, и в 9 баллов - если не регистрируется вообще.

Давайте снова рассмотрим гипотетический сценарий и выведем следующие оценки. ED: 7/EE: 5/A: 4/ID: 9

Факторы уязвимости

Теперь, когда у нас есть доступные данные, мы рассчитаем балл вероятности следующим образом:

Вероятность = (SL + M + O + S + ED + EE + A + ID)/8 = 7,375

Факторы для оценки воздействия

Важно помнить, что после использования уязвимости, она также повлияет на приложение/данные/сервисы и бизнес. При расчете воздействия и последующем формировании общего балла учитываются два фактора. Первый - это техническое воздействие, а второй - воздействие на бизнес.

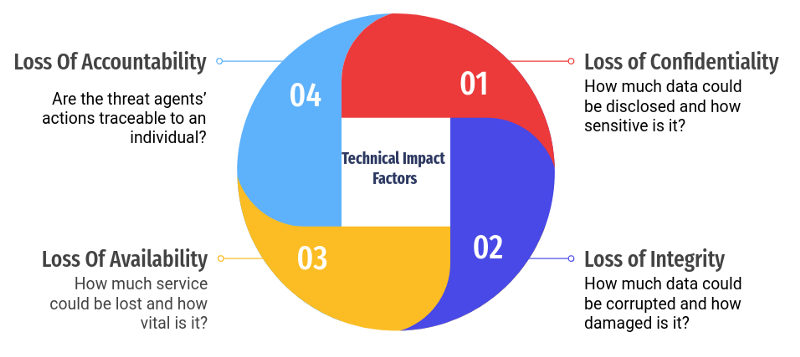

Факторы технического воздействия

В этом разделе мы рассмотрим, как это повлияет на конфиденциальность, целостность и доступность данных (CIA) и предоставляемые услуги после использования уязвимости.

- Потеря конфиденциальности: Сколько данных будет раскрыто после использования уязвимости, и насколько чувствительными являются рассматриваемые данные? Это информация о кредитной карте, номера телефонов, номер социального страхования, имена пользователей и т.д.? Мы даем оценку 2, если будут раскрыты минимальные нечувствительные данные, 6, если будут раскрыты минимально важные данные или обширные нечувствительные данные, 7, если будут раскрыты обширные важные данные, и 9, если будут раскрыты все данные.

- Потеря целостности: Насколько данные могут быть изменены, повреждены или испорчены в случае эксплуатации? Мы ставим оценку 1, если данные минимально и незначительно повреждены, 3 - если минимально и серьезно повреждены, 5 - если обширно и незначительно повреждены, 7 - если обширно и серьезно повреждены, 9 - если повреждены все данные.

- Потеря доступности: Будут ли услуги, предоставляемые компанией, работать и доступны для использования клиентами/заказчиками? Мы ставим оценку 1, если будут прерваны минимальные вторичные услуги, 5, если будут прерваны минимальные первичные услуги, 5, если будут прерваны обширные вторичные услуги, 7, если будут прерваны обширные первичные услуги, и 9, если все услуги будут полностью потеряны.

- Потеря ответственности: Последний пункт рассматривает, можно ли отследить действия агентов угрозы до конкретного человека. Компания может покопаться в лог-файлах или какой-либо аномалии, например, обратном шелле (использование открытого порта) и т.д. Мы ставим 1 балл, если действия агента угроз можно полностью отследить, 7 баллов, если отследить возможно, 9 баллов, если агент угроз полностью анонимен.

Факторы технического воздействия

Давайте снова присвоим следующие баллы в соответствии с гипотетической ситуацией.

LC: 6/LI: 1/ LAV: 1/ LAC: 7

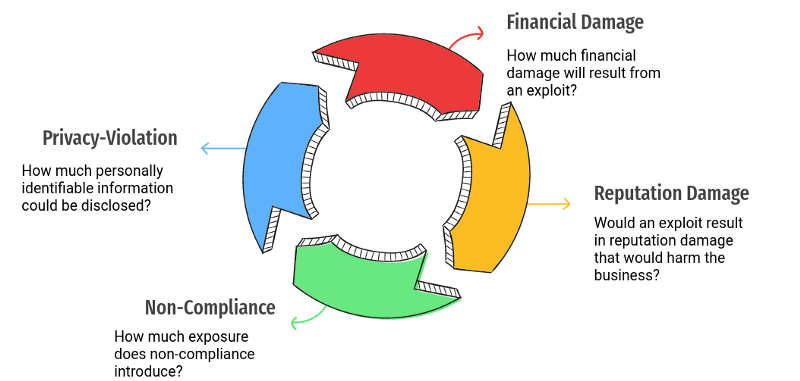

Факторы воздействия на бизнес

В этом последнем факторе воздействия мы рассматриваем влияние эксплуатации на бизнес. Это один из факторов, который делает калькуляторы рисков OWASP очень настраиваемыми.

- Финансовый ущерб: Какой финансовый ущерб понесет компания? Мы присваиваем оценку 1, если она меньше стоимости устранения уязвимости, 3, если она незначительно влияет на годовую прибыль, 7, если она значительно влияет на годовую прибыль, и 9, если она приводит к банкротству.

- Ущерб репутации: Как эксплуатация нанесет ущерб репутации компании, и какое влияние она окажет на бизнес? Мы ставим 1 балл, если ущерб минимален, 4 балла за потерю крупных счетов, 5 баллов за потерю деловой репутации и 9 баллов за ущерб бренду.

- Несоблюдение: Насколько бизнес не соглашается или нарушает условия и положения законодательства? Существуют различные требования, которые предприятия должны соблюдать в зависимости от типа бизнеса. Мы ставим оценку 2 за незначительное нарушение, 5 за явное нарушение и 7 за серьезное нарушение.

- Нарушение конфиденциальности: Насколько PII (персональная идентифицируемая информация) может быть раскрыта после или во время эксплуатации? Мы даем оценку 3, если раскрытая PII касается одного человека, 5, если сотен людей, 7 для тысяч людей и 9, если речь идет о миллионах людей.

Факторы влияния на бизнес

Теперь присвоим баллы:

FD: 3/ RD: 1/ NC: 2/ PV: 5

Теперь мы можем рассчитать влияние следующим образом.

Влияние = (LC + LI + LAV + LAC + FD + RD + NC + PV)/8 = 3,25

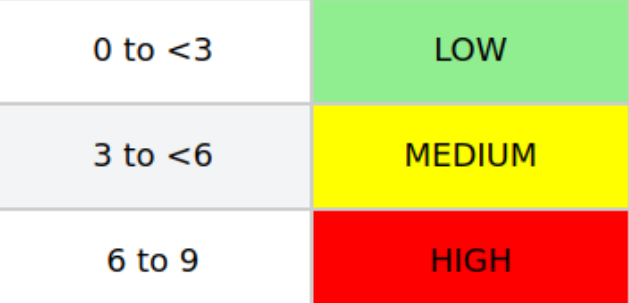

Теперь, когда у нас есть оба показателя, мы можем перевести/конвертировать их в уровни в соответствии с приведенной ниже таблицей.

Уровни вероятности и воздействия

Мы получили оценку вероятности 7,375, что дает нам высокий уровень, и оценку воздействия 3,25, что дает нам средний уровень.

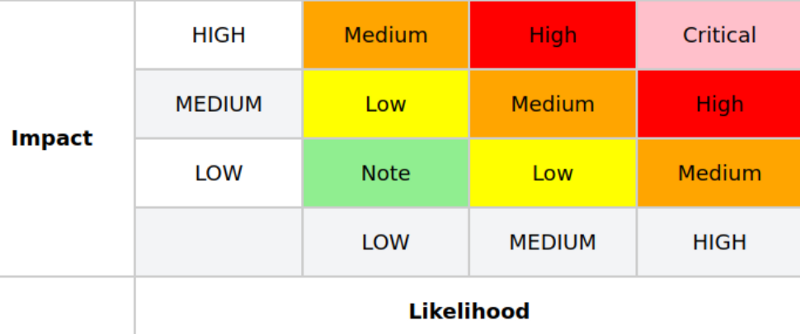

Последний шаг заключается в создании матрицы, как показано ниже, и нахождении пересечения уровней, полученных на предыдущем этапе.

Общая серьезность

Согласно матрице, пересечение Среднего (Воздействие) и Высокой (Вероятность) является Высоким. Таким образом, общая степень серьезности - ВЫСОКАЯ.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта