Перевод: Как поймать Reverse shell через Интернет

@Ent_TranslateIBВ этом блоге я рассказываю о том, как открыть один локальный порт для выхода в интернет и использовать его для получения reverse shell, как это делается в любой локальной среде.

Это похоже на то, что вы делаете в среде типа HackTheBox или TryHackMe, но через интернет.

Ссылки

kali IP → 10.0.2.15

pop-os IP → 192.168.1.11

Ngrok

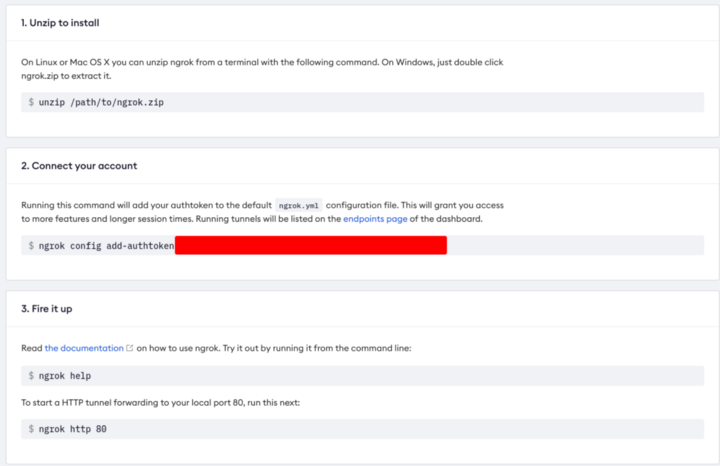

Пользоваться этой услугой очень просто. Просто перейдите на сайт https://dashboard.ngrok.com/signup, создайте учетную запись и установите ngrok на свое устройство с помощью функции snap install ngrok или скачайте zip-файл с сайта ngrok и следуйте инструкциям.

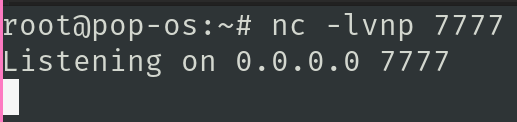

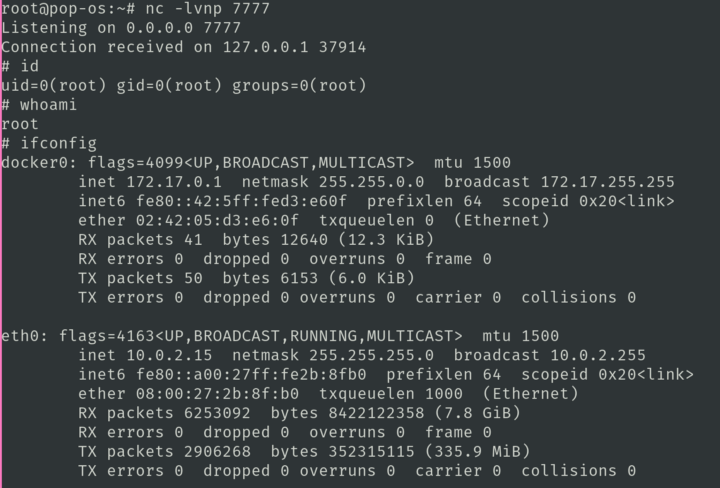

Netcat

Настройте слушателя netcat на вашем устройстве, как вы обычно это делаете.

nc -lvnp 7777

Примечание: Я использую две машины, одну pop-os для настройки слушателя и открытия порта, а другую kali для подключения к нему.

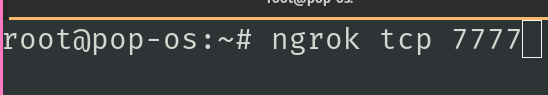

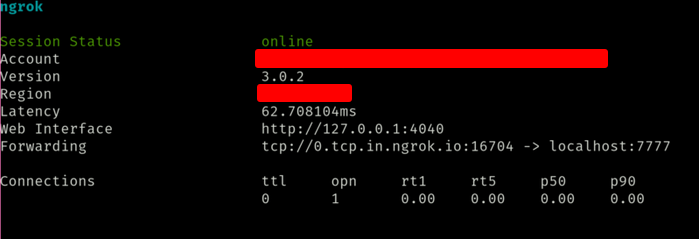

ngrok tcp 7777

Затем откройте порт tcp через ngrok. (Конечно, в другом окне терминала)

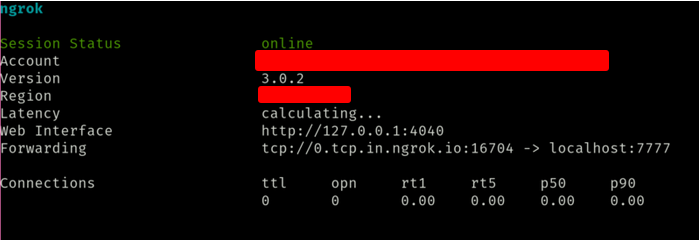

Вы получите окно, подобное этому. Теперь укажите целевой IP и порт для подключения к порту 7777 - 0.tcp.in.ngrok.io и 16704 соответственно.

Подключение

Теперь я запускаю команду python для подключения.

Примечание: в реальности это может быть достигнуто путем выполнения полезной нагрузки или использования службы, уязвимой для RCE и т.д.

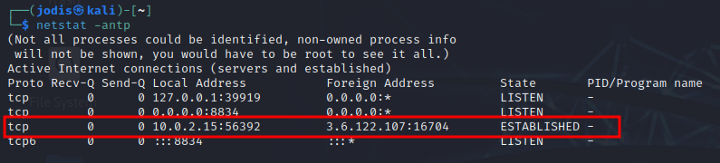

Мы можем видеть из просмотра подключенных портов, что наша машина kali подключена к некоторому 3.6.122.107, который обычно является чем-то на AWS. Этот IP представляет нам соединение через интернет с нашей pop-os машиной, хотя 0.tcp.in.ngrok.io не представлен этим IP.

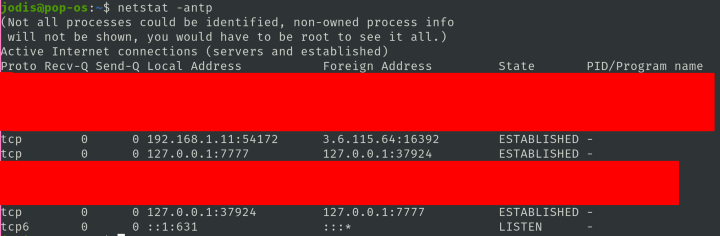

Pop-OS также показывает, что мы подключены к 3.6.115.64, который, как мы видели, является IP-адресом 0.tcp.in.ngrok.io

Нигде мы не видим локального соединения, следовательно, мы поймали reverse shell через интернет.

Опасности

При открытии порта не так уж сложно испортить его. Устройство может быть восприимчиво к внешним атакам, но только в зависимости от того, какой порт и какой сервис вы открываете. Я не представляю, как это может навредить, если какой-то сервис развернут, протестирован и порт будет закрыт в течение нескольких часов. Держать его открытым слишком долго, очевидно, опасно, и устройство может оказаться видимым на таких сервисах, как shodan.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта