Перевод: Hack To Learn: OSINT и пассивная разведка

@Ent_TranslateIB

Дорогой друг, добро пожаловать на HaXeZ, где я хочу поговорить о разведке с использованием открытых источников и пассивной разведке. Пассивная разведка - один из самых важных этапов успешного взлома. Пассивная разведка использует методы разведки из открытых источников (OSINT) для сбора информации о цели. Объясняя, мы пытаемся собрать информацию о цели, не взаимодействуя с ней. По этой причине в данной статье мы рассмотрим несколько инструментов пассивной разведки, но существует и множество других.

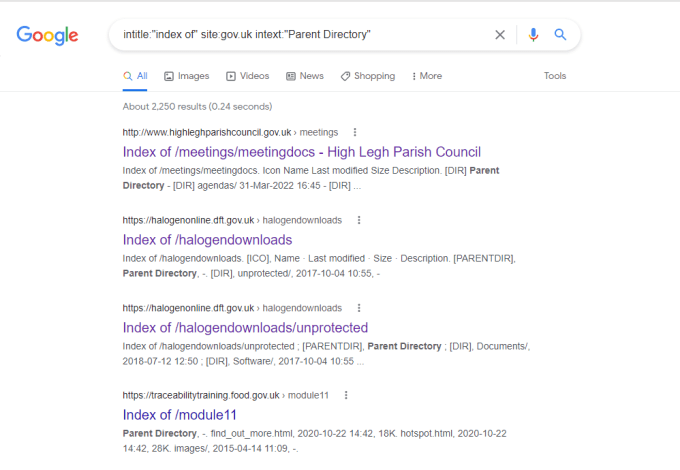

Пассивная разведка Google

Google - чрезвычайно мощная поисковая система. Они стали поисковой системой номер один не по счастливой случайности. Обычно большинство людей используют Google, вводя слово и просматривая результаты. Однако, немного изменив условия поиска, Google может стать мощным инструментом пассивной разведки. По сути, используя определенные операторы поиска, можно получить огромное количество информации из Google. Кроме того, в базе данных Exploit Database есть целый раздел, посвященный "Google Dorks", которые могут вернуть потенциально важную информацию о цели. Ниже приведены лишь несколько примеров.

HaXeZ_Google_Dork_Cheat_SheetDownload

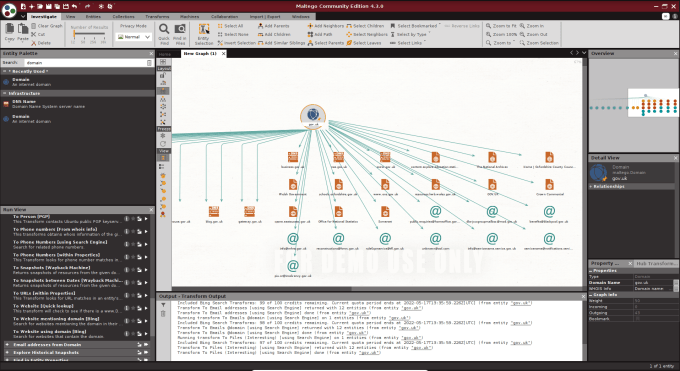

Пассивная разведка Maltego

Maltego - это приложение для сбора разведданных с открытых источников, которое позволяет собирать информацию о целевой области. Вкратце, оно имеет ряд преобразований, которые автоматически выполняют методы пассивной разведки. Более того, эти преобразования включают в себя поиск различных записей DNS из различных источников. Адреса электронной почты, телефонные номера и различные другие биты информации. В целом, интерфейс обеспечивает интуитивно понятный и удобный метод просмотра полученной информации. Всего за несколько щелчков мыши вы можете получить огромное количество информации, которая позволит вам найти слабые места в вашей цели. Просто нажмите правой кнопкой мыши на объект и выберите нужное из списка преобразований.

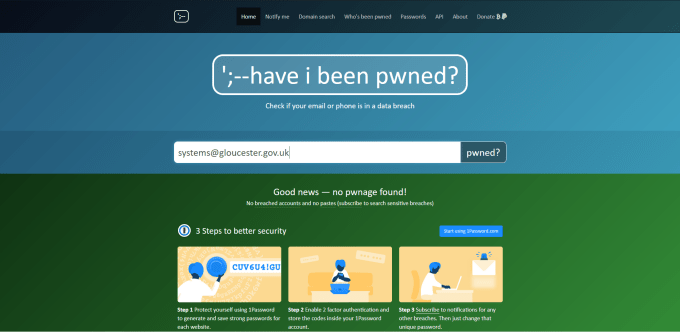

Have I Been Pwned?

Have I was Pwned? - это веб-приложение, позволяющее проверить, не были ли взломаны учетные данные почтового ящика. В частности, оно использует известные утечки баз данных и проверяет, был ли ваш адрес электронной почты частью этих утечек. Эти утечки происходят из различных источников, включая публичные утечки, такие как утечка базы данных Linked In. Программа Have I Been Pwned? была создана для проверки вашего собственного адреса электронной почты, но ничто не мешает вам проверить и другие.

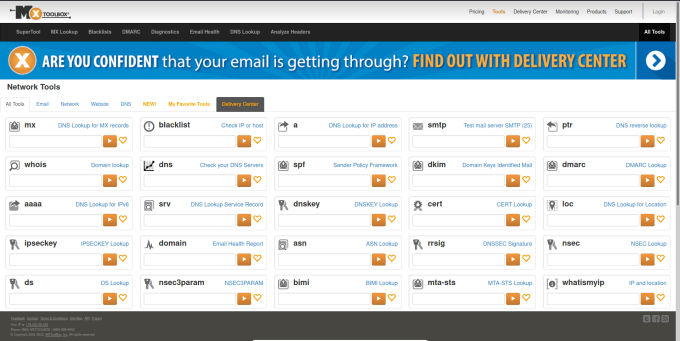

Пассивная разведка MXToolbox

MXToolBox - это веб-приложение с большим количеством инструментов. Впервые я обнаружил этот инструмент, работая в службе технической поддержки хостинг-провайдера. Его можно использовать для сбора информации о DNS-записях домена. Кроме того, в нем есть такие инструменты, как ping, так что если вы хотите узнать, не блокируют ли вас по IP, вы можете проверить именно здесь, а не переключаться между VPN. Чтобы описать все инструменты, потребуется целая статья, но это отличный инструмент для проведения пассивной разведки против цели.

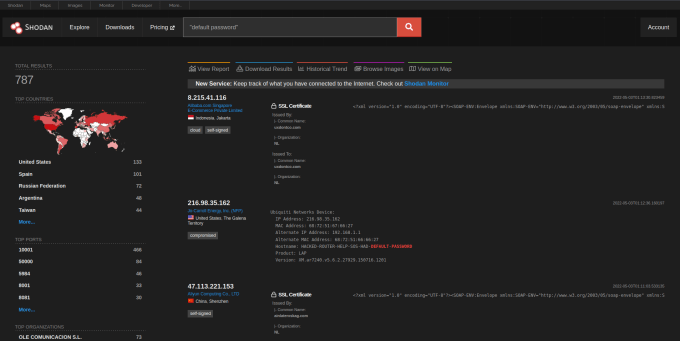

Пассивная разведка Shodan

Shodan - это поисковая система для подключенных к интернету устройств. С ее помощью можно найти конкретные устройства с определенными операционными системами с открытыми портами. Он также индексирует различные баннеры, которые отображаются при подключении к этим портам. Кроме того, он также проверяет, не используют ли эти устройства слабые учетные данные. Вы можете фильтровать устройства по стране, городу, организации, домену - список флагов бесконечен. Если вы хотите найти все FTP-серверы, принадлежащие определенной организации, которая поддерживает анонимный вход, то вы можете это сделать.

HaXeZ_Shodan_Cheat_SheetDownload

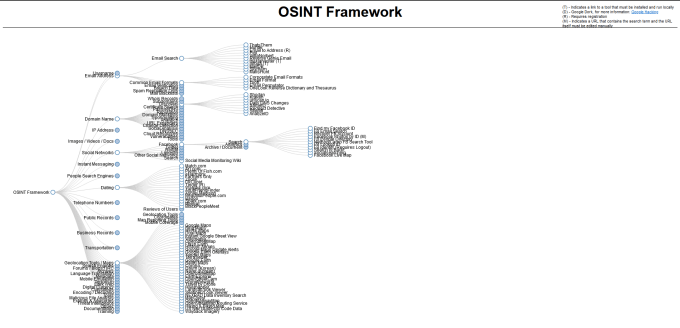

OSINT Framework

OSINT Framework - это веб-приложение, в котором собрано все, что вы хотите знать о сборе разведданных из открытых источников. Он имеет горизонтальную иерархическую структуру, и при нажатии на одну категорию появляются другие категории и, в конечном итоге, ссылка на ресурс. Ресурс обычно предоставляет инструкции или инструмент для выполнения конкретного типа OSINT. В этом веб-приложении есть много интересного, больше, чем можно охватить в одной статье.

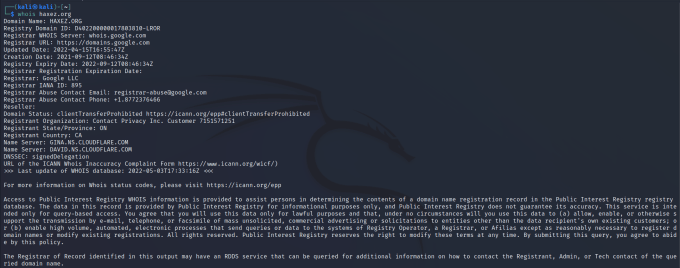

Whois

Whois - это инструмент, позволяющий собирать информацию о регистрации домена. В некоторых случаях он может сообщить вам, кто его зарегистрировал, и указать его контактные данные, но это зависит от настроек конфиденциальности домена. Эта информация может включать номер телефона владельца домена, а также его адрес. Кроме того, инструмент может предоставить информацию о владельце, дате регистрации домена и сроке действия.

whois google.com

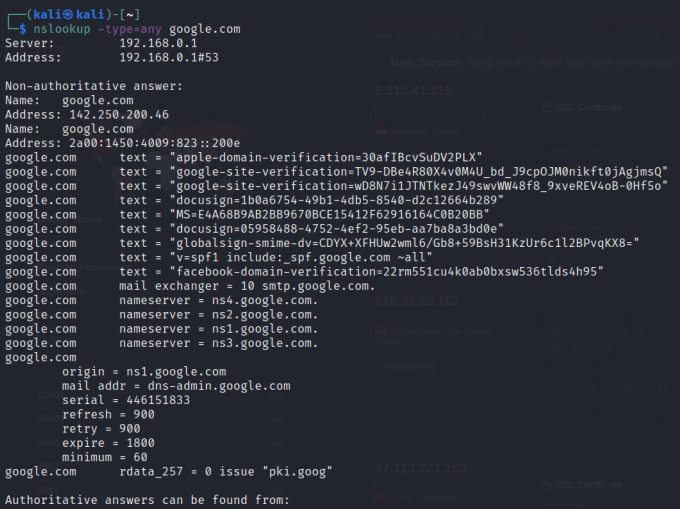

NSlookup

Вы можете использовать инструмент nslookup для получения информации о домене. Эта информация может включать серверы имен домена, IP-адрес, почтовые серверы и различные другие записи. Это может рассказать вам о том, как настроен домен, предоставить определенные записи и определить потенциальные цели.

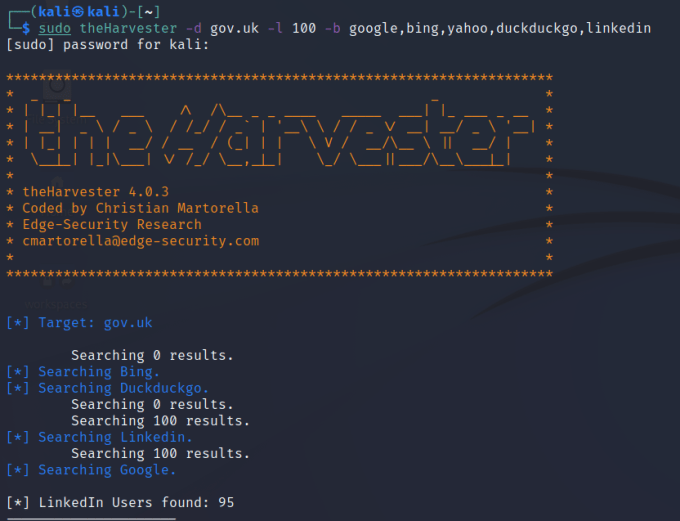

theHarvester

Инструмент, который объединяет все эти методы в один замечательный инструмент командной строки, - это theHarvester. theHarvester представляет собой обертку для других инструментов и может выполнять пассивную и активную разведку. Он может использовать поисковые системы для поиска поддоменов и URL-адресов. Кроме того, он может использовать сайты социальных сетей для поиска имен сотрудников и адресов электронной почты. Чтобы найти полный список инструментов, используемых theHarvester, перейдите на страницу разработчика на GitHub.

https://github.com/laramies/theHarvester

Заключение

Пассивная разведка может дать много информации об объекте, который вы проверяете. Хотя часть информации может выходить за рамки задания, она может дать вам хорошее представление об их организации. Инструменты, о которых я рассказывал выше, едва касаются поверхности айсберга, которым являются инструменты OSINT. Возможно, однажды кто-то создаст единый веб-сканер OSINT, и он станет тем же, чем Nessus является для сканирования уязвимостей. Я люблю Maltego и theHarvester и считаю, что они делают фантастическую работу, но мне бы хотелось больше функциональности и более простого интерфейса. Введите свой домен, отметьте галочками, какую информацию вы хотите обнаружить, а затем ждите отчета.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта