Перевод: DoS стоит $650 ? Интересно!

@Ent_TranslateIBПривет, ребята, меня зовут Сагар Саджеев. Это моя вторая статья, и я хотел бы поделиться тем, как я получил вознаграждение в размере $650 за Pixel flood Attack (которая обрушила целевой сервер и вызвала DoS на уровне приложения).

Атака pixel flood - это когда вы загружаете очень большое изображение (изображение с огромным количеством пикселей или очень большой шириной и высотой), оно распределяет пиксели в огромной куче памяти сервера, переполняя ее, что в конечном итоге приводит к краху сервера и вызывает DoS на уровне приложения.

Я уже некоторое время охочусь на частную программу и обнаружил около 6 действующих уязвимостей (более интересные статьи загружаются⚡). Поскольку я не могу раскрыть название программы, назовем ее redacted.com.

Позвольте мне сделать оговорку...

В большинстве случаев DoS не будет иметь места. Никто не хочет, чтобы их сайт не работал. Поэтому убедитесь, что вы внимательно изучили условия программы и пытайтесь сделать это только в том случае, если вы получили прямое разрешение. Я не несу никакой ответственности за ваши действия.

Как найти эту конкретную уязвимость?

Найдите функцию загрузки файлов на целевом сайте.

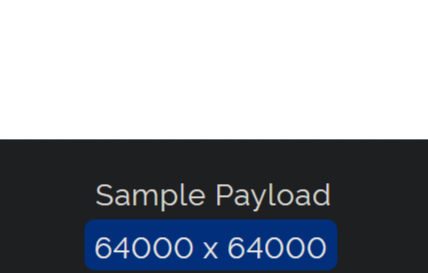

Выберите изображение, которое вы собираетесь использовать в качестве полезной нагрузки, с размерами или пикселями 64000 * 64000 (Высота , Ширина). В Интернете доступно множество таких предустановленных изображений, либо можно вручную изменить соотношение пикселей изображений с помощью различных программ и онлайн-сервисов. Пример такого изображения показан ниже.

Загрузите изображение. Обратите внимание, не начал ли сайт замедляться или вести себя вяло. Получили ли вы сообщение 503 или 5XX? Вы знаете, что это значит :-)

Бонусный совет

Если сайт имеет очень хорошую поддержку бэкенда, он может и не замедлиться до такой степени, однако, чтобы доказать влияние в PoC, мы можем взять ссылку на время отклика в Burp до загрузки изображения и после загрузки. Для этого отправьте запрос на вкладку Repeater и нажмите кнопку go → в правом нижнем углу будет указано что-то в мс. (Воспринимайте это так: высокое мс → серверу тяжело).

Временная шкала

Отправлено: 02-07-2022

Принято: 03-07-2022

Решено: 07-07-2022

Получено вознаграждение: 08-07-2022

Надеюсь, сегодня вы узнали что-то новое. Это моя вторая статья. Мою первую статью вы можете найти здесь. Я работаю над еще несколькими интересными статьями, которые будут опубликованы в ближайшее время.

Время от времени я делюсь некоторыми советами по поводу Bug Bounties и связанными с ними вещами на своих страницах в Twitter и LinkedIn. Так что следите за мной там. Если у вас есть какие-либо вопросы, не стесняйтесь писать мне. Я буду очень рад помочь.

LinkedIn: https://www.linkedin.com/in/sagar-sajeev-663491208/

Twitter: https://twitter.com/Sagar__Sajeev

Счастливой охоты!

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта