Перехват сеанса UDP

Этичный Хакер

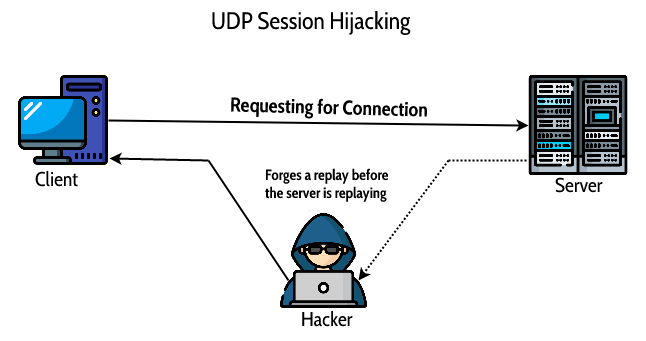

UDS Packet - это низкоуровневый транспортный протокол, используемый в локальных и глобальных сетях для отправки пакетов между двумя конечными точками. Перехват сеанса UDP - это атака, при которой злоумышленник обманом заставляет жертву использовать свой компьютер как часть ботнета, обычно отправляя им незапрашиваемые запросы, замаскированные под поступающие из законных источников. Затем этот незаконный трафик может быть использован для эксплуатации уязвимых систем или кражи данных. Перехват сеанса UDP - это метод компрометации компьютерного сеанса путем манипулирования трафиком протокола управления передачей сеанса (TCP). Злоумышленник манипулирует данными, передаваемыми по сети, которые затем могут быть использованы для перехвата сеанса или кражи информации.

Существует ряд рисков, связанных с использованием перехвата сеанса UDP в этическом взломе. Во-первых, UDP-пакеты не шифруются, и поэтому их легче перехватывать и манипулировать. Это облегчает злоумышленнику кражу данных или захват сеанса. Кроме того, злоумышленник контролирует отправляемые данные, что означает, что они могут изменять их несколькими способами. Это может позволить им украсть информацию или изменить ее, чтобы использовать систему.

Атаки с перехватом UDP:

- Один из самых мощных хакеров перехватит трансляцию UDP. Это позволяет им красть данные, такие как пароли и кредитные карты.

- Злоумышленник, который может быть кем-то поблизости или на другом конце света, получает доступ к информации, отправляя ложный ответ на коммуникационный запрос жертвы приложению, использующему UDP в качестве транспортного протокола.

- Это возможно в операционных системах Windows XP, Windows Vista, Windows 7 и Windows 8.

- Пакеты UDP принимаются по умолчанию в большинстве версий операционной системы Microsoft начиная с XP. Это значение по умолчанию для всех, кто использует приложение в этой операционной системе. Поскольку эти пакеты не проверяются операционной системой, хакер может отправить один ответ на запрос другого законного пользователя.

- Это позволяет хакеру получать любые полезные данные, такие как пароли и кредитные карты, от ничего не подозревающего пользователя. Это опасно, потому что никто ничего не замечает, если только сеанс не ухудшается или не прерывается из-за отсутствия ответа от сервера.

- Если установлена защита брандмауэра, он уведомит пользователя и заблокирует любые несанкционированные входящие пакеты.

Сценарий перехвата сеанса UDP:

- При перехвате сеанса UDP злоумышленнику не нужны такие функции, как протокол управления передачей, например, порядковые номера и механизм подтверждения для перехвата сеанса.

- Эти атаки произошли в дикой природе еще в начале 1995 года. В этой атаке злоумышленник обеспокоен соединением между терминалами.

Примеры перехвата сеанса UDP:

Мы можем использовать netcat в Kali-Linux для перехвата сеанса UDP.

Шаг 1: Откройте терминал в Kali Linux

Шаг 2. Введите следующую команду для связи с UDP-сервером.

nc -z -v -u [Адрес локального хоста] [добавить UDP-порт]

Вывод:

Основная команда справки:

Заключение:

Перехват UDP - это новый тип атаки, который может помочь злоумышленникам украсть ценные данные у ничего не подозревающих пользователей. Это опасно, потому что не оставляет никаких следов или признаков атаки, за исключением программы, не отвечающей на запросы. Ожидается, что этот тип атаки станет более известным по мере того, как количество устройств, подключенных к Интернету, достигнет ожидаемых 50 миллиардов к 2020 году.