Palo Alto Escorts

🛑 👉🏻👉🏻👉🏻 INFORMATION AVAILABLE CLICK HERE👈🏻👈🏻👈🏻

Антон Болотов

Я езжу на Tesla Model Y Napkin , Chevrolet Volt «Волт» и Smart fortwo Brabus «Цмарт» (до этого — 6 машин )

Саннивейл, США

Подписаться

Сообщение

Типичная картина в любой местной кофейне.

11 января 2013 в 12:30

Метки: сша , калифорния , кремниевая долина , пало альто

Автор

Tesla Model Y

Автор

Tesla Model Y

Пало Альто (Palo Alto) считается "неофициальной столицей" Кремниевой Долины (официальной нет, но себя таковой называет город Сан-Хосе :-)

В Пало Альто располагается знаменитый Стэнфордский университет (городок в городке). Здесь также были основаны Hewlett-Packard, Xerox, VMware и великое множество других IT-компаний.

Одно время в двух шагах от Стэнфорда располагался Facebook, и я даже успел побывать в нём пару лет назад. Но сейчас он переехал в соседний Menlo Park.

Пало Альто — очень консервативный городок. Здесь почти не строится ничего нового, высотное здание (12 этажей) всего одно. Не думаю, что ошибусь, если предположу, что за последние лет 15-20 тут мало что изменилось внешне.

Самый клёвый, на мой взгляд, район города — Old Palo Alto. Недалеко от даунтауна. Тут тихо, спокойно, консервативно. Большие старые дома, никакой движухи, трафик — две машины и три бегуна в час.

С середины 90-х в Пало Альто жил Стив Джобс со своей семьёй. Отличный выбор, я его очень хорошо понимаю.

Центральное место — University Avenue в даунтауне. Небольшая улочка с высочайшей концентрацией кафешек и магазинчиков.

Здесь же офисы крутых IT-компаний и инвестфондов. Среди долиновских городков здесь самые дорогие офисы. Эдакая "Аллея звёзд".

В конце прошлого года я успел посетить маленький, но уютненький палоальтовский Apple Store, где разжился новыми наушниками EarPods. Хорошие наушники, кстати!

Плохие новости: через несколько дней магазин закрылся навсегда. Хорошие новости: гораздо более крутой Apple Store тут же открылся по новому адресу — в нескольких сотнях метров выше по улице:

Отдельно стоит остановиться на кофейнях. В Пало Альто (да и вообще в округе) они, как правило, используются не по назначению. Тут это бесплатные коворкинг-центры.

Практически никогда вы не сможете купить чашечку кофе и посидеть за столиком. Потому что они всегда заняты стартаперами, фигачащими очередного "убийцу Фэйсбука" и "более лучший Инстаграм". В худшем случае (а было и такое) не удастся даже взять кофе с собой. Кошмар.

В каждой из здешних кафешек создавались и умирали интересные интернет-проекты. За каждым столом заключались многомиллионные сделки. Многие стулья хранят тепло задниц многих культовых персонажей IT-отрасли.

Очень интересно просто ходить и смотреть на людей. Любой парень в кедах и с рюкзаком запросто может оказаться мультимиллионером. А солидный мужчина в костюме — обычным клерком из какого-нибудь банка, готовящийся в очередной раз рефинансировать свою 30-летнюю ипотеку.

И вообще, среди интернетчиков тут ходит шутка про то, что "если в кафешке на Юниверсити авеню удачно сходить в туалет, то можно получить инвестиции в свой стартап".

Головы полные амбициозных идей, помешаны на улучшении материальных условий напрочь .

Я как-то случайно оставлю комментарий именно к этой записи, но перед сном прочитал все, и считаю своим долгом выразить благодарность за повествование. Надеюсь на продолжение! :)

я так понимаю, автор тоже айтишник? :)

Маньяки-), но без вас уже в этом мире, никак!-)

Прочитав Пало Альто в заголовке, сразу Джобса вспомнил) так и есть))

Реалии IT-мира. Из 6 человек на фото, 4 индуса:-))) А вообще здорово. Спасибо за отчеты. Читаем и ждем

ДА, да, тоже подметил — одни индусы.

Приятно, что от "микробложка", Антон перешёл к нормальным записям!-)))

Я кончил :) Отлично излагаете! Давайте дальше про работу, бизнес и т.п.

По ушам им надавать, выгнать из за столика, иш расселись!))))

Очень интересно пишите, приятно читать.

Помощь

Написать в поддержку

Символика

ВКонтакте

Мобильный DRIVE2

О проекте

Вакансии

Бизнес-аккаунт

Реклама и сотрудничество

Правила сайта

Пользовательское соглашение

Политика обработки персональных данных

Все потоки

Разработка

Администрирование

Дизайн

Менеджмент

Маркетинг

Научпоп

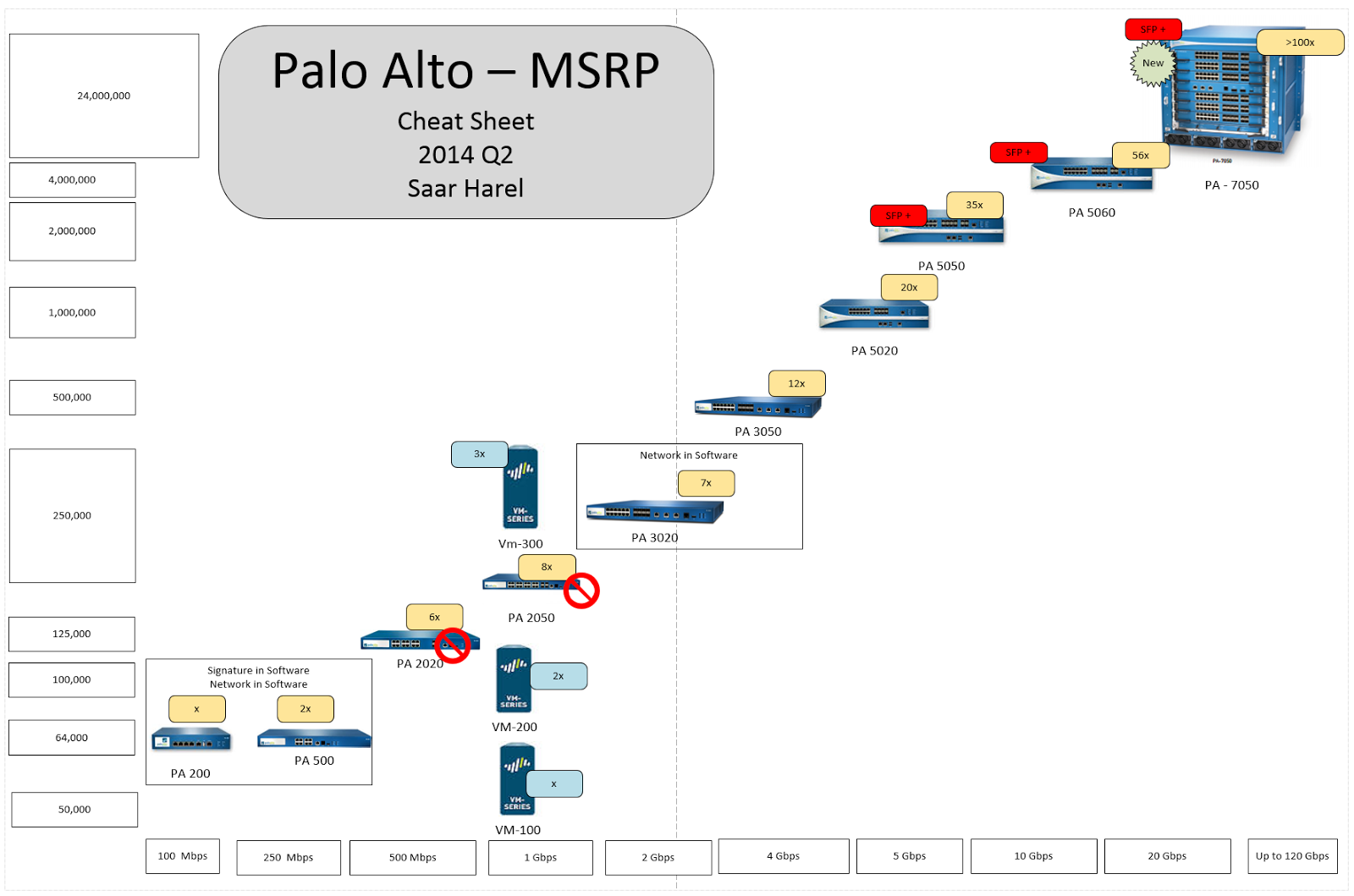

Здравствуйте, дорогие любители высоких технологий. Продолжаем наш цикл статей про продвинутые железяки.

Сегодня я расскажу о решениях компании Palo-Alto Networks и покажу, как настроить различные политики, в частности запрещающие пользоваться социальной сетью или приложением иного рода конкретному пользователю.

Palo Alto Networks производит довольно неплохие межсетевые экраны, контент-фильтры и т.п. вещи в одном устройстве. Насколько я понял со слов представителя компании – основные разработчики ушли из Juniper networks, где они трудились при создании серии SSG устройств.

Ну да ладно. Большинству это не интересно, и все ждут скриншотов. Поехали:

1. Главная страница и dashboard . В принципе тут все понятно (я надеюсь).

2. ACC (или Application Command Center). Здесь мы можем посмотреть, какой тип трафика был замечен в тот или иной промежуток времени, кто был генератором или инициатором трафика и т.п.

На следующем скрине отчетливо видно, как кто-то из наших гостей изо всех сил выкачивает последнюю версию образа со свободно распространяемой операционной системой.

3. Идем дальше – вкладка Monitoring. Думаю, бессмысленно объяснять ее значение. Отмечу лишь, что ей очень удобно пользоваться при отладке, т.к. среди общей вакханалии IP пакетов мы можем отфильтровать лишь необходимые нам.

4. Политики. Здесь задаются политики взаимоотношений между зонами безопасности (которые описываются дальше), пулы и правила NAT и другие штуки, которые, несомненно, важны в нашей жизни: QoS, Captive portal, DoS protection и т.п.

5. Объекты. На этой вкладке представлены различные сущности, которые мы можем группировать по различным признакам, задавать новые и т.д. В дальнейшем мы можем использовать эти вновь созданные параметры в различных политиках доступа.

Помимо всего прочего здесь определены сигнатуры приложений (а так как Palo Alto умеет их распознавать, то мы можем отдельно фильтровать трафик того или иного приложения. Об этом более подробно в конце статьи).

6. Network. Назначение этой вкладки – настройка всего, что касается сети в нашем девайсе. Начиная от выдачи адресов интерфейсам и заканчивая настройкой IPSec туннелей (Да! Palo Alto поддерживает IPSec туннели).

7. Device. Здесь хранятся различные глобальные настройки устройства. Все, что можно настроить, находится слева на скрине.

Попробуем написать политику, запрещающую пользоваться социальной сетью для школьников одному компьютеру (так как пользователь этого компьютера себя плохо вел):

1.

2.

3.

4.

5.

Пользователь пытается попасть на Вконтакте и тут – БАЦ! Не работает. А мы с вами победно наблюдаем бесполезные его попытки:

С другой стороны, такой фильтрацией никого сейчас не удивишь. Я вас отчасти понимаю, поэтому немного усложним задачу. Попробуем отфильтровать приложение, которое используется для доступа к другой социальной сети, но в то же время оставим доступ туда через WEB.

Итак, представим себе, что у нас строится еще один этаж нашего 18-этажного офиса. Везде по зданию есть wifi точки доступа с открытым SSID (да, мы не жадные до интернета). На 18 этаже заканчивают ремонт рабочие. Один из них (назовем его Ашотом) вместо того, чтобы закончить класть 30 квадратных метров кафельной плитки, подключился к сети и при помощи мессенджера ведет активную переписку с очередной “дамой сердца”. При этом предположим, что нам по каким-то причинам необходимо запретить всем пользоваться мессенджером, оставив при этом доступной работу через браузер.

Настроим политику:

Затем укажем security зону, откуда будет инициироваться соединение (заодно запретим всем с любого адреса пользоваться данным клиентом).

Укажем, в какую зону будет идти трафик (чтобы не париться – укажем в любую зону):

Теперь нам нужно запретить этот самый мессенджер. Ищем его в базе сигнатур и выставляем:

Заключительное правило – блокируем весь трафик от приложения:

Применяем и сохраняем конфигурацию. Смотрим, что мы имеем:

Собственно, заблокировать приложение у нас получилось. Теперь смотрим, есть ли доступ к сайту с web-браузера:

В принципе реализовалось всё, что было задумано. Вопросы?

Укажите причину минуса, чтобы автор поработал над ошибками

Скопировать ссылку

ВКонтакте

Telegram

+8

10,3k

21

0

+8

9,1k

17

0

+9

7,2k

5

3

Если я по https запустил canvas VNC на своём сервере и мило там сижу в любимой социальной сети, что делать будете и как обнаруживать?

Если у Вас есть свой сервер, к которому можно подключится по VNC, думаю Вы в любом случае найдете путь.

А вот 90% пользователей крупных компаний не найдут.

То есть, в HTTPS-трафик этот продукт заглядывать не умеет?

А разве кто-то умеет?

Как вариант в домене это конечно можно обойти, подписывая сессию заново автогенерируемым сертификатом, но без домена. Я думаю никак. Ну либо сессию даунгрейдить до http :)

Ну, начну с любимого — Squid =) Это из OpenSource. Причем, третий squid мониторит уже по-умному (см. ssl-bump).

Palo-Alto-like — Websense =)

Да и вообще, без этого современный мониторинг использования интернета представить нельзя.

Собственно, продукт интересный, но я считаю, что если шлюз доступа в интернет не может смотреть в https, то все эти плюшки типа блокирования приложений не нужны, потому что админу надо сидеть и мониторить аномалии трафика для выявления анонимайзеров, приложений типа как в родительском посте ветки и т.п.

Так я и написал, без генерации сертификата на лету — никак. Для пользователя это будет выглядеть как неверный сертификат.

Нет, вы написали «А разве кто-то умеет?»

Согласитесь, это не тождественно фразе «без генерации сертификата на лету — никак» =)

Если у нас задача контролировать зашифрованный трафик для предотвращения каких-то последствий, то пусть будет неправильный сертификат. Грамотный юзер поймет, что его просматривают и не полезет. Мы выиграли — не лезут. Неграмотный полезет. Мы выиграли — мониторим.

Ну в моем понимании мониторить — это не менять :)

А тут явное вмешательство в трафик.

Хотя конечно признаю, написал неоднозначно.

Ну, в общем, я так понимаю, что могут, раз это заявлено в фичах =)

Так что задача из начала ветки сводится к получению или разработке нужной сигнатуры ;)

ну почему же неправильный?

сертификат будет выдан CA самой компании

если у клиентов сертификат корпоративного CA в Trusted Root — что и просходит в домене windows — цепочка сертикатов будет валидной

а про «кто-то умеет?» — Microsoft TMG это умеет из коробки

да еще и уведомление сотруднику в трее показывать — дескать «ваш https трафик инспектируется работодателем»

Выше написал про домен, если внимательнее почитаете :)

И по схеме man-in-middle умеет работать целая гора софта, никто и не спорит.

Но без импорта сертификата CA ничего работать не будет.

В https сейчас умеют заглядывать все основные вендоры безопасности. Осуществляется это путем классической схемы Man-in-the-middle и для корректной работы на рабочих станциях пользователя необходимо добавить сертификат шлюза в список доверенных. Схема испекции https не лишена недостатков, но это вытекает из главного свойства Secure-протокола: обеспечивать сокрытие передаваемых данных.

При чем не просто сертификат шлюза, а сертификат CA шлюза. Дабы он мог подписывать на лету.

Да, согласен — всю цепочку сертификатов, включая коренной, т.е. сертификат CA (Certificate Authority). Если используется самоподписной сертификат (встроенные СА в продукты безопасности либо просто локальный СА заказчика), то важно не забыть про коррень. Если же для внутреннего интерфейса шлюза заказчик приобрел платный сертификат известных СА (Verisign, Entrust etc), то данный шаг можно пропустить, корень уже присутствует в браузере по умолчанию.

Именно так.

В домене это решается довольно просто, локальным CA.

А вот в общем случае, без доступа к машине, путь только один — покупка CA сертификата. Боюсь представить сколько это стоит :)

Я не знаю про «крупные компании», но когда я работал в небольшой компании (50-80 человек), занятой торговлей, то я точно знаю, что большинство из тех, кому хотелось на забаненные на свиде сайты, находили туда путь. Лучшее, что я видел — это чей-то релей из вконтактика в почту и обратно. В шифрованных вложениях.

К слову, это вопрос политики компании.

Если нужно — всегда можно вычислить. Периодический просмотр потребления трафика, выявление перечня популярных направлений, определение цели посещения ресурса. На крайний случай всегда можно тихо поставить VNC и посмотреть, что же там происходит.

Ну и запрещение, соответственно.

А если надо просто чтобы было, то никто и заморачиваться не станет: поставил проксю, отчитался, забыл.

Тихо поставить VNC и посмотреть не получится, потому что VNC через websockets через https. Мой опыт говорит, что в практическом применении это ну совсем невозможно.

Потому что на тот же сервер, где вебсокетные vnc кладётся банальная копия рабочего сайта (имеется в виду, новостного сайта по теме работы), а vnc отдают после авторизации по https. И что вы там увидите?

Как реализовано определение программ? По сигнатурам DPI или тупо порты?

В посте так и не нашел однозначного ответа.

Определение программ осуществляется с использованием сигнатур, которые постоянно обновляются. Также есть возможность добавлять свои, если в этом есть необходимость. В этом как раз вся суть: не надо прописывать IP адреса и порты — достаточно просто указать приложение!

Можно сказать, что да. Palo Alto называет эту фичу App-ID

Спасибо за небольшой обзор интерфейса PaloAlto (и кликабельные картинки). А есть ли у данного вендора публично доступная база приложений, чтоб можно было оценить ее качество? Например, как это сделано у Check Point appwiki.checkpoint.com/

Базу можете посмотреть здесь: applipedia.paloaltonetworks.com/

Базу можете посмотреть здесь: applipedia.paloaltonetworks.com/

Собственно о чем статья? Скриншоты интерфейса и пример создания правила даже без использования ssl decryption и фирменной технологии User-ID и собственно Content-ID.

Дата основания

15 августа 2008 г.

Локация

Россия

Сайт

it-grad.ru

Численность

201–500 человек

Дата регистрации

12 мая 2010 г.

+30

70,2k

11

164

+65

29,8k

59

162

+113

27,1k

78

160

+10

27,2k

9

60

+73

77,6k

175

705

+55

63,5k

55

340

+59

49,5k

195

267

+114

46k

Смотреть фильм Пало - Альто онлайн бесплатно в хорошем качестве

Пало - Альто (2013) смотреть онлайн бесплатно в хорошем качестве

Drive to California. Часть 6: Пало Альто — DRIVE2

Тестирование решений Palo Alto Networks: как запретить доступ... / Хабр

Смотреть Пало - Альто Palo Alto онлайн бесплатно на киного

Пало - Альто (2013) смотреть онлайн бесплатно на киного в хорошем качестве

Apartments For Rent in Palo Alto CA | Zillow

Check Point, Fortinet и Palo Alto Networks - лидеры квадранта Gartner...

Palo Alto Networks / iXBT Live

Gay escort palo alto - The best places to meet woman

Пало -Алто — Википедия

Global Cybersecurity Leader - Palo Alto Networks

Palo Alto Club - Home | Facebook

es.wallapop.com

Palo Alto Network Cortex – технологии искусственного интеллекта...

Ts Rita Miami

Camsoda Video

Mandy Flores Website

Palo Alto Escorts