PEGASUS - страшна реалість сьогодення

author: CourierНаш телефон це вже цілий світ без якого ми банально не можемо існувати. Все що ми маємо, вміщається в пластмасову коробочку, але на скільки ви їй довіряєте, чи навіть не так - а ви ВПЕВНЕНІ, що вона збереже ваші секрети від всього світу?

PEGASUS

Це шпигунське програмне забезпечення, розроблене ізраїльською компанією NSO Group, яка виробляє кіберзброю, яку можна таємно встановити на мобільні телефони (та інші пристрої) під керуванням більшості версій iOS та Android. Pegasus може використовувати версії iOS до 14.7 за допомогою експлойта zero-click (це вразливість полягає в тому, що деякі мессенджери автоматично запускаються медіа файли без вашого відома).

Станом на 2022 рік Pegasus міг читати текстові повідомлення, відстежувати дзвінки, збирати паролі, відстежувати місцезнаходження, отримувати доступ до мікрофона та камери цільового пристрою, а також збирати інформацію з програм.

Давайте трохи поговоримо хто ж такі NSO Group

«NSO Group розробляє найкращі у своєму класі технології, які допомагають державним установам виявляти та запобігати тероризму та злочинності.

Наші продукти допомагають ліцензованим державним розвідувальним та правоохоронним органам законно вирішувати найнебезпечніші проблеми у сучасному світі. Технології NSO допомагають запобігати тероризму, припиняти злочинні операції, знаходити зниклих безвісти та допомагати пошуково-рятувальним групам.» - цитата з їх сайту

Творцями, як вони себе називають стартапу, «NSO Group» є Omri Lavie Shalev Hulio. Про самих творців мало що відомо, але відомо те, що вони були військовими котрі займалися радіо-електроною розвідкою в армії Ізралію.

Тобто вже на етапі створення можна відмітити, що це ніякий не стартап, як вони заявляють, бо Ізраїль відомий своєю розвідкою яку вважають найкращою у світі, а створення такого інструмент дуже сильно полегшує роботу розвідки.

На даний період часу їх штаб-квартира розташовується в Герцлія Ізраїль.

Штат складається із 750-800 чоловік і всі як на підбір колишні або нинішні кадрові військові Ізраїля.

Основна ціль, як вони заявляються створення інструмента для боротьби з тероризмом.

В Секторі розробки інструментів компан для кібер-розвідки NSO Group вважається передовою компанією яка задає, скажімо так - «тренди» в даному секторі. Загалом зараз нараховується більше 500+ компаній, які займаються розробкою інструментів для кібер-розвідки, відповідно конкуренція величезна, але очевидно NSO займає лідерські позиції в даному секторі. Охочих отримати такий інструмент доволі багато, а далі наведу список держав і злочинів, які вони вчинили за допомогою цього ПО.

Зв'язок з іншими державами і їх спецслужбами

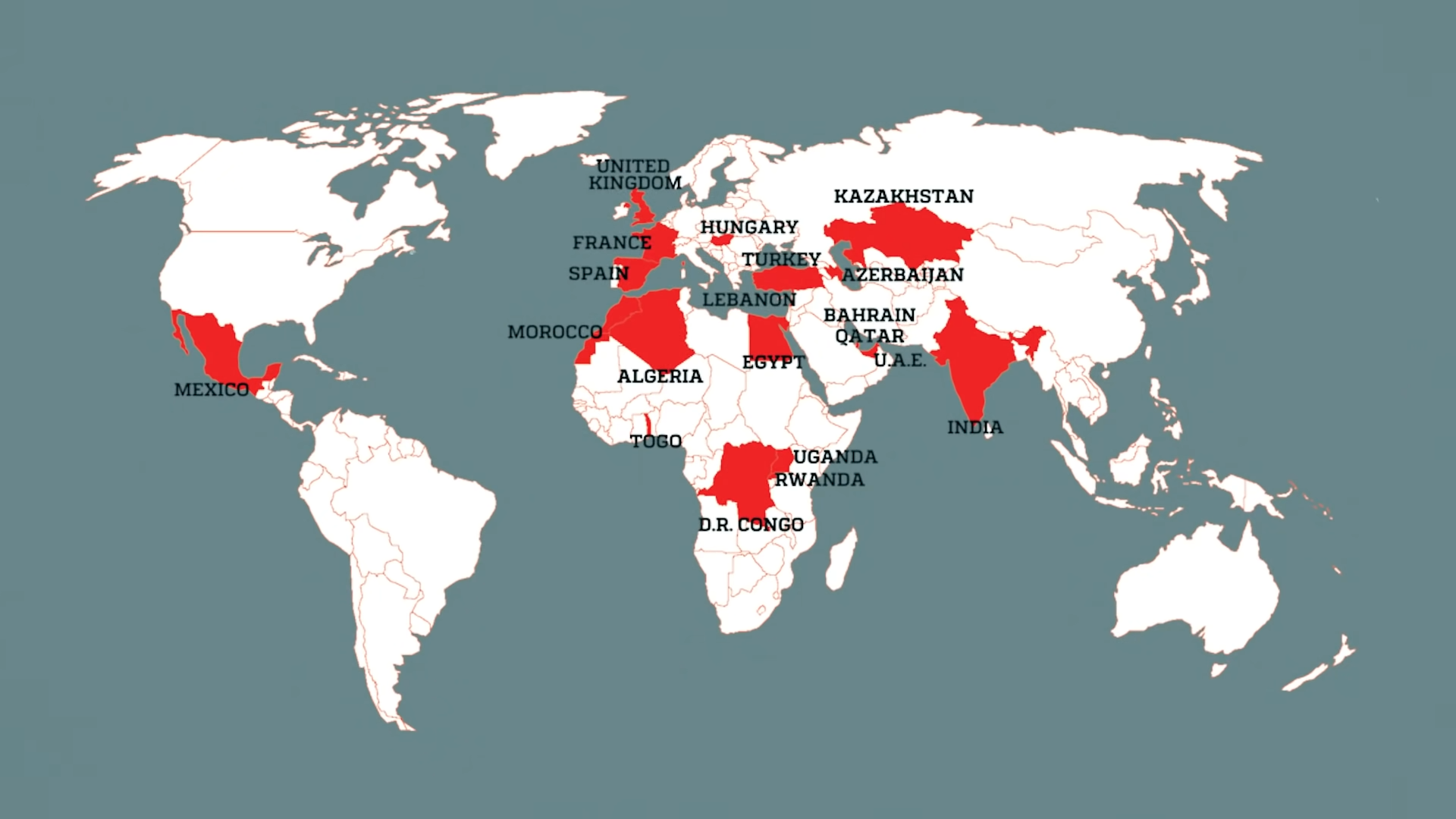

Послугами Пегасу користувалися такі країни:

Вірменя – стеження за опозицією;

https://www.azatutyun.am/a/31578699.html

Азербайджан – майже всі журналісти країни;

https://www.azatutyun.am/a/31368091.html

https://www.azadliq.org/a/apple-nso-group-mehkeme/31576406.html

Бахрейн – правозахисники;

https://www.amnesty.org/en/latest/news/2022/02/bahrain-devices-of-three-activists-hacked-with-pegasus-spyware/

Джибуд – Розвідка США придбала Пегаса для стеженням за цілим парламентом держави;

https://www.nytimes.com/2022/07/10/us/politics/defense-firm-said-us-spies-backed-its-bid-for-pegasus-spyware-maker.html

Єгипет – Сауди використали Пегас для слідкування за прем’єр міністром Єгипета;

https://www.occrp.org/en/the-pegasus-project/world-leaders-on-pegasus-list-include-frances-president-macron-moroccos-king-mohammed-kazakhstans-president-tokayev

Сальвадор - журналісти;

https://www.nytimes.com/2022/01/12/world/americas/el-salvador-journalists-spyware.html

Естонія – хотіла використати Пегас проти російських номерів телефон, скоріше за все як контр-розвідка, але після втручання рАсеї, їм було відмовлено;

https://www.nytimes.com/2022/03/23/us/politics/pegasus-israel-ukraine-russia.html

Фінляндія – телефони їхніх дипломатів були заражені Пегасом;

https://www.euronews.com/2022/01/28/finnish-diplomats-were-targeted-by-pegasus-spyware-says-foreign-ministry

Франція – Марокко купила доступ до Пегасу і помітила, що цілі були 14 міністрів Франції і також самого президента Макрона;

https://www.bbc.com/news/world-europe-57937867

Німеччина – Головне Управління Поліції Німеччини купили Пегас в умовах повної секретності, але в 2019 були відомі епізоди його використання;

https://www.dw.com/en/german-police-secretly-bought-nso-pegasus-spyware/a-59113197

Угорщина - Орбан ініціював використання Пегаса для слідкування за своїми опонентами;

https://www.dw.com/en/hungary-admits-to-using-nso-groups-pegasus-spyware/a-59726217

https://www.theguardian.com/news/2021/jul/18/viktor-orban-using-nso-spyware-in-assault-on-media-data-suggests

Індія – перехоплювала повідомлення активістів, журналістів і навіть чиновників в What`s App, після чого Facebook подав судовий позов на владу Індії;

https://thewire.in/tech/pegasus-spyware-bhima-koregaon-activists-warning-whatsapp

https://www.theguardian.com/technology/2019/nov/01/whatsapp-hack-is-serious-rights-violation-say-alleged-victims

Ірак – президент країни став жертвою Пегасу, дану акцію приписують Саудівськії Аравії і ОАЄ

https://www.reuters.com/world/middle-east/iraqi-president-list-potential-pegasus-surveillance-washington-post-2021-07-20/

Ізраїль – поліція незаконно використовувала Пегас для стеженням за громадянами країни, туристами, чиновниками і активістами. Отримували інформацію яка не відноситься до розслідування;

https://www.calcalistech.com/ctech/articles/0,7340,L-3927410,00.html

Йорданія - правозахисники і юристи

https://en.wikipedia.org/wiki/Pegasus_(spyware)#cite_note-89

Казахстан – активісти і чиновники які виступали проти влади Назарбаєва, навіть нинішній президент був цілю Пегаса;

https://eurasianet.org/kazakhstan-activists-tracked-by-pegasus-angered-but-not-surprised

https://www.amnesty.org/en/latest/news/2021/12/kazakhstan-four-activists-mobile-devices-infected-with-pegasus-spyware/

Мексика - використовувалася наркокартелями для знаходження та ліквідації журналістів і політиків, а також всіх хто міг їм заважати;

https://www.dw.com/en/pegasus-spyware-mexico-one-of-the-biggest-targets/a-58597847

https://citizenlab.ca/2017/02/bittersweet-nso-mexico-spyware/

https://www.nytimes.com/2017/07/10/world/americas/mexico-missing-students-pegasus-spyware.html

https://www.theguardian.com/news/2021/jul/18/revealed-murdered-journalist-number-selected-mexico-nso-client-cecilio-pineda-birto

Морокко – журналісти і активісти, а також президенти інших країн (Франція і Алжир);

https://www.theguardian.com/technology/2019/nov/01/whatsapp-hack-is-serious-rights-violation-say-alleged-victims

https://english.alaraby.co.uk/analysis/moroccos-cyber-espionage-last-straw-algeria

Нідерланди – нарешті по призначенню, пошук відомого вбивці Ridouan Taghi;

https://nos.nl/artikel/2431129-aivd-gebruikt-omstreden-israelische-hacksoftware-ook-voor-hacken-ridouan-taghi

Панама – слідкування за ВСІМА громадяними країни;

https://www.nytimes.com/2022/01/28/magazine/nso-group-israel-spyware.html

Палистина - активісти;

https://www.theguardian.com/world/2021/nov/08/palestinian-activists-mobile-phones-hacked-by-nso-says-report

Польща – чиновники і правозахисники;

https://www.polsatnews.pl/wiadomosc/2022-01-13/senacka-komisja-ds-pegasusa-rozpoczela-prace-pierwszymi-swiadkami-beda-eksperci-z-citizen-lab/

https://www.rp.pl/polityka/art19323941-citizen-lab-kolejnych-dwoch-polakow-szpiegowanych-pegasusem

https://wyborcza.pl/7,75398,28081346,cyberatak-na-najwyzsza-izbe-kontroli-dzis-poznamy-szczegoly.html?disableRedirects=true

Камерун - активісти;

https://www.theguardian.com/technology/2020/aug/03/senior-clergymen-among-activists-targeted-by-spyware

Саудівська Аравія - використали для ліквідація журналіста Джамаль Хашоггі, якого вбили на території Туреччини.

Його знайшли і вбили, після чого розчленили і викинули до колодязя, який знаходився біля посольства, де він переховувався, а всечерез те,що він відкрито критикував владу США і принца Мухаммеда ібн Салмана який був тодішнім міністром оборони Саудівської Аравії. Наступною цілю став Джефф Безос, місцеві і закордоні журналісти;

https://www.axios.com/hacking-firm-nso-saudi-sale-no-comment-khashoggi-b0d4f4d1-9218-4614-b1f1-03495f8be67f.html

https://www.theguardian.com/world/2021/jul/18/nso-spyware-used-to-target-family-of-jamal-khashoggi-leaked-data-shows-saudis-pegasus

https://www.theguardian.com/world/2022/sep/22/jamal-khashoggis-wife-to-sue-nso-group-over-pegasus-spyware

https://archive.today/20210720134147/https://timesofindia.indiatimes.com/gadgets-news/un-report-reveals-israeli-spyware-pegasus-behind-jeff-bezoss-phone-hack/articleshow/73540927.cms

https://www.theguardian.com/world/2022/aug/19/british-judge-rules-dissident-ghanem-almasarir-can-sue-saudi-arabia-for-pegasus-hacking

Південна Африка - президент;

https://www.occrp.org/en/the-pegasus-project/world-leaders-on-pegasus-list-include-frances-president-macron-moroccos-king-mohammed-kazakhstans-president-tokayev

Іспанія – політики і чиновники;

https://www.eitb.eus/eu/albisteak/politika/osoa/8796449/hauek-dira-pegasus-eta-candiru-programekin-ustez-espiatu-dituzten-independentistak/

https://citizenlab.ca/2022/04/catalangate-extensive-mercenary-spyware-operation-against-catalans-using-pegasus-candiru/

https://www.vozpopuli.com/espana/sanchez-robles-espiados-pegasus.html

Таїланд - активісти;

https://en.wikipedia.org/wiki/Pegasus_(spyware)#cite_note-145

Того - активісти;

https://www.theguardian.com/technology/2020/aug/03/senior-clergymen-among-activists-targeted-by-spyware

Уганда – дипломати США на території даної країни;

https://arstechnica.com/features/2021/12/the-secret-uganda-deal-that-has-brought-nso-to-the-brink-of-collapse/

Україна – але тут винято, адже МИ намагалися його отримати ще в 2021 щоб протидіяти розвідці рАсеї, але нажаль нам відмовили, і в 2022 на наш запити знову дали відмову;

https://www.nytimes.com/2022/03/23/us/politics/pegasus-israel-ukraine-russia.html

ОАЕ – чиновники, британські журналісти, активісти;

https://www.washingtonpost.com/technology/2021/08/02/activist-dubai-princess-pegasus-surveillance/

https://www.dailysabah.com/world/mid-east/uae-targeted-yemen-officials-with-israeli-pegasus-spyware-report

https://www.washingtonpost.com/world/2020/12/20/saudi-arabia-uae-behind-phone-hacks-more-than-three-dozen-journalists-london-qatar-report-finds/

Британія –ОАЄ використали Пегас проти 10 політиків із Даунінг Стріт;

https://www.theguardian.com/politics/2022/apr/18/no-10-suspected-of-being-target-of-nso-spyware-attack-boris-johnson

США - класика журналісти, активісти і політики.

https://www.washingtonpost.com/national-security/2021/07/19/us-phone-numbers-nso/

https://www.vice.com/en/article/8899nz/nso-group-pitched-phone-hacking-tech-american-police

https://www.vice.com/en/article/3kxk9j/dea-didnt-buy-malware-nso-group-too-expensive

Але найскандальнішим зливов стало те, що в мережу потрапили номера величезної кількості журналістів, правозахисників, активістів і навіть деяких президентів, в тому числі Макрона.

Із вище наведеного списку можна зробити зрозумілий висновок, - дане ПЗ використовується винятково в особистих цілях, щоб насолити своїм опонентам або закрити рота тим, хто забагато знає.

Більшість країн із наведеного списку відмовляються визнавати використання ПО. Ще які країни виуористували ПЗ і які злочини були вчинені за допомогою Пегасу невідомо. Коли людина намагалися донести до суспільства, що за ними слідкують і використовують саме Пегас то влада всіма можливи і не можливи способами намагалася їх заткнути або налякати всі ЗМІ щоб навіть на метр не підходили до цієї теми. Якщо чесно - це крапля в морі, бо порушень прав людей набагато-набагато більше! Більшість із цих порушень так і залишається у владних кабінетах і ніколи не будуть оприлюднені.

Хоча сама NSO-group не одноразово дивувалася, що її інструмент використовують не за призначенням, але ці "здивування" виглядають жалюгідно і кожна їхня заява копіює попередню: «ми не знали», «ми проведемо розслідування», «це порушення закону» і т.д. Як заявляє NSO в них є так званий BlackList, тобто це список держав, яким вони ні при яких умовах непродадуть Пегас, але цей список якийсь дуже цікавий, як гадаєте?

Навіть враховуючи всі позови від Facebook, Microsoft і купу інших, які просто або ігноруються або мовчки виплачується компенсація і все. Ніяких розслідувань чи імен причасних до цього NSO ніколи не публікували. Навіть не давали інтерв’ю по цьому питаю. Більш детально про NSO і Пегас ви можете прочитати і прослухати тут:

https://www.theguardian.com/news/series/pegasus-project

Що ж тепер я сподіваюся вам стало ясно, що це за люди і як вони реагують на це все.

Тепер давайте розберемося як працює Пегас і що він використовує, щоб отримати доступ до вашого телефону

На самому початку статті ми вказали, що найуспішнішим способом отримання контролю є zero-click - ця вразливість полягає в тому, що деякі мессенджери автоматично запускають медіа файли без вашого відома. Проте ця вразливість працює лише на айфонах, оскільки саме він веде журнал подій які Пегас може використати для отримання доступу.

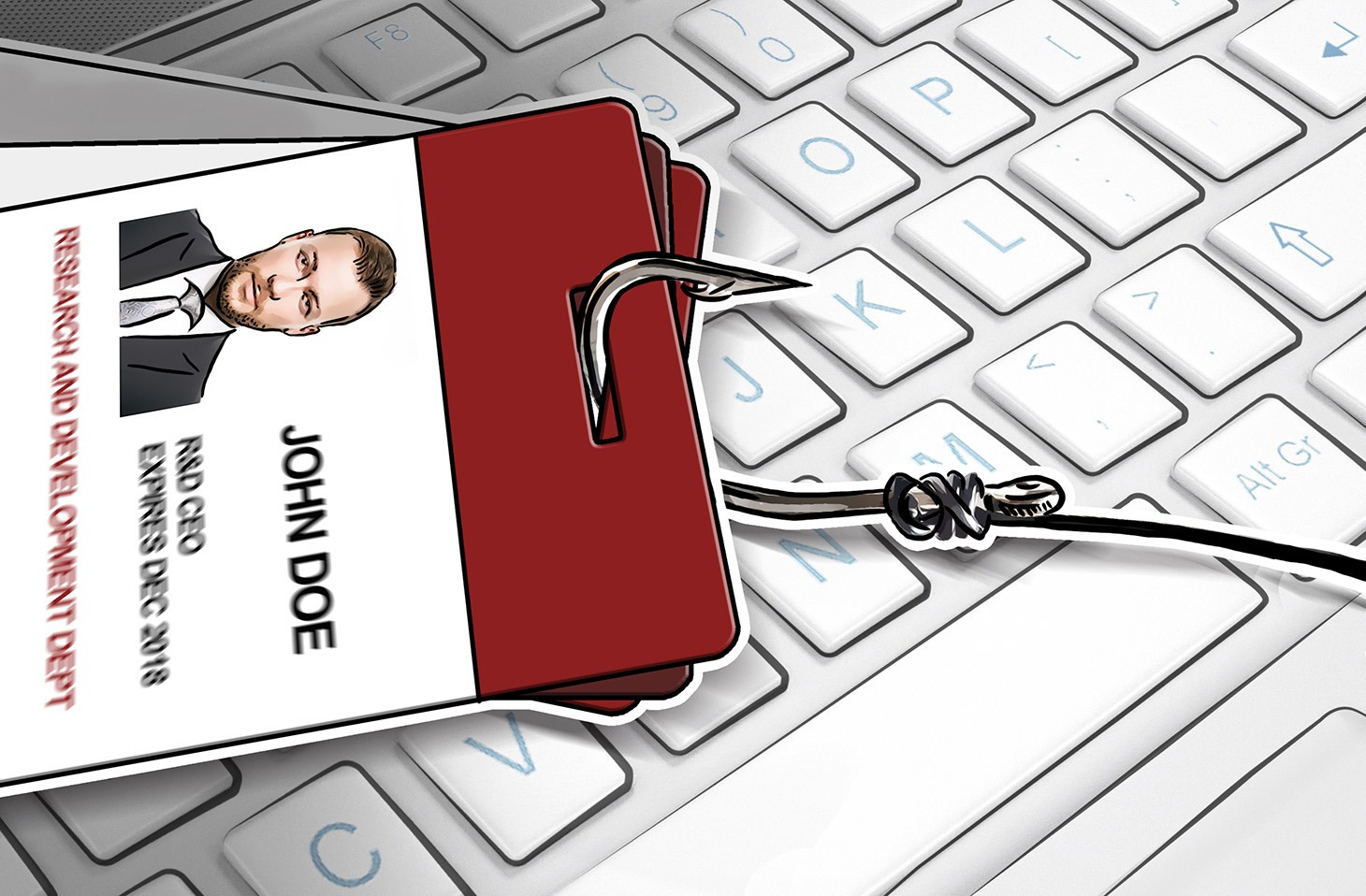

Із першого випливає основний спосіб - цільовий фішинг.

Цільовий фішинг

На відміну від більшості фішингових атак жертвами цільового фішингу є конкретні особи робочі й особисті дані яких вдалося зібрати зловмисникам. Цільові фішингові атаки налаштовано так, щоб вони могли легко обійти базові технології кібербезпеки. Наприклад, згаданим способом намагалися хакнути дружину покійного журналіста Джамаль Хашоггі. Жінка заявляла, що вона неодноразово отримувала дивні смс-ки в яких знаходилися посилання на якісь додатки чи на сторінку її знайомих і т.д. Даний метод і справді працює, бо ми іноді не задумуючись натискаємо на посилання яке нам, наприклад, кинув наш друг чи знайомий навіть не підозрюючи, що він міг бути "зламаним" і від його імені розсилається шкідливе ПЗ.

До даного методу також відносять шкідливий код який закодовують в картинку чи відео.

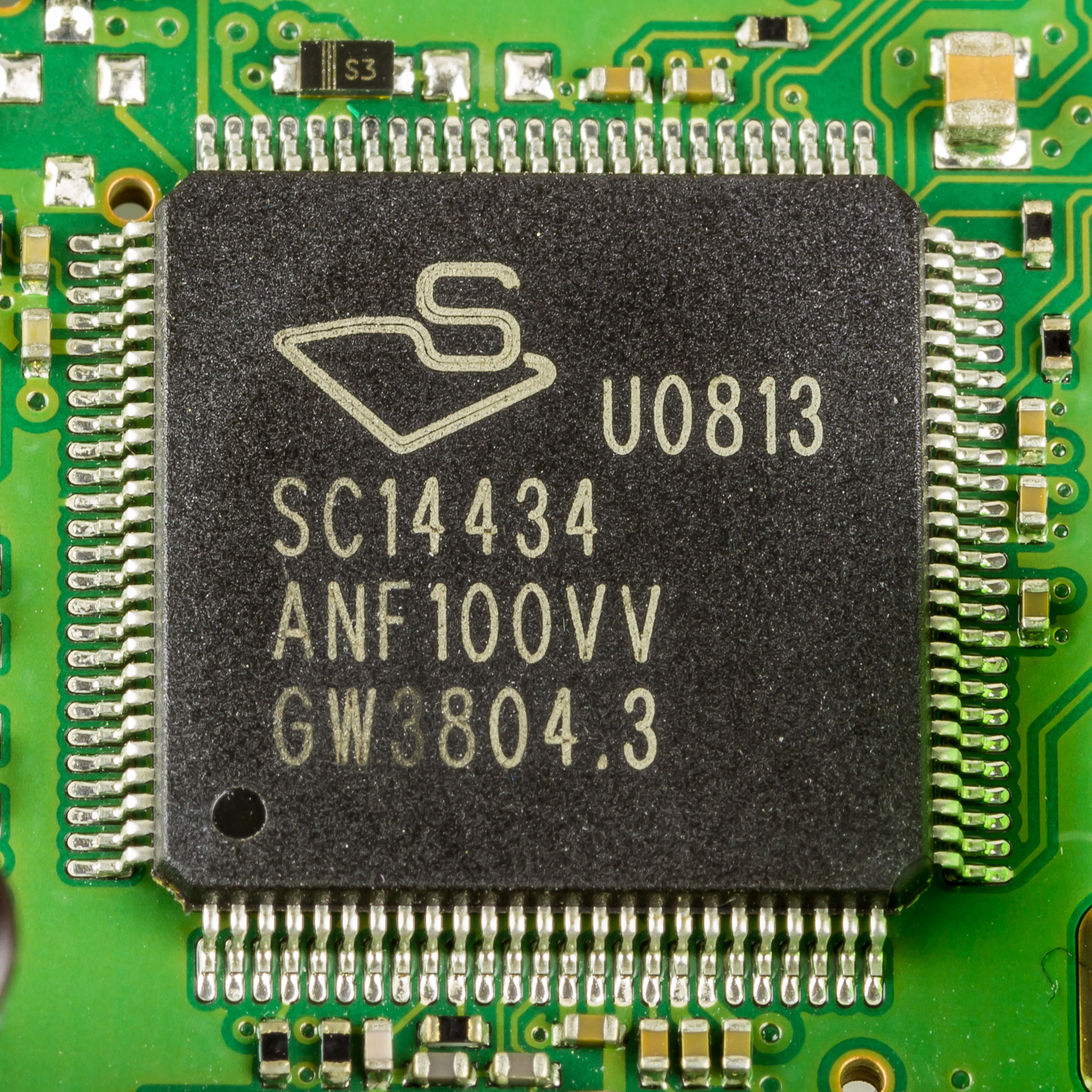

Але найбільш цікавим і небезпечним являється атак на The Baseband Processor. Що це таке і чому від цього неможливо захиститися?

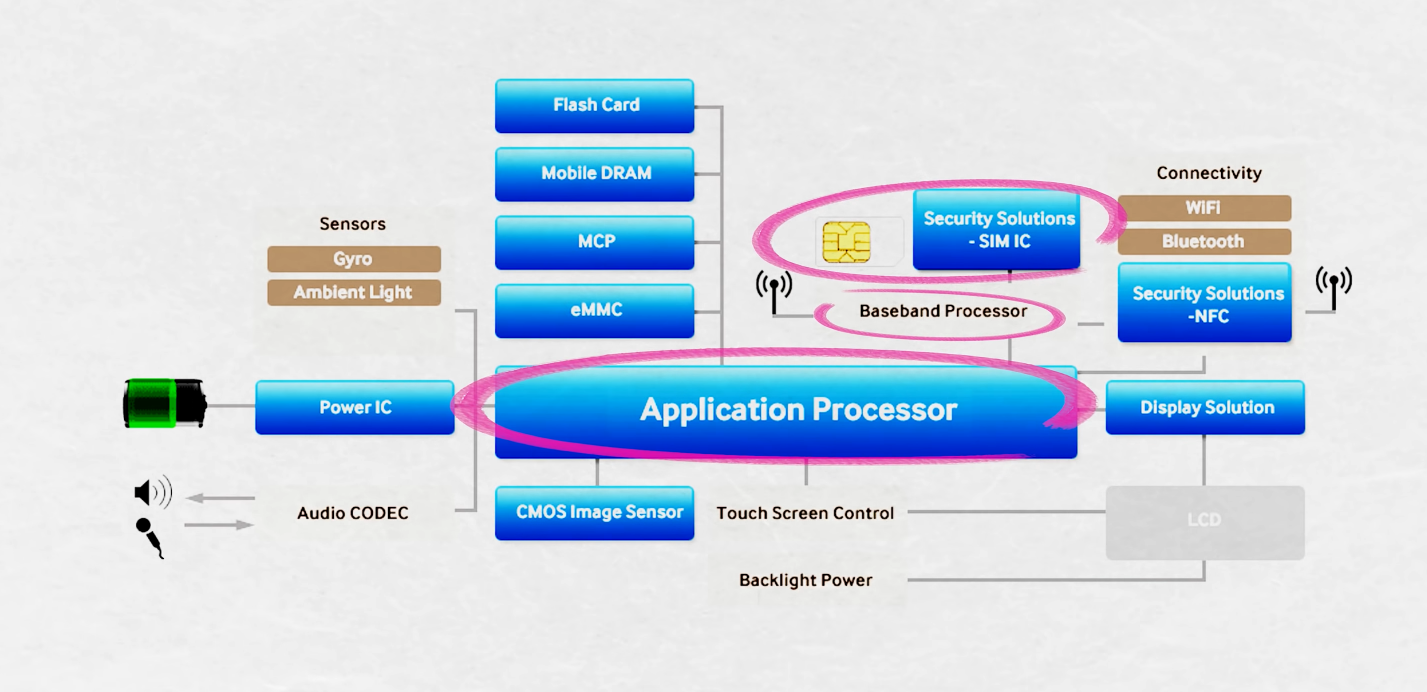

Наш телефон - це не просто процесор і дисплей... це сотні процесорів, які відповідають за той чи інший процес тим самим беручи менше енергії і видаючи максимальну користь.

Розглянемо структуру смартфона:

«Процесор додатків» (application processor). Це комп’ютер під керуванням Android або iOS. Це частина, з якою ви взаємодієте. Тут запускаються ваші програми. Коли ви думаєте про свій смартфон, ви, мабуть, думаєте про процесор додатків.

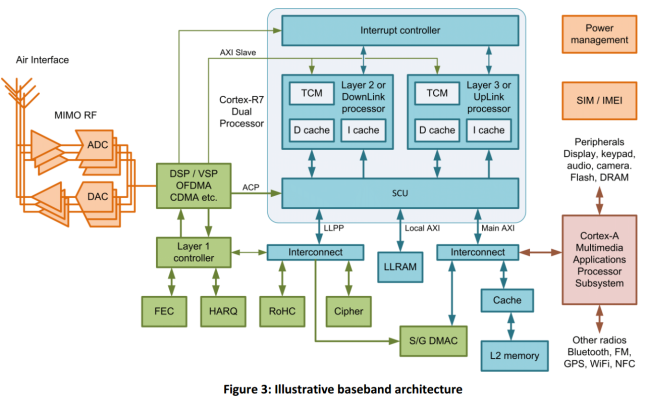

«Процесор базової смуги» ( baseband processor). Це комп’ютер, який керує стільниковою радіочастиною телефону. І під стільниковим зв’язком ми маємо на увазі справжні стільникові технології, такі як LTE, 5G тощо, а не WiFi. Цей комп’ютер підключає та розблоковує телефонні дзвінки, під’єднує та розблоковує сеанси стільникових даних, обробляє SMS та виконує інші функції в стільниковій мережі, зокрема такі функції, як «керування мобільністю», які ви зазвичай не бачите.

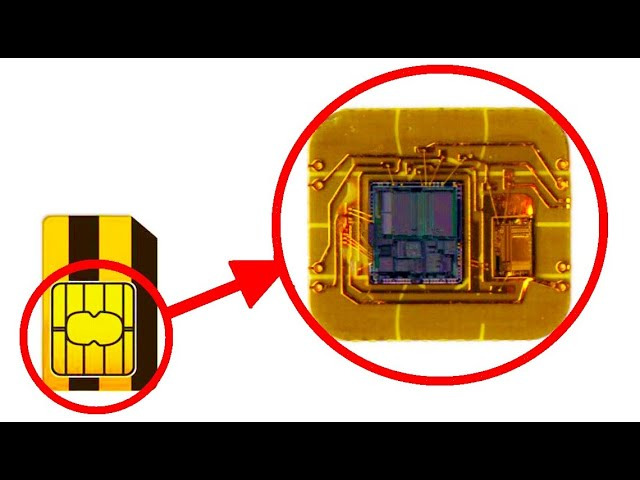

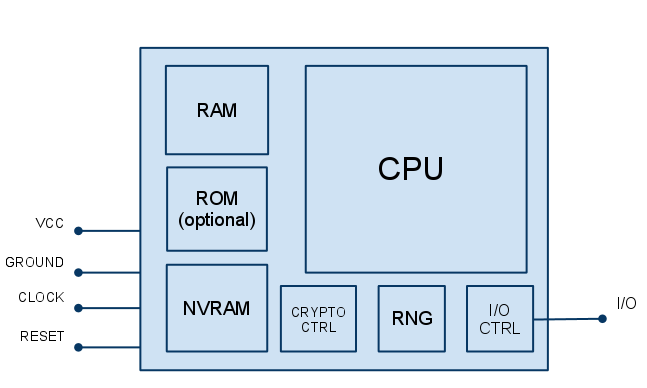

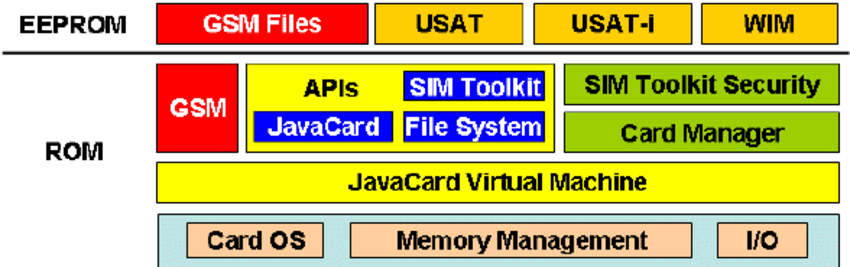

SIM-карта. SIM містить повну комп’ютерну систему (процесор, пам’ять і файлову систему), на якій працює власна ОС і власний набір програм. Коли ви встановлюєте SIM-карту, вона стає невід’ємною та активною частиною вашого телефону.

Більш детально про всі рівні ви можете прочитати тут

https://medium.com/telecom-expert/structure-of-a-smartphone-383575de3eaf

Нас цікавлять лише два: «Процесор базової смуги» ( baseband processor) і SIM-карта.

Чому саме вони стали чорним входом для всіх хто знає як відчинити його?

«Процесор базової смуги» ( baseband processor) - Між application processor і baseband processor ми маємо набір команд «AT», який називається «AT», оскільки майже кожна команда починається з літер «AT».

Набір команд AT успадковано від старих комутованих модемів і формально визначено для стільникового використання в специфікації GSM 07.07. У протоколі AT прикладний процесор є головним і надсилає команди та запити до основного процесора. Типовими командами є такі команди, як «сканувати доступні мережі», «вибрати цю конкретну мережу», «надіслати це SMS», «почати телефонний дзвінок» або «почати сеанс даних».

Фактичний вміст сеансу даних не цікавить baseband processor. Йому байдуже, про що спілкуються ваші програми чи що ви переглядаєте. Також існують так звані OTA (по повітрю) оновлення зазвичай доставляються за допомогою SMS із використанням криптографічних методів, щоб (імовірно) переконатися, що вони надходять із надійного джерела.

SIM-карта - Більшість SIM-карт виробляє голландська компанія Gemalto, яка займає близько 50% ринку, або Oberthur, французька компанія, яка займає близько 25% ринку. Як і багато сучасних смарт-карт, типова SIM-карта може бути запрограмована за допомогою «аплетів», написаних на Java. Ці аплети зазвичай можна встановити та оновити бездротовим шляхом за допомогою SMS.

І в даній звязці baseband processor є головним і ініціює весь зв’язок. Проте функція STK під назвою «проактивна SIM-карта» також дозволяє SIM-карті надсилати команди процесору основної смуги за допомогою «опитування». У такому розташуванні baseband processor опитує SIM-карту кожні 30 секунд або близько того, запитуючи її: «Вам потрібно, щоб я щось зробив?» У цей момент SIM-карта може відповісти командою, і потужність, яку проактивна SIM-карта може мати над процесором базової смуги, є вражаючою, фактично перевищує потужність application processor. Зокрема, SIM-карта може створювати спливаючі вікна на процесорі додатків, отримувати доступ до клавіатури, надсилати SMS, запускати USSD і сеанси передачі даних, а також керувати додатковими послугами, такими як переадресація викликів.

Немає прямого зв’язку між application processor та SIM-картою. Деякі baseband processor можуть передавати інформацію між application processor і SIM-картою, але це не часто. SIM працює безпосередньо через baseband processor без будь-якої участі application processor, тобто без спеціального тестового обладнання користувач може не мати можливості дізнатися, що робить SIM.

І саме на цьому місті у нас і з’являється можливість перехопити телефон нашої цілі. Як виявляється, 2g зв'язок є головним постачальником цих всіх інструкції і аплетів; він вимагає від телефону всю інформацію, а сам в свою чергу не ПОКАЗУЄ ХТО ВІН, жодної інформації чия це вежа і її сертифікати... Тобто, кожен хто знає про таку вразливість може встановити фейкову вежу передачі стільникового зв’язку і перехопити керування будь-якого телефону який потрапить в зону дії вежі. Або ж якщо ви є спецслужба можете просто "пригрозити" операторам і вони самі все зроблять.

Вже не одноразово піднімалося питання "доцільності" і "гуманності" використання Пегасу! Неодноразово "всі" висловлювали свою думку, що це переходить всі рамки, але поки це буде комусь вигідно - це буде існувати, і нажаль ми ще багато чого не знаємо. Ми не знаємо докінця скільки ще існує таких "шпигунів", що вони можуть і хто їх використовує. Нажаль немає відповіді на ці питання.

Доволі не однозначний кінець чи не так? Нажаль не всі історії закінчуються добре, але я все одно тобі вдячний анонімний читач, я той хто неодноразово писав сюди статті, але я не один, я один із, тому будемо знайомі! Я – Courier або Кур’єр кому як подобається, тому сподіваюся на розповсюдження даної статті саме від тебе, а ну і реакцію постав на каналі ну шо ти не будь жлобом тобі це пару секунд, а мені мотивація на нові і більш цікаві статті!

Чи є від цього захист? Ні, його просто не існує, але щоб провернути це все треба мати величезний досвід роботи в цьому і величезну купу грошей на реалізацію.

Чи можна якось зрозуміти що вас прослуховують читають вашу пошту? Ні, це малоймовірно, що ви як звичайна людина зрозумієте, що за вами слідкують, а наш страх це найгірший ворог.