Особенности национального АПТ, или как я изучал страшные кибератаки

Я часто анализирую в голове весь обьем того, что я вижу в интернете, и сами собой всплывают необычные информационные месседжи, которые возможно имеют между собой связь. Я ненавижу фейки и обман и хочу поделиться с вами странными статьями. Начнем с нейтральной. Не пишут кто стоит за вредоносом. Но давайте разберемся.

https://habr.com/company/pt/blog/432172/

В статье мы видим , что вредонос явно направлен на съем информации, особых ноу-хау в нем нет, и скорее всего был создан для шпионажа не очень богатым государством (UA-? BL-? ). Что же там такое - а там ратник, умеет захватывать изображение с веб-камер, записывать звук по команде или при обнаружении окна Skype, запускать PowerShell-скрипты, делать скриншоты экрана, копировать файлы с медиаустройств. Умеет не значит может . И значит старый.

вот его закрепление http://www.hexacorn.com/blog/2014/11/14/beyond-good-ol-run-key-part-18/ старое, Yara friendly ведь. И это модульный такое костыль, недорогой продукт спецуры, собственного изготовления (видимо и предмет гордости). Ибо нахуй кому еще слушать микрофон через скайп, если только в их рядах вуаерист какой не решил шпионить за малолетками и не давали покоя ему эти Лоли пока не узбогоился сам.

И кто додумался в 2018 вытащить свое нафталиновое вот это вот малваре и пулять через фишинг - ну апт атака, а чо. )))

Уверен надо найти сэмплы самому, и подверженные атаке цели, их эти цели обобщить в I2 аналитик чтобы по кругу атак понимать - вот ведь это их почерк, Кози Бир, не меньше. Или это какая то акция очередного недоумка из властных кабинетов.

В общем вывод - атака мощная по своей тупости . Проспамить файлом .pub «Приглашение 29–30 ноября 2018.pub» (1edd5b6a02ec82cec381c1a1ec74a67e) от имени КГБ Белорусии в котором в переменных в base64 зашиты пейлод и пдф с фейком. ... Это higly sofisticated APT .

Следующий прикольный факт

https://www.anti-malware.ru/news/2018-12-04-1447/28224

Итак, громкий заголовок ! Снова Фени Бир! Новая малварь! Все бежим смотреть! И шо.....

Тут сразу бросился в глаза факт что организация делавшая анализ это зарегистрированная на Бермудах консалтинговая компания Accenture. Ну да там есть аутсорсинг IT в виде услуги но…почему на них ссылаются и чего они вдруг стали анализировать кибератаки - я же не иду на форумы хирургов . Ну и к слову как вообще определяют что малварь - инструмент группы APT 5 или группы FIN 5. Ну вообще принято делать это по схожим атакам и подходам . Но цитата вот «Как только Тереза Мэй объявила о BREXIT, были зафиксированы вредоносные рассылки, инициированные SNAKEMACKEREL [так в компании называют Fancy Bear — прим. ред.]. В рассылаемых письмах содержался вредонос Zekapab, также известный как Zebrocy»

Не долго поиск длился - и я наблюдал оригинал https://www.accenture.com/t20181129T203820Z__w__/us-en/_acnmedia/PDF-90/Accenture-snakemackerel-delivers-zekapab-malware.pdf Это первоисточник.

Ну погнали - гуглим Snakemackerel - рыболовная тема (это угорь вроде )

Ребрендинг софаси. Ну ладно , читаем далее. Я даже репорт в пдф скачал (если можно репортом назвать в три листа чушь и дичь про гру, милитари, рашeн hackers и олимпийские игры , и ноль по фазе про сам сэмпл, что в нем от АПТ есть

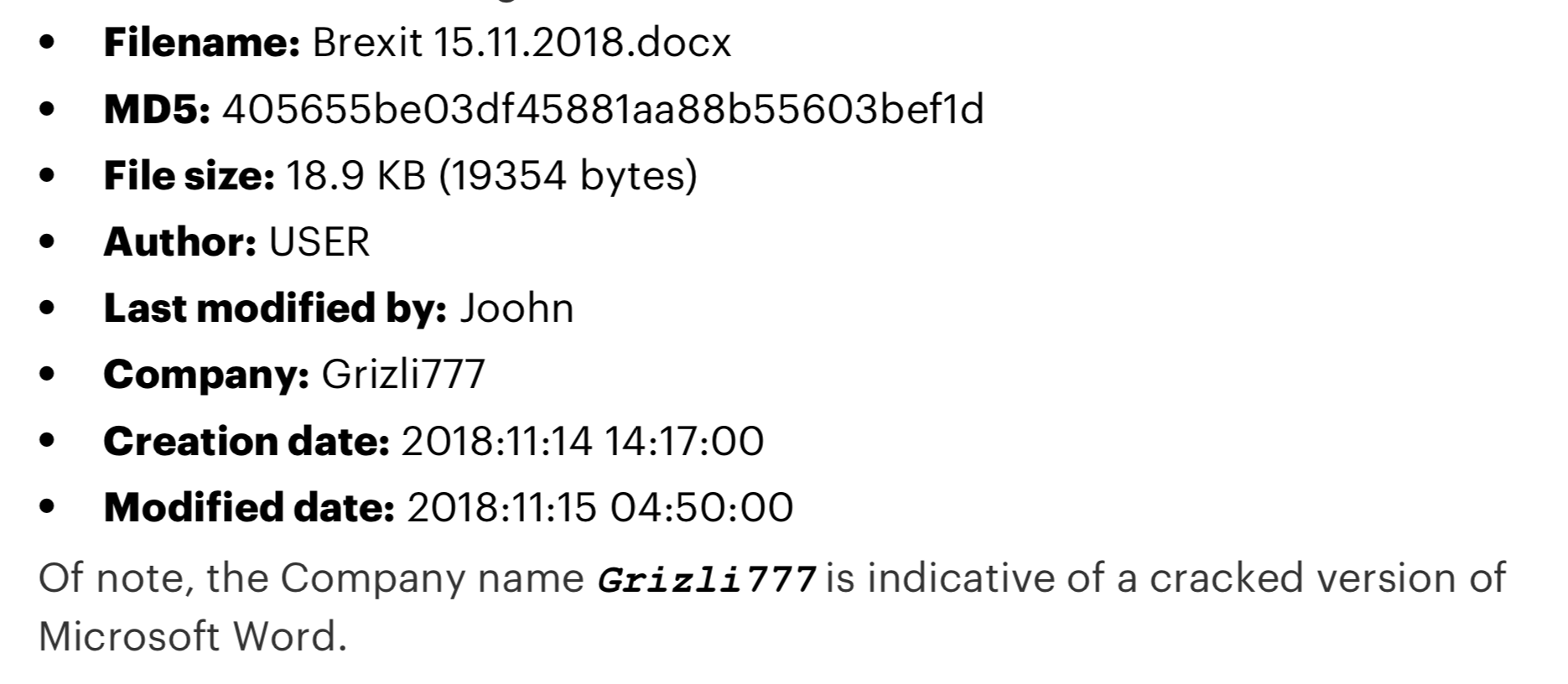

Переходим к аду. Документ рассылки фенси бир . Автор. стоите ? садитесь. Company: Grizli777

Гризли три семерки. Ладно, будем думать что…наверное ничего не думать лучше.. Ну ломаный пиратский офис (ну типа в России , конечно да так и есть, ГРУ ГШ РФ, кто еще ставит офис пиратку ), далее фото макроса , скажу вам как ну немного работавшего по теме спиздить денег - то вот эта разводка с крякозябрами типа у вас Word устарел, это шаблон с канала в телеграмме про обучения кардингу. Но не этим кибератаки Софаси делать могут. Ну и макросы будто их делала Ленка бухгалтер для того чтобы наебать в отчете. Далее идет сам вредонос - тут на показывают что он на Делфи 7 сделан. Тут скажу в защиту Делфи 7 что и лучший молодежный стилер также на нем написан - но разница в том что автор стилета не ГРУшный хакер а обычный наркоман. Вот то что нам слали опаснейшие Софаси - тут я начинаю плакать и оставляю текст в оригинале автора

Delphi (initially UPX packed) and .NET version of the Zekapab first-stage malware.

The following network traffic is performed by the Delphi sample which has the following metadata once unpacked by UPX.

Троян Жека Паб. Новое кибероружие на Делфи.? Жекапаб - что ты такое за дичь

Их два - первый 16 года Backdoor.Zekapab | обнаружен Symantec https://www.symantec.com/security-center/writeup/2016-052619-1441-99

Амер расписывает его действия и мы видим что это загрузчик (Лоадер) с банальным функционалом, коих overdohuya на форумах "сплойт" - купи и закриптуй - дождись полноценного реверса и детекта в динамику - выкинь и забудь

И рядом тот же Symantec https://www.symantec.com/security-center/writeup/2018-101715-2936-99 даже не расписывает, просто указав что это тоже самое. Я его найду и попробую заразить вин 10 - но думаю меня ожидает фейл.

Вывод :

SNAKEMACKEREL is an espionage-motivated cyber threat group, also known as

APT28, Sofacy, Tsar - вы теперь Snake Mackerel и лоадер 2016 года на Делфи в документе с макросом это все равно что обозвать козлом.

P.s. Все вопросы по поводу «Чо , ты как меня назвал»сюда https://twitter.com/DrunkBinary Почему . Осинт. Я не был и не буду даже близко рядом у Sofacy - но за такой обзор я бы если честно набил ебало. гру ответят за это, беспредел тут устроили свой, снейкмахерель бля.

У меня все. Мне вас жаль, кто верит в сказки. Найдете автора бейте по ебалу.