Как лично я вижу xss

t.me/api_0 t.me/areafishingБыл уверен на 100%, что почитать вы захотите про xss) На самом деле уязвимость сама по себе не сложная и требует лишь понимания происходящего и креативности. Есть очень много статей об межсайтовом скриптинге и о нем не писал лишь ленивый. Но я распишу именно то, как я знаю это уязвимость и как надо ее знать чтоб пришло понимание ее работы (опять же, все индивидуально и мое мнение субъективно.)

Итак, сама уязвимость, как многие последнее время сходятся во мнении, является лишь вектором для атаки и сама по себе атакой не является. Представляет она из себя возможность внедрить злоумышленником код в веб-приложение.

Есть три вида уязвимости. Суть их раскрою малость позже, но просто знайте, что существуют такие xss:

• reflected

• stored

• self

Так же они могут комбинироваться между собой. Сама уязвимость происходит потому, что в коде страницы (или в бэкенде) появляется и может исполниться ваша полезная нагрузка. Как это получается?

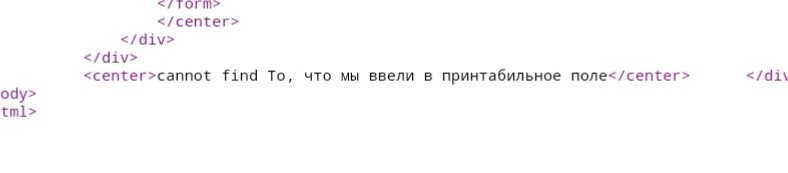

Представьте, что вы вводите что-то в принтабильное поле (к примеру) строки поиска. Зайдя на view-source:example.com/.../ Мы в коде можем найти то, что мы написали в строке поиска:

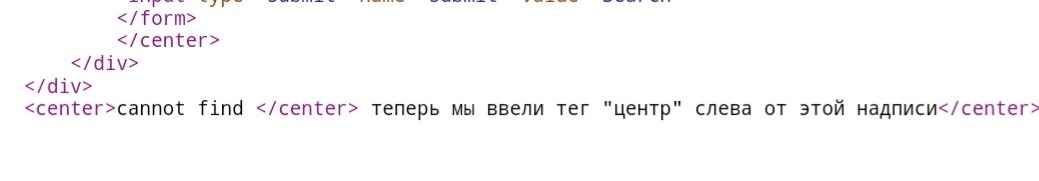

Так же (в данном случае) мы видим два тега вокруг нашей записи - открывающий и закрывающий тег center. Что будет, если мы введем в поиск такой же закрывающий тег </center>, а потом то, что нам необходимо найти. И снова пойдем в сурцы нашего сайта:

Мы видим, что наша запись "</center> теперь мы.." превратилась из обычного текста в закрывающий тег и текст "теперь мы.." и плюс ко всему справа от нашей записи есть еще один закрывающий тег center, который уже не имеет открывающего и не несет в себе смысла на этой странице. Таким образом мы вышли из блока тега center. Если мы теперь в свободном плавании на сурцах страницы, то можно пробовать вводить и нашу полезную нагрузку:

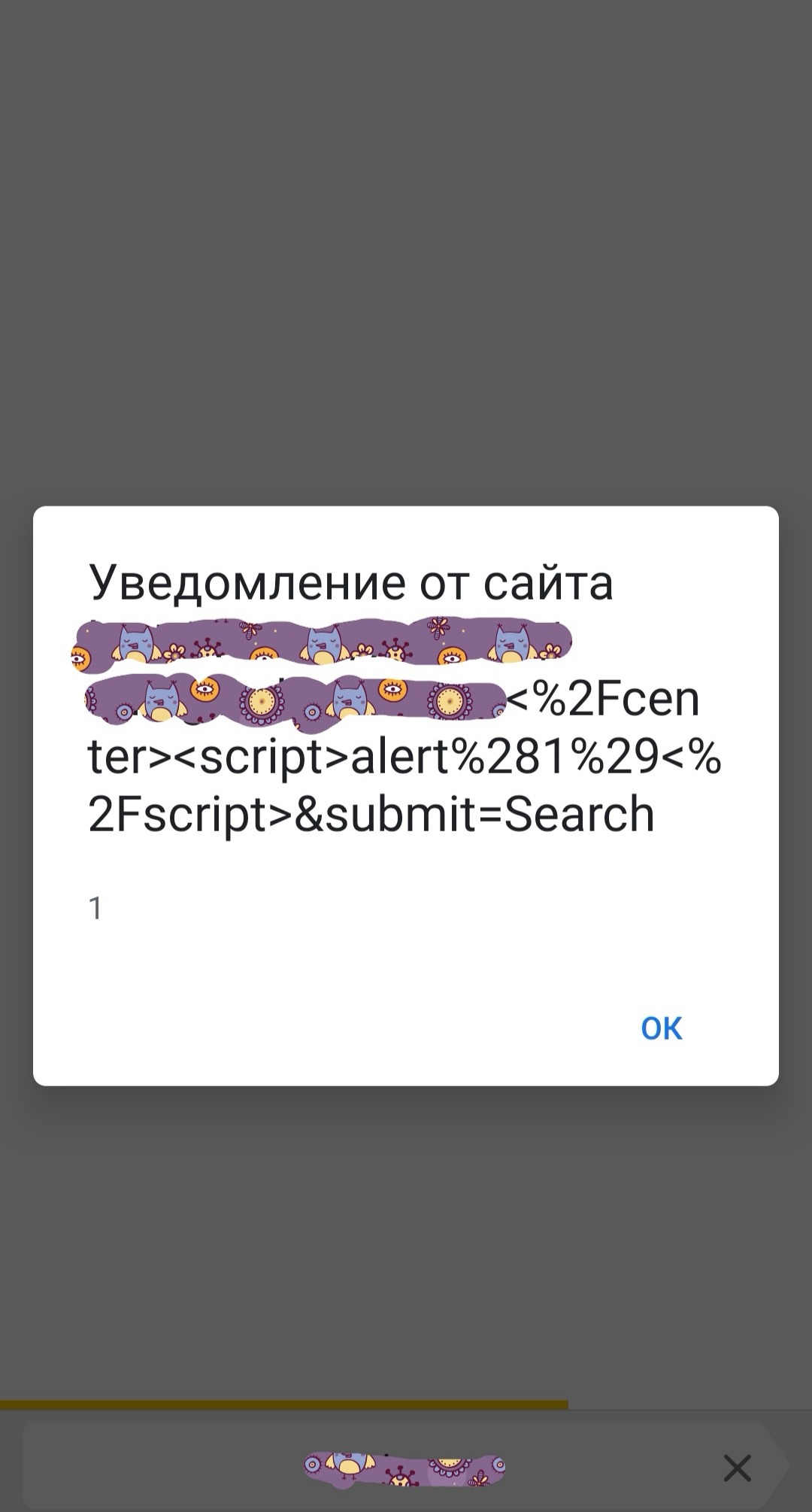

Таким образом мы внесли свой код в сурцы страницы и заставили браузер его выполнить. Согласитесь, если браузер исполняет ваши команды от имени чужого сайта - это не есть хорошо (как минимум для владельцев сайта и его пользователей).

А теперь вернемся к тому, какие же бывают xss уязвимости. Те три категории, что я писал выше являются общепризнанными и описывают (на данный момент) все интерпретации xss.

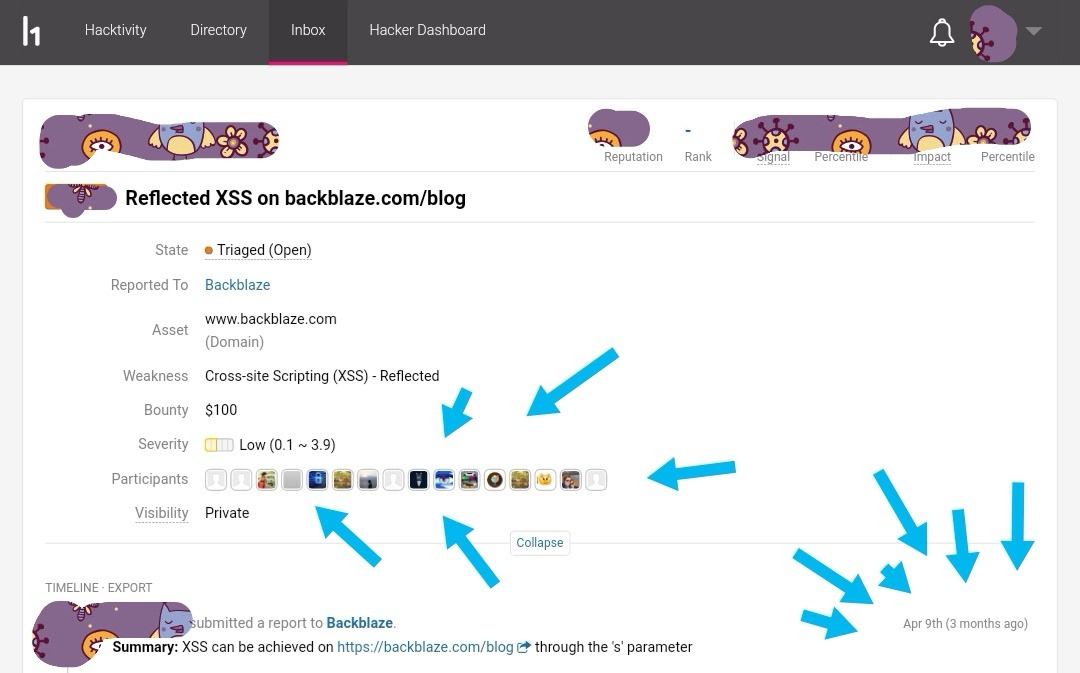

Reflected xss: такие атаки не сохраняются на сайте. А значит, что данная уязвимость сработает лишь у тех людей, которым вы распространите ее. Как пример представлю уязвимость на сайте backblaze.com. Дабы не было хейта о том, что я не этичный хакер, раз раскрываю уязвимости, скажу сразу, во-первых, backblaze впаяли мне дубль за нее, а во вторых, ее не фиксят ее и только выдают людям дубли за нее, отнимая репутацию у каждого. Так не делается.

Собственно сама уязвимость при переходе по ссылке и вводе капчи (капча от cloudflare, который мы прекрасно умеем обходить!)

Example: https://www.backblaze.com/blog/?s=1%27%22%3E%3Cimg/src/onerror=.1|alert``%3E

Stored xss: это уязвимость, которая сохраняется на сайте. К примеру в онлайн магазине мы можем внедрить пейлоад в комментарий к товару. И раз этот комментарий сохраняется, то сохраняется и пейлоад, в значит браузер будет исполнять наш код каждый раз, как только на эту страницу будут переходить кто бы то ни был. Такая уязвимостью считается самой опасной и как правило так оно и есть.

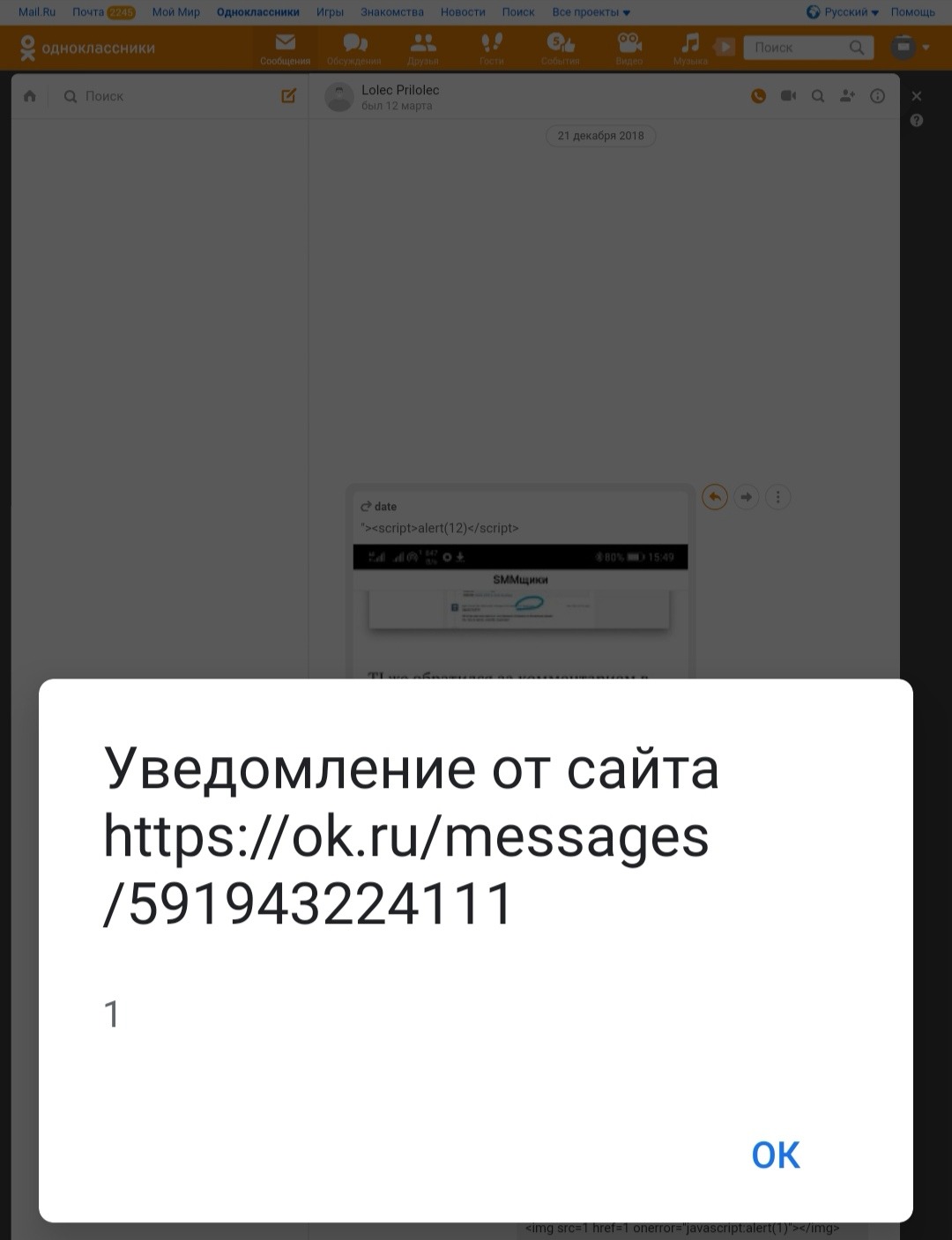

Self xss: данная xss так же не сохраняется на сайте и видите результат исполнения только вы. Еще непонятно? На сайте ok.ru есть прекрасная функция как "личные сообщения". Вы не поверите, но там прямо сейчас есть xss! Self xss. Попробуйте отправить кому-нибудь вот этот пейлоад

1"><img src=x onerror=alert(1)>

И вы увидите, что он исполняется

Но исполняется он лишь у вас на странице и нигде больше. Получатель сообщения увидит лишь пейлоад и только. Никакого исполнения не произойдет.

Если остались вопросы, то добро пожаловать:

t.me/api_0 и t.me/areafishing

Большая просьба писать с вопросами в чат, потому что много однотипных вопросов и легче ответить один раз. В чате не кусаются. У нас чат не токсичный и более чем дружелюбный. Поверьте, новичков с глупыми вопросами полно везде и на это реагируют адекватно))

Ищите уязвимости только в приложениях, участвующих в программах багбаунти. Не забывайте про 272 УК РФ. Вышеописанные действия и ссылки представлены в развлекательных и познавательных целях.